Ansluta data från Microsoft Defender XDR till Microsoft Sentinel

Med Microsoft Defender XDR-anslutningsappen för Microsoft Sentinel kan du strömma alla Microsoft Defender XDR-incidenter, aviseringar och avancerade jakthändelser till Microsoft Sentinel. Den här anslutningsappen håller incidenterna synkroniserade mellan båda portalerna. Microsoft Defender XDR-incidenter omfattar aviseringar, entiteter och annan relevant information från alla Microsoft Defender-produkter och -tjänster. Mer information finns i Microsoft Defender XDR-integrering med Microsoft Sentinel.

Defender XDR-anslutningsappen, särskilt dess incidentintegreringsfunktion, är grunden för den enhetliga säkerhetsåtgärdsplattformen. Om du registrerar Microsoft Sentinel på Microsoft Defender-portalen måste du först aktivera den här anslutningsappen med incidentintegrering.

Viktigt!

Microsoft Sentinel är nu allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

Innan du börjar måste du ha rätt licensiering, åtkomst och konfigurerade resurser som beskrivs i det här avsnittet.

- Du måste ha en giltig licens för Microsoft Defender XDR, enligt beskrivningen i Förhandskraven för Microsoft Defender XDR.

- Användaren måste ha rollen Säkerhetsadministratör på den klientorganisation som du vill strömma loggarna från eller motsvarande behörigheter.

- Du måste ha läs- och skrivbehörigheter på din Microsoft Sentinel-arbetsyta.

- Om du vill göra ändringar i anslutningsinställningarna måste ditt konto vara medlem i samma Microsoft Entra-klientorganisation som din Microsoft Sentinel-arbetsyta är associerad med.

- Installera lösningen för Microsoft Defender XDR från Innehållshubben i Microsoft Sentinel. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

- Bevilja åtkomst till Microsoft Sentinel efter behov för din organisation. Mer information finns i Roller och behörigheter i Microsoft Sentinel.

För lokalni Active Directory synkronisering via Microsoft Defender za identitet:

- Klientorganisationen måste vara registrerad för att Microsoft Defender za identitet.

- Du måste ha Microsoft Defender za identitet sensor installerad.

Ansluta till Microsoft Defender XDR

I Microsoft Sentinel väljer du Dataanslutningsprogram. Välj Microsoft Defender XDR från galleriet och sidan Öppna anslutningsapp.

Avsnittet Konfiguration innehåller tre delar:

Anslut incidenter och aviseringar möjliggör grundläggande integrering mellan Microsoft Defender XDR och Microsoft Sentinel, synkronisering av incidenter och deras aviseringar mellan de två plattformarna.

Anslut entiteter möjliggör integrering av lokalni Active Directory användaridentiteter i Microsoft Sentinel via Microsoft Defender za identitet.

Connect-händelser möjliggör insamling av råa avancerade jakthändelser från Defender-komponenter.

Mer information finns i Microsoft Defender XDR-integrering med Microsoft Sentinel.

Ansluta incidenter och aviseringar

Utför följande steg för att mata in och synkronisera Microsoft Defender XDR-incidenter med alla aviseringar till din Microsoft Sentinel-incidentkö.

Markera kryssrutan med etiketten Inaktivera alla regler för att skapa Microsoft-incidenter för dessa produkter. Rekommenderas för att undvika duplicering av incidenter. Den här kryssrutan visas inte när Microsoft Defender XDR-anslutningsappen är ansluten.

Välj knappen Anslut incidenter och aviseringar.

Kontrollera att Microsoft Sentinel samlar in Microsoft Defender XDR-incidentdata. Kör följande instruktion i frågefönstret i Microsoft Sentinel-loggar i Azure-portalen:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

När du aktiverar Microsoft Defender XDR-anslutningsappen kopplas alla Microsoft Defender-komponenters anslutningsappar som tidigare var anslutna automatiskt från i bakgrunden. Även om de fortsätter att verka anslutna flödar inga data genom dem.

Ansluta entiteter

Använd Microsoft Defender za identitet för att synkronisera användarentiteter från din lokalni Active Directory till Microsoft Sentinel.

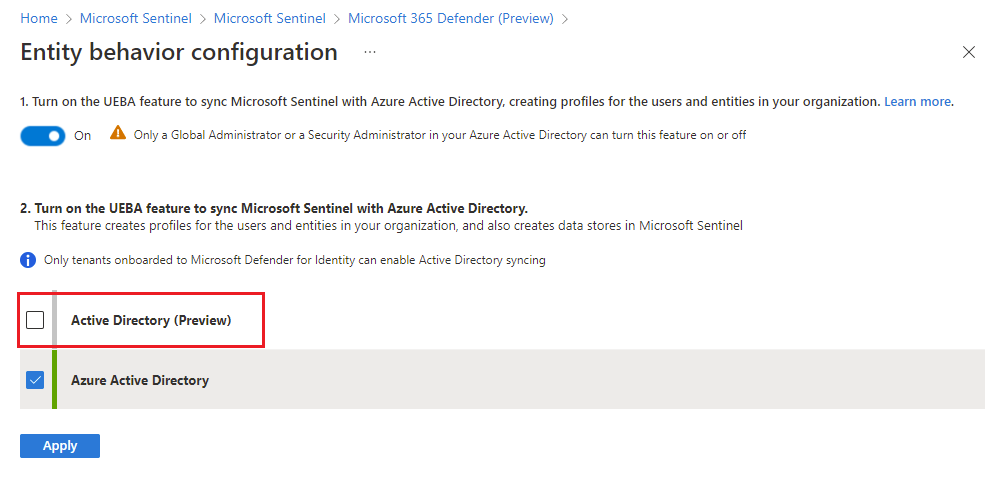

Välj länken Gå till UEBA-konfigurationssidan.

Om du inte har aktiverat UEBA på sidan Konfiguration av entitetsbeteende flyttar du växlingsknappen till På överst på sidan.

Markera kryssrutan Active Directory (förhandsversion) och välj Tillämpa.

Ansluta händelser

Om du vill samla in avancerade jakthändelser från Microsoft Defender za krajnju tačku eller Microsoft Defender za Office 365 kan följande typer av händelser samlas in från motsvarande avancerade jakttabeller.

Markera kryssrutorna i tabellerna med de händelsetyper som du vill samla in:

- Defender för Endpoint

- Defender za Office 365

- Defender för identitet

- Defender för Cloud Apps

- Defender-aviseringar

Tabellnamn Händelsetyp DeviceInfo Datorinformation, inklusive OS-information DeviceNetworkInfo Nätverksegenskaper för enheter, inklusive fysiska kort, IP- och MAC-adresser samt anslutna nätverk och domäner DeviceProcessEvents Skapa processer och relaterade händelser DeviceNetworkEvents Nätverksanslutning och relaterade händelser DeviceFileEvents Skapa, ändra och andra filsystemhändelser DeviceRegistryEvents Skapa och ändra registerposter DeviceLogonEvents Inloggningar och andra autentiseringshändelser på enheter DeviceImageLoadEvents DLL-inläsningshändelser DeviceEvents Flera händelsetyper, inklusive händelser som utlöses av säkerhetskontroller som Windows Defender Antivirus och exploateringsskydd DeviceFileCertificateInfo Certifikatinformation för signerade filer som hämtats från certifikatverifieringshändelser på slutpunkter Välj Verkställ ändringar.

Om du vill köra en fråga i de avancerade jakttabellerna i Log Analytics anger du tabellnamnet i frågefönstret.

Verifiera datainmatning

Datadiagrammet på anslutningssidan anger att du matar in data. Observera att den visar en rad var för incidenter, aviseringar och händelser, och händelseraden är en aggregering av händelsevolymen i alla aktiverade tabeller. När du har aktiverat anslutningsappen använder du följande KQL-frågor för att generera mer specifika grafer.

Använd följande KQL-fråga för en graf över inkommande Microsoft Defender XDR-incidenter:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Använd följande KQL-fråga för att generera ett diagram över händelsevolymen för en enskild tabell (ändra tabellen DeviceEvents till den tabell som du väljer):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Nästa steg

I det här dokumentet har du lärt dig hur du integrerar Microsoft Defender XDR-incidenter, aviseringar och avancerade jakthändelsedata från Microsoft Defender-tjänster i Microsoft Sentinel med hjälp av Microsoft Defender XDR-anslutningsappen.

Information om hur du använder Microsoft Sentinel integrerat med Defender XDR i den enhetliga säkerhetsåtgärdsplattformen finns i Ansluta Microsoft Sentinel till Microsoft Defender XDR.