Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Den här artikeln beskriver hur du skapar och använder automatiseringsregler i Microsoft Sentinel för att hantera och samordna hotsvar för att maximera soc-effektiviteten och effektiviteten.

I den här artikeln får du lära dig hur du definierar utlösare och villkor som avgör när din automatiseringsregel körs, de olika åtgärder som du kan låta regeln utföra och återstående funktioner.

Viktigt!

Microsoft Sentinel är allmänt tillgängligt i Microsoft Defender-portalen, inklusive för kunder utan Microsoft Defender XDR eller en E5-licens.

Från och med juli 2026 omdirigeras alla kunder som använder Microsoft Sentinel i Azure-portalen till Defender-portalen och kommer endast att använda Microsoft Sentinel i Defender-portalen. Från och med juli 2025 registreras och omdirigeras många nya kunder automatiskt till Defender-portalen.

Om du fortfarande använder Microsoft Sentinel i Azure-portalen rekommenderar vi att du börjar planera övergången till Defender-portalen för att säkerställa en smidig övergång och dra full nytta av den enhetliga säkerhetsåtgärdsupplevelse som erbjuds av Microsoft Defender. Mer information finns i It's Time to Move: Retiring Microsoft Sentinel's Azure Portal for greater security (Det är dags att flytta: Dra tillbaka Microsoft Sentinels Azure-portal för ökad säkerhet).

Utforma din automatiseringsregel

Innan du skapar automatiseringsregeln rekommenderar vi att du fastställer dess omfång och design, inklusive utlösare, villkor och åtgärder som utgör din regel.

Fastställa omfånget

Det första steget i att utforma och definiera din automatiseringsregel är att ta reda på vilka incidenter eller aviseringar du vill att den ska gälla för. Den här bestämningen påverkar direkt hur du skapar regeln.

Du vill också fastställa ditt användningsfall. Vad försöker du åstadkomma med den här automatiseringen? Överväg följande alternativ:

- Skapa uppgifter som dina analytiker kan följa när de sorterar, undersöker och åtgärdar incidenter.

- Undertryck brusande incidenter. (Du kan också använda andra metoder för att hantera falska positiva identifieringar i Microsoft Sentinel.)

- Sortera nya incidenter genom att ändra deras status från Ny till Aktiv och tilldela en ägare.

- Tagga incidenter för att klassificera dem.

- Eskalera en incident genom att tilldela en ny ägare.

- Stäng lösta incidenter, ange en orsak och lägg till kommentarer.

- Analysera incidentens innehåll (aviseringar, entiteter och andra egenskaper) och vidta ytterligare åtgärder genom att anropa en spelbok.

- Hantera eller svara på en avisering utan en associerad incident.

Fastställa utlösaren

Vill du att den här automatiseringen ska aktiveras när nya incidenter eller aviseringar skapas? Eller när en incident uppdateras?

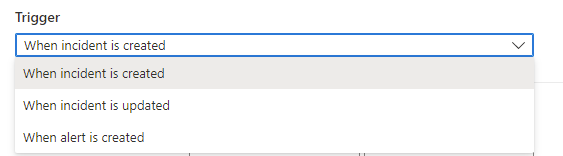

Automatiseringsregler utlöses när en incident skapas eller uppdateras eller när en avisering skapas. Kom ihåg att incidenter inkluderar aviseringar och att både aviseringar och incidenter kan skapas av analysregler, av vilka det finns flera typer, enligt beskrivningen i Hotidentifiering i Microsoft Sentinel.

I följande tabell visas de olika möjliga scenarier som gör att en automatiseringsregel körs.

| Utlösartyp | Händelser som utlöser regeln |

|---|---|

| När incidenten skapas |

Microsoft Defender-portalen: Microsoft Sentinel har inte registrerats på Defender-portalen: |

| När incidenten uppdateras | |

| När aviseringen skapas |

Skapa din automatiseringsregel

De flesta av följande instruktioner gäller för alla användningsfall där du skapar automatiseringsregler.

Om du vill förhindra bullriga incidenter och arbetar i Azure Portal kan du prova att hantera falska positiva identifieringar.

Om du vill skapa en automatiseringsregel som ska tillämpas på en specifik analysregel kan du läsa Ange automatiserade svar och skapa regeln.

Så här skapar du automatiseringsregeln:

För Microsoft Sentinel i Azure Portal För Microsoft Sentinel i Defender-portalen väljer du

På sidan Automation i Microsoft Sentinel-navigeringsmenyn väljer du Skapa på den översta menyn och väljer Automation-regel.

Panelen Skapa ny automatiseringsregel öppnas. I fältet Automation-regelnamn anger du ett namn för regeln.

Välj utlösare

I listrutan Utlösare väljer du lämplig utlösare enligt omständigheterna för vilken du skapar automatiseringsregeln – När incidenten skapas, När incidenten uppdateras eller När aviseringen skapas.

Definiera villkor

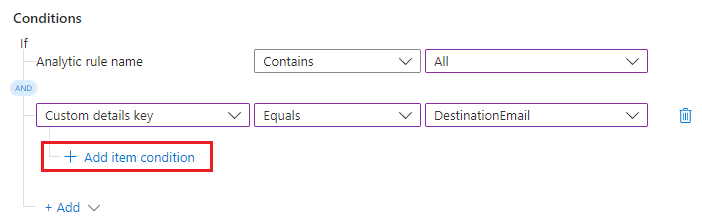

Använd alternativen i området Villkor för att definiera villkor för din automatiseringsregel. Alla villkor är skiftlägesokänsliga.

Regler som du skapar för när en avisering skapas stöder endast egenskapen If Analytic rule name i ditt villkor. Välj om du vill att regeln ska vara inkluderande (innehåller) eller exklusiv (Innehåller inte) och välj sedan analysregelnamnet i listrutan.

Analysregelns namnvärden innehåller endast analysregler och inkluderar inte andra typer av regler, till exempel hotinformation eller avvikelseregler.

Regler som du skapar för när en incident skapas eller uppdateras har stöd för en mängd olika villkor, beroende på din miljö. De här alternativen börjar med att du har registrerat Microsoft Sentinel på Defender-portalen:

Om din arbetsyta är registrerad på Defender-portalen börjar du med att välja någon av följande operatorer, antingen i Azure eller Defender-portalen:

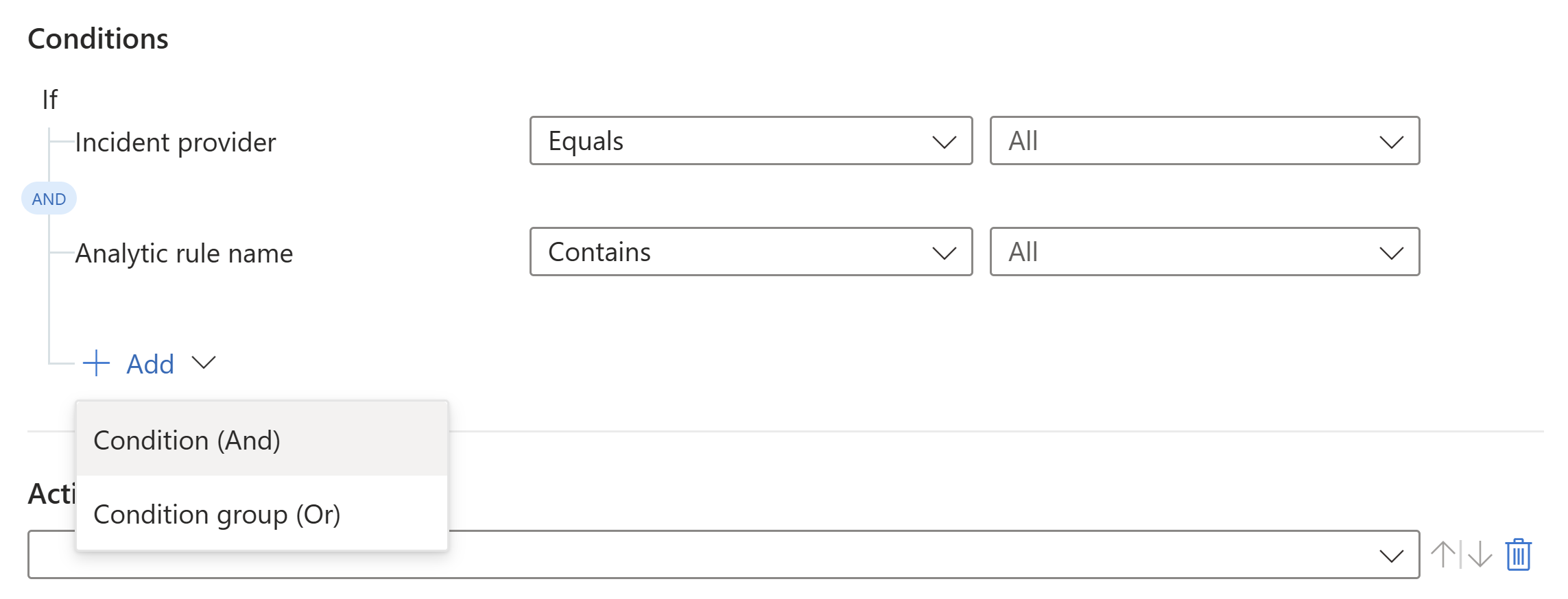

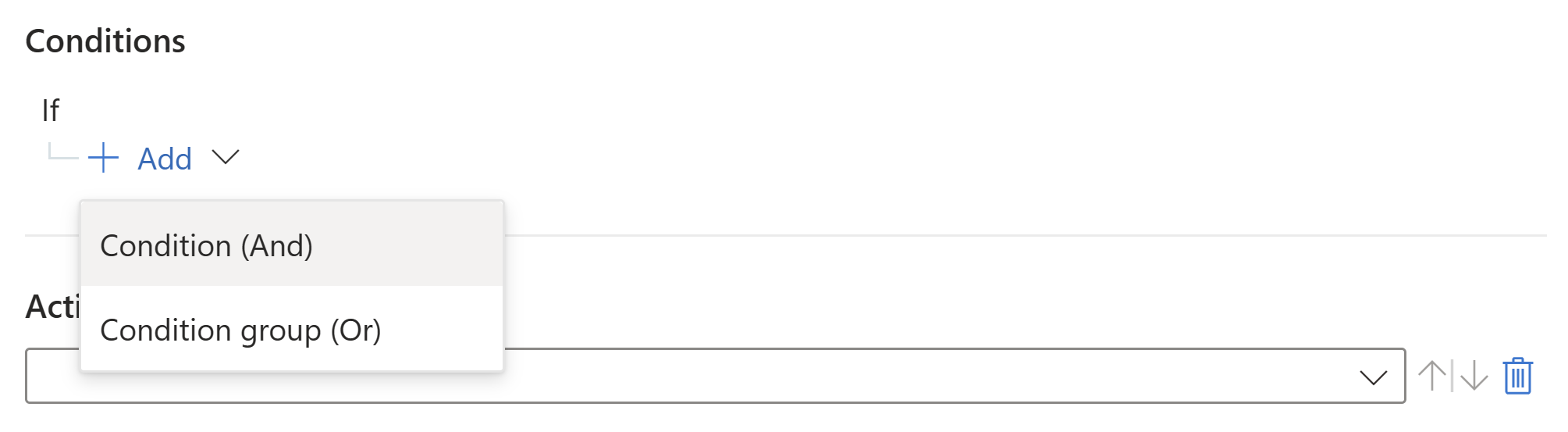

OCH: enskilda villkor som utvärderas som en grupp. Regeln körs om alla villkor av den här typen är uppfyllda.

Om du vill arbeta med OPERATORN AND väljer du + Lägg till expanderare och väljer Villkor (Och) i listrutan. Listan över villkor fylls i av fälten incidentegenskap och entitetsegenskap .

ELLER (kallas även villkorsgrupper): grupper av villkor, som var och en utvärderas oberoende av varandra. Regeln körs om en eller flera grupper av villkor är sanna. Mer information om hur du arbetar med dessa komplexa typer av villkor finns i Lägga till avancerade villkor i automatiseringsregler.

Till exempel:

Om du har valt När en incident uppdateras som utlösare börjar du med att definiera dina villkor och lägger sedan till extra operatorer och värden efter behov.

Så här definierar du dina villkor:

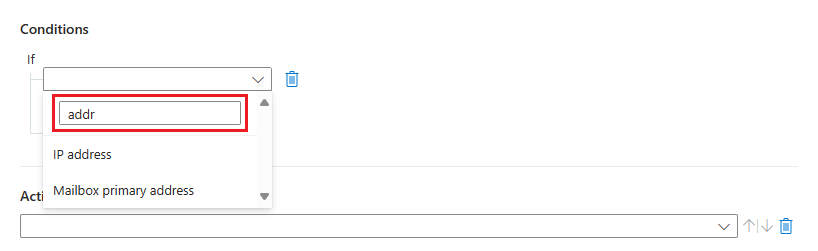

Välj en egenskap i den första listrutan till vänster. Du kan börja skriva valfri del av ett egenskapsnamn i sökrutan för att dynamiskt filtrera listan, så att du snabbt kan hitta det du letar efter.

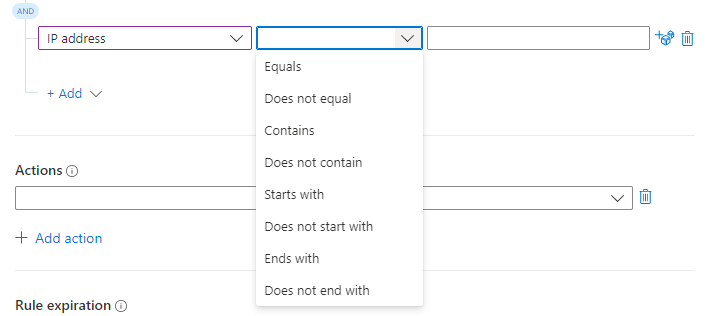

Välj en operator från nästa listruta till höger.

Listan över operatorer som du kan välja mellan varierar beroende på den valda utlösaren och egenskapen. När du arbetar i Defender-portalen rekommenderar vi att du använder villkoret analysregelnamn i stället för en incidentrubrik.

Villkor som är tillgängliga med create-utlösaren

Fastighet Operatoruppsättning - Titel

- Beskrivning

– Alla entitetsegenskaper i listan

(se egenskaper för entiteter som stöds)- Lika med/är inte lika med

- Innehåller/innehåller inte

- Börjar med/börjar inte med

- Slutar med/slutar inte med- Tagg ( Se enskilda jämfört med samling) Alla enskilda taggar:

- Lika med/är inte lika med

- Innehåller/innehåller inte

- Börjar med/börjar inte med

- Slutar med/slutar inte med

Samling med alla taggar:

- Innehåller/innehåller inte- Allvarlighetsgrad

- status

- Nyckel för anpassad information- Lika med/är inte lika med - Taktik

- Avisera produktnamn

- Värde för anpassad information

- Analysregelnamn- Innehåller/innehåller inte Villkor som är tillgängliga med uppdateringsutlösaren

Fastighet Operatoruppsättning - Titel

- Beskrivning

– Alla entitetsegenskaper i listan

(se egenskaper för entiteter som stöds)- Lika med/är inte lika med

- Innehåller/innehåller inte

- Börjar med/börjar inte med

- Slutar med/slutar inte med- Tagg ( Se enskilda jämfört med samling) Alla enskilda taggar:

- Lika med/är inte lika med

- Innehåller/innehåller inte

- Börjar med/börjar inte med

- Slutar med/slutar inte med

Samling med alla taggar:

- Innehåller/innehåller inte- Tagg ( utöver ovan)

- Aviseringar

- Kommentarer-Tillade - Allvarlighetsgrad

- status- Lika med/är inte lika med

-Förändrad

- Har ändrats från

- Har ändrats till- Ägare -Förändrad. Om en incident ägare uppdateras via API måste du inkludera userPrincipalName eller ObjectID för att ändringen ska identifieras av automatiseringsregler. - Uppdaterad av

- Nyckel för anpassad information- Lika med/är inte lika med - Taktik - Innehåller/innehåller inte

-Tillade- Avisera produktnamn

- Värde för anpassad information

- Analysregelnamn- Innehåller/innehåller inte Villkor som är tillgängliga med aviseringsutlösaren

Det enda villkor som kan utvärderas av regler baserat på utlösaren för att skapa aviseringar är vilken Microsoft Sentinel-analysregel som skapade aviseringen.

Automatiseringsregler som baseras på aviseringsutlösaren körs endast på aviseringar som skapats av Microsoft Sentinel.

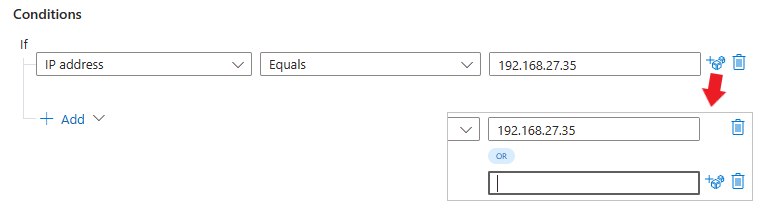

Ange ett värde i fältet till höger. Beroende på vilken egenskap du har valt kan det vara antingen en textruta eller en listruta där du väljer från en sluten lista med värden. Du kan också lägga till flera värden genom att välja tärningsikonen till höger om textrutan.

Om du vill ange komplexa eller villkor med olika fält kan du läsa Lägga till avancerade villkor i automatiseringsregler.

Villkor baserade på taggar

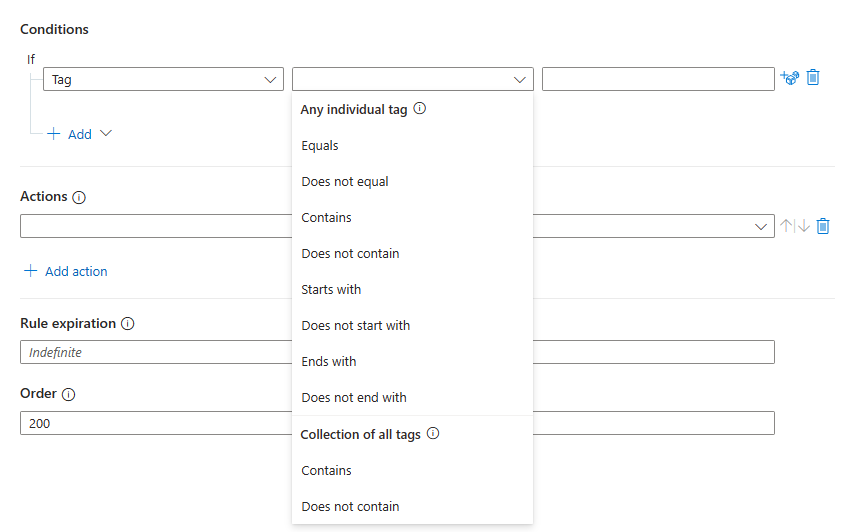

Du kan skapa två typer av villkor baserat på taggar:

- Villkor med Alla enskilda taggoperatorer utvärderar det angivna värdet mot varje tagg i samlingen. Utvärderingen är sann när minst en tagg uppfyller villkoret.

- Villkor med insamling av alla taggar-operatorer utvärderar det angivna värdet mot samlingen av taggar som en enda enhet. Utvärderingen gäller endast om samlingen som helhet uppfyller villkoret.

Utför följande steg för att lägga till ett av dessa villkor baserat på en incident taggar:

Skapa en ny automatiseringsregel enligt beskrivningen ovan.

Lägg till ett villkor eller en villkorsgrupp.

Välj Tagga i listrutan egenskaper.

Välj listrutan operatorer för att visa tillgängliga operatorer att välja mellan.

Se hur operatorerna delas in i två kategorier enligt beskrivningen tidigare. Välj din operatör noggrant baserat på hur du vill att taggarna ska utvärderas.

Mer information finns i Taggegenskap : enskild jämfört med samling.

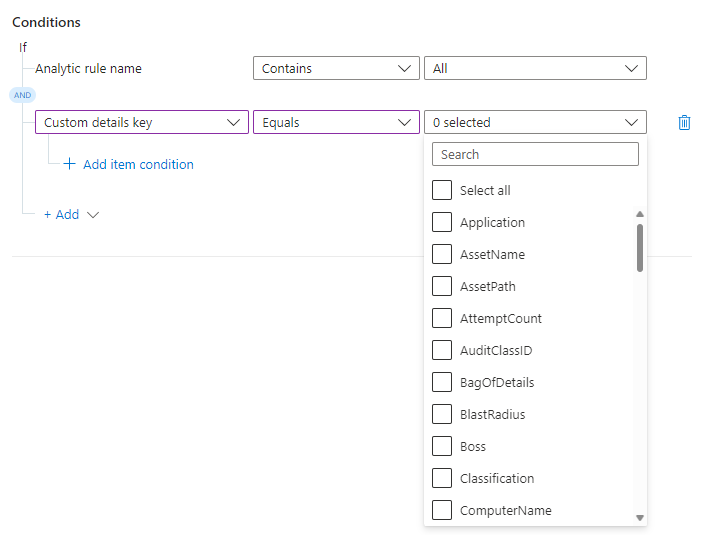

Villkor baserade på anpassad information

Du kan ange värdet för en anpassad detalj som visas i en incident som ett villkor för en automatiseringsregel. Kom ihåg att anpassad information är datapunkter i råa händelseloggposter som kan visas och visas i aviseringar och incidenter som genereras från dem. Använd anpassad information för att komma åt det faktiska relevanta innehållet i dina aviseringar utan att behöva gå igenom frågeresultat.

Så här lägger du till ett villkor baserat på en anpassad information:

Skapa en ny automatiseringsregel enligt beskrivningen tidigare.

Lägg till ett villkor eller en villkorsgrupp.

Välj Anpassad informationsnyckel i listrutan egenskaper. Välj Lika med eller Är inte lika med i listrutan operatorer.

För villkoret anpassad information kommer värdena i den senaste listrutan från den anpassade information som visades i alla analysregler som anges i det första villkoret. Välj den anpassade information som du vill använda som ett villkor.

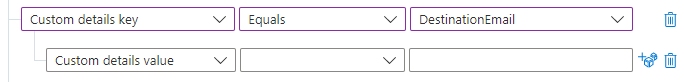

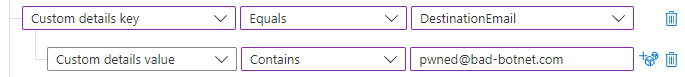

Du valde det fält som du vill utvärdera för det här villkoret. Ange nu det värde som visas i fältet som gör att villkoret utvärderas till sant.

Välj + Lägg till objektvillkor.

Värdevillkorsraden visas nedan.

Välj Innehåller eller Innehåller inte från listrutan operatorer. I textrutan till höger anger du det värde som du vill att villkoret ska utvärderas till sant för.

I det här exemplet, om incidenten har den anpassade informationen DestinationEmail, och om värdet för den informationen är pwned@bad-botnet.com, körs de åtgärder som definierats i automatiseringsregeln.

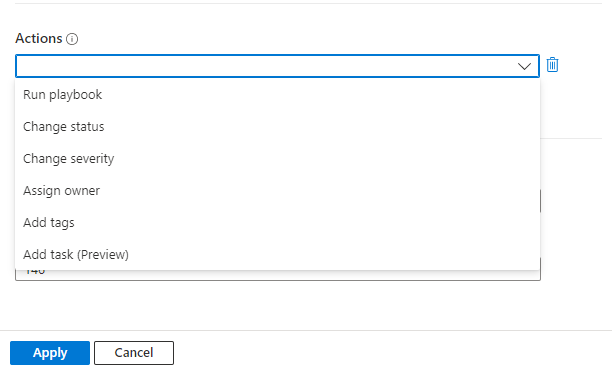

Lägg till åtgärder

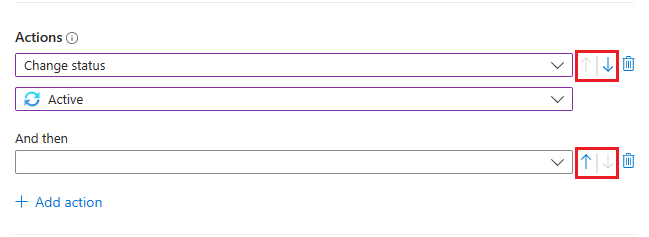

Välj de åtgärder som du vill att den här automatiseringsregeln ska utföra. Tillgängliga åtgärder är Tilldela ägare, Ändringsstatus, Ändra allvarlighetsgrad, Lägg till taggar och Kör spelbok. Du kan lägga till så många åtgärder du vill.

Kommentar

Endast åtgärden Kör spelbok är tillgänglig i automatiseringsregler med hjälp av aviseringsutlösaren.

För den åtgärd du väljer fyller du i fälten som visas för åtgärden enligt vad du vill göra.

Om du lägger till en Run-spelboksåtgärd uppmanas du att välja från listrutan med tillgängliga spelböcker.

Endast spelböcker som börjar med incidentutlösaren kan köras från automatiseringsregler med någon av incidentutlösarna, så endast de visas i listan. På samma sätt är endast spelböcker som börjar med aviseringsutlösaren tillgängliga i automatiseringsregler med hjälp av aviseringsutlösaren.

Microsoft Sentinel måste beviljas explicita behörigheter för att kunna köra spelböcker. Om en spelbok visas som otillgänglig i listrutan innebär det att Sentinel inte har behörighet att komma åt spelbokens resursgrupp. Om du vill tilldela behörigheter väljer du länken Hantera spelboksbehörigheter .

I panelen Hantera behörigheter som öppnas markerar du kryssrutorna för de resursgrupper som innehåller de spelböcker som du vill köra och väljer Tillämpa.

Du måste själv ha ägarbehörigheter för alla resursgrupper som du vill bevilja Microsoft Sentinel-behörigheter till, och du måste ha rollen Microsoft Sentinel Automation-deltagare för alla resursgrupper som innehåller spelböcker som du vill köra.

Om du ännu inte har en spelbok som vidtar den åtgärd som du vill använda skapar du en ny spelbok. Du måste avsluta processen för att skapa automatiseringsregeln och starta om den när du har skapat din spelbok.

Flytta runt åtgärder

Du kan ändra ordningen på åtgärderna i regeln även efter att du har lagt till dem. Välj de blå uppåt- eller nedåtpilarna bredvid varje åtgärd för att flytta den uppåt eller nedåt ett steg.

Slutför skapandet av regeln

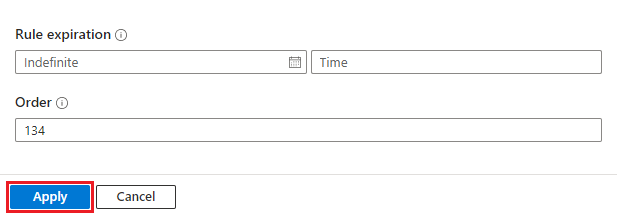

Om du vill att automationsregeln ska upphöra att gälla under Regelns förfallodatum anger du ett förfallodatum och eventuellt en tid. Annars lämnar du den som Obestämd.

Fältet Order fylls i med nästa tillgängliga nummer för regelns utlösartyp. Det här talet avgör var i sekvensen av automatiseringsregler (av samma utlösartyp) som den här regeln körs. Du kan ändra numret om du vill att den här regeln ska köras före en befintlig regel.

Mer information finns i Anteckningar om körningsordning och prioritet.

Välj Använd. Du är klar!

Granska regelaktivitet för automatisering

Ta reda på vilka automatiseringsregler som kan ha gjort med en viss incident. Du har en fullständig post med incidentkrönikor tillgängliga i tabellen SecurityIncident på sidan Loggar i Azure Portal eller sidan Avancerad jakt i Defender-portalen. Använd följande fråga för att se all din automatiseringsregelaktivitet:

SecurityIncident

| where ModifiedBy contains "Automation"

Körning av automationsregler

Automatiseringsregler körs sekventiellt enligt den ordning du anger. Varje automatiseringsregel körs efter att den föregående regeln har avslutats. Alla åtgärder i en automatiseringsregel körs sekventiellt i den ordning de har definierats. Mer information finns i anmärkningar om körningsordning och prioritet.

Spelboksåtgärder inom en automatiseringsregel kan behandlas på olika sätt i vissa situationer enligt följande kriterier:

| Spelbokens körningstid | Automatiseringsregeln går vidare till nästa åtgärd … |

|---|---|

| Mindre än en sekund | Omedelbart efter att spelboken har avslutats |

| Mindre än två minuter | Upp till två minuter efter att spelboken började köras, men högst 10 sekunder efter att spelboken har slutförts |

| Mer än två minuter | Två minuter efter att spelboken började köras, oavsett om den har slutförts eller inte |

Nästa steg

I det här dokumentet har du lärt dig hur du använder automatiseringsregler för att centralt hantera svarsautomation för Microsoft Sentinel-incidenter och aviseringar.

- Mer information om hur du lägger till avancerade villkor med

ORoperatörer i automatiseringsregler finns i Lägga till avancerade villkor i Microsoft Sentinel-automatiseringsregler. - Mer information om automatiseringsregler finns i Automatisera incidenthantering i Microsoft Sentinel med automatiseringsregler

- Mer information om avancerade automatiseringsalternativ finns i Automatisera hotsvar med spelböcker i Microsoft Sentinel.

- Information om hur du använder automatiseringsregler för att lägga till uppgifter i incidenter finns i Skapa incidentuppgifter i Microsoft Sentinel med hjälp av automatiseringsregler.

- Information om hur du migrerar spelböcker för aviseringsutlösare som ska anropas av automatiseringsregler finns i Migrera dina Spelböcker för Aviseringsutlösare i Microsoft Sentinel till automatiseringsregler

- Hjälp med att implementera automatiseringsregler och spelböcker finns i Självstudie: Använda spelböcker för att automatisera hotsvar i Microsoft Sentinel.