Skydda MSSP:s immateriella rättigheter i Microsoft Sentinel

Den här artikeln beskriver de metoder som hanterade leverantörer av säkerhetstjänster (MSSP) kan använda för att skydda immateriella rättigheter som de har utvecklat i Microsoft Sentinel, till exempel Microsoft Sentinel-analysregler, jaktfrågor, spelböcker och arbetsböcker.

Vilken metod du väljer beror på hur var och en av dina kunder köper Azure. oavsett om du agerar som molnlösningsleverantör (CSP) eller om kunden har ett konto för företagsavtal (EA)/Betala per användning (PAYG). I följande avsnitt beskrivs var och en av dessa metoder separat.

Molnlösningsleverantörer (CSP)

Om du säljer Azure som molnlösningsleverantör (CSP) hanterar du kundens Azure-prenumeration. Tack vare AOBO (Admin-On-Behalf-Of) beviljas användare i gruppen Administratörsagenter från din MSSP-klient med ägaråtkomst till kundens Azure-prenumeration och kunden har ingen åtkomst som standard.

Om andra användare från MSSP-klientorganisationen, utanför gruppen Administratörsagenter, behöver komma åt kundmiljön rekommenderar vi att du använder Azure Lighthouse. Med Azure Lighthouse kan du ge användare eller grupper åtkomst till ett visst omfång, till exempel en resursgrupp eller prenumeration, med hjälp av någon av de inbyggda rollerna.

Om du behöver ge kundanvändare åtkomst till Azure-miljön rekommenderar vi att du ger dem åtkomst på resursgruppsnivå i stället för hela prenumerationen, så att du kan visa/dölja delar av miljön efter behov.

Till exempel:

Du kan ge kunden åtkomst till flera resursgrupper där deras program finns, men ändå behålla Microsoft Sentinel-arbetsytan i en separat resursgrupp, där kunden inte har någon åtkomst.

Använd den här metoden för att göra det möjligt för kunder att visa valda arbetsböcker och spelböcker, som är separata resurser som kan finnas i en egen resursgrupp.

Även om de beviljar åtkomst på resursgruppsnivå har kunderna åtkomst till loggdata för de resurser som de kan komma åt, till exempel loggar från en virtuell dator, även utan åtkomst till Microsoft Sentinel. Mer information finns i Hantera åtkomst till Microsoft Sentinel-data efter resurs.

Dricks

Om du behöver ge dina kunder åtkomst till hela prenumerationen kanske du vill se vägledningen i företagsavtal s (EA) /Pay-as-you-go (PAYG).

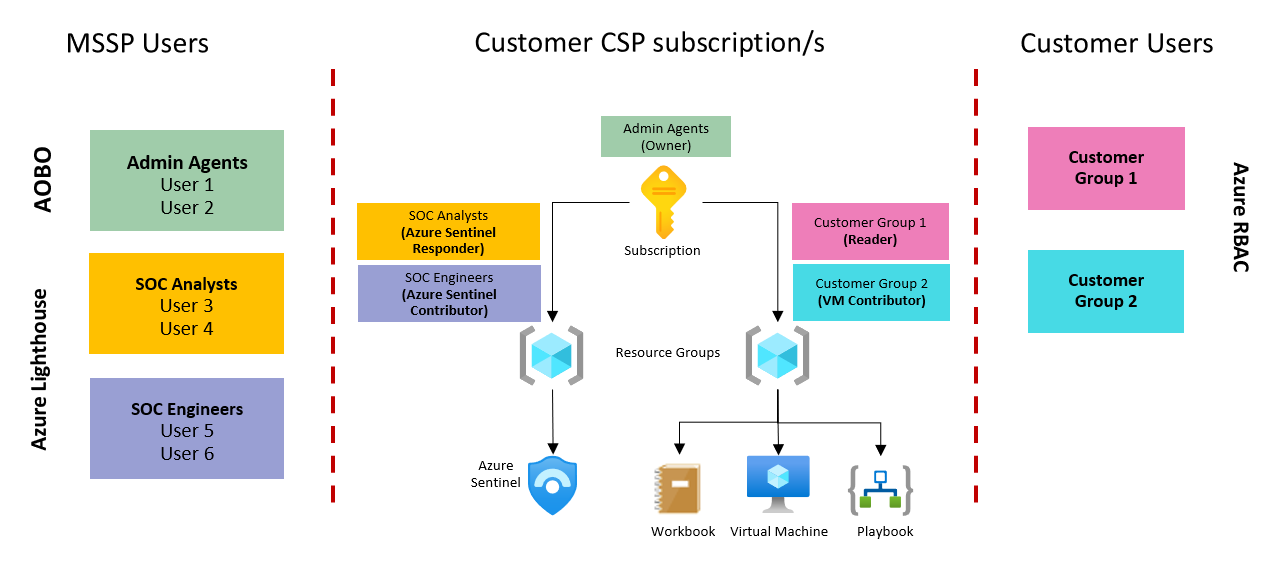

Exempel på CSP-arkitektur för Microsoft Sentinel

I följande bild beskrivs hur de behörigheter som beskrivs i föregående avsnitt kan fungera när du ger åtkomst till CSP-kunder:

Titta på den här bilden:

De användare som beviljas med ägaråtkomst till CSP-prenumerationen är användarna i gruppen Administratörsagenter i MSSP Microsoft Entra-klientorganisationen.

Andra grupper från MSSP får åtkomst till kundmiljön via Azure Lighthouse.

Kundåtkomst till Azure-resurser hanteras av Azure RBAC på resursgruppsnivå.

Detta gör att MSSP:er kan dölja Microsoft Sentinel-komponenter efter behov, till exempel analysregler och jaktfrågor.

Mer information finns i Dokumentation om Azure Lighthouse.

företagsavtal s (EA)/Betala per användning (PAYG)

Om kunden köper direkt från Microsoft har kunden redan fullständig åtkomst till Azure-miljön och du kan inte dölja något som finns i kundens Azure-prenumeration.

Skydda i stället din immateriella egendom som du har utvecklat i Microsoft Sentinel på följande sätt, beroende på vilken typ av resurs du behöver skydda:

Analysregler och jaktfrågor

Analysregler och jaktfrågor finns båda i Microsoft Sentinel och kan därför inte separeras från Microsoft Sentinel-arbetsytan.

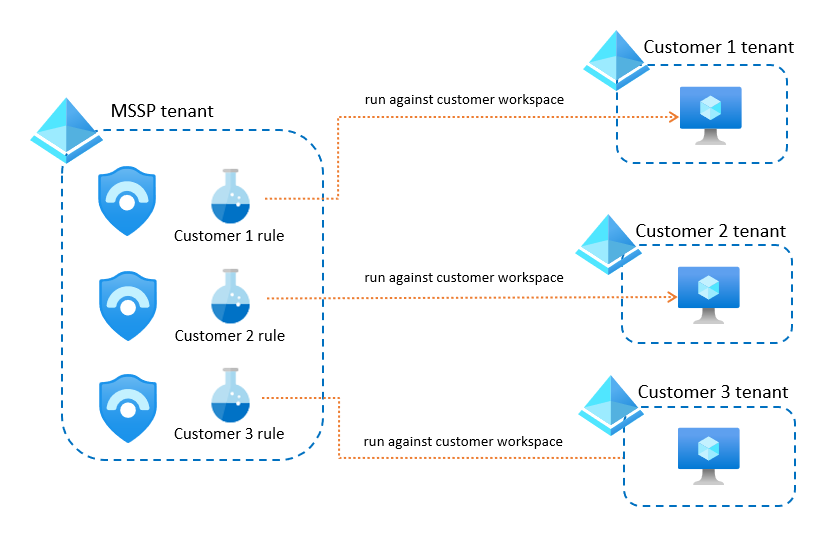

Även om en användare bara har Behörigheter för Microsoft Sentinel-läsare kan de visa frågan. I det här fallet rekommenderar vi att du är värd för dina analysregler och jaktfrågor i din egen MSSP-klientorganisation i stället för kundens klientorganisation.

För att göra detta behöver du en arbetsyta i din egen klientorganisation med Microsoft Sentinel aktiverat, och du måste också se kundens arbetsyta via Azure Lighthouse.

Om du vill skapa en analysregel eller jaktfråga i MSSP-klientorganisationen som refererar till data i kundklientorganisationen måste du använda -instruktionen workspace på följande sätt:

workspace('<customer-workspace>').SecurityEvent

| where EventID == ‘4625’

När du lägger till en workspace instruktion i dina analysregler bör du tänka på följande:

Inga aviseringar på kundens arbetsyta. Regler som skapas på det här sättet skapar inte aviseringar eller incidenter på kundens arbetsyta. Både aviseringar och incidenter finns endast på din MSSP-arbetsyta.

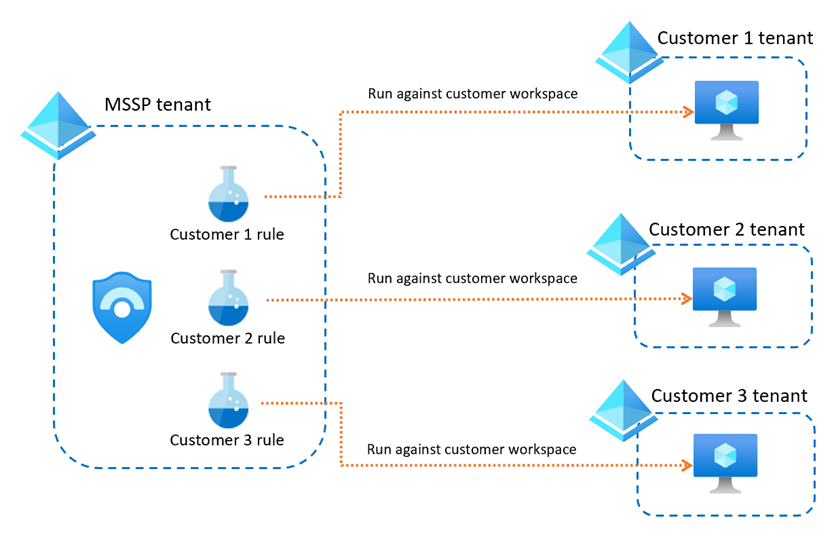

Skapa separata aviseringar för varje kund. När du använder den här metoden rekommenderar vi också att du använder separata aviseringsregler för varje kund och identifiering, eftersom arbetsytesatsen skiljer sig åt i varje enskilt fall.

Du kan lägga till kundnamnet i aviseringsregelns namn för att enkelt identifiera kunden där aviseringen utlöses. Separata aviseringar kan resultera i ett stort antal regler som du kanske vill hantera med skript eller Microsoft Sentinel som kod.

Till exempel:

Skapa separata MSSP-arbetsytor för varje kund. Om du skapar separata regler för varje kund och identifiering kan du nå det maximala antalet analysregler för din arbetsyta (512). Om du har många kunder och förväntar dig att nå den här gränsen kanske du vill skapa en separat MSSP-arbetsyta för varje kund.

Till exempel:

Viktigt!

Nyckeln till att använda den här metoden är att använda automatisering för att hantera en stor uppsättning regler på dina arbetsytor.

Mer information finns i Analysregler för flera arbetsytor

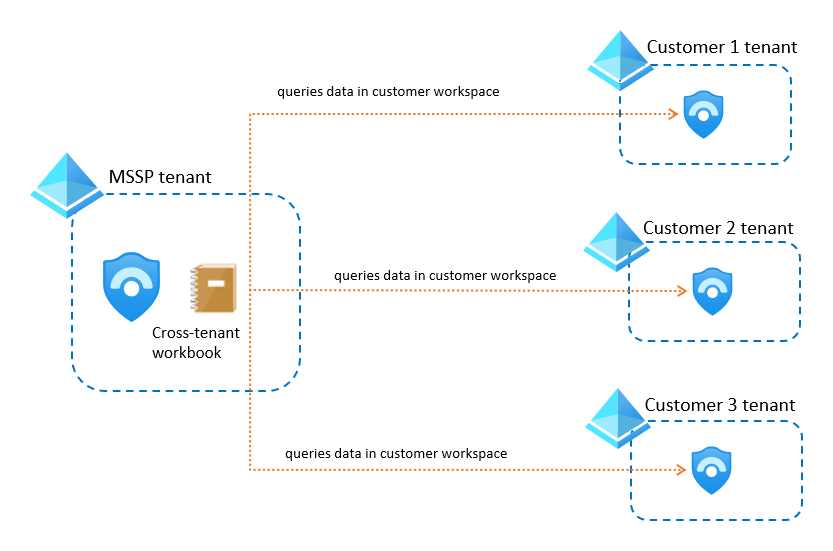

Arbetsböcker

Om du har utvecklat en Microsoft Sentinel-arbetsbok som du inte vill att kunden ska kopiera ska du vara värd för arbetsboken i din MSSP-klientorganisation. Kontrollera att du har åtkomst till dina kundarbetsytor via Azure Lighthouse och se sedan till att ändra arbetsboken så att den använder dessa kundarbetsytor.

Till exempel:

Mer information finns i Arbetsböcker mellan arbetsytor.

Om du vill att kunden ska kunna visa arbetsbokens visualiseringar, samtidigt som koden hålls hemlig, rekommenderar vi att du exporterar arbetsboken till Power BI.

Exportera arbetsboken till Power BI:

- Gör arbetsbokens visualiseringar enklare att dela. Du kan skicka en länk till Power BI-instrumentpanelen till kunden, där de kan visa rapporterade data, utan att kräva Åtkomstbehörigheter för Azure.

- Aktiverar schemaläggning. Konfigurera Power BI för att skicka e-postmeddelanden med jämna mellanrum som innehåller en ögonblicksbild av instrumentpanelen för den tiden.

Mer information finns i Importera Azure Monitor-loggdata till Power BI.

Spelböcker

Du kan skydda dina spelböcker på följande sätt beroende på var de analysregler som utlöser spelboken har skapats:

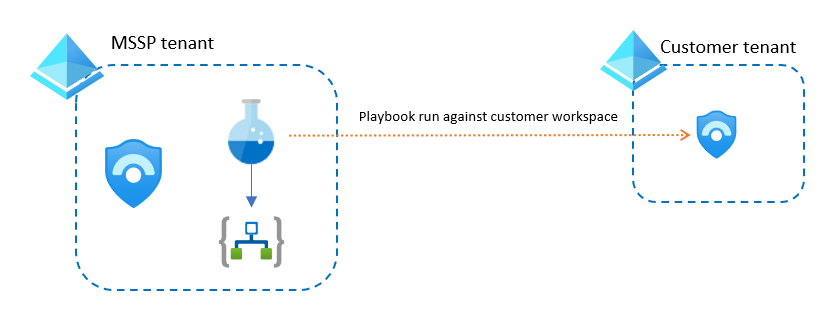

Analysregler som skapats på MSSP-arbetsytan. Se till att skapa dina spelböcker i MSSP-klientorganisationen och att du får alla incident- och aviseringsdata från MSSP-arbetsytan. Du kan koppla spelböckerna när du skapar en ny regel på din arbetsyta.

Till exempel:

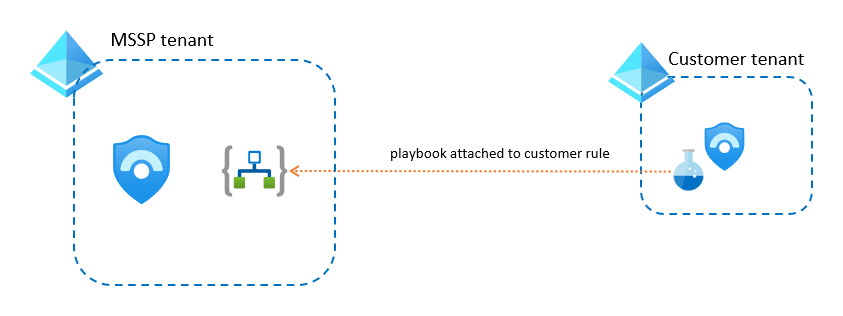

Analysregler som skapats på kundens arbetsyta. Använd Azure Lighthouse för att koppla analysregler från kundens arbetsyta till en spelbok som finns på din MSSP-arbetsyta. I det här fallet hämtar spelboken aviserings- och incidentdata och annan kundinformation från kundens arbetsyta.

Till exempel:

Om spelboken i båda fallen behöver åtkomst till kundens Azure-miljö använder du en användare eller tjänstens huvudnamn som har den åtkomsten via Lighthouse.

Men om spelboken behöver åtkomst till icke-Azure-resurser i kundens klientorganisation, till exempel Microsoft Entra-ID, Office 365 eller Microsoft Defender XDR, skapar du ett huvudnamn för tjänsten med rätt behörigheter i kundklientorganisationen och lägger sedan till den identiteten i spelboken.

Kommentar

Om du använder automatiseringsregler tillsammans med dina spelböcker måste du ange behörigheter för automatiseringsregeln för resursgruppen där spelböckerna finns. Mer information finns i Behörigheter för automatiseringsregler för att köra spelböcker.

Nästa steg

Mer information finns i: