Distribuera Microsoft Sentinel-lösningen för SAP BTP

Den här artikeln beskriver hur du distribuerar Microsoft Sentinel-lösningen för SAP Business Technology Platform(BTP)-systemet. Microsoft Sentinel-lösningen för SAP BTP övervakar och skyddar ditt SAP BTP-system. Den samlar in granskningsloggar och aktivitetsloggar från BTP-infrastrukturen och BTP-baserade appar och identifierar sedan hot, misstänkta aktiviteter, olagliga aktiviteter med mera. Läs mer om lösningen.

Förutsättningar

Innan du börjar kontrollerar du att:

- Microsoft Sentinel-lösningen är aktiverad.

- Du har en definierad Microsoft Sentinel-arbetsyta och du har läs- och skrivbehörighet till arbetsytan.

- Din organisation använder SAP BTP (i en Cloud Foundry-miljö) för att effektivisera interaktioner med SAP-program och andra affärsprogram.

- Du har ett SAP BTP-konto (som stöder BTP-konton i Cloud Foundry-miljön). Du kan också använda ett SAP BTP-utvärderingskonto.

- Du har sap BTP-tjänsten för granskningshantering och tjänstnyckel (se Konfigurera BTP-kontot och lösningen).

- Du har rollen Microsoft Sentinel-deltagare på Microsoft Sentinel-målarbetsytan.

Konfigurera BTP-kontot och lösningen

Så här konfigurerar du BTP-kontot och lösningen:

När du har loggat in på ditt BTP-konto (se förhandskraven) följer du stegen för hämtning av granskningsloggar i SAP BTP-systemet.

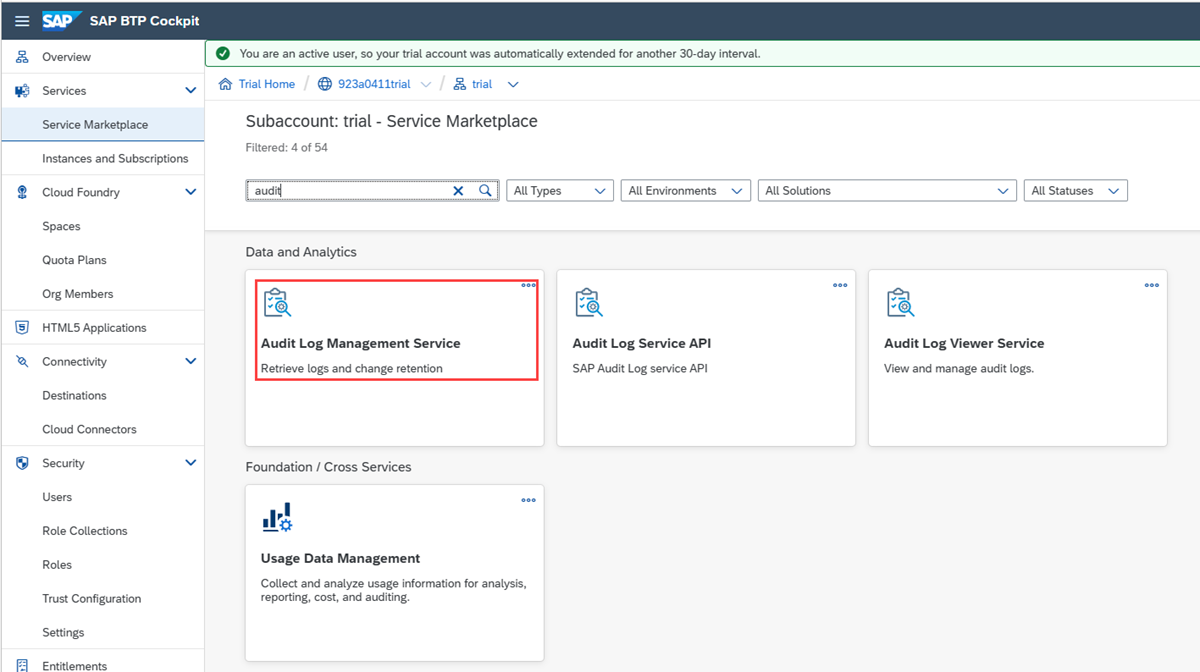

I SAP BTP-cockpit väljer du granskningslogghanteringstjänsten.

Skapa en instans av granskningslogghanteringstjänsten i BTP-underkontot.

Skapa en tjänstnyckel och registrera värdena för

url,uaa.clientid,uaa.clientecretochuaa.url. Dessa värden krävs för att distribuera dataanslutningen.Här är exempel på dessa fältvärden:

- url:

https://auditlog-management.cfapps.us10.hana.ondemand.com - uaa.clientid:

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 - uaa.clientsecret:

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 - uaa.url:

https://trial.authentication.us10.hana.ondemand.com

- url:

Logga in på Azure-portalen.

Gå till Microsoft Sentinel-tjänsten.

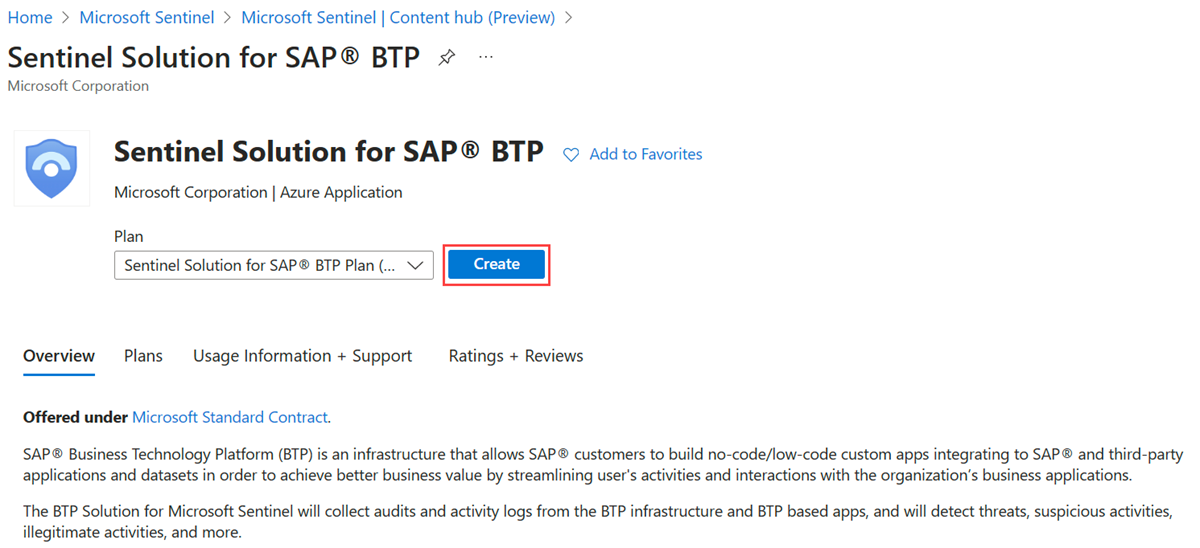

Välj Innehållshubb och sök efter BTP i sökfältet.

Välj SAP BTP.

Välj Installera.

Mer information om hur du hanterar lösningskomponenterna finns i Identifiera och distribuera out-of-the-box-innehåll.

Välj Skapa.

Välj resursgruppen och den Microsoft Sentinel-arbetsyta där lösningen ska distribueras.

Välj Nästa tills du har godkänt verifieringen och välj sedan Skapa.

När lösningsdistributionen är klar går du tillbaka till din Microsoft Sentinel-arbetsyta och väljer Dataanslutningar.

I sökfältet anger du BTP och väljer sedan SAP BTP.

Välj Sidan Öppna anslutningsapp.

På sidan anslutningsprogram kontrollerar du att du uppfyller de nödvändiga kraven i listan och slutför konfigurationsstegen. När du är klar väljer du Lägg till konto.

Ange de parametrar som du definierade tidigare under konfigurationen. Det angivna underkontonamnet projiceras som en kolumn i

SAPBTPAuditLog_CLtabellen och kan användas för att filtrera loggarna när du har flera underkonton.Kommentar

Hämtning av granskningar för det globala kontot hämtar inte automatiskt granskningar för underkontot. Följ konfigurationsstegen för anslutningsappen för vart och ett av de underkonton som du vill övervaka och följ även de här stegen för det globala kontot. Granska de här övervägandena för kontogranskningskonfiguration.

Kontrollera att BTP-loggarna flödar till Microsoft Sentinel-arbetsytan:

- Logga in på ditt BTP-underkonto och kör några aktiviteter som genererar loggar, till exempel inloggningar, lägga till användare, ändra behörigheter och ändra inställningar.

- Tillåt 20 till 30 minuter för loggarna att börja flöda.

- På sidan SAP BTP-anslutningsapp bekräftar du att Microsoft Sentinel tar emot BTP-data eller frågar SAPBTPAuditLog_CL-tabellen direkt.

Aktivera arbetsboken och analysreglerna som tillhandahålls som en del av lösningen genom att följa dessa riktlinjer.

Överväg konfigurationer för kontogranskning

Det sista steget i distributionsprocessen är att överväga granskningskonfigurationerna för ditt globala konto och underkonto.

Global kontogranskningskonfiguration

När du aktiverar hämtning av granskningsloggar i BTP-cockpiten för det globala kontot: Om det underkonto som du vill ge granskningslogghanteringstjänsten behörighet för finns under en katalog måste du först ge tjänsten behörighet på katalognivå. Först då kan du ange tjänsten på underkontonivå.

Granskningskonfiguration för underkonto

Om du vill aktivera granskning för ett underkonto slutför du stegen i dokumentationen för API:et för hämtning av SAP-underkonton.

API-dokumentationen beskriver hur du aktiverar hämtningen av granskningsloggen med hjälp av Cloud Foundry CLI.

Du kan också hämta loggarna via användargränssnittet:

- I ditt underkonto på SAP Service Marketplace skapar du en instans av granskningslogghanteringstjänsten.

- Skapa en tjänstnyckel i den nya instansen.

- Visa tjänstnyckeln och hämta de obligatoriska parametrarna från steg 4 i konfigurationsinstruktionerna i användargränssnittet för dataanslutning (url, uaa.url, uaa.clientid och uaa.clientsecret).

Rotera BTP-klienthemligheten

Vi rekommenderar att du regelbundet roterar BPT-underkontots klienthemligheter. Följande exempelskript visar processen att uppdatera en befintlig dataanslutning med en ny hemlighet som hämtats från Azure Key Vault.

Innan du börjar samlar du in de värden du behöver för skriptparametrarna, inklusive:

- Prenumerations-ID, resursgrupp och arbetsytenamn för din Microsoft Sentinel-arbetsyta.

- Nyckelvalvet och namnet på nyckelvalvets hemlighet.

- Namnet på den dataanslutning som du vill uppdatera med en ny hemlighet. Om du vill identifiera namnet på dataanslutningsappen öppnar du SAP BPT-dataanslutningsappen på sidan För Microsoft Sentinel-dataanslutningar. Namnet på dataanslutningsappen har följande syntax: BTP_{connector name}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}