Tillåt åtkomst till Azure Service Bus-namnområdet från specifika IP-adresser eller intervall

Som standard är Service Bus-namnområden tillgängliga från Internet så länge begäran innehåller giltig autentisering och auktorisering. Med IP-brandväggen kan inkommande trafik begränsas till en uppsättning IPv4-adresser eller IPv4-adressintervall (i CIDR-notation (klasslös routning mellan domäner).

Den här funktionen är användbar i scenarier där Azure Service Bus endast ska vara tillgänglig från vissa välkända platser. Med brandväggsregler kan du konfigurera regler för att acceptera trafik som kommer från specifika IPv4-adresser. Om du till exempel använder Service Bus med Azure Express Route kan du skapa en brandväggsregel som tillåter trafik från endast din lokala infrastrukturs IP-adresser eller adresser för en företags-NAT-gateway.

IP-brandväggsregler

IP-brandväggsreglerna tillämpas på Service Bus-namnområdesnivå. Därför gäller reglerna för alla anslutningar från klienter som använder protokoll som stöds (AMQP (5671) och HTTPS (443)). Alla anslutningsförsök från en IP-adress som inte matchar en tillåten IP-regel i Service Bus-namnområdet avvisas som obehöriga. I svaret nämns inte IP-regeln. IP-filterregler tillämpas i ordning och den första regeln som matchar IP-adressen avgör åtgärden acceptera eller avvisa.

Viktiga punkter

Virtuella nätverk stöds endast på Premium-nivån för Service Bus. Om uppgradering till premiumnivån inte är ett alternativ kan du använda IP-brandväggsregler. Vi rekommenderar att du skyddar SAS-token (Signatur för delad åtkomst) och delar den med endast behöriga användare. Information om SAS-autentisering finns i Autentisering och auktorisering.

Ange minst en IP-brandväggsregel eller en regel för virtuellt nätverk för namnområdet så att endast trafik tillåts från de angivna IP-adresserna eller undernätet i ett virtuellt nätverk. Om det inte finns några IP- och virtuella nätverksregler kan namnområdet nås via det offentliga Internet (med hjälp av åtkomstnyckeln).

Implementering av brandväggsregler kan förhindra att andra Azure-tjänster interagerar med Service Bus. Som ett undantag kan du tillåta åtkomst till Service Bus-resurser från vissa betrodda tjänster även när IP-filtrering är aktiverat. En lista över betrodda tjänster finns i Betrodda tjänster.

Följande Microsoft-tjänster måste finnas i ett virtuellt nätverk

- Azure App Service

- Azure Functions

Kommentar

Du ser endast fliken Nätverk för premiumnamnområden . Om du vill ange IP-brandväggsregler för de andra nivåerna använder du Azure Resource Manager-mallar, Azure CLI, PowerShell eller REST API.

Använda Azure-portalen

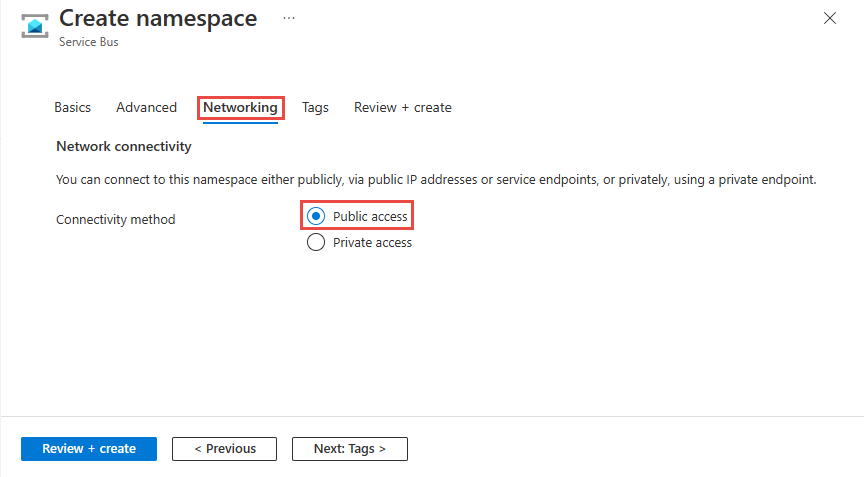

När du skapar ett namnområde kan du antingen endast tillåta offentlig (från alla nätverk) eller endast privat (endast via privata slutpunkter) åtkomst till namnområdet. När namnområdet har skapats kan du tillåta åtkomst från specifika IP-adresser eller från specifika virtuella nätverk (med hjälp av nätverkstjänstslutpunkter).

Konfigurera offentlig åtkomst när du skapar ett namnområde

Om du vill aktivera offentlig åtkomst väljer du Offentlig åtkomst på sidan Nätverk i guiden skapa namnrymd.

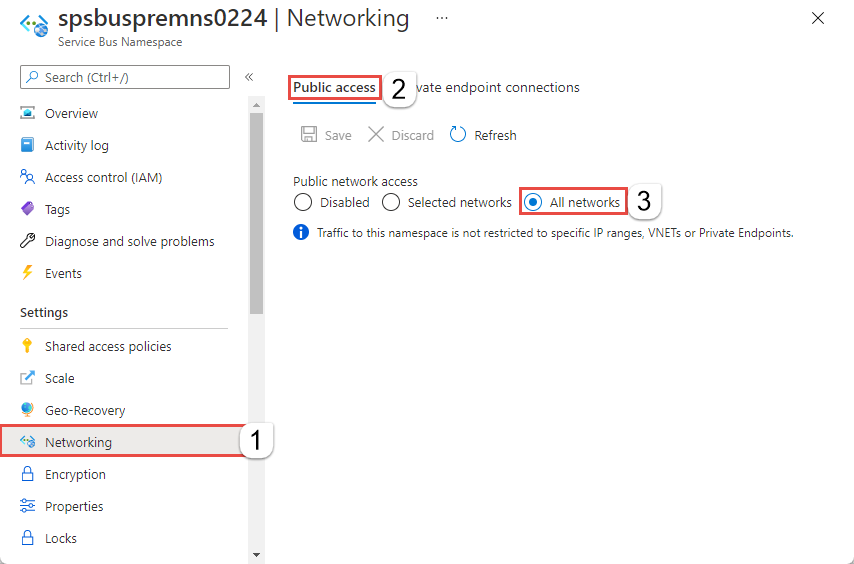

När du har skapat namnområdet väljer du Nätverk på den vänstra menyn på sidan Service Bus-namnområde . Du ser att alternativet Alla nätverk är markerat. Du kan välja alternativet Valda nätverk och tillåta åtkomst från specifika IP-adresser eller specifika virtuella nätverk. Nästa avsnitt innehåller information om hur du konfigurerar IP-brandväggen för att ange de IP-adresser som åtkomsten tillåts från.

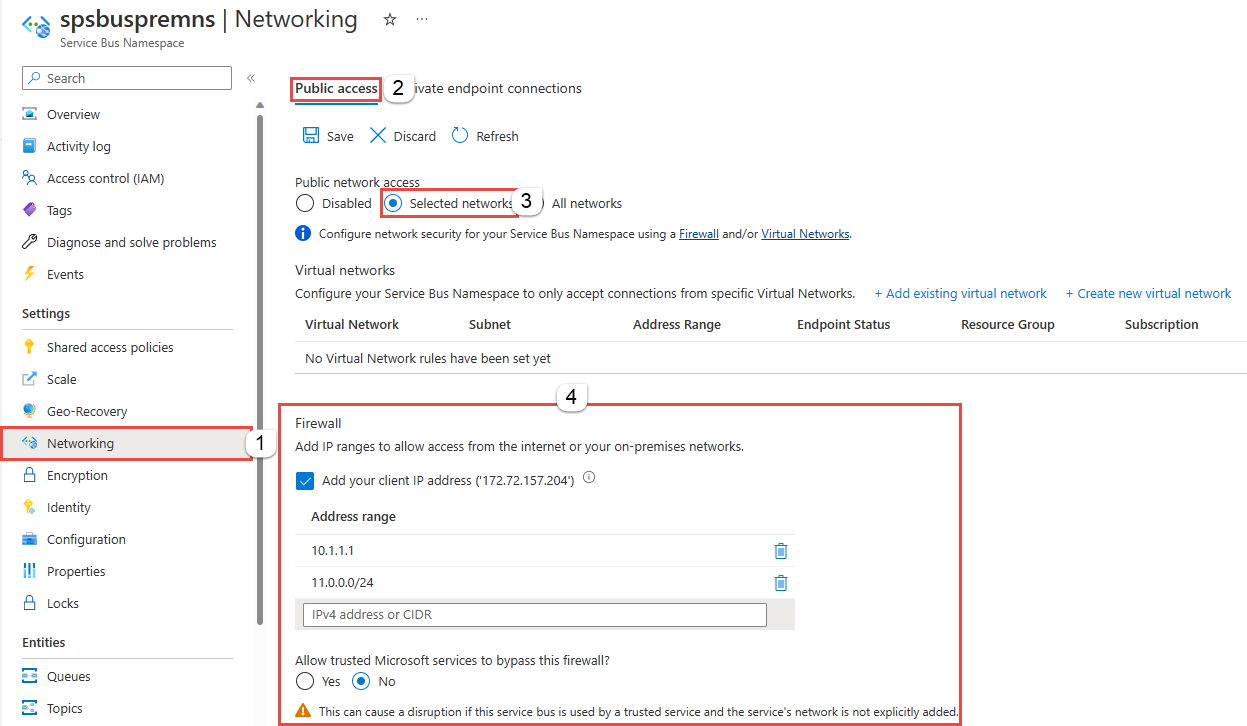

Konfigurera IP-brandvägg för ett befintligt namnområde

Det här avsnittet visar hur du använder Azure-portalen för att skapa IP-brandväggsregler för ett Service Bus-namnområde.

Gå till Service Bus-namnområdet i Azure-portalen.

På den vänstra menyn väljer du Alternativet Nätverk under Inställningar.

Kommentar

Du ser endast fliken Nätverk för premiumnamnområden .

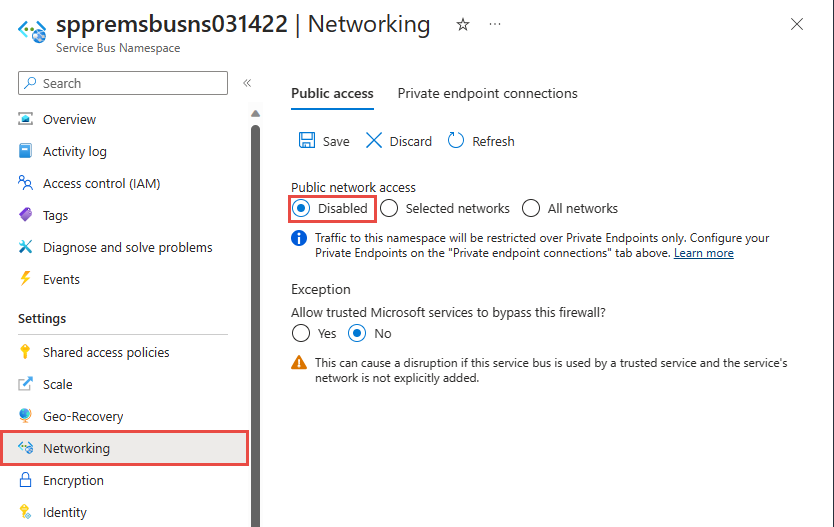

På sidan Nätverk kan du ange något av följande tre alternativ för åtkomst till offentligt nätverk. Välj alternativet Valda nätverk för att tillåta åtkomst från endast angivna IP-adresser.

Inaktiverad. Det här alternativet inaktiverar all offentlig åtkomst till namnområdet. Namnområdet är endast tillgängligt via privata slutpunkter.

Välj om du vill tillåta att betrodda Microsoft-tjänster kringgår brandväggen. Listan över betrodda Microsoft-tjänster för Azure Service Bus finns i avsnittet Betrodd Microsoft-tjänster.

Valda nätverk. Det här alternativet ger offentlig åtkomst till namnområdet med hjälp av en åtkomstnyckel från valda nätverk.

Viktigt!

Om du väljer Valda nätverk lägger du till minst en IP-brandväggsregel eller ett virtuellt nätverk som har åtkomst till namnområdet. Välj Inaktiverad om du bara vill begränsa all trafik till det här namnområdet över privata slutpunkter .

Alla nätverk (standard). Det här alternativet ger offentlig åtkomst från alla nätverk med hjälp av en åtkomstnyckel. Om du väljer alternativet Alla nätverk accepterar Service Bus anslutningar från alla IP-adresser (med hjälp av åtkomstnyckeln). Den här inställningen motsvarar en regel som accepterar IP-adressintervallet 0.0.0.0/0.

Om du vill tillåta åtkomst från endast angiven IP-adress väljer du alternativet Valda nätverk om det inte redan har valts. I avsnittet Brandvägg följer du dessa steg:

Välj Alternativet Lägg till klientens IP-adress för att ge den aktuella klient-IP-adressen åtkomst till namnområdet.

För adressintervall anger du en specifik IPv4-adress eller ett IPv4-adressintervall i CIDR-notation.

Ange om du vill tillåta att betrodda Microsoft-tjänster kringgår den här brandväggen. Listan över betrodda Microsoft-tjänster för Azure Service Bus finns i avsnittet Betrodd Microsoft-tjänster.

Varning

Om du väljer alternativet Valda nätverk och inte lägger till minst en IP-brandväggsregel eller ett virtuellt nätverk på den här sidan kan namnområdet nås via offentligt Internet (med hjälp av åtkomstnyckeln).

Spara inställningarna genom att välja Spara i verktygsfältet. Vänta några minuter tills bekräftelsen visas i portalmeddelandena.

Kommentar

Information om hur du begränsar åtkomsten till specifika virtuella nätverk finns i Tillåt åtkomst från specifika nätverk.

Betrodda Microsoft-tjänster

När du aktiverar inställningen Tillåt betrodda Microsoft-tjänster att kringgå den här brandväggen beviljas följande tjänster åtkomst till dina Service Bus-resurser.

| Betrodd tjänst | Användningsscenarier som stöds |

|---|---|

| Azure Event Grid | Gör att Azure Event Grid kan skicka händelser till köer eller ämnen i Service Bus-namnområdet. Du måste också utföra följande steg:

Mer information finns i Händelseleverans med en hanterad identitet |

| Azure Stream Analytics | Tillåter att ett Azure Stream Analytics-jobb matar ut data till Service Bus-köer till ämnen. Viktigt: Stream Analytics-jobbet bör konfigureras för att använda en hanterad identitet för att få åtkomst till Service Bus-namnområdet. Lägg till identiteten i Azure Service Bus Data Sender-rollen i Service Bus-namnområdet. |

| Azure IoT Hub | Tillåter att en IoT-hubb skickar meddelanden till köer eller ämnen i Service Bus-namnområdet. Du måste också utföra följande steg:

|

| Azure API Management | Med API Management-tjänsten kan du skicka meddelanden till en Service Bus-kö/ett ämne i Service Bus-namnområdet.

|

| Azure IoT Central | Tillåter att IoT Central exporterar data till Service Bus-köer eller ämnen i Service Bus-namnområdet. Du måste också utföra följande steg:

|

| Azure Digital Twins | Gör att Azure Digital Twins kan mata ut data till Service Bus-ämnen i ditt Service Bus-namnområde. Du måste också utföra följande steg:

|

| Azure Monitor (diagnostikgrupper Inställningar och åtgärdsgrupper) | Gör att Azure Monitor kan skicka diagnostikinformation och aviseringsaviseringar till Service Bus i Service Bus-namnområdet. Azure Monitor kan läsa från och skriva data till Service Bus-namnområdet. |

| Azure Synapse | Gör att Azure Synapse kan ansluta till servicebussen med hjälp av synapse-arbetsytans hanterade identitet. Lägg till azure Service Bus-datasändar-, mottagar- eller ägarrollen i identiteten i Service Bus-namnområdet. |

De andra betrodda tjänsterna för Azure Service Bus finns nedan:

- Öppna Azure-datautforskaren

- Azures tjänster för hälsodata

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Använda Resource Manager-mallar

Det här avsnittet innehåller en Azure Resource Manager-exempelmall som lägger till ett virtuellt nätverk och en brandväggsregel i ett befintligt Service Bus-namnområde.

ipMask är en enda IPv4-adress eller ett block med IP-adresser i CIDR-notation. I till exempel CIDR-notation 70.37.104.0/24 representerar 256 IPv4-adresserna från 70.37.104.0 till 70.37.104.255, med 24 som anger antalet signifikanta prefixbitar för intervallet.

Kommentar

Standardvärdet för defaultAction är Allow. När du lägger till regler för virtuella nätverk eller brandväggar måste du ange defaultAction till Deny.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "mypremiumnamespace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.ServiceBus/namespaces",

"apiVersion": "2022-10-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Premium",

"tier": "Premium",

"capacity": 1

},

"properties": {

"premiumMessagingPartitions": 1,

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true

}

},

{

"type": "Microsoft.ServiceBus/namespaces/networkRuleSets",

"apiVersion": "2022-10-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.ServiceBus/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Om du vill distribuera mallen följer du anvisningarna för Azure Resource Manager.

Viktigt!

Om det inte finns några IP- och virtuella nätverksregler flödar all trafik till namnområdet även om du anger defaultAction till deny. Namnområdet kan nås via det offentliga Internet (med hjälp av åtkomstnyckeln). Ange minst en IP-regel eller en regel för virtuellt nätverk för namnområdet så att endast trafik tillåts från de angivna IP-adresserna eller undernätet för ett virtuellt nätverk.

Använda Azure CLI

Använd az servicebus namespace network-rule-set kommandona lägg till, lista, uppdatera och ta bort för att hantera IP-brandväggsregler för ett Service Bus-namnområde.

Använda Azure PowerShell

Använd följande Azure PowerShell-kommandon för att lägga till, lista, ta bort, uppdatera och ta bort IP-brandväggsregler.

New-AzServiceBusIPRuleConfigochSet-AzServiceBusNetworkRuleSettillsammans för att lägga till en IP-brandväggsregel.

Standardåtgärd och åtkomst till offentligt nätverk

REST-API

Standardvärdet för defaultAction egenskapen var Deny för API-version 2021-01-01-preview och tidigare. Neka-regeln tillämpas dock inte om du inte anger IP-filter eller regler för virtuella nätverk (VNet). Om du inte har några IP-filter eller VNet-regler behandlas det alltså som Allow.

Från API version 2021-06-01-preview och senare är Allowstandardvärdet defaultAction för egenskapen , för att korrekt återspegla tillämpningen på tjänstsidan. Om standardåtgärden är inställd på Denytillämpas IP-filter och VNet-regler. Om standardåtgärden är inställd på Allowtillämpas inte IP-filter och VNet-regler. Tjänsten kommer ihåg reglerna när du inaktiverar dem och sedan startar igen.

API-versionen 2021-06-01-preview och framåt introducerar också en ny egenskap med namnet publicNetworkAccess. Om den är inställd på Disabledbegränsas åtgärderna endast till privata länkar. Om den är inställd på Enabledtillåts åtgärder via det offentliga Internet.

Mer information om dessa egenskaper finns i Skapa eller uppdatera nätverksregeluppsättning och Skapa eller uppdatera privata slutpunkter Anslut ions.

Kommentar

Ingen av ovanstående inställningar kringgår valideringen av anspråk via SAS- eller Microsoft Entra-autentisering. Autentiseringskontrollen körs alltid när tjänsten har verifierat nätverkskontrollerna som konfigurerats av defaultAction, publicNetworkAccess, privateEndpointConnections inställningar.

Azure Portal

Azure-portalen använder alltid den senaste API-versionen för att hämta och ange egenskaper. Om du tidigare hade konfigurerat ditt namnområde med 2021-01-01-preview och tidigare med defaultAction inställt på Deny, och angett noll IP-filter och VNet-regler, skulle portalen tidigare ha markerat Valda nätverk på sidan Nätverk i namnområdet. Nu kontrollerar den alternativet Alla nätverk .

Nästa steg

Information om hur du begränsar åtkomsten till virtuella Service Bus-nätverk till virtuella Azure-nätverk finns i följande länk: