Använda en NAT-gateway i ett Service Fabric-hanterat kluster

Service Fabric-hanterade kluster har externa IP-adresser som gör att externa klienter kan komma åt klustrets resurser. I vissa scenarier kan det dock vara bättre att ge internetåtkomst till dessa resurser utan att exponera dem direkt för Internet. NAT-gatewayer aktiverar den här funktionen.

Om klustret har resurser som behöver ta emot inkommande trafik från Internet men även har privata resurser som måste skyddas kan en NAT-gateway hjälpa till. Om du dessutom har program som behöver upprätta anslutningar utanför klustret för att få åtkomst till hemligheter, lagring och andra privata resurser kan en NAT-gateway hjälpa till.

Här är några av fördelarna med att använda en NAT-gateway för ditt hanterade kluster:

- Förbättrad säkerhet: Azure NAT Gateway bygger på nätverkssäkerhetsmodellen utan förtroende och är säker som standard. Med NAT-gateway behöver privata instanser i ett undernät inte offentliga IP-adresser för att nå Internet. Privata resurser kan nå externa källor utanför det virtuella nätverket via SNAT (Source Network Address Translating) till NAT-gatewayens statiska offentliga IP-adresser eller prefix. Du kan ange en sammanhängande uppsättning IP-adresser för utgående anslutning med hjälp av ett offentligt IP-prefix, och du kan konfigurera målbrandväggsregler baserat på den här förutsägbara IP-listan.

- Återhämtning: Azure NAT Gateway är en fullständigt hanterad och distribuerad tjänst. Det beror inte på enskilda beräkningsinstanser, till exempel virtuella datorer eller en enda fysisk gateway-enhet. En NAT-gateway har alltid flera feldomäner och kan hantera flera fel utan avbrott i tjänsten. Programvarudefinierade nätverk gör en NAT-gateway mycket motståndskraftig.

- Förenklad nätverksarkitektur: MED NAT-gatewayer kan du förenkla nätverksarkitekturen genom att eliminera behovet av en bastionsvärd eller VPN-anslutning för åtkomst till instanser i privata undernät.

- Prestanda: Azure NAT Gateway är högpresterande och stabil.

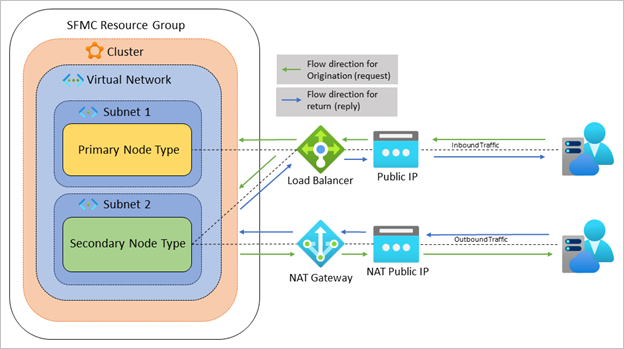

Följande diagram visar ett kluster med en primär och sekundär nodtyp där varje nodtyp har ett eget undernät. Den sekundära nodtypen placeras bakom en NAT-gateway och all utgående trafik dirigeras via gatewayen. När trafik kommer från den sekundära nodtypen är den offentliga IP-adressen nat-gatewayens. Eftersom alla utgående begäranden dirigeras via NAT-gatewayen kan du implementera ytterligare NSG-regler som förbättrar säkerheten och förhindrar att externa tjänster identifierar interna tjänster.

Följande scenarier stöds användningsfall för NAT-gatewayer i Service Fabric-hanterade kluster:

- Kunder kan ansluta en NAT-gateway till valfri nodtyp och undernätskonfiguration under avsnittet Bring your own virtual network (Ta med ditt eget virtuella nätverk) i artikeln Konfigurera inställningar för hanterat klusternätverk.

- Kunder kan ansluta en NAT-gateway till sekundära nodtyper med hjälp av ett dedikerat undernät enligt beskrivningen i avsnittet Bring your own Azure Load Balancer i artikeln Konfigurera nätverksinställningar för hanterade kluster. När du lägger till en egen lastbalanserare och NAT-gateway får du ökad kontroll över nätverkstrafiken.

Förutsättningar

Se till att du följer stegen för att konfigurera det hanterade klustrets nätverk på rätt sätt i ditt scenario.

Ta med ditt eget virtuella nätverk med NAT-gateway

Följande steg beskriver hur du ansluter en NAT-gateway till dina virtuella nätverksundernät.

Följ stegen i snabbstarten för Azure NAT Gateway för att skapa en NAT-gateway.

Ge Service Fabric-resursprovidern behörighet att ändra NAT-gatewayens inställningar med hjälp av rolltilldelning. Följ de två första stegen i avsnittet Bring your own virtual network (Ta med ditt eget virtuella nätverk) i artikeln Konfigurera inställningar för hanterat klusternätverk och mata in NAT-gatewayens information i undernätsparametrar.

Nu är du redo att ansluta NAT-gatewayen till det virtuella nätverkets undernät. Du kan använda en ARM-mall, Azure CLI, Azure PowerShell eller Azure Portal.

ARM-mall

Ändra och distribuera följande ARM-mall för att introducera NAT-gatewayen i undernätets egenskaper:

{

"apiVersion": "[variables('networkApiVersion')]",

"type": "Microsoft.Network/virtualNetworks",

"name": "[parameters('vnetName')]",

"location": "[resourcegroup().location]",

"dependsOn": [

"[parameters('natGatewayId'))]"

],

"properties": {

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "[parameters('subnetAddressPrefix')]",

"natGateway": {

"id": "[parameters('natGatewayId'))]"

}

}

}

]

}

}

Azure CLI

Ändra och kör följande Azure CLI-kommando med din information:

az network vnet subnet update --resource-group myResourceGroup --vnet-name mvVNet --name mySubnet --nat-gateway myNATGateway

Azure PowerShell

Placera det virtuella nätverket i en variabel

$net = @{ Name = `myVNet` ResourceGroupName = 'myResourceGroup' } $vnet = Get-AzVirtualNetwork @netPlacera NAT-gatewayen i en variabel

$nat = @{ Name = 'myNATgateway' ResourceGroupName = 'myResourceGroup' } $natGateway = Get-AzNatGateway @natAnge konfigurationen av undernätet

$subnet = @{ Name = 'mySubnet' VirtualNetwork = $vnet NatGateway = $natGateway AddressPrefix = '10.0.2.0/24' } Set-AzVirtualNetworkSubnetConfig @subnetSpara konfigurationen i det virtuella nätverket

$vnet | Set-AzVirtualNetwork

Azure Portal

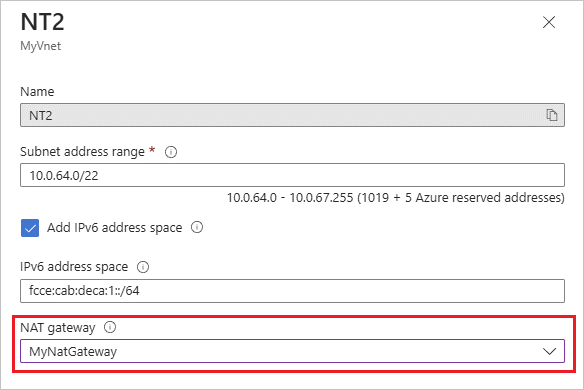

På Azure Portal navigerar du till din virtuella nätverksresurs.

Under Inställningar väljer du Undernät.

Välj det undernät som du vill associera med din NAT-gateway.

Öppna listrutan NAT-gateway och välj din NAT-gateway.

Klicka på Spara.

Ta med din egen lastbalanserare med Azure NAT Gateway

Följande steg beskriver hur du ansluter en NAT-gateway till dina virtuella nätverksundernät.

Anteckning

Det här scenariot stöds bara via ARM-mall.

Följ stegen i snabbstarten för Azure NAT Gateway för att skapa en NAT-gateway.

Ge Service Fabric-resursprovidern behörighet att ändra NAT-gatewayens inställningar med hjälp av rolltilldelning. Följ de två första stegen i avsnittet Bring your own virtual network (Ta med ditt eget virtuella nätverk) i artikeln Konfigurera inställningar för hanterat klusternätverk och mata in NAT-gatewayens information i undernätsparametrar.

Lägg till följande egenskap i distributionen för att koppla NAT-gatewayen till ditt dedikerade undernät:

{

"apiVersion": "2023-03-01-preview",

"type": "Microsoft.ServiceFabric/managedclusters/nodetypes",

"name": "[concat(parameters('clusterName'), '/', parameters('nodeTypeName'))]",

"location": "[parameters('clusterLocation')]",

"properties": {

...

"isPrimary": false,

"natGatewayId": "[variables('natID')]",

"frontendConfigurations": [...],

...

}

Nästa steg

- Granska scenarier för service fabric-hanterade klusternätverk som beskrivs i den här artikeln.

- Granska konfigurationsalternativen för Service Fabric-hanterat kluster.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för