Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Med Azure Blob Storage kan du lagra stora mängder ostrukturerade objektdata. Du kan använda Blob Storage för att samla in eller exponera media, innehåll eller programdata för användare. Eftersom alla blobdata lagras i containrar måste du skapa en lagringscontainer innan du kan börja ladda upp data. Mer information om Blob Storage finns i Introduktion till Azure Blob Storage.

I den här artikeln får du lära dig hur du arbetar med containerobjekt i Azure-portalen.

Förutsättningar

Du behöver en Azure-prenumeration för att få åtkomst till Azure Storage. Om du inte redan har en prenumeration skapar du ett kostnadsfritt konto innan du börjar.

All åtkomst till Azure Storage sker via ett lagringskonto. I den här artikeln skapar du ett lagringskonto med hjälp av Azure-portalen, Azure PowerShell eller Azure CLI. Hjälp med att skapa ett lagringskonto finns i Skapa ett lagringskonto.

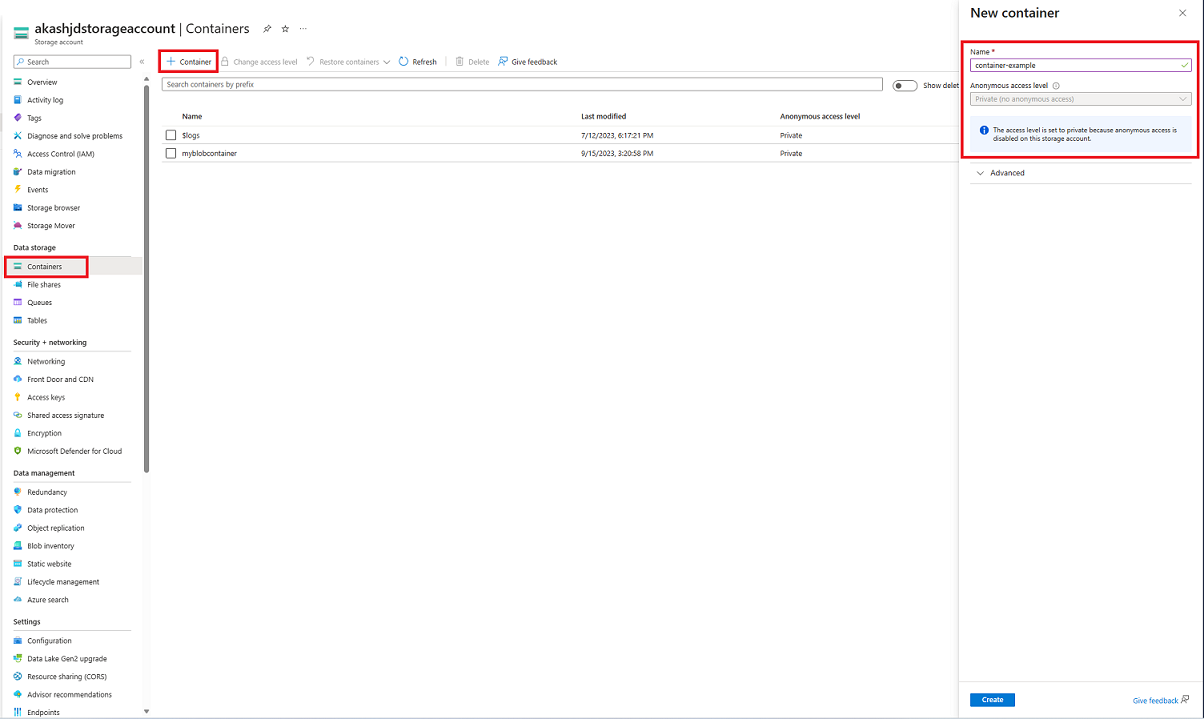

Skapa en container

En container organiserar en uppsättning blobar, ungefär som en katalog i ett filsystem. Ett lagringskonto kan innehålla ett obegränsat antal containrar och en container kan lagra ett obegränsat antal blobar.

Följ dessa steg för att skapa en container i Azure Portal:

I portalens navigeringsfönster till vänster på skärmen väljer du Lagringskonton och väljer ett lagringskonto. Om navigeringsfönstret inte visas väljer du menyknappen för att ändra dess synlighet.

I navigeringsfönstret för lagringskontot bläddrar du till avsnittet Datalagring och väljer Containrar.

I fönstret Containrar väljer du knappen + Container för att öppna fönstret Ny container .

I fönstret Ny container anger du ett namn för den nya containern. Containernamnet måste vara i gemener, det måste börja med en bokstav eller siffra och kan endast innehålla bokstäver, siffror och bindestreck (-). Namnet måste också vara mellan 3 och 63 tecken långt. Mer information om container- och blobnamn finns i Namnge och referera till containrar, blobar och metadata.

Ange anonym åtkomstnivå för containern. Den rekommenderade nivån är Privat (ingen anonym åtkomst). Information om hur du förhindrar anonym åtkomst till blobdata finns i Översikt: Åtgärda anonym läsåtkomst för blobdata.

Välj Skapa för att skapa containern.

Läsa egenskaper och metadata för container

En container exponerar både systemegenskaper och användardefinierade metadata. Systemegenskaper finns på varje Blob Storage-resurs. Vissa egenskaper är skrivskyddade, medan andra kan läsas eller ändras.

Användardefinierade metadata består av ett eller flera namn/värde-par som du anger för en Blob Storage-resurs. Du kan använda metadata för att lagra ytterligare värden med resursen. Metadatavärden är endast för dina egna syften och påverkar inte hur resursen beter sig.

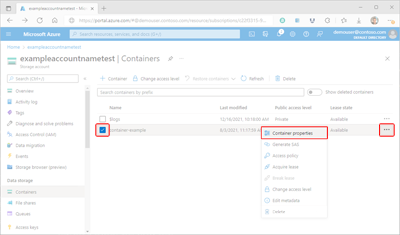

Containeregenskaper

Följ dessa steg för att visa egenskaperna för en container i Azure-portalen:

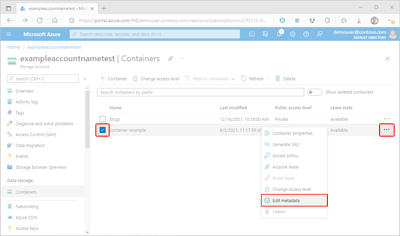

Gå till listan över containrar i ditt lagringskonto.

Markera kryssrutan bredvid namnet på containern vars egenskaper du vill visa.

Välj containerns knappen Mer (...) och välj Containeregenskaper för att visa containerns egenskapsfönster .

Läsa och skriva containermetadata

Användare som har ett stort antal objekt i sitt lagringskonto kan ordna sina data logiskt i containrar med hjälp av metadata.

Följ dessa steg för att hantera en containers metadata i Azure-portalen:

Gå till listan över containrar i ditt lagringskonto.

Markera kryssrutan bredvid namnet på containern vars metadata du vill hantera.

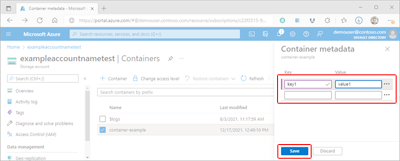

Välj containerns knappen Mer (...) och välj sedan Redigera metadata för att visa fönstret Containermetadata .

Fönstret Containermetadata visar befintliga nyckel/värde-par för metadata. Befintliga data kan redigeras genom att välja en befintlig nyckel eller ett befintligt värde och skriva över data. Du kan lägga till ytterligare metadata genom att ange data i de tomma fält som anges. Välj slutligen Spara för att checka in dina data.

Hantera container- och blobåtkomst

Korrekt hantering av åtkomst till containrar och deras blobar är nyckeln till att säkerställa att dina data förblir säkra. I följande avsnitt visas hur du kan uppfylla dina åtkomstkrav.

Hantera Azure RBAC-rolltilldelningar för containern

Microsoft Entra ID ger optimal säkerhet för Blob Storage-resurser. Rollbaserad åtkomstkontroll i Azure (Azure RBAC) avgör vilka behörigheter ett säkerhetsobjekt har för en viss resurs. Om du vill bevilja åtkomst till en container tilldelar du en RBAC-roll i containeromfånget eller högre till en användare, grupp, tjänstehuvudnamn eller hanterad identitet. Du kan också välja att lägga till ett eller flera villkor i rolltilldelningen.

Du kan läsa om tilldelningen av roller i Tilldela Azure-roller med hjälp av Azure-portalen.

Generera en signatur för delad åtkomst

En signatur för delad åtkomst (SAS) ger tillfällig, säker och delegerad åtkomst till en klient som normalt inte skulle ha behörighet. En SAS ger dig detaljerad kontroll över hur en klient kan komma åt dina data. Du kan till exempel ange vilka resurser som är tillgängliga för klienten. Du kan också begränsa vilka typer av åtgärder som klienten kan utföra och ange varaktigheten.

Azure har stöd för tre typer av SAS. En tjänst-SAS ger åtkomst till en resurs i bara en av lagringstjänsterna: blob-, kö-, tabell- eller filtjänsten. Ett sas-konto liknar en tjänst-SAS, men kan tillåta åtkomst till resurser i mer än en lagringstjänst. En SAS för användardelegering är en SAS som skyddas med Microsoft Entra-autentiseringsuppgifter och kan endast användas med Blob Storage-tjänsten.

När du skapar en SAS kan du ange åtkomstbegränsningar baserat på behörighetsnivå, IP-adress eller intervall eller start- och förfallodatum och -tid. Du kan läsa mer i Bevilja begränsad åtkomst till Azure Storage-resurser med hjälp av signaturer för delad åtkomst.

Försiktighet

Alla klienter som har en giltig SAS kan komma åt data i ditt lagringskonto enligt sas-tillstånd. Det är viktigt att skydda en SAS från skadlig eller oavsiktlig användning. Använd diskretion när du distribuerar en SAS och ha en plan för att återkalla en komprometterad SAS.

Följ dessa steg för att generera en SAS-token med hjälp av Azure-portalen:

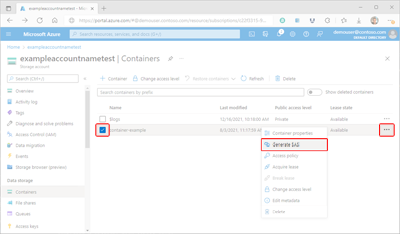

I Azure-portalen navigerar du till listan över containrar i ditt lagringskonto.

Markera kryssrutan bredvid namnet på containern som du ska generera en SAS-token för.

Välj containerns knappen Mer (...) och välj Generera SAS för att visa fönstret Generera SAS .

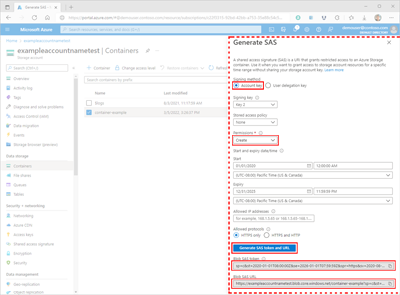

I fönstret Generera SAS väljer du värdet Kontonyckel för fältet Signeringsmetod .

I fältet Signeringsmetod väljer du Kontonyckel. Om du väljer kontonyckeln skapas en tjänst-SAS.

I fältet Signeringsnyckel väljer du önskad nyckel som ska användas för att signera SAS.

I fältet Lagrad åtkomstprincip väljer du Ingen.

Markera fältet Behörigheter och markera sedan kryssrutorna som motsvarar de önskade behörigheterna.

I avsnittet Start och förfallodatum/tid anger du önskade värden för start - och förfallodatum , tid och tidszon.

Du kan också ange en IP-adress eller ett intervall med IP-adresser som begäranden ska accepteras från i fältet Tillåtna IP-adresser . Om begärans IP-adress inte matchar IP-adressen eller adressintervallet som anges på SAS-token, kommer den inte att auktoriseras.

Du kan också ange det protokoll som tillåts för begäranden som görs med SAS i fältet Tillåtna protokoll . Standardvärdet är HTTPS.

Granska inställningarna för noggrannhet och välj sedan Generera SAS-token och URL för att visa frågesträngarna Blob SAS-token och Blob SAS URL .

Kopiera och klistra in SAS-token och SAS-URL-värden för blob på en säker plats. De visas bara en gång och kan inte hämtas när fönstret har stängts.

Anmärkning

SAS-token som returneras av portalen innehåller inte avgränsarens tecken ('?') för URL-frågesträngen. Om du lägger till SAS-token till en resurs-URL, kom ihåg att lägga till avgränsartecknet i resurs-URL:en innan du lägger till SAS-token.

Skapa en lagrad åtkomst- eller oföränderlighetsprincip

En lagrad åtkomstprincip ger dig ytterligare kontroll på serversidan över en eller flera signaturer för delad åtkomst. När du associerar en SAS med en lagrad åtkomstprincip ärver SAS de begränsningar som definierats i principen. Med de här extra begränsningarna kan du ändra starttid, förfallotid eller behörigheter för en signatur. Du kan också återkalla den när den har utfärdats.

Oföränderlighetsprinciper kan användas för att skydda dina data från överskrivningar och borttagningar. Oföränderlighetsprinciper tillåter att objekt skapas och läss, men förhindrar att de ändras eller tas bort under en viss tidsperiod. Blob Storage stöder två typer av oföränderlighetsprinciper. En tidsbaserad kvarhållningsprincip förbjuder skriv- och borttagningsåtgärder under en definierad tidsperiod. Ett bevarande av juridiska skäl förbjuder även skriv- och borttagningsåtgärder, men måste uttryckligen rensas innan dessa åtgärder kan återupptas.

Skapa en lagrad åtkomstprincip

Att konfigurera en lagrad åtkomstprincip är en tvåstegsprocess: principen måste först definieras och sedan tillämpas på containern efteråt. Följ dessa steg för att konfigurera en lagrad åtkomstprincip:

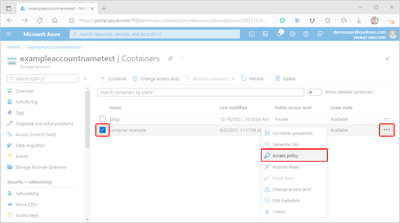

I Azure-portalen navigerar du till listan över containrar i ditt lagringskonto.

Markera kryssrutan bredvid namnet på containern som du ska generera en SAS-token för.

Välj containerns knappen Mer (...) och välj Åtkomstprincip för att visa fönstret Åtkomstprincip .

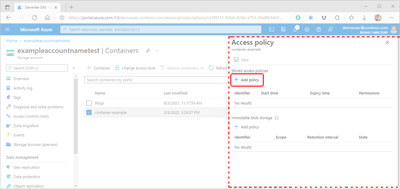

I fönstret Åtkomstprincip väljer du + Lägg till princip i avsnittet Lagrade åtkomstprinciper för att visa fönstret Lägg till princip . Alla befintliga principer visas i antingen lämpligt avsnitt.

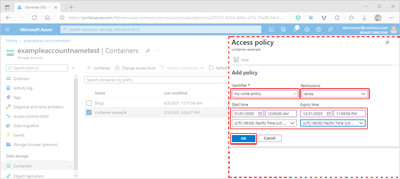

I fönstret Lägg till princip väljer du rutan Identifierare och lägger till ett namn för den nya principen.

Markera fältet Behörigheter och markera sedan kryssrutorna som motsvarar de behörigheter som du vill använda för den nya principen.

Du kan också ange datum-, tids- och tidszonsvärden för fälten Starttid och Förfallotid för att ange principens giltighetsperiod.

Granska inställningarna för noggrannhet och välj sedan OK för att uppdatera fönstret Åtkomstprincip .

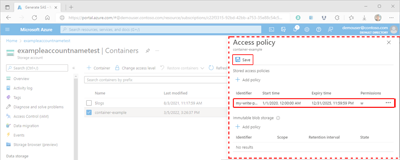

Försiktighet

Även om principen nu visas i tabellen Lagrad åtkomstprincip tillämpas den fortfarande inte på containern. Om du navigerar bort från fönstret Åtkomstprincip i det här läget tillämpas inte eller sparas principen och du förlorar ditt arbete.

I fönstret Åtkomstprincip väljer du + Lägg till princip för att definiera en annan princip eller väljer Spara för att tillämpa din nya princip på containern. När du har skapat minst en lagrad åtkomstprincip kan du associera andra signaturer för säker åtkomst (SAS) med den.

Skapa en oföränderlighetsprincip

Läs mer om hur du konfigurerar oföränderlighetsprinciper för containrar. Om du vill ha hjälp med att implementera oföränderlighetsprinciper följer du stegen som beskrivs i artiklarna Konfigurera en kvarhållningsprincip eller Konfigurera eller rensa ett juridiskt undantag .

Hantera lån

Ett containerleasingavtal används för att upprätta eller hantera ett lås för borttagningsåtgärder. När ett hyresavtal förvärvas i Azure-portalen kan låset bara skapas med en obegränsad varaktighet. När låset skapas programmatiskt kan det vara mellan 15 och 60 sekunder eller oändligt.

Det finns fem olika låneåtgärdslägen, men endast två är tillgängliga i Azure-portalen:

| Användningsfall |

|

|

|---|---|---|

|

|

Begär ett nytt lån. | ✓ |

|

|

Förnya ett befintligt lån. | |

|

|

Ändra ID:t för ett befintligt hyresavtal. | |

|

|

Avsluta det aktuella lånet. gör det möjligt för andra klienter att skaffa ett nytt lån | ✓ |

|

|

Avsluta det aktuella lånet. hindrar andra klienter från att förvärva ett nytt lån under den aktuella låneperioden |

Skaffa ett lån

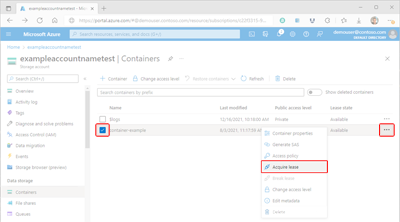

Följ dessa steg för att hämta ett lån med hjälp av Azure-portalen:

I Azure-portalen navigerar du till listan över containrar i ditt lagringskonto.

Markera kryssrutan bredvid namnet på containern som du ska skaffa ett lån för.

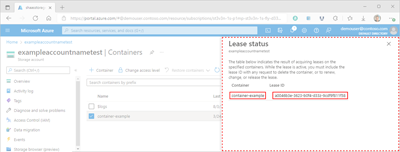

Välj containerns knappen Mer (...) och välj Hämta lån för att begära ett nytt lån och visa informationen i fönstret Lånestatus .

Egenskapsvärdena Container och Lease ID för det nyligen begärda lånet visas i fönstret Lånestatus . Kopiera och klistra in dessa värden på en säker plats. De visas bara en gång och kan inte hämtas när fönstret har stängts.

Bryta ett lån

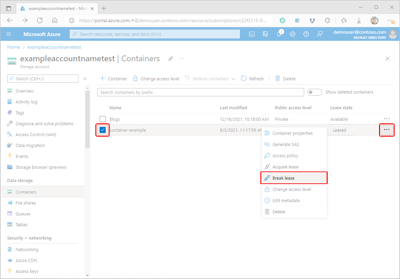

Följ dessa steg för att bryta ett lån med hjälp av Azure-portalen:

I Azure-portalen navigerar du till listan över containrar i ditt lagringskonto.

Markera kryssrutan bredvid namnet på containern som du ska bryta ett hyresavtal för.

Välj knappen för containern Mer (...) och välj Bryt leasingavtalet för att bryta leasingavtalet.

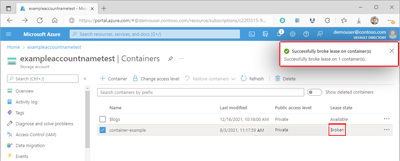

När lånet har brutits uppdateras den valda containerns lånetillståndsvärde och en statusbekräftelse visas.

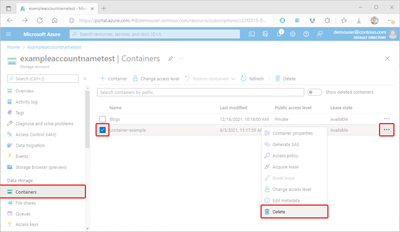

Ta bort containrar

När du tar bort en container i Azure-portalen tas även alla blobar i containern bort.

Varning

Om du följer stegen nedan kan du permanent ta bort containrar och eventuella blobar i dem. Microsoft rekommenderar att du aktiverar mjuk borttagning av containrar för att skydda containrar och blobar från oavsiktlig borttagning. Mer information finns i Mjuk borttagning för containrar.

Följ dessa steg för att ta bort en container i Azure-portalen:

I Azure-portalen navigerar du till listan över containrar i ditt lagringskonto.

Välj den container som ska tas bort.

Välj knappen Mer (...) och välj Ta bort.

I dialogrutan Ta bort container(er) bekräftar du att du vill ta bort containern.

I vissa fall är det möjligt att hämta containrar som har tagits bort. Om alternativet mjuk borttagning av dataskydd är aktiverat på ditt lagringskonto kan du komma åt containrar som tagits bort inom den associerade kvarhållningsperioden. Mer information om mjuk borttagning finns i artikeln Mjuk borttagning för containrar .

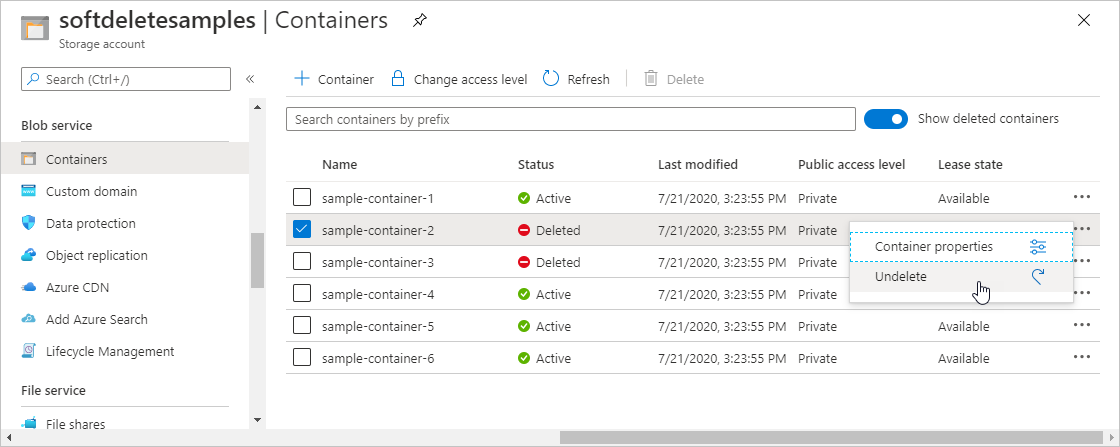

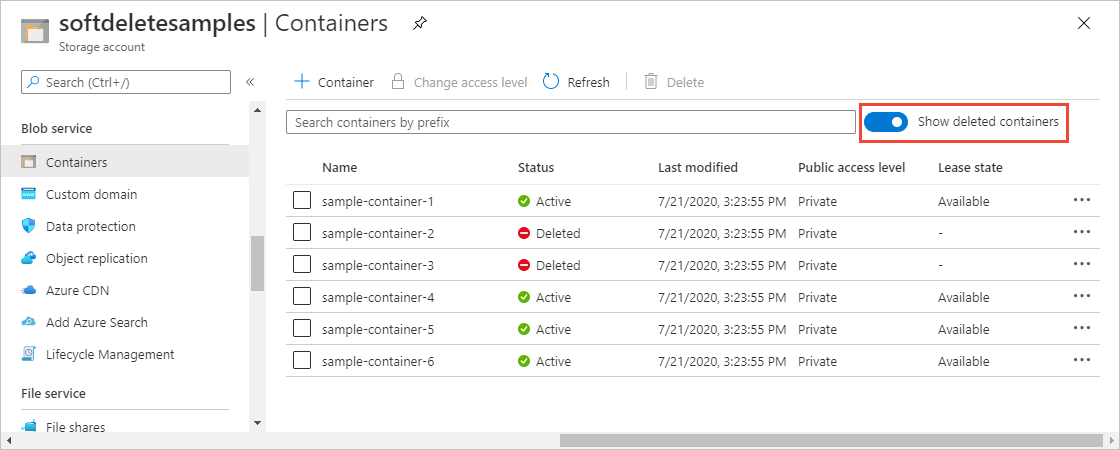

Visa mjuk borttagna containrar

När mjuk borttagning är aktiverat kan du visa mjuk borttagna containrar i Azure-portalen. Tillfälligt borttagna containrar visas under den angivna kvarhållningsperioden. När kvarhållningsperioden löper ut tas en mjukraderad container bort permanent och visas inte längre.

Följ dessa steg om du vill visa mjukt borttagna containrar i Azure-portalen:

Gå till ditt lagringskonto i Azure-portalen och visa listan över dina containrar.

Växla växeln Visa borttagna containrar till att inkludera borttagna containrar i listan.

Återställa en mjuk borttagningscontainer

Du kan återställa en mjuk borttagen container och dess innehåll inom kvarhållningsperioden. Följ dessa steg för att återställa en mjuk borttagningscontainer i Azure-portalen:

Gå till ditt lagringskonto i Azure-portalen och visa listan över dina containrar.

Visa snabbmenyn för den container som du vill återställa och välj Ta bort borttagning från menyn.