Kundhanterade nycklar för Azure Storage-kryptering

Du kan använda din egen krypteringsnyckel för att skydda data i ditt lagringskonto. När du anger en kundhanterad nyckel används nyckeln för att skydda och kontrollera åtkomsten till nyckeln som krypterar dina data. Kundhanterade nycklar ger större flexibilitet för att hantera åtkomstkontroller.

Du måste använda något av följande Azure-nyckellager för att lagra dina kundhanterade nycklar:

Du kan antingen skapa egna nycklar och lagra dem i nyckelvalvet eller hanterad HSM, eller så kan du använda Azure Key Vault-API:erna för att generera nycklar. Lagringskontot och nyckelvalvet eller hanterade HSM kan finnas i olika Microsoft Entra-klienter, regioner och prenumerationer.

Kommentar

Azure Key Vault och Azure Key Vault Managed HSM stöder samma API:er och hanteringsgränssnitt för konfiguration av kundhanterade nycklar. Alla åtgärder som stöds för Azure Key Vault stöds också för Azure Key Vault Managed HSM.

Om kundhanterade nycklar

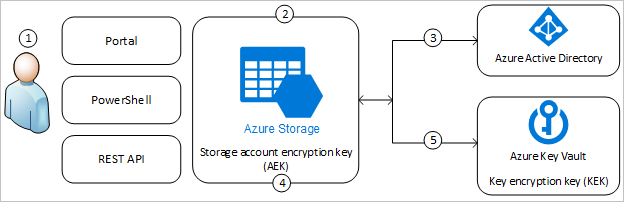

Följande diagram visar hur Azure Storage använder Microsoft Entra-ID och ett nyckelvalv eller hanterad HSM för att göra begäranden med hjälp av den kundhanterade nyckeln:

I följande lista förklaras de numrerade stegen i diagrammet:

- En Azure Key Vault-administratör ger behörighet till krypteringsnycklar till en hanterad identitet. Den hanterade identiteten kan antingen vara en användartilldelad hanterad identitet som du skapar och hanterar, eller en systemtilldelad hanterad identitet som är associerad med lagringskontot.

- En Azure Storage-administratör konfigurerar kryptering med en kundhanterad nyckel för lagringskontot.

- Azure Storage använder den hanterade identitet som Azure Key Vault-administratören beviljade behörigheter till i steg 1 för att autentisera åtkomst till Azure Key Vault via Microsoft Entra-ID.

- Azure Storage omsluter kontokrypteringsnyckeln med den kundhanterade nyckeln i Azure Key Vault.

- För läs-/skrivåtgärder skickar Azure Storage begäranden till Azure Key Vault för att packa upp kontokrypteringsnyckeln för att utföra krypterings- och dekrypteringsåtgärder.

Den hanterade identitet som är associerad med lagringskontot måste ha minst dessa behörigheter för att få åtkomst till en kundhanterad nyckel i Azure Key Vault:

- wrapkey

- unwrapkey

- Få

Mer information om nyckelbehörigheter finns i Nyckeltyper, algoritmer och åtgärder.

Azure Policy tillhandahåller en inbyggd princip för att kräva att lagringskonton använder kundhanterade nycklar för Blob Storage- och Azure Files-arbetsbelastningar. Mer information finns i avsnittet Lagring i inbyggda principdefinitioner i Azure Policy.

Kundhanterade nycklar för köer och tabeller

Data som lagras i kö- och tabelllagring skyddas inte automatiskt av en kundhanterad nyckel när kundhanterade nycklar aktiveras för lagringskontot. Du kan också konfigurera att dessa tjänster ska ingå i det här skyddet när du skapar lagringskontot.

Mer information om hur du skapar ett lagringskonto som stöder kundhanterade nycklar för köer och tabeller finns i Skapa ett konto som stöder kundhanterade nycklar för tabeller och köer.

Data i Blob Storage och Azure Files skyddas alltid av kundhanterade nycklar när kundhanterade nycklar konfigureras för lagringskontot.

Aktivera kundhanterade nycklar för ett lagringskonto

När du konfigurerar kundhanterade nycklar för ett lagringskonto omsluter Azure Storage rotdatakrypteringsnyckeln för kontot med den kundhanterade nyckeln i det associerade nyckelvalvet eller hanterade HSM. Skyddet av rotkrypteringsnyckeln ändras, men data i ditt Azure Storage-konto förblir alltid krypterade. Det krävs ingen ytterligare åtgärd från din sida för att säkerställa att dina data förblir krypterade. Skydd med kundhanterade nycklar börjar gälla omedelbart.

Du kan växla mellan kundhanterade nycklar och Microsoft-hanterade nycklar när som helst. Mer information om Microsoft-hanterade nycklar finns i Om hantering av krypteringsnycklar.

Krav för nyckelvalv

Nyckelvalvet eller den hanterade HSM som lagrar nyckeln måste ha både mjukt borttagnings- och rensningsskydd aktiverat. Azure Storage-kryptering stöder RSA- och RSA-HSM-nycklar i storlekarna 2048, 3072 och 4096. Mer information om nycklar finns i Om nycklar.

Att använda ett nyckelvalv eller hanterad HSM har associerade kostnader. Mer information finns i Priser för Key Vault.

Kundhanterade nycklar med ett nyckelvalv i samma klientorganisation

Du kan konfigurera kundhanterade nycklar med nyckelvalvet och lagringskontot i samma klientorganisation eller i olika Microsoft Entra-klienter. Information om hur du konfigurerar Azure Storage-kryptering med kundhanterade nycklar när nyckelvalvet och lagringskontot finns i samma klientorganisationer finns i någon av följande artiklar:

- Konfigurera kundhanterade nycklar i ett Azure-nyckelvalv för ett nytt lagringskonto

- Konfigurera kundhanterade nycklar i ett Azure-nyckelvalv för ett befintligt lagringskonto

När du aktiverar kundhanterade nycklar med ett nyckelvalv i samma klientorganisation måste du ange en hanterad identitet som ska användas för att auktorisera åtkomst till nyckelvalvet som innehåller nyckeln. Den hanterade identiteten kan antingen vara en användartilldelad eller systemtilldelad hanterad identitet:

- När du konfigurerar kundhanterade nycklar när du skapar ett lagringskonto måste du använda en användartilldelad hanterad identitet.

- När du konfigurerar kundhanterade nycklar på ett befintligt lagringskonto kan du använda antingen en användartilldelad hanterad identitet eller en systemtilldelad hanterad identitet.

Mer information om systemtilldelade och användartilldelade hanterade identiteter finns i Hanterade identiteter för Azure-resurser. Information om hur du skapar och hanterar en användartilldelad hanterad identitet finns i Hantera användartilldelade hanterade identiteter.

Kundhanterade nycklar med ett nyckelvalv i en annan klientorganisation

Information om hur du konfigurerar Azure Storage-kryptering med kundhanterade nycklar när nyckelvalvet och lagringskontot finns i olika Microsoft Entra-klienter finns i någon av följande artiklar:

- Konfigurera kundhanterade nycklar mellan klientorganisationer för ett nytt lagringskonto

- Konfigurera kundhanterade nycklar mellan klientorganisationer för ett befintligt lagringskonto

Kundhanterade nycklar med en hanterad HSM

Du kan konfigurera kundhanterade nycklar med en Hanterad HSM för Azure Key Vault för ett nytt eller befintligt konto. Och du kan konfigurera kundhanterade nycklar med en hanterad HSM som finns i samma klientorganisation som lagringskontot eller i en annan klientorganisation. Processen för att konfigurera kundhanterade nycklar i en hanterad HSM är densamma som för att konfigurera kundhanterade nycklar i ett nyckelvalv, men behörigheterna skiljer sig något åt. Mer information finns i Konfigurera kryptering med kundhanterade nycklar som lagras i Azure Key Vault Managed HSM.

Uppdatera nyckelversionen

Följande metodtips för kryptografi innebär att rotera nyckeln som skyddar ditt lagringskonto enligt ett regelbundet schema, vanligtvis minst vartannat år. Azure Storage ändrar aldrig nyckeln i nyckelvalvet, men du kan konfigurera en princip för nyckelrotation för att rotera nyckeln enligt dina efterlevnadskrav. Mer information finns i Konfigurera automatisk rotation av kryptografiska nycklar i Azure Key Vault.

När nyckeln har roterats i nyckelvalvet måste konfigurationen av kundhanterade nycklar för ditt lagringskonto uppdateras för att använda den nya nyckelversionen. Kundhanterade nycklar stöder både automatisk och manuell uppdatering av nyckelversionen för nyckeln som skyddar kontot. Du kan bestämma vilken metod du vill använda när du konfigurerar kundhanterade nycklar eller när du uppdaterar konfigurationen.

När du ändrar nyckeln eller nyckelversionen ändras skyddet av rotkrypteringsnyckeln, men data i ditt Azure Storage-konto förblir krypterade hela tiden. För din del krävs ingen ytterligare åtgärd för att säkerställa att dina data är skyddade. Att rotering av nyckelversionen påverkar inte prestanda. Inget driftavbrott associeras med rotering av nyckelversionen.

Viktigt!

Om du vill rotera en nyckel skapar du en ny version av nyckeln i nyckelvalvet eller hanterad HSM enligt dina efterlevnadskrav. Azure Storage hanterar inte nyckelrotation, så du måste hantera rotation av nyckeln i nyckelvalvet.

När du roterar nyckeln som används för kundhanterade nycklar loggas inte den åtgärden för närvarande i Azure Monitor-loggarna för Azure Storage.

Uppdatera nyckelversionen automatiskt

Om du vill uppdatera en kundhanterad nyckel automatiskt när en ny version är tillgänglig utelämnar du nyckelversionen när du aktiverar kryptering med kundhanterade nycklar för lagringskontot. Om nyckelversionen utelämnas kontrollerar Azure Storage nyckelvalvet eller hanterad HSM dagligen efter en ny version av en kundhanterad nyckel. Om en ny nyckelversion är tillgänglig använder Azure Storage automatiskt den senaste versionen av nyckeln.

Azure Storage kontrollerar nyckelvalvet efter en ny nyckelversion bara en gång dagligen. När du roterar en nyckel måste du vänta 24 timmar innan du inaktiverar den äldre versionen.

Om lagringskontot tidigare har konfigurerats för manuell uppdatering av nyckelversionen och du vill ändra det så att det uppdateras automatiskt kan du behöva ändra nyckelversionen till en tom sträng. Mer information om hur du gör detta finns i Konfigurera kryptering för automatisk uppdatering av nyckelversioner.

Uppdatera nyckelversionen manuellt

Om du vill använda en specifik version av en nyckel för Azure Storage-kryptering anger du den nyckelversionen när du aktiverar kryptering med kundhanterade nycklar för lagringskontot. Om du anger nyckelversionen använder Azure Storage den versionen för kryptering tills du uppdaterar nyckelversionen manuellt.

När nyckelversionen uttryckligen anges måste du uppdatera lagringskontot manuellt för att använda den nya nyckelversions-URI:n när en ny version skapas. Information om hur du uppdaterar lagringskontot för att använda en ny version av nyckeln finns i Konfigurera kryptering med kundhanterade nycklar som lagras i Azure Key Vault eller Konfigurera kryptering med kundhanterade nycklar som lagras i Azure Key Vault Managed HSM.

Återkalla åtkomst till ett lagringskonto som använder kundhanterade nycklar

Om du vill återkalla åtkomsten till ett lagringskonto som använder kundhanterade nycklar inaktiverar du nyckeln i nyckelvalvet. Information om hur du inaktiverar nyckeln finns i Återkalla åtkomst till ett lagringskonto som använder kundhanterade nycklar.

När nyckeln har inaktiverats kan klienter inte anropa åtgärder som läser från eller skriver till en resurs eller dess metadata. Försök att anropa dessa åtgärder misslyckas med felkoden 403 (förbjuden) för alla användare.

Om du vill anropa dessa åtgärder igen återställer du åtkomsten till den kundhanterade nyckeln.

Alla dataåtgärder som inte visas i följande avsnitt kan fortsätta när kundhanterade nycklar har återkallats eller när en nyckel har inaktiverats eller tagits bort.

Om du vill återkalla åtkomsten till kundhanterade nycklar använder du PowerShell eller Azure CLI.

Blob Storage-åtgärder som misslyckas när en nyckel har återkallats

- Lista blobar, när de anropas med parametern

include=metadatapå begärande-URI:n - Hämta blob

- Hämta blobegenskaper

- Hämta blobmetadata

- Ange blobmetadata

- Ögonblicksbildblob, när den anropas med begärandehuvudet

x-ms-meta-name - Kopiera blob

- Kopiera blob från URL

- Ange blobnivå

- Placera block

- Put Block From URL

- Lägg till block

- Append Block From URL

- Placera blob

- Placera sida

- Put Page From URL

- Inkrementell kopieringsblob

Azure Files-åtgärder som misslyckas när en nyckel har återkallats

- Skapa behörighet

- Hämta behörighet

- Lista kataloger och filer

- Skapa katalog

- Hämta katalogegenskaper

- Ange katalogegenskaper

- Hämta katalogmetadata

- Ange katalogmetadata

- Skapa fil

- Hämta fil

- Hämta filegenskaper

- Ange filegenskaper

- Placera intervall

- Placera intervall från URL

- Hämta filmetadata

- Ange filmetadata

- Kopiera fil

- Byt namn på fil

Kundhanterade nycklar för Azure Managed Disks:

Kundhanterade nycklar är också tillgängliga för att hantera kryptering av Azure-hanterade diskar. Kundhanterade nycklar fungerar annorlunda för hanterade diskar än för Azure Storage-resurser. Mer information finns i Kryptering på serversidan av Azure-hanterade diskar för Kryptering på Windows- eller serversidan av Azure-hanterade diskar för Linux.