Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Gäller för: ✔️ SMB Azure-fildelningar

Den här artikeln beskriver hur du kan använda identitetsbaserad autentisering, antingen lokalt eller i Azure, för att aktivera identitetsbaserad åtkomst till Azure-filresurser via SMB-protokoll (Server Message Block). Precis som Windows-filservrar kan du bevilja behörigheter till en identitet på resurs-, katalog- eller filnivå. Det finns ingen extra tjänstavgift för att aktivera identitetsbaserad autentisering på ditt lagringskonto.

Identitetsbaserad autentisering stöds via SMB för Windows-, Linux- och MacOS-klienter. Det stöds för närvarande dock inte med NFS-delningar (Network File System).

Viktigt!

Av säkerhetsskäl rekommenderas att använda identitetsbaserad autentisering för att komma åt filresurser snarare än att använda lagringskontonyckeln. Dela aldrig dina lagringskontonycklar.

Hur det fungerar

Azure-filresurser använder Kerberos-protokollet för att autentisera med en identitetskälla. När en identitet som är associerad med en användare eller ett program som körs på en klient försöker komma åt data i Azure-filresurser skickas begäran till identitetskällan för att autentisera identiteten. Om autentiseringen lyckas returnerar identitetskällan en Kerberos-biljett. Klienten skickar sedan en begäran som innehåller Kerberos-biljetten, och Azure Files använder den biljetten för att auktorisera begäran. Azure Files-tjänsten tar bara emot Kerberos-biljetten, inte användarens åtkomstautentiseringsuppgifter.

Vanliga användningsfall

Identitetsbaserad autentisering med SMB Azure-filresurser kan vara användbar i en mängd olika scenarier:

Ersätt lokala filservrar

Att ersätta spridda lokala filservrar är en utmaning som varje organisation står inför under sin IT-moderniseringsresa. Att använda identitetsbaserad autentisering med Azure Files ger en sömlös migreringsupplevelse som gör att slutanvändarna kan fortsätta att komma åt sina data med samma autentiseringsuppgifter.

Lyfta och flytta program till Azure

När du lyfter och flyttar program till molnet vill du förmodligen behålla samma autentiseringsmodell för filresursåtkomst. Identitetsbaserad autentisering eliminerar behovet av att ändra katalogtjänsten, vilket påskyndar molnimplementeringen.

Säkerhetskopiering och haveriberedskap (DR)

Om du behåller din primära fillagring lokalt är Azure Files en idealisk lösning för säkerhetskopiering och dr för att förbättra affärskontinuiteten. Du kan använda Azure-fildelningar för att säkerhetskopiera dina filservrar och samtidigt upprätthålla Windows diskretionära åtkomstkontrollistor (DACLs). För DR-scenarier kan du konfigurera ett autentiseringsalternativ för att stödja korrekt åtkomstkontroll vid redundansväxling.

Välj en identitetskälla för ditt lagringskonto

Innan du aktiverar identitetsbaserad autentisering på ditt lagringskonto måste du veta vilken identitetskälla du ska använda. Det är troligt att du redan har en, eftersom de flesta företag och organisationer har någon typ av domänmiljö konfigurerad. Kontakta Active Directory (AD) eller IT-administratören för att vara säker. Om du inte redan har en identitetskälla måste du konfigurera en innan du kan aktivera identitetsbaserad autentisering.

Autentiseringsscenarier som stöds

Du kan aktivera identitetsbaserad autentisering via SMB med någon av tre identitetskällor: Lokala Active Directory Domain Services (AD DS), Microsoft Entra Domain Services eller Microsoft Entra Kerberos. Du kan bara använda en identitetskälla för filåtkomstautentisering per lagringskonto och den gäller för alla filresurser i kontot.

Lokal AD DS: Lagringskontot är anslutet till den lokala AD DS och identiteter från AD DS kan på ett säkert sätt komma åt SMB Azure-filresurser från en domänansluten klient eller en klient som har oavbruten anslutning till domänkontrollanten. Den lokala AD DS-miljön måste synkroniseras med Microsoft Entra-ID med antingen det lokala Microsoft Entra Connect-programmet eller Microsoft Entra Connect-molnsynkroniseringen, en lättviktsagent som kan installeras från Microsoft Entra Admin Center. Se den fullständiga listan över förutsättningar.

Microsoft Entra Kerberos: Du kan använda Microsoft Entra-ID för att autentisera hybrid - eller molnbaserade identiteter (förhandsversion) så att slutanvändarna kan komma åt Azure-filresurser. Om du vill autentisera hybrididentiteter behöver du en befintlig AD DS-distribution som sedan synkroniseras med din Microsoft Entra-klientorganisation. Se förutsättningarna.

Microsoft Entra Domain Services: Molnbaserade virtuella datorer som är anslutna till Microsoft Entra Domain Services kan komma åt Azure-filresurser med Microsoft Entra-autentiseringsuppgifter. I den här lösningen kör Microsoft Entra ID en traditionell Windows Server AD-domän som är underordnad kundens Microsoft Entra-klientorganisation. Se förutsättningarna.

Använd följande riktlinjer för att avgöra vilken identitetskälla du ska välja.

Om din organisation redan har en lokal AD och inte är redo att flytta identiteter till molnet och om dina klienter, virtuella datorer och program är domänanslutna eller har obehindrat nätverksanslutning till dessa domänkontrollanter väljer du AD DS.

Om vissa eller alla klienter inte har obehindrat nätverksanslutning till din AD DS, eller om du lagrar FSLogix-profiler på Azure-filresurser för Microsoft Entra-anslutna virtuella datorer, väljer du Microsoft Entra Kerberos.

Om du har en befintlig lokal AD men planerar att flytta program till molnet och du vill att dina identiteter ska finnas både lokalt och i molnet (hybrid) väljer du Microsoft Entra Kerberos.

Om du vill autentisera molnbaserade identiteter utan att använda domänkontrollanter väljer du Microsoft Entra Kerberos. Den här funktionen är för närvarande i förhandsversion.

Om du redan använder Microsoft Entra Domain Services väljer du Microsoft Entra Domain Services som identitetskälla.

Aktivera en identitetskälla

När du har valt en identitetskälla måste du aktivera den på ditt lagringskonto.

AD DS

För AD DS-autentisering kan du vara värd för dina AD-domänkontrollanter på virtuella Azure-datorer eller lokalt. Hur som helst måste dina klienter ha obehindrat nätverksanslutning till domänkontrollanten, så de måste vara inom företagsnätverket eller det virtuella nätverket (VNET) för domäntjänsten. Vi rekommenderar att du ansluter dina klientdatorer eller virtuella datorer till domänen, så att användarna inte behöver ange autentiseringsuppgifter varje gång de får åtkomst till delningen.

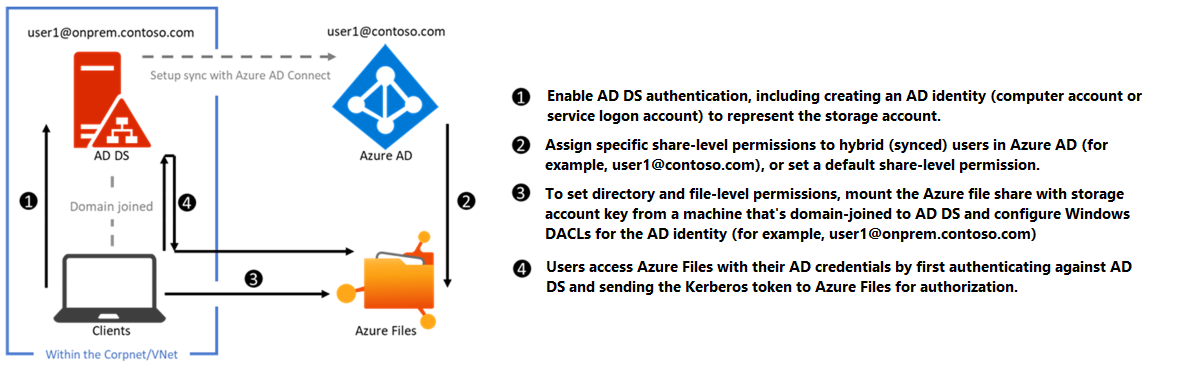

Följande diagram visar lokal AD DS-autentisering till Azure-filresurser via SMB. Den lokala AD DS måste synkroniseras med Microsoft Entra-ID med hjälp av Microsoft Entra Connect Sync eller Microsoft Entra Connect-molnsynkronisering. Endast hybridanvändaridentiteter som finns i både lokal AD DS och Microsoft Entra-ID kan autentiseras och auktoriseras för Åtkomst till Azure-filresurser. Detta beror på att behörigheten på delningsnivå har konfigurerats mot den identitet som representeras i Microsoft Entra ID, medan behörigheten på katalog-/filnivå tillämpas med den i AD DS. Kontrollera att du konfigurerar behörigheterna korrekt mot samma hybridanvändare.

Om du vill aktivera AD DS-autentisering läser du först Översikt – lokal Active Directory Domain Services-autentisering via SMB för Azure-filresurser och läser sedan Aktivera AD DS-autentisering för Azure-filresurser.

Microsoft Entra Kerberos

Genom att aktivera och konfigurera Microsoft Entra-ID för att autentisera hybrid - eller molnbaserade identiteter (förhandsversion) kan Microsoft Entra-användare komma åt Azure-filresurser med Hjälp av Kerberos-autentisering. Den här konfigurationen använder Microsoft Entra ID för att utfärda Kerberos-biljetter för att få åtkomst till fildelningen med branschstandardprotokollet SMB. Det innebär att slutanvändarna kan komma åt Azure-filresurser utan att kräva nätverksanslutning till domänkontrollanter.

Viktigt!

Om du vill använda Microsoft Entra Kerberos för att autentisera hybrididentiteter krävs en traditionell AD DS-distribution. Den måste synkroniseras med Microsoft Entra-ID med Microsoft Entra Connect Sync eller Microsoft Entra Connect-molnsynkronisering. Klienter måste vara Microsoft Entra-anslutna eller Microsoft Entra-hybridanslutningar.

Följande diagram representerar arbetsflödet för Microsoft Entra Kerberos-autentisering för hybrididentiteter (dvs. inte endast moln) via SMB.

Information om hur du aktiverar Microsoft Entra Kerberos-autentisering finns i Aktivera Microsoft Entra Kerberos-autentisering på Azure Files.

Du kan också använda den här funktionen för att lagra FSLogix-profiler på Azure-filresurser för Microsoft Entra-anslutna virtuella datorer. Mer information finns i Skapa en profilcontainer med Azure Files och Microsoft Entra-ID.

Microsoft Entra domäntjänster

För autentisering med Microsoft Entra Domain Services måste du aktivera Microsoft Entra Domain Services och ansluta de virtuella datorerna till domänen för att komma åt Azure-filresurser med hjälp av Kerberos-autentisering. Dessa virtuella datorer måste ha nätverksanslutning till den hanterade domänen Microsoft Entra Domain Services.

Autentiseringsflödet liknar lokal AD DS-autentisering med följande skillnader:

- Lagringskontoidentiteten skapas automatiskt under aktiveringen.

- Alla Microsoft Entra-ID-användare kan autentiseras och auktoriseras. Användare kan vara molnbaserade eller hybrida. Användarsynkronisering från Microsoft Entra-ID till Microsoft Entra Domain Services hanteras av plattformen.

Åtkomstkrav för Microsoft Entra Domain Services

För att klienter ska kunna autentisera med Microsoft Entra Domain Services måste följande krav uppfyllas.

- Kerberos-autentisering kräver att klienten är domänansluten till den hanterade domänen Microsoft Entra Domain Services.

- Icke-Azure-klienter kan inte vara domänanslutna till den hanterade domänen Microsoft Entra Domain Services.

- Klienter som inte är domänanslutna kan fortfarande komma åt Azure-filresurser med explicita autentiseringsuppgifter endast om klienten har obehindrat nätverksanslutning till Microsoft Entra Domain Services-domänkontrollanter, till exempel via VPN eller andra anslutningar som stöds.

Information om hur du aktiverar Microsoft Entra Domain Services-autentisering finns i Aktivera Microsoft Entra Domain Services-autentisering på Azure Files.