Kommentar

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln beskriver:

- Kryptering av vilande data i Synapse Analytics-arbetsytor.

- Konfiguration av Synapse-arbetsytor för att aktivera kryptering med en kundhanterad nyckel.

- Hantera nycklar som används för att kryptera data på arbetsytor.

Kryptering av lagrad data

En komplett krypterings-i-vila-lösning säkerställer att data aldrig sparas i okrypterat format. Dubbel kryptering av vilande data minimerar hot med två separata krypteringslager för att skydda mot kompromisser i ett enda lager. Azure Synapse Analytics erbjuder ett andra krypteringslager för data på din arbetsyta med en kundhanterad nyckel. Den här nyckeln skyddas i ditt Azure Key Vault, vilket gör att du kan ta över ägarskapet för nyckelhantering och rotation.

Det första krypteringsskiktet för Azure-tjänster aktiveras med plattformshanterade nycklar. Som standard krypteras Azure Disks och data i Azure Storage-konton automatiskt i vila. Läs mer om hur kryptering används i Microsoft Azure i Översikt över Azure-kryptering.

Anteckning

Vissa objekt som anses vara kundinnehåll, till exempel tabellnamn, objektnamn och indexnamn, kan överföras i loggfiler för support och felsökning av Microsoft.

Azure Synapse-kryptering

Det här avsnittet hjälper dig att bättre förstå hur kundhanterad nyckelkryptering aktiveras och framtvingas i Synapse-arbetsytor. Den här krypteringen använder befintliga nycklar eller nya nycklar som genererats i Azure Key Vault. En enda nyckel används för att kryptera alla data på en arbetsyta. Synapse-arbetsytor stöder RSA 2048- och 3072 bytestora nycklar och RSA-HSM-nycklar.

Anteckning

Synapse-arbetsytor stöder inte användning av EC-, EC-HSM- och oct-HSM-nycklar för kryptering.

Data i följande Synapse-komponenter krypteras med den kundhanterade nyckeln som konfigurerats på arbetsytans nivå:

- SQL-pooler

- Dedikerade SQL-pooler

- Serverlös SQL-pool

- Data Explorer-pooler

- Apache Spark-kluster

- Integreringstider för Azure Data Factory, pipelines, datauppsättningar.

Konfiguration av arbetsytekryptering

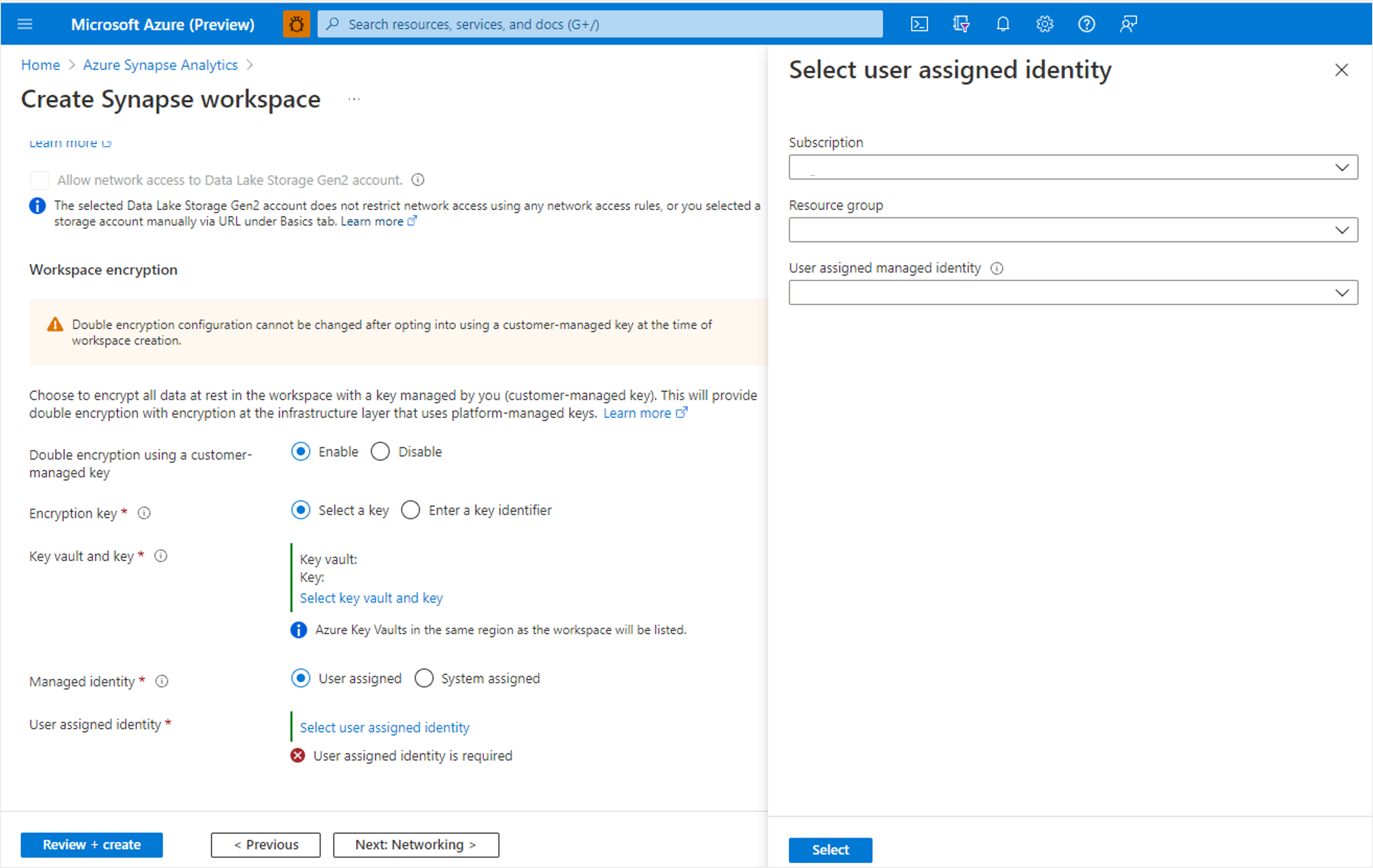

Arbetsytor kan konfigureras för att aktivera dubbel kryptering med en kundhanterad nyckel när arbetsytan skapas. Aktivera dubbel kryptering med hjälp av en kundhanterad nyckel på fliken Säkerhet när du skapar den nya arbetsytan. Du kan välja att ange en nyckelidentifierares URI eller välja från en lista över nyckelvalv i samma region som arbetsytan. Själva Key Vault måste ha rensningsskydd aktiverat.

Viktigt!

Konfigurationsinställningen för dubbel kryptering kan inte ändras när arbetsytan har skapats.

Nyckelåtkomst och aktivering av arbetsytor

Azure Synapse-krypteringsmodellen med kundhanterade nycklar innebär att arbetsytan kommer åt nycklarna i Azure Key Vault för att kryptera och dekryptera efter behov. Nycklarna görs tillgängliga för arbetsytan antingen via en åtkomstprincip eller Azure Key Vault RBAC. När du beviljar behörigheter via en Azure Key Vault-åtkomstprincip väljer du alternativet "Endast program" när principen skapas (välj arbetsytornas hanterade identitet och lägg inte till den som ett auktoriserat program).

Innan arbetsytan kan aktiveras måste den hanterade arbetsytans identitet beviljas de behörigheter den behöver på nyckelvalvet. Den här stegvisa metoden för aktivering av arbetsytor säkerställer att data på arbetsytan krypteras med den kundhanterade nyckeln. Kryptering kan aktiveras eller inaktiveras för enskilda dedikerade SQL-pooler. Varje dedikerad pool är inte aktiverad för kryptering som standard.

Använda en användartilldelad hanterad identitet

Arbetsytor kan konfigureras för att använda en användartilldelad hanterad identitet för att få åtkomst till din kundhanterade nyckel som lagras i Azure Key Vault. Konfigurera en användartilldelad hanterad identitet för att undvika stegvis aktivering av din Azure Synapse-arbetsyta när du använder dubbel kryptering med kundhanterade nycklar. Den inbyggda rollen 'Managed Identity Contributor' krävs för att tilldela en användartilldelad hanterad identitet till en Azure Synapse-arbetsyta.

Anteckning

En användartilldelad hanterad identitet kan inte konfigureras för åtkomst till kundhanterad nyckel när Azure Key Vault ligger bakom en brandvägg.

Behörigheter

För att kryptera eller dekryptera vilande data måste den hanterade identiteten ha följande behörigheter. Om du använder en Resource Manager-mall för att skapa en ny nyckel måste parametern "keyOps" för mallen ha följande behörigheter:

- WrapKey (för att infoga en nyckel i Key Vault när du skapar en ny nyckel).

- UnwrapKey (för att hämta nyckeln för dekryptering).

- Hämta (för att läsa den offentliga delen av en nyckel)

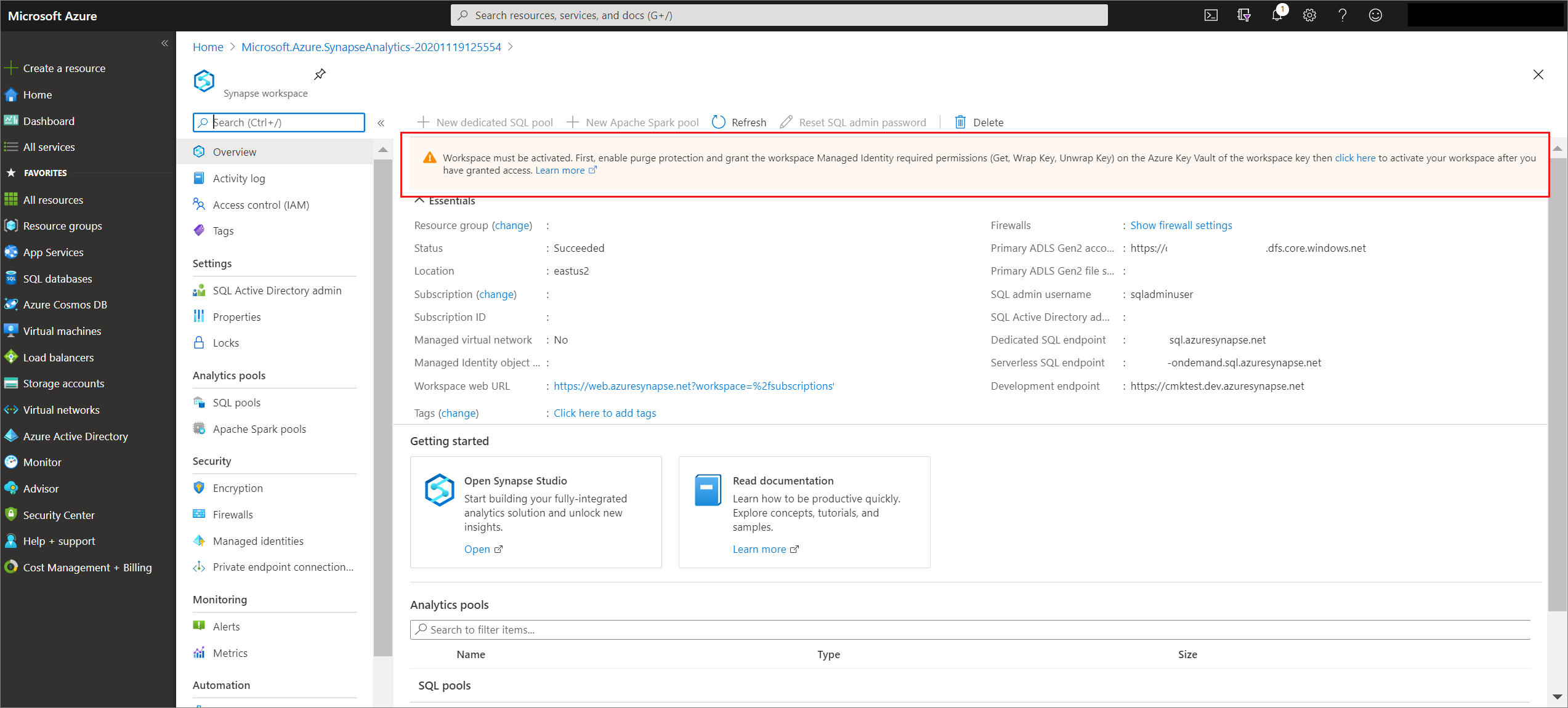

Aktivering av arbetsyta

Om du inte konfigurerar en användartilldelad hanterad identitet för åtkomst till kundhanterade nycklar när arbetsytan skapas förblir arbetsytan i tillståndet "Väntar" tills aktiveringen lyckas. Arbetsytan måste aktiveras innan du kan använda alla funktioner fullt ut. Du kan till exempel bara skapa en ny dedikerad SQL-pool när aktiveringen har slutförts. Bevilja åtkomst till nyckelvalvet för den hanterade identiteten i arbetsytan och välj aktiveringslänken i arbetsytans Azure portal banner. När aktiveringen har slutförts är arbetsytan redo att användas med försäkran om att alla data i den skyddas med din kundhanterade nyckel. Som tidigare nämnts måste nyckelvalvet ha rensningsskydd aktiverat för att aktiveringen ska lyckas.

Hantera den kundhanterade nyckeln för arbetsytan

Du kan ändra den kundhanterade nyckel som används för att kryptera data från sidan Kryptering i Azure Portal. Även här kan du välja en ny nyckel med hjälp av en nyckelidentifierare eller välja från Nyckelvalv som du har åtkomst till i samma region som arbetsytan. Om du väljer en nyckel i ett annat nyckelvalv än de som du tidigare har använt, måste du bevilja den av arbetsytan hanterade identiteten behörigheterna "Get", "Wrap" och "Unwrap" för det nya nyckelvalvet. Arbetsytan verifierar dess åtkomst till det nya nyckelvalvet och alla data på arbetsytan krypteras igen med den nya nyckeln.

Viktigt!

När du ändrar krypteringsnyckeln för en arbetsyta behåller du den gamla nyckeln tills du ersätter den på arbetsytan med en ny nyckel. Detta möjliggör dekryptering av data med den gamla nyckeln innan de krypteras igen med den nya nyckeln. Tillståndet för SQL-poolen (online/offline) påverkar inte cmk-rotationsprocessen (workspace customer managed key).

SQL-pooler som är offline under CMK-rotationen förblir krypterade med den gamla nyckel- eller nyckelversionen. Om den gamla nyckeln eller nyckelversionen är inaktiverad eller har upphört att gälla återupptas inte poolerna eftersom dekryptering inte är möjligt. När du återupptar dessa pooler måste den gamla nyckel- eller nyckelversionen 1) aktiveras och 2) ha ett förfallodatum inställt i framtiden för att tillåta dekryptering och efterföljande omkryptering med den nya nyckel- eller nyckelversionen.

Om vissa SQL-pooler är offline under processen för att säkerställa en smidig CMK-rotation bör den gamla nyckel- eller nyckelversionen vara aktiverad och ha sitt förfallodatum inställt i framtiden. Detta är avgörande tills offline-poolerna har återupptagits och krypterats igen med den nya nyckeln eller nyckelversionen.

Vi rekommenderar starkt att du inte tar bort gamla nycklar eller nyckelversioner eftersom de fortfarande kan behövas för att dekryptera säkerhetskopior. När alla SQL-pooler har krypterats om med den nya nyckel- eller nyckelversionen inaktiverar du i stället den gamla nyckeln eller nyckelversionen. Detta säkerställer att den gamla nyckeln eller nyckelversionen förblir tillgänglig för dekryptering av äldre säkerhetskopior om det behövs.

Azure Key Vaults-principer för automatisk, periodisk rotation av nycklar eller åtgärder på nycklarna kan leda till att nya nyckelversioner skapas. Du kan välja att kryptera om alla data på arbetsytan med den senaste versionen av den aktiva nyckeln. Om du vill kryptera om ändrar du nyckeln i Azure Portal till en tillfällig nyckel och växlar sedan tillbaka till den nyckel som du vill använda för kryptering. Om du till exempel vill uppdatera datakryptering med den senaste versionen av aktiv nyckel Key1 ändrar du den kundhanterade arbetsytans nyckel till tillfällig nyckel, Key2. Vänta tills krypteringen med Key2 har slutförts. Växla sedan tillbaka den kundhanterade nyckeln för arbetsytan till Key1 - data i arbetsytan kommer att omkrypteras med den senaste versionen av Key1.

Anteckning

Azure Synapse Analytics krypterar inte data automatiskt när nya nyckelversioner skapas. För att säkerställa konsekvens i din arbetsyta framtvingar du omkryptering av data med hjälp av processen som beskrivs ovan.

SQL transparent datakryptering med tjänsthanterade nycklar

SQL transparent datakryptering (TDE) är tillgängligt för dedikerade SQL-pooler i arbetsytor som inte är aktiverade för dubbel kryptering. I den här typen av arbetsyta används en tjänsthanterad nyckel för att tillhandahålla dubbel kryptering för data i de dedikerade SQL-poolerna. TDE med den tjänsthanterade nyckeln kan aktiveras eller inaktiveras för enskilda dedikerade SQL-pooler.

Cmdlets för Azure SQL Database och Azure Synapse

Om du vill konfigurera TDE via PowerShell måste du vara ansluten som Azure-ägare, deltagare eller SQL Security Manager.

Använd följande cmdletar för Azure Synapse-arbetsytan.

| Cmdlet | beskrivning |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Aktiverar eller inaktiverar transparent datakryptering för en SQL-pool. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Hämtar det transparenta datakrypteringstillståndet för en SQL-pool. |

| New-AzSynapseWorkspaceKey | Lägger till en Key Vault-nyckel till en arbetsyta. |

| Get-AzSynapseWorkspaceKey | Hämtar Key Vault-nycklarna för en arbetsyta |

| Update-AzSynapseWorkspace | Anger skyddsmekanismen för transparent datakryptering för en arbetsyta. |

| Get-AzSynapseWorkspace | Hämtar skyddsmodul för transparent datakryptering |

| Remove-AzSynapseWorkspaceKey | Tar bort en Key Vault-nyckel från en arbetsyta. |