Konfigurera inställningar för omdirigering av klientenheter för Windows-appen och fjärrskrivbordsappen med Microsoft Intune

Viktigt!

Konfigurera omdirigeringsinställningar för Windows App och fjärrskrivbordsappen med Microsoft Intune finns för närvarande i FÖRHANDSVERSION. Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Dricks

Den här artikeln innehåller information om flera produkter som använder RDP (Remote Desktop Protocol) för att ge fjärråtkomst till Windows-skrivbord och -program.

Omdirigering av resurser och kringutrustning från en användares lokala enhet till en fjärrsession från Azure Virtual Desktop eller Windows 365 med rdp (Remote Desktop Protocol), till exempel Urklipp, kamera och ljud, styrs normalt av central konfiguration av en värdpool och dess sessionsvärdar. Omdirigering av klientenheter konfigureras för Windows-appen och fjärrskrivbordsappen med hjälp av en kombination av Microsoft Intune-appkonfigurationsprinciper, appskyddsprinciper och villkorsstyrd åtkomst för Microsoft Entra på en användares lokala enhet.

Med de här funktionerna kan du uppnå följande scenarier:

Tillämpa omdirigeringsinställningar på en mer detaljerad nivå baserat på kriterier som du anger. Du kanske till exempel vill ha olika inställningar beroende på vilken säkerhetsgrupp en användare befinner sig i, vilket operativsystem de använder eller om användarna använder både företags- och personliga enheter för att komma åt en fjärrsession.

Ge ett extra skydd mot felkonfigurerad omdirigering på värdpoolen eller sessionsvärden.

Använd extra säkerhetsinställningar för Windows-appen och fjärrskrivbordsappen, till exempel kräva en PIN-kod, blockera tangentbord från tredje part och begränsa åtgärderna klipp ut, kopiera och klistra in mellan andra appar på klientenheten.

Om omdirigeringsinställningarna på en klientenhet är i konflikt med värdpoolens RDP-egenskaper och sessionsvärden för Azure Virtual Desktop eller Cloud PC för Windows 365 börjar den mer restriktiva inställningen mellan de två gälla. Om sessionsvärden till exempel inte tillåter omdirigering av enheter och klientenheten tillåter omdirigering av enheter, tillåts inte omdirigering av enheter. Om omdirigeringsinställningarna på sessionsvärden och klientenheten båda är desamma är omdirigeringsbeteendet konsekvent.

Viktigt!

Att konfigurera omdirigeringsinställningar på en klientenhet ersätter inte korrekt konfiguration av värdpooler och sessionsvärdar baserat på dina krav. Att använda Microsoft Intune för att konfigurera Windows-appen och fjärrskrivbordsappen kanske inte lämpar sig för arbetsbelastningar som kräver en högre säkerhetsnivå.

Arbetsbelastningar med högre säkerhetskrav bör fortsätta att ange omdirigering på värdpoolen eller sessionsvärden, där alla användare av värdpoolen skulle ha samma omdirigeringskonfiguration. En DLP-lösning (Data Loss Protection) rekommenderas och omdirigering bör inaktiveras på sessionsvärdar när det är möjligt för att minimera risken för dataförlust.

På hög nivå finns det tre områden att konfigurera:

Konfigurationsprinciper för Intune-appar: används för att hantera omdirigeringsinställningar för Windows App och fjärrskrivbordsappen på en klientenhet. Det finns två typer av appkonfigurationsprinciper. en princip för hanterade appar används för att hantera inställningar för ett program, om klientenheten är registrerad eller oregistrerad och en princip för hanterade enheter används förutom att hantera inställningar på en registrerad enhet. Använd filter för att rikta in dig på användare baserat på specifika kriterier.

Intune-appskyddsprinciper: används för att ange säkerhetskrav som måste uppfyllas av programmet och klientenheten. Använd filter för att rikta in dig på användare baserat på specifika kriterier.

Principer för villkorsstyrd åtkomst: används för att styra åtkomsten till Azure Virtual Desktop och Windows 365 baserat endast om kriterierna som anges i appkonfigurationsprinciper och appskyddsprinciper uppfylls.

Plattformar och registreringstyper som stöds

I följande tabell visas vilket program du kan hantera baserat på enhetsplattformen och registreringstypen:

För Windows App:

| Enhetsplattform | Hanterade enheter | Ohanterade enheter |

|---|---|---|

| iOS och iPadOS |

För fjärrskrivbordsappen:

| Enhetsplattform | Hanterade enheter | Ohanterade enheter |

|---|---|---|

| iOS och iPadOS | ||

| Android |

Exempelscenarier

De värden som du anger i filter och principer beror på dina krav, så du måste bestämma vad som är bäst för din organisation. Här följer några exempelscenarier på vad du behöver konfigurera för att uppnå dem.

Scenario 1

Användare i en grupp tillåts omdirigering av enheter när de ansluter från sin Windows-företagsenhet, men omdirigering av enheter tillåts inte på företagets iOS/iPadOS- eller Android-enhet. För att uppnå det här scenariot:

Kontrollera att dina sessionsvärdar eller molndatorer och inställningar för värdpooler har konfigurerats för att tillåta omdirigering av enheter.

Skapa enhetsfilter för hanterade appar för iOS och iPadOS och ett separat filter för Android.

För endast iOS och iPadOS skapar du en appkonfigurationsprincip för hanterade enheter.

Skapa en appkonfigurationsprincip för hanterade appar med enhetsomdirigering inaktiverad. Du kan skapa en enskild princip för både iOS/iPadOS och Android, eller skapa en separat princip för iOS/iPadOS och Android.

Skapa två appskyddsprinciper, en för iOS/iPadOS och en för Android.

Scenario 2

Användare i en grupp som har en Android-enhet som kör den senaste versionen av Android tillåts omdirigering av enheter, men samma användare som kör en äldre version av Android tillåts inte omdirigering av enheter. För att uppnå det här scenariot:

Kontrollera att dina sessionsvärdar eller molndatorer och inställningar för värdpooler har konfigurerats för att tillåta omdirigering av enheter.

Skapa två enhetsfilter:

Ett enhetsfilter för hanterade appar för Android, där versionen av versionen är inställd på det senaste versionsnumret för Android.

Ett enhetsfilter för hanterade appar för Android, där versionen av versionen är inställd på ett versionsnummer som är äldre än den senaste versionen av Android.

Skapa två appkonfigurationsprinciper:

En appkonfigurationsprincip för hanterade appar med omdirigering av enheter aktiverad. Tilldela den en eller flera grupper med filtret för det senaste versionsnumret för Android.

En appkonfigurationsprincip för hanterade appar med enhetsomdirigering inaktiverad. Tilldela den en eller flera grupper med filtret för det äldre versionsnumret för Android.

Skapa en appskyddsprincip, en kombinerad för iOS/iPadOS och Android.

Scenario 3

Användare i en grupp som använder en ohanterad iOS/iPadOS-enhet för att ansluta till en fjärrsession tillåts omdirigering av Urklipp, men samma användare som använder en ohanterad Android-enhet tillåts inte omdirigering av Urklipp. För att uppnå det här scenariot:

Kontrollera att sessionsvärdarna eller molndatorerna och inställningarna för värdpooler är konfigurerade för att tillåta omdirigering av Urklipp.

Skapa två enhetsfilter:

Ett enhetsfilter för hanterade appar för iOS och iPadOS, där enhetshanteringstypen inte hanteras.

Ett enhetsfilter för hanterade appar för Android, där enhetshanteringstypen inte hanteras.

Skapa två appkonfigurationsprinciper:

En appkonfigurationsprincip för hanterade appar med omdirigering av Urklipp aktiverat. Tilldela den en eller flera grupper med filtret för ohanterade iOS- eller iPadOS-enheter.

En appkonfigurationsprincip för hanterade appar med Omdirigering av Urklipp inaktiverad. Tilldela den en eller flera grupper med filtret för ohanterade Android-enheter.

Skapa en appskyddsprincip, en kombinerad för iOS/iPadOS och Android.

Rekommenderade principinställningar

Här följer några rekommenderade principinställningar som du bör använda med Intune och villkorlig åtkomst. Inställningarna som du använder bör baseras på dina krav.

Intune:

- Inaktivera all omdirigering på personliga enheter.

- Kräv PIN-åtkomst till appen.

- Blockera tangentbord från tredje part.

- Ange en lägsta version av enhetens operativsystem.

- Ange ett lägsta versionsnummer för Windows-appen och/eller fjärrskrivbordsappen.

- Blockera jailbrokade/rotade enheter.

- Kräv en MTD-lösning (Mobile Threat Defense) på enheter, utan att några hot har identifierats.

Villkorsstyrd åtkomst:

- Blockera åtkomst om inte de kriterier som anges i Intune-hanteringsprinciper för mobilprogram uppfylls.

- Bevilja åtkomst, vilket kräver ett eller flera av följande alternativ:

- Kräv multifaktorautentisering.

- Kräv en Intune-appskyddsprincip.

Förutsättningar

Innan du kan konfigurera omdirigeringsinställningar på en klientenhet med hjälp av Microsoft Intune och villkorlig åtkomst behöver du:

En befintlig värdpool med sessionsvärdar eller molndatorer.

Minst en säkerhetsgrupp som innehåller användare att tillämpa principerna på.

Om du vill använda fjärrskrivbordsappen med registrerade enheter i iOS och iPadOS måste du lägga till varje app i Intune från App Store. Mer information finns i Lägga till iOS Store-appar i Microsoft Intune.

En klientenhet som kör någon av följande versioner av Windows App eller fjärrskrivbordsappen:

För Windows App:

- iOS och iPadOS: 10.5.2 eller senare.

Fjärrskrivbordsapp:

- iOS och iPadOS: 10.5.8 eller senare.

- Android: 10.0.19.1279 eller senare.

Det finns fler Krav för Intune för att konfigurera appkonfigurationsprinciper, appskyddsprinciper och principer för villkorsstyrd åtkomst. Mer information finns i:

Skapa ett filter för hanterad app

Genom att skapa ett filter för hanterade appar kan du endast tillämpa omdirigeringsinställningar när kriterierna som anges i filtret matchas, så att du kan begränsa tilldelningsomfånget för en princip. Om du inte konfigurerar ett filter gäller omdirigeringsinställningarna för alla användare. Vad du anger i ett filter beror på dina krav.

Mer information om filter och hur du skapar dem finns i Använda filter när du tilldelar dina appar, principer och profiler i Filteregenskaper för Microsoft Intune och Hanterad app.

Skapa en appkonfigurationsprincip för hanterade enheter

För iOS- och iPadOS-enheter som endast är registrerade måste du skapa en appkonfigurationsprincip för hanterade enheter för fjärrskrivbordsappen.

Om du vill skapa och tillämpa en appkonfigurationsprincip för hanterade enheter följer du stegen i Lägg till appkonfigurationsprinciper för hanterade iOS/iPadOS-enheter och använder följande inställningar:

På fliken Grundläggande inställningar väljer du appen Fjärrskrivbordsmobil i listan för målappen. Du måste ha lagt till appen i Intune från App Store för att den ska visas i den här listan.

På fliken Inställningar går du till listrutan Format för konfigurationsinställningar och väljer Använd konfigurationsdesigner och anger sedan följande inställningar exakt som visas:

Konfigurationsnyckel Värdetyp Konfigurationsvärde IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDString {{deviceID}}På fliken Tilldelningar tilldelar du principen till den säkerhetsgrupp som innehåller de användare som principen ska tillämpas på. Du måste tillämpa principen på en grupp användare för att principen ska börja gälla. För varje grupp kan du välja ett filter som ska vara mer specifikt i appkonfigurationsprincipens mål.

Skapa en appkonfigurationsprincip för hanterade appar

Du måste skapa en appkonfigurationsprincip för hanterade appar för Windows App och fjärrskrivbordsappen, som gör att du kan ange konfigurationsinställningar.

Om du vill skapa och tillämpa en appkonfigurationsprincip för hanterade appar följer du stegen i Appkonfigurationsprinciper för Intune App SDK-hanterade appar och använder följande inställningar:

På fliken Grundläggande gör du följande, beroende på om du riktar in dig på Windows-appen eller fjärrskrivbordsappen

För Windows-app väljer du Välj anpassade appar och sedan för Paket- eller paket-ID anger

com.microsoft.rdc.appledu och för plattform väljer du iOS/iPadOS.För fjärrskrivbordsappen väljer du Välj offentliga appar och söker sedan efter och väljer Fjärrskrivbord för varje plattform som du vill rikta in dig på.

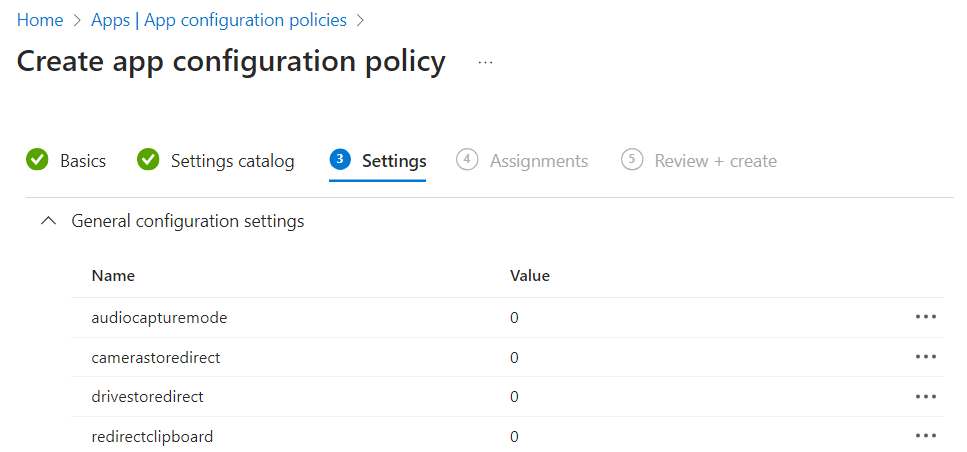

På fliken Inställningar expanderar du Allmänna konfigurationsinställningar och anger sedan följande namn och värdepar för varje omdirigeringsinställning som du vill konfigurera exakt som det visas. Dessa värden motsvarar RDP-egenskaperna som anges i RDP-egenskaper som stöds, men syntaxen är annorlunda:

Name Beskrivning Värde audiocapturemodeAnger om omdirigering av ljudindata är aktiverat. 0: Ljudinspelning från den lokala enheten är inaktiverad.1: Ljudinspelning från den lokala enheten och omdirigering till ett ljudprogram i fjärrsessionen är aktiverat.camerastoredirectAvgör om kameraomdirigering är aktiverat. 0: Kameraomdirigering är inaktiverat.1: Kameraomdirigering är aktiverat.drivestoredirectAvgör om omdirigering av diskenheter är aktiverat. 0: Omdirigering av diskenheter är inaktiverat.1: Omdirigering av diskenheter är aktiverat.redirectclipboardAvgör om omdirigering av Urklipp är aktiverat. 0: Omdirigering av Urklipp på den lokala enheten är inaktiverad i fjärrsessionen.1: Omdirigering av Urklipp på den lokala enheten är aktiverad i fjärrsessionen.Här är ett exempel på hur inställningarna ska se ut:

På fliken Tilldelningar tilldelar du principen till den säkerhetsgrupp som innehåller de användare som principen ska tillämpas på. Du måste tillämpa principen på en grupp användare för att principen ska börja gälla. För varje grupp kan du välja ett filter som ska vara mer specifikt i appkonfigurationsprincipens mål.

Skapa en appskyddsprincip

Du måste skapa en appskyddsprincip för Windows-appen och fjärrskrivbordsappen, som gör att du kan styra hur data används och delas av appar på mobila enheter.

Om du vill skapa och tillämpa en appskyddsprincip följer du stegen i Så här skapar och tilldelar du appskyddsprinciper och använder följande inställningar. Du måste skapa en appskyddsprincip för varje plattform som du vill rikta in dig på.

På fliken Appar gör du följande, beroende på om du riktar in dig på Windows-appen eller fjärrskrivbordsappen

För Windows App på iOS/iPadOS väljer du Välj anpassade appar och anger sedan för Paket- eller paket-ID

com.microsoft.rdc.apple.För fjärrskrivbordsappen väljer du Välj offentliga appar och söker sedan efter och väljer Fjärrskrivbord.

På fliken Dataskydd är endast följande inställningar relevanta för Windows-appen och fjärrskrivbordsappen. De andra inställningarna gäller inte eftersom Windows-appen och fjärrskrivbordsappen interagerar med sessionsvärden och inte med data i appen. På mobila enheter är icke godkända tangentbord en källa till loggning och stöld av tangenttryckningar.

För iOS och iPadOS kan du konfigurera följande inställningar:

- Begränsa klipp ut, kopiera och klistra in mellan andra appar

- Tangentbord från tredje part

För Android kan du konfigurera följande inställningar:

- Begränsa klipp ut, kopiera och klistra in mellan andra appar

- Skärmdump och Google Assistant

- Godkända tangentbord

Dricks

Om du inaktiverar omdirigering av Urklipp i en appkonfigurationsprincip bör du ange Begränsa klipp ut, kopiera och klistra in mellan andra appar till Blockerad.

På fliken Villkorlig start rekommenderar vi att du lägger till följande villkor:

Villkor Villkorstyp Värde Åtgärd Lägsta appversion Appvillkor Baserat på dina krav. Blockera åtkomst Lägsta operativsystemversion Enhetsvillkor Baserat på dina krav. Blockera åtkomst Primär MTD-tjänst Enhetsvillkor Baserat på dina krav.

MTD-anslutningsappen måste konfigureras. Konfigurera Microsoft Defender za krajnju tačku i Intune för Microsoft Defender za krajnju tačku.Blockera åtkomst Högsta tillåtna enhetshotnivå Enhetsvillkor Skyddat Blockera åtkomst Versionsinformation finns i Nyheter i Windows-appen, Nyheter i Fjärrskrivbordsklienten för iOS och iPadOS och Nyheter i Fjärrskrivbordsklienten för Android och Chrome OS.

Mer information om tillgängliga inställningar finns i Villkorlig start i principinställningar för iOS-appskydd och Villkorlig start i Inställningar för Android-appskyddsprinciper.

På fliken Tilldelningar tilldelar du principen till den säkerhetsgrupp som innehåller de användare som principen ska tillämpas på. Du måste tillämpa principen på en grupp användare för att principen ska börja gälla. För varje grupp kan du välja ett filter som ska vara mer specifikt i appkonfigurationsprincipens mål.

Skapa en princip för villkorsstyrd åtkomst

Genom att skapa en princip för villkorsstyrd åtkomst kan du begränsa åtkomsten till en fjärrsession endast när en appskyddsprincip tillämpas med Windows-appen och fjärrskrivbordsappen. Om du skapar en andra princip för villkorsstyrd åtkomst kan du också blockera åtkomst med hjälp av en webbläsare.

Om du vill skapa och tillämpa en princip för villkorsstyrd åtkomst följer du stegen i Konfigurera appbaserade principer för villkorlig åtkomst med Intune. Följande inställningar ger ett exempel, men du bör justera dem baserat på dina krav:

För den första principen att bevilja åtkomst till en fjärrsession endast när en appskyddsprincip tillämpas med Windows-appen och fjärrskrivbordsappen:

För Tilldelningar inkluderar du den säkerhetsgrupp som innehåller de användare som principen ska tillämpas på. Du måste tillämpa principen på en grupp användare för att principen ska börja gälla.

För Målresurser väljer du att tillämpa principen på molnappar och väljer sedan Välj appar för Inkludera. Sök efter och välj Azure Virtual Desktop och Windows 365. Du har bara Azure Virtual Desktop i listan om du har registrerat resursprovidern

Microsoft.DesktopVirtualizationför en prenumeration i din Microsoft Entra-klientorganisation.För villkor:

- Välj Enhetsplattformar och inkludera sedan iOS och Android.

- Välj Klientappar och inkludera sedan Mobilappar och skrivbordsklienter.

För Åtkomstkontroller väljer du Bevilja åtkomst och markerar sedan kryssrutan kräv appskyddsprincip och väljer alternativknappen för Kräv alla valda kontroller.

För Aktivera princip anger du den till På.

För den andra principen för att blockera åtkomst till en fjärrsession med hjälp av en webbläsare:

För Tilldelningar inkluderar du den säkerhetsgrupp som innehåller de användare som principen ska tillämpas på. Du måste tillämpa principen på en grupp användare för att principen ska börja gälla.

För Målresurser väljer du att tillämpa principen på molnappar och väljer sedan Välj appar för Inkludera. Sök efter och välj Azure Virtual Desktop och Windows 365. Du har bara Azure Virtual Desktop i listan om du har registrerat resursprovidern

Microsoft.DesktopVirtualizationför en prenumeration i din Microsoft Entra-klientorganisation. Molnappen för Windows 365 omfattar även Microsoft Dev Box.För villkor:

- Välj Enhetsplattformar och inkludera sedan iOS och Android.

- Välj Klientappar och inkludera sedan Webbläsare.

För Åtkomstkontroller väljer du Blockera åtkomst och sedan alternativknappen för Kräv alla valda kontroller.

För Aktivera princip anger du den till På.

Kontrollera konfigurationen

Nu när du konfigurerar Intune för att hantera omdirigering av enheter på personliga enheter kan du verifiera konfigurationen genom att ansluta till en fjärrsession. Vad du bör testa beror på om du har konfigurerat principer som ska tillämpas på registrerade eller oregistrerade enheter, vilka plattformar och omdirigerings- och dataskyddsinställningar som du anger. Kontrollera att du bara kan utföra de åtgärder som du kan utföra som du förväntar dig.

Kända problem

Att konfigurera omdirigeringsinställningar för Windows-appen och fjärrskrivbordsappen på en klientenhet med Microsoft Intune har följande begränsning:

- När du konfigurerar omdirigering av klientenheter för fjärrskrivbordsappen eller Windows-appen i iOS och iPadOS kan MFA-begäranden (multifaktorautentisering) fastna i en loop. Ett vanligt scenario med det här problemet inträffar när fjärrskrivbordsappen eller Windows-appen körs på en Intune-registrerad iPhone och samma iPhone används för att ta emot MFA-begäranden från Microsoft Authenticator-appen när du loggar in i fjärrskrivbordsappen eller Windows-appen. Du kan undvika det här problemet genom att använda appen Fjärrskrivbord eller Windows-appen på en annan enhet (till exempel en iPad) från den enhet som används för att ta emot MFA-begäranden (till exempel en iPhone).

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för