Framtvinga Microsoft Entra-multifaktorautentisering för Azure Virtual Desktop med villkorlig åtkomst

Viktigt!

Om du besöker den här sidan från dokumentationen om Azure Virtual Desktop (klassisk) måste du gå tillbaka till dokumentationen för Azure Virtual Desktop (klassisk) när du är klar.

Användare kan logga in på Azure Virtual Desktop var de än använder olika enheter och klienter. Det finns dock vissa åtgärder som du bör vidta för att skydda din miljö och dina användare. Om du använder Microsoft Entra multifaktorautentisering (MFA) med Azure Virtual Desktop uppmanas användarna under inloggningsprocessen att ange en annan form av identifiering utöver användarnamn och lösenord. Du kan tillämpa MFA för Azure Virtual Desktop med villkorlig åtkomst och kan även konfigurera om det gäller webbklienten, mobilappar, skrivbordsklienter eller alla klienter.

När en användare ansluter till en fjärrsession måste de autentisera till Azure Virtual Desktop-tjänsten och sessionsvärden. Om MFA är aktiverat används det när du ansluter till Azure Virtual Desktop-tjänsten och användaren uppmanas att ange sitt användarkonto och en andra form av autentisering, på samma sätt som vid åtkomst till andra tjänster. När en användare startar en fjärrsession krävs ett användarnamn och lösenord för sessionsvärden, men detta är sömlöst för användaren om enkel inloggning (SSO) är aktiverat. Mer information finns i Autentiseringsmetoder.

Hur ofta en användare uppmanas att autentisera på nytt beror på konfigurationsinställningarna för Microsoft Entra-sessionens livslängd. Om deras Windows-klientenhet till exempel är registrerad med Microsoft Entra-ID får den en primär uppdateringstoken (PRT) som ska användas för enkel inloggning (SSO) mellan program. När en PRT har utfärdats är den giltig i 14 dagar och förnyas kontinuerligt så länge användaren aktivt använder enheten.

Det är praktiskt att komma ihåg autentiseringsuppgifter, men det kan också göra distributioner för Enterprise-scenarier med personliga enheter mindre säkra. För att skydda dina användare kan du se till att klienten frågar efter autentiseringsuppgifter för Microsoft Entra-multifaktorautentisering oftare. Du kan använda villkorsstyrd åtkomst för att konfigurera det här beteendet.

Lär dig hur du framtvingar MFA för Azure Virtual Desktop och om du vill konfigurera inloggningsfrekvens i följande avsnitt.

Förutsättningar

Här är vad du behöver för att komma igång:

- Tilldela användare en licens som innehåller Microsoft Entra ID P1 eller P2.

- En Microsoft Entra-grupp med dina Azure Virtual Desktop-användare tilldelade som gruppmedlemmar.

- Aktivera Microsoft Entra multifaktorautentisering.

Skapa en princip för villkorsstyrd åtkomst

Så här skapar du en princip för villkorsstyrd åtkomst som kräver multifaktorautentisering vid anslutning till Azure Virtual Desktop:

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skyddsprinciper> för villkorsstyrd åtkomst.>

Välj Ny princip.

Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Under Tilldelningar>Användare väljer du 0 användare och grupper valda.

Under fliken Inkludera väljer du Välj användare och grupper och markerar Användare och grupper. Under Välj väljer du sedan 0 användare och grupper valda.

I det nya fönstret som öppnas söker du efter och väljer den grupp som innehåller dina Azure Virtual Desktop-användare som gruppmedlemmar och väljer sedan Välj.

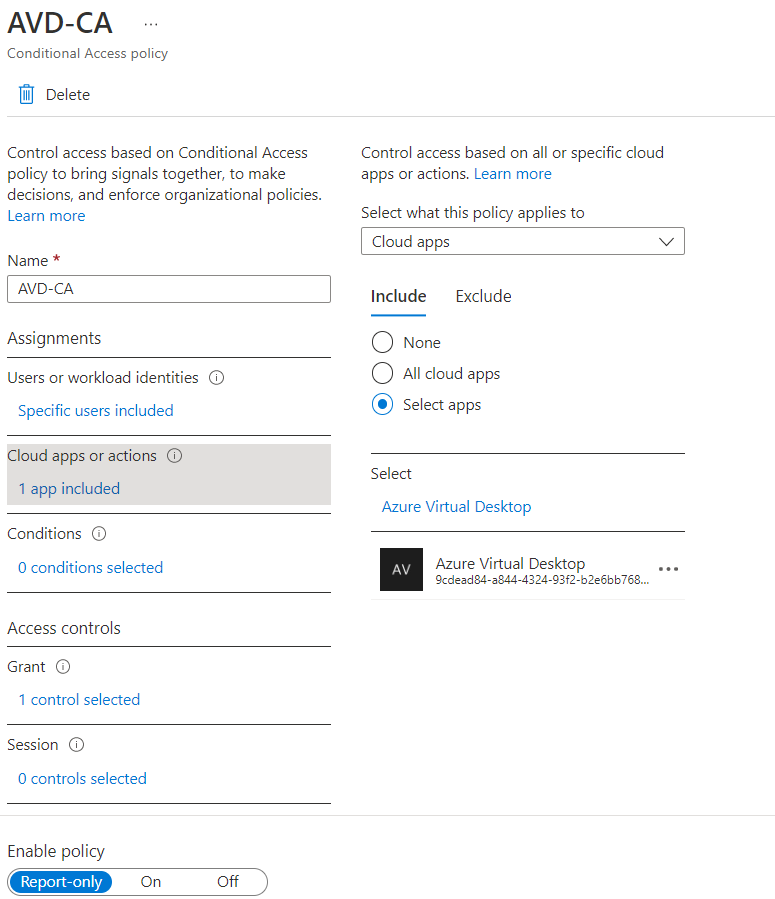

Under Tilldelningar>Målresurser väljer du Inga målresurser har valts.

Under fliken Inkludera väljer du Välj appar och sedan Ingen under Välj.

I det nya fönstret som öppnas söker du efter och väljer de nödvändiga apparna baserat på de resurser som du försöker skydda. Välj relevant flik för ditt scenario. När du söker efter ett programnamn i Azure använder du söktermer som börjar med programnamnet i ordning i stället för nyckelord som programnamnet innehåller i fel ordning. När du till exempel vill använda Azure Virtual Desktop måste du ange "Azure Virtual", i den ordningen. Om du anger "virtuell" själv returnerar sökningen inte önskat program.

För Azure Virtual Desktop (baserat på Azure Resource Manager) kan du konfigurera MFA för dessa olika appar:

Azure Virtual Desktop (app-ID 9cdead84-a844-4324-93f2-b2e6bb768d07), som gäller när användaren prenumererar på Azure Virtual Desktop, autentiserar till Azure Virtual Desktop Gateway under en anslutning och när diagnostikinformation skickas till tjänsten från användarens lokala enhet.

Dricks

Appnamnet var tidigare Windows Virtual Desktop. Om du registrerade resursprovidern Microsoft.DesktopVirtualization innan visningsnamnet ändrades får programmet namnet Windows Virtual Desktop med samma app-ID som Azure Virtual Desktop.

- Microsoft udaljena radna površina (app-ID a4a365df-50f1-4397-bc59-1a1564b8bb9c) och Windows Cloud Login (app-ID 270efc09-cd0d-444b-a71f-39af4910ec45). Dessa gäller när användaren autentiserar till sessionsvärden när enkel inloggning är aktiverad. Vi rekommenderar att du matchar principer för villkorlig åtkomst mellan dessa appar och Azure Virtual Desktop-appen, förutom inloggningsfrekvensen.

Viktigt!

Klienterna som används för att komma åt Azure Virtual Desktop använder appen Microsoft udaljena radna površina Entra ID för att autentisera till sessionsvärden idag. En kommande ändring kommer att överföra autentiseringen till Windows Cloud Login Entra ID-appen. För att säkerställa en smidig övergång måste du lägga till båda Entra-ID-apparna i dina CA-principer.

Viktigt!

Välj inte appen Azure Virtual Desktop Azure Resource Manager Provider (app-ID 50e95039-b200-4007-bc97-8d5790743a63). Den här appen används endast för att hämta användarflödet och bör inte ha multifaktorautentisering.

När du har valt dina appar väljer du Välj.

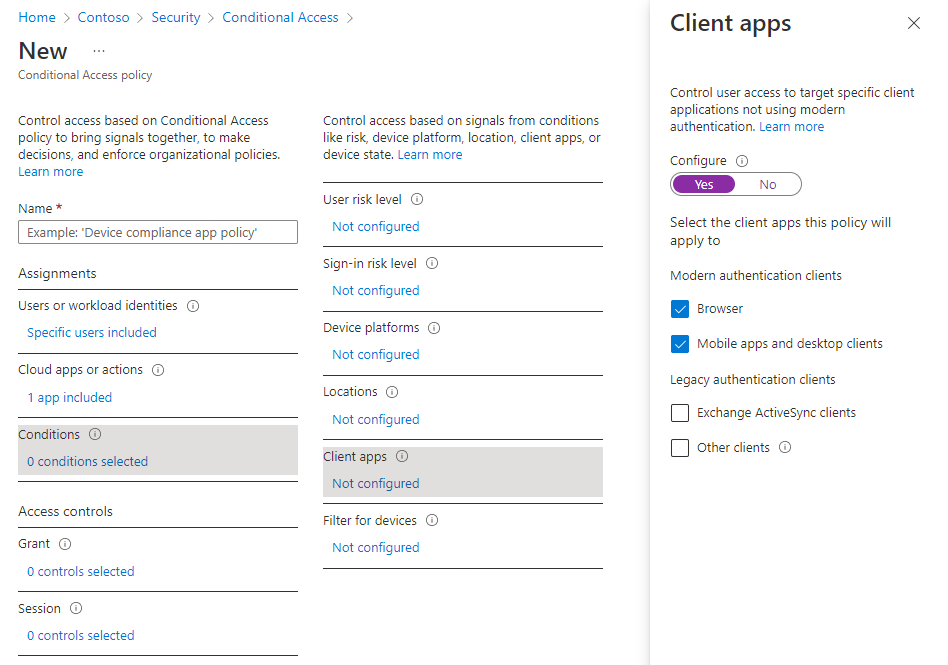

Under Tilldelningsvillkor> väljer du 0 villkor.

Under Klientappar väljer du Inte konfigurerad.

I det nya fönstret som öppnas för Konfigurera väljer du Ja.

Välj de klientappar som den här principen gäller för:

- Välj Webbläsare om du vill att principen ska gälla för webbklienten.

- Välj Mobilappar och skrivbordsklienter om du vill tillämpa principen på andra klienter.

- Markera båda kryssrutorna om du vill tillämpa principen på alla klienter.

- Avmarkera värden för äldre autentiseringsklienter.

När du har valt de klientappar som den här principen gäller för väljer du Klar.

Under Bevilja åtkomstkontroller> väljer du 0 valda kontroller.

I det nya fönstret som öppnas väljer du Bevilja åtkomst.

Kontrollera Kräv multifaktorautentisering och välj sedan Välj.

Längst ned på sidan anger du Aktivera princip till På och väljer Skapa.

Kommentar

När du använder webbklienten för att logga in på Azure Virtual Desktop via webbläsaren visas klientappens ID som a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Virtual Desktop-klient). Det beror på att klientappen är internt länkad till serverappens ID där principen för villkorlig åtkomst angavs.

Dricks

Vissa användare kan se en fråga med titeln Håll dig inloggad på alla dina appar om Den Windows-enhet som de använder inte redan har registrerats med Microsoft Entra-ID. Om de avmarkerar Tillåt min organisation att hantera min enhet och väljer Nej, logga bara in på den här appen kan de uppmanas att autentisering oftare.

Konfigurera inloggningsfrekvens

Med principer för inloggningsfrekvens kan du konfigurera hur ofta användare måste logga in vid åtkomst till Microsoft Entra-baserade resurser. Detta kan skydda din miljö och är särskilt viktigt för personliga enheter, där det lokala operativsystemet kanske inte kräver MFA eller kanske inte låses automatiskt efter inaktivitet. Användarna uppmanas endast att autentisera när en ny åtkomsttoken begärs från Microsoft Entra-ID vid åtkomst till en resurs.

Principer för inloggningsfrekvens resulterar i olika beteenden baserat på vilken Microsoft Entra-app som valts:

| Appnamn | Program-ID | Funktionssätt |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Framtvingar omautentisering när en användare prenumererar på Azure Virtual Desktop, uppdaterar sin lista över resurser manuellt och autentiserar till Azure Virtual Desktop Gateway under en anslutning. När omautentiseringsperioden är över misslyckas uppdatering av bakgrundsflöde och diagnostikuppladdningen tyst tills en användare har slutfört sin nästa interaktiva inloggning till Microsoft Entra. |

| Microsoft udaljena radna površina Windows Cloud-inloggning |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Framtvingar omautentisering när en användare loggar in på en sessionsvärd när enkel inloggning är aktiverad. Båda apparna bör konfigureras tillsammans eftersom Azure Virtual Desktop-klienterna snart byter från att använda Microsoft udaljena radna površina-appen till Windows Cloud Login-appen för att autentisera till sessionsvärden. |

Så här konfigurerar du tidsperioden efter vilken en användare uppmanas att logga in igen:

- Öppna principen som du skapade tidigare.

- Under Åtkomstkontroller>Session väljer du 0 kontroller valda.

- I fönstret Session väljer du Inloggningsfrekvens.

- Välj Periodisk omautentisering eller Varje gång.

- Om du väljer Periodisk omautentisering anger du värdet för den tidsperiod efter vilken en användare uppmanas att logga in igen när en åtgärd som kräver en ny åtkomsttoken utförs och väljer sedan Välj. Om du till exempel anger värdet till 1 och enheten till Timmar, krävs multifaktorautentisering om en anslutning startas mer än en timme efter den senaste användarautentiseringen.

- Alternativet Varje gång är för närvarande tillgängligt i förhandsversionen och stöds endast när det tillämpas på apparna Microsoft udaljena radna površina och Windows Cloud Login när enkel inloggning är aktiverat för värdpoolen. Om du väljer Varje gång uppmanas användarna att autentisera igen när de startar en ny anslutning efter en period på 5 till 10 minuter sedan den senaste autentiseringen.

- Längst ned på sidan väljer du Spara.

Kommentar

- Omautentisering sker endast när en användare måste autentisera till en resurs och en ny åtkomsttoken behövs. När en anslutning har upprättats uppmanas inte användarna även om anslutningen varar längre än den inloggningsfrekvens som du har konfigurerat.

- Användare måste autentisera igen om det finns ett nätverksstörningar som tvingar sessionen att återupprättas efter inloggningsfrekvensen som du har konfigurerat. Detta kan leda till mer frekventa autentiseringsbegäranden i instabila nätverk.

Microsoft Entra-anslutna virtuella sessionsvärddatorer

För att anslutningarna ska lyckas måste du inaktivera den äldre inloggningsmetoden för multifaktorautentisering per användare. Om du inte vill begränsa inloggningen till starka autentiseringsmetoder som Windows Hello za posao måste du undanta inloggningsappen för virtuella Azure Windows-datorer från principen för villkorsstyrd åtkomst.