Översikt över övervakning av startintegritet

För att hjälpa Azure Trusted Launch att bättre förhindra skadliga rootkit-attacker på virtuella datorer används gästattestering via en Azure Attestation-slutpunkt för att övervaka startsekvensintegriteten. Detta attestering är viktigt för att tillhandahålla giltigheten för en plattforms tillstånd.

Den betrodda virtuella datorn för start behöver säker start och virtuell betrodd plattformsmodul (vTPM) för att kunna aktiveras så att attesteringstilläggen kan installeras. Microsoft Defender för molnet erbjuder rapporter baserade på gästattestering som verifierar status och att startintegriteten för den virtuella datorn är korrekt konfigurerad. Mer information om Microsoft Defender för molnintegrering finns i Betrodd startintegrering med Microsoft Defender för molnet.

Viktigt!

Automatisk tilläggsuppgradering är nu tillgängligt för tillägget Boot Integrity Monitoring – Gästattestering. Mer information finns i Automatisk tilläggsuppgradering.

Förutsättningar

Du behöver en aktiv Azure-prenumeration och en betrodd virtuell dator för start.

Aktivera integritetsövervakning

Om du vill aktivera integritetsövervakning följer du stegen i det här avsnittet.

Logga in på Azure-portalen.

Välj resursen (virtuella datorer).

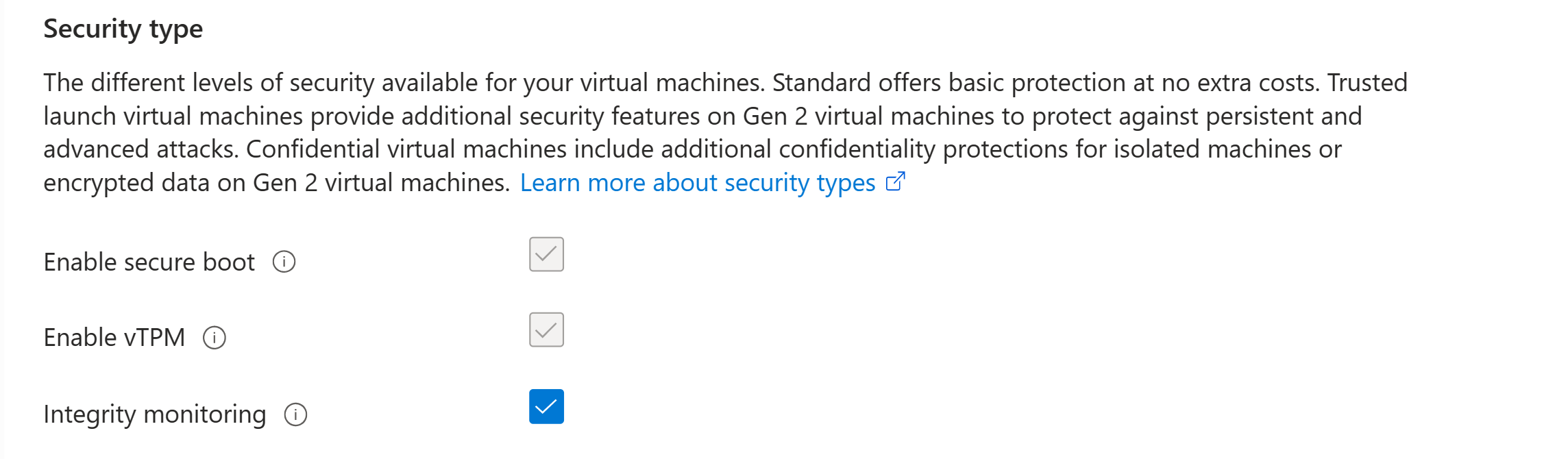

Under Inställningar väljer du Konfiguration. I fönstret Säkerhetstyp väljer du Integritetsövervakning.

Spara ändringarna.

På sidan Översikt över virtuell dator ska säkerhetstypen för integritetsövervakning visas som Aktiverad.

Den här åtgärden installerar gästattesteringstillägget, som du kan referera till via inställningarna på fliken Tillägg + program .

Felsökningsguide för installation av gästattesteringstillägg

Det här avsnittet behandlar attesteringsfel och lösningar.

Symtom

Azure Attestation-tillägget fungerar inte korrekt när du konfigurerar en nätverkssäkerhetsgrupp (NSG) eller en proxyserver. Ett fel visas som liknar "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation etableringen misslyckades".

Lösningar

I Azure används NSG:er för att filtrera nätverkstrafik mellan Azure-resurser. NSG:er innehåller säkerhetsregler som antingen tillåter eller nekar inkommande nätverkstrafik eller utgående nätverkstrafik från flera typer av Azure-resurser. Azure Attestation-slutpunkten bör kunna kommunicera med gästattesteringstillägget. Utan den här slutpunkten kan trusted launch inte komma åt gästattestering, vilket gör att Microsoft Defender för molnet kan övervaka integriteten i startsekvensen för dina virtuella datorer.

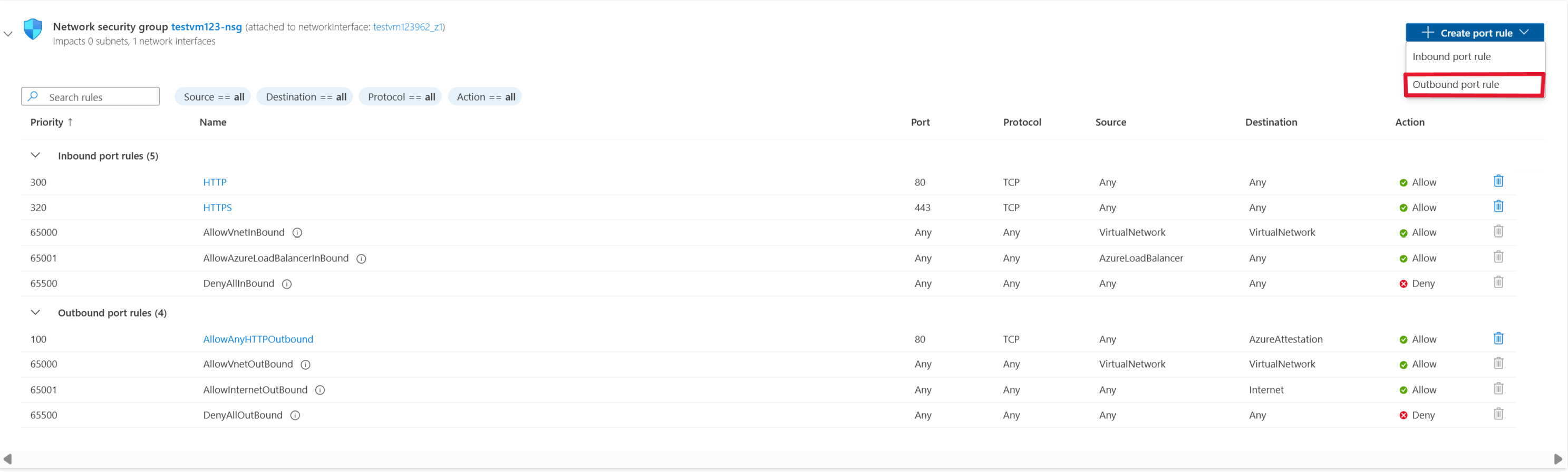

Så här avblockerar du Azure Attestation-trafik i NSG:er med hjälp av tjänsttaggar:

Gå till den virtuella dator som du vill tillåta utgående trafik.

I den vänstra rutan, under Nätverk, väljer du Nätverksinställningar.

Välj sedan Skapa portregel>Utgående portregel.

Om du vill tillåta Azure Attestation gör du målet till en tjänsttagg. Med den här inställningen kan ip-adressintervallet uppdatera och automatiskt ange regler som tillåter Azure-attestering. Ange Måltjänsttagg till AzureAttestation och ange Åtgärd till Tillåt.

Brandväggar skyddar ett virtuellt nätverk som innehåller flera betrodda virtuella startdatorer. Så här avblockerar du Azure Attestation-trafik i en brandvägg med hjälp av en programregelsamling:

Gå till Azure Firewall-instansen som har trafik blockerad från resursen För betrodd start av virtuell dator.

Under Inställningar väljer du Regler (klassisk) för att börja avblockera gästattestering bakom brandväggen.

Under Nätverksregelsamling väljer du Lägg till nätverksregelsamling.

Konfigurera namn, prioritet, källtyp och målportar baserat på dina behov. Ange Namnet på tjänsttaggen till AzureAttestation och ange Åtgärd till Tillåt.

Så här avblockerar du Azure Attestation-trafik i en brandvägg med hjälp av en programregelsamling:

Gå till Azure Firewall-instansen som har trafik blockerad från resursen För betrodd start av virtuell dator.

Regelsamlingen måste innehålla minst en regel som riktar sig mot fullständigt kvalificerade domännamn (FQDN).

Välj programregelsamlingen och lägg till en programregel.

Välj ett namn och en numerisk prioritet för dina programregler. Ange Åtgärd för regelsamlingen till Tillåt.

Konfigurera namn, källa och protokoll. Källtypen är för en enskild IP-adress. Välj IP-gruppen för att tillåta flera IP-adresser via brandväggen.

Regionala delade leverantörer

Azure Attestation tillhandahåller en regional delad provider i varje tillgänglig region. Du kan välja att använda den regionala delade providern för attestering eller skapa egna leverantörer med anpassade principer. Alla Microsoft Entra-användare kan komma åt delade leverantörer. Det går inte att ändra principen som är associerad med den.

Kommentar

Du kan konfigurera källtyp, tjänst, målportintervall, protokoll, prioritet och namn.

Relaterat innehåll

Läs mer om betrodd start och distribution av en betrodd virtuell dator för start.