Kommentar

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

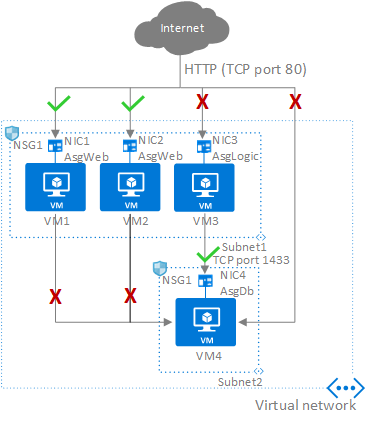

Med programsäkerhetsgrupper i Azure Virtual Network kan du konfigurera nätverkssäkerhet som ett naturligt tillägg för ett programs struktur, så att du kan gruppera virtuella datorer och definiera nätverkssäkerhetsprinciper baserat på dessa grupper. Du kan återanvända din säkerhetspolicy i stor skala utan manuell hantering av specifika IP-adresser. Plattformen hanterar komplexiteten hos explicita IP-adresser och flera regeluppsättningar, så att du kan fokusera på din affärslogik. För att bättre förstå applikationssäkerhetsgrupper, överväg följande exempel:

I den tidigare bilden är NIC1 och NIC2 medlemmar i AsgWeb applikationssäkerhetsgruppen. NIC3 är medlem i AsgLogic applikationssäkerhetsgruppen. NIC4 är medlem i AsgDb applikationssäkerhetsgruppen. Även om varje nätverksgränssnitt (NIC) i det här exemplet endast är medlem i en programsäkerhetsgrupp, kan ett nätverksgränssnitt vara medlem i flera programsäkerhetsgrupper, upp till Azure-gränserna. Inget av nätverksgränssnitten har en associerad nätverkssäkerhetsgrupp. NSG1 är associerad med båda subnäten och innehåller följande regler:

Allow-HTTP-Inbound-Internet

Denna regel behövs för att tillåta trafik från internet till webbservrarna. Eftersom inkommande trafik från Internet nekas av standardsäkerhetsregeln DenyAllInbound krävs ingen extra regel för programsäkerhetsgrupperna AsgLogic eller AsgDb .

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Eftersom standardsäkerhetsregeln AllowVNetInBound tillåter all kommunikation mellan resurser i samma virtuella nätverk behöver du den här regeln för att neka trafik från alla resurser.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Den här regeln tillåter trafik från applikationssäkerhetsgruppen AsgLogic till applikationssäkerhetsgruppen AsgDb. Prioriteten för denna regel är högre än prioriteten för regeln Deny-Database-All. Som ett resultat behandlas denna regel före Deny-Database-All-regeln, så trafik från AsgLogic-applikationssäkerhetsgruppen tillåts, medan all annan trafik blockeras.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

Nätverksgränssnitt som är medlemmar i programsäkerhetsgruppen tillämpar de regler för nätverkssäkerhetsgrupp som anger det som källa eller mål. Reglerna för nätverkssäkerhetsgruppen påverkar inte andra nätverksgränssnitt. Om nätverksgränssnittet inte är medlem i en programsäkerhetsgrupp gäller inte regeln för nätverksgränssnittet, även om nätverkssäkerhetsgruppen är associerad med undernätet.

Constraints

Programsäkerhetsgrupper har följande begränsningar:

Det finns gränser för hur många programsäkerhetsgrupper du kan ha i en prenumeration och andra begränsningar som rör programsäkerhetsgrupper. Mer information finns i Azure-gränser.

Alla nätverksgränssnitt som tilldelats en programsäkerhetsgrupp måste finnas i samma virtuella nätverk som det första nätverksgränssnittet som tilldelats programsäkerhetsgruppen finns i. Till exempel, om det första nätverksgränssnittet som tilldelats en applikationssäkerhetsgrupp med namnet AsgWeb finns i det virtuella nätverket som heter VNet1, måste alla efterföljande nätverksgränssnitt som tilldelas ASGWeb också finnas i VNet1. Du kan inte lägga till nätverksgränssnitt från olika virtuella nätverk till samma applikationssäkerhetsgrupp.

Om du anger en programsäkerhetsgrupp som källa och mål i en regel för nätverkssäkerhetsgrupp måste nätverksgränssnitten i båda programsäkerhetsgrupperna finnas i samma virtuella nätverk.

- AsgLogic innehåller till exempel nätverksgränssnitt från VNet1 och AsgDb innehåller nätverksgränssnitt från VNet2. I det här fallet skulle det vara omöjligt att tilldela AsgLogic som källa och AsgDb som mål i samma regel för nätverkssäkerhetsgruppen. Alla nätverksgränssnitt för både käll- och målprogramsäkerhetsgrupperna måste finnas i samma virtuella nätverk.

Tip

Planera de programsäkerhetsgrupper som krävs för att minimera antalet säkerhetsregler du behöver. Skapa regler med hjälp av tjänsttaggar eller programsäkerhetsgrupper i stället för enskilda IP-adresser eller IP-adressintervall när det är möjligt.

Next steps

- Lär dig hur du skapar en nätverkssäkerhetsgrupp.