Konfigurera vCenter-identitetskällor för att använda Active Directory

Om VMware vCenter-identitetskällor

VMware vCenter stöder olika identitetskällor för autentisering av användare som har åtkomst till vCenter. CloudSimple Private Cloud vCenter kan konfigureras för att autentisera med Active Directory så att dina VMware-administratörer kan komma åt vCenter. När installationen är klar kan molnägaren lägga till användare från identitetskällan till vCenter.

Du kan konfigurera active directory-domänen och domänkontrollanterna på något av följande sätt:

- Active Directory-domän och domänkontrollanter som körs lokalt

- Active Directory-domän- och domänkontrollanter som körs på Azure som virtuella datorer i din Azure-prenumeration

- Nya Active Directory-domän- och domänkontrollanter som körs i ditt privata moln

- Azure Active Directory-tjänsten

Den här guiden beskriver uppgifterna för att konfigurera Active Directory-domän- och domänkontrollanter som körs antingen lokalt eller som virtuella datorer i dina prenumerationer. Om du vill använda Azure AD som identitetskälla kan du läsa Använda Azure AD som identitetsprovider för vCenter på CloudSimple Private Cloud för detaljerade anvisningar om hur du konfigurerar identitetskällan.

Innan du lägger till en identitetskällaeskalerar du tillfälligt dina vCenter-privilegier.

Varning

Nya användare måste bara läggas till i Cloud-Owner-Group, Cloud-Global-Cluster-Admin-Group, Cloud-Global-Storage-Admin-Group, Cloud-Global-Network-Admin-Group eller, Cloud-Global-VM-Admin-Group. Användare som läggs till i gruppen Administratörer tas bort automatiskt. Endast tjänstkonton måste läggas till i gruppen Administratörer och tjänstkonton får inte användas för att logga in på vSphere-webbgränssnittet.

Alternativ för identitetskälla

- Lägg till lokal Active Directory som en identitetskälla för enkel inloggning

- Konfigurera ny Active Directory i ett privat moln

- Konfigurera Active Directory i Azure

Viktigt

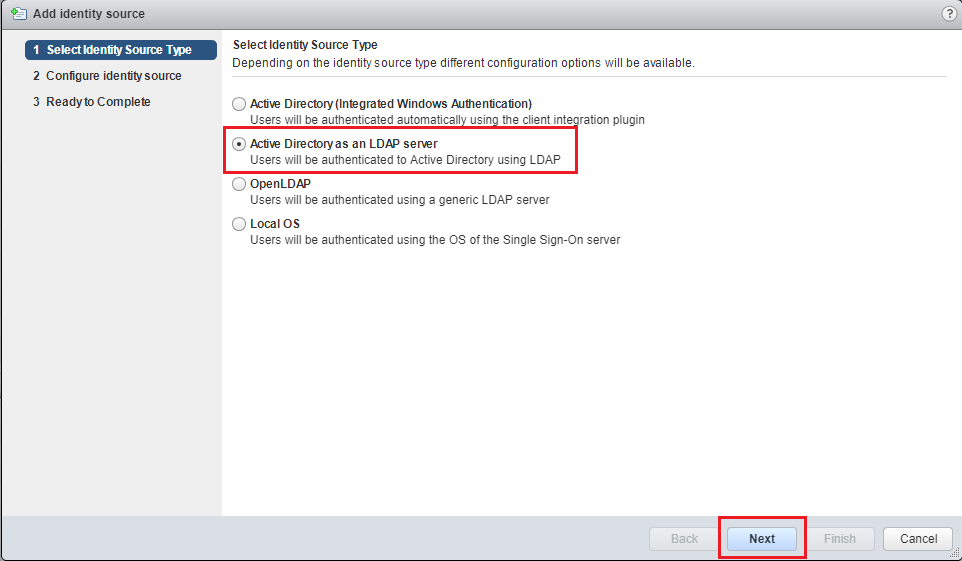

Active Directory (Windows Integrated Authentication) stöds inte. Endast Alternativet Active Directory över LDAP stöds som identitetskälla.

Lägg till lokal Active Directory som en enda Sign-On identitetskälla

Om du vill konfigurera din lokal Active Directory som en enda Sign-On identitetskälla behöver du:

- Plats-till-plats-VPN-anslutning från ditt lokala datacenter till ditt privata moln.

- Lokal DNS-server-IP har lagts till i vCenter och Platform Services Controller (PSC).

Använd informationen i följande tabell när du konfigurerar active directory-domänen.

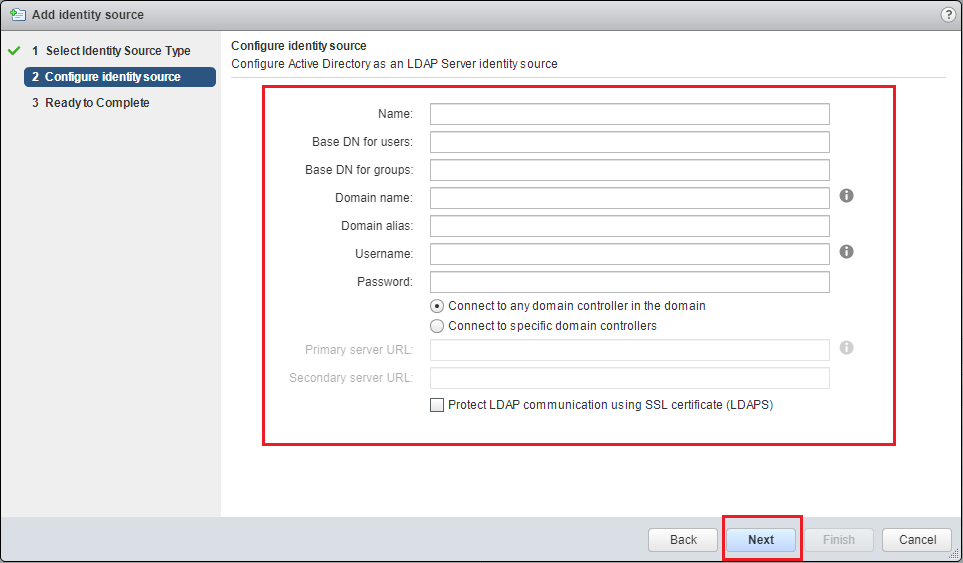

| Alternativ | Beskrivning |

|---|---|

| Namn | Namnet på identitetskällan. |

| Bas-DN för användare | Grundläggande unikt namn för användare. |

| Domännamn | FQDN för domänen, till exempel example.com. Ange ingen IP-adress i den här textrutan. |

| Domänalias | Domänens NetBIOS-namn. Lägg till NetBIOS-namnet på Active Directory-domänen som ett alias för identitetskällan om du använder SSPI-autentiseringar. |

| Bas-DN för grupper | Det unika basnamnet för grupper. |

| URL för primär server | Den primära domänkontrollantens LDAP-server för domänen. Använd formatet ldap://hostname:port eller ldaps://hostname:port. Porten är vanligtvis 389 för LDAP-anslutningar och 636 för LDAPS-anslutningar. För active directory-distributioner med flera domänkontrollanter är porten vanligtvis 3268 för LDAP och 3269 för LDAPS.Ett certifikat som upprättar förtroende för LDAPS-slutpunkten för Active Directory-servern krävs när du använder ldaps:// den primära eller sekundära LDAP-URL:en. |

| Sekundär server-URL | Adress till en sekundär domänkontrollants LDAP-server som används för redundans. |

| Välj certifikat | Om du vill använda LDAPS med din Active Directory LDAP-server eller OpenLDAP Server-identitetskälla visas knappen Välj certifikat när du har angett ldaps:// url-textrutan. En sekundär URL krävs inte. |

| Användarnamn | ID för en användare i domänen som har minst skrivskyddad åtkomst till Base DN för användare och grupper. |

| Lösenord | Lösenord för användaren som anges av Användarnamn. |

När du har informationen i föregående tabell kan du lägga till din lokal Active Directory som en enda Sign-On identitetskälla på vCenter.

Tips

Du hittar mer information om enskilda Sign-On identitetskällor på sidan med VMware-dokumentation.

Konfigurera ny Active Directory i ett privat moln

Du kan konfigurera en ny Active Directory-domän i ditt privata moln och använda den som identitetskälla för enkel inloggning. Active Directory-domänen kan vara en del av en befintlig Active Directory-skog eller konfigureras som en oberoende skog.

Ny Active Directory-skog och domän

Om du vill konfigurera en ny Active Directory-skog och domän behöver du:

- En eller flera virtuella datorer som kör Microsoft Windows Server för att använda som domänkontrollanter för den nya Active Directory-skogen och domänen.

- En eller flera virtuella datorer som kör DNS-tjänsten för namnmatchning.

Mer information finns i Installera en ny Windows Server 2012 Active Directory-skog.

Tips

För hög tillgänglighet för tjänster rekommenderar vi att du konfigurerar flera domänkontrollanter och DNS-servrar.

När du har konfigurerat Active Directory-skogen och domänen kan du lägga till en identitetskälla på vCenter för din nya Active Directory.

Ny Active Directory-domän i en befintlig Active Directory-skog

Om du vill konfigurera en ny Active Directory-domän i en befintlig Active Directory-skog behöver du:

- Plats-till-plats-VPN-anslutning till din Active Directory-skogsplats.

- DNS-server för att matcha namnet på din befintliga Active Directory-skog.

Mer information finns i Installera en ny Windows Server 2012 Underordnad Active Directory- eller träddomän.

När du har konfigurerat Active Directory-domänen kan du lägga till en identitetskälla på vCenter för din nya Active Directory.

Konfigurera Active Directory i Azure

Active Directory som körs i Azure liknar Active Directory som körs lokalt. Om du vill konfigurera Active Directory som körs på Azure som en enskild Sign-On identitetskälla på vCenter måste vCenter-servern och PSC ha nätverksanslutning till Azure Virtual Network där Active Directory-tjänster körs. Du kan upprätta den här anslutningen med Hjälp av Azure Virtual Network-anslutning med ExpressRoute från det virtuella Azure-nätverket där Active Directory Services körs till CloudSimple Private Cloud.

När nätverksanslutningen har upprättats följer du stegen i Lägg till lokal Active Directory som en enskild Sign-On identitetskälla för att lägga till den som en identitetskälla.

Lägga till en identitetskälla på vCenter

Eskalera privilegier i ditt privata moln.

Logga in på vCenter för ditt privata moln.

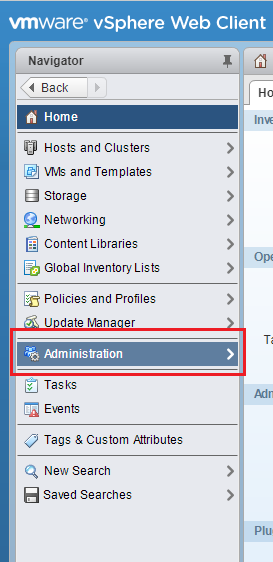

Välj Hemadministration>.

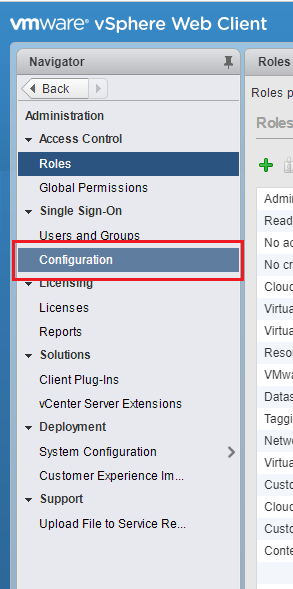

Välj Konfiguration av enkel inloggning>.

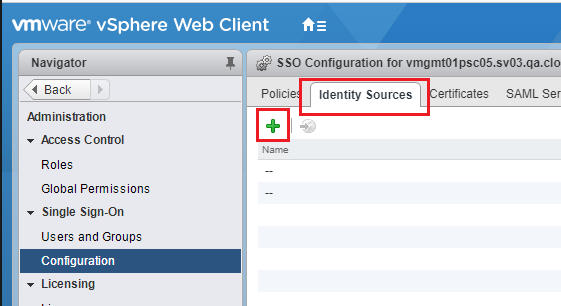

Öppna fliken Identitetskällor och klicka för + att lägga till en ny identitetskälla.

Välj Active Directory som en LDAP-server och klicka på Nästa.

Ange parametrarna för identitetskällan för din miljö och klicka på Nästa.

Granska inställningarna och klicka på Slutför.