Konfigurera Azure VPN-klient – Microsoft Entra ID-autentisering – Linux (förhandsversion)

Den här artikeln hjälper dig att konfigurera Azure VPN-klienten på en Linux-dator (Ubuntu) för att ansluta till ett virtuellt nätverk med hjälp av en VPN Gateway punkt-till-plats-VPN (P2S) och Microsoft Entra ID-autentisering. Mer information om punkt-till-plats-anslutningar finns i Om punkt-till-plats-anslutningar.

Stegen i den här artikeln gäller för Microsoft Entra-ID-autentisering med hjälp av den Microsoft-registrerade Azure VPN-klientappen med tillhörande app-ID och målgruppsvärden. Den här artikeln gäller inte för den äldre, manuellt registrerade Azure VPN-klientappen för din klientorganisation. Mer information finns i Om punkt-till-plats-VPN – Microsoft Entra-ID-autentisering.

Det är möjligt att Azure VPN-klienten för Linux kan fungera på andra Linux-distributioner och versioner, men Azure VPN-klienten för Linux stöds endast i följande versioner:

- Ubuntu 20.04

- Ubuntu 22.04

Förutsättningar

Slutför stegen för punkt-till-plats-serverkonfigurationen. Se Konfigurera en P2S VPN-gateway för Microsoft Entra-ID-autentisering.

Arbetsflöde

När P2S-serverkonfigurationen för Azure VPN Gateway har slutförts är nästa steg följande:

- Ladda ned och installera Azure VPN-klienten för Linux.

- Importera klientprofilinställningarna till VPN-klienten.

- Skapa en anslutning.

Ladda ned och installera Azure VPN-klienten

Följ stegen nedan för att ladda ned och installera den senaste versionen av Azure VPN-klienten för Linux.

Kommentar

Lägg bara till lagringsplatsens lista över din Ubuntu-version 20.04 eller 22.04. Mer information finns i Linux-programvarulagringsplatsen för Microsoft-produkter.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Ladda ned konfigurationsfiler för VPN-klientprofil

Om du vill konfigurera din Azure VPN-klientprofil laddar du ned ett konfigurationspaket för VPN-klientprofilen från Azure P2S-gatewayen. Det här paketet innehåller de inställningar som krävs för att konfigurera VPN-klienten.

Om du använde konfigurationsstegen för P2S-servern enligt beskrivningen i avsnittet Förutsättningar har du redan genererat och laddat ned konfigurationspaketet för VPN-klientprofilen som innehåller de konfigurationsfiler för VPN-profilen som du behöver. Om du behöver generera konfigurationsfiler kan du läsa Ladda ned konfigurationspaketet för VPN-klientprofilen.

Om konfigurationsfiler för VPN-klientprofil

I det här avsnittet konfigurerar du Azure VPN-klienten för Linux.

Om P2S-gatewaykonfigurationen tidigare har konfigurerats för att använda de äldre, manuellt registrerade app-ID-versionerna stöder inte P2S-konfigurationen Linux VPN-klienten. Se Om Det Microsoft-registrerade app-ID:t för Azure VPN-klienten.

För Microsoft Entra-ID-autentisering använder du filen azurevpnconfig_aad.xml . Filen finns i mappen AzureVPN i konfigurationspaketet för VPN-klientprofilen.

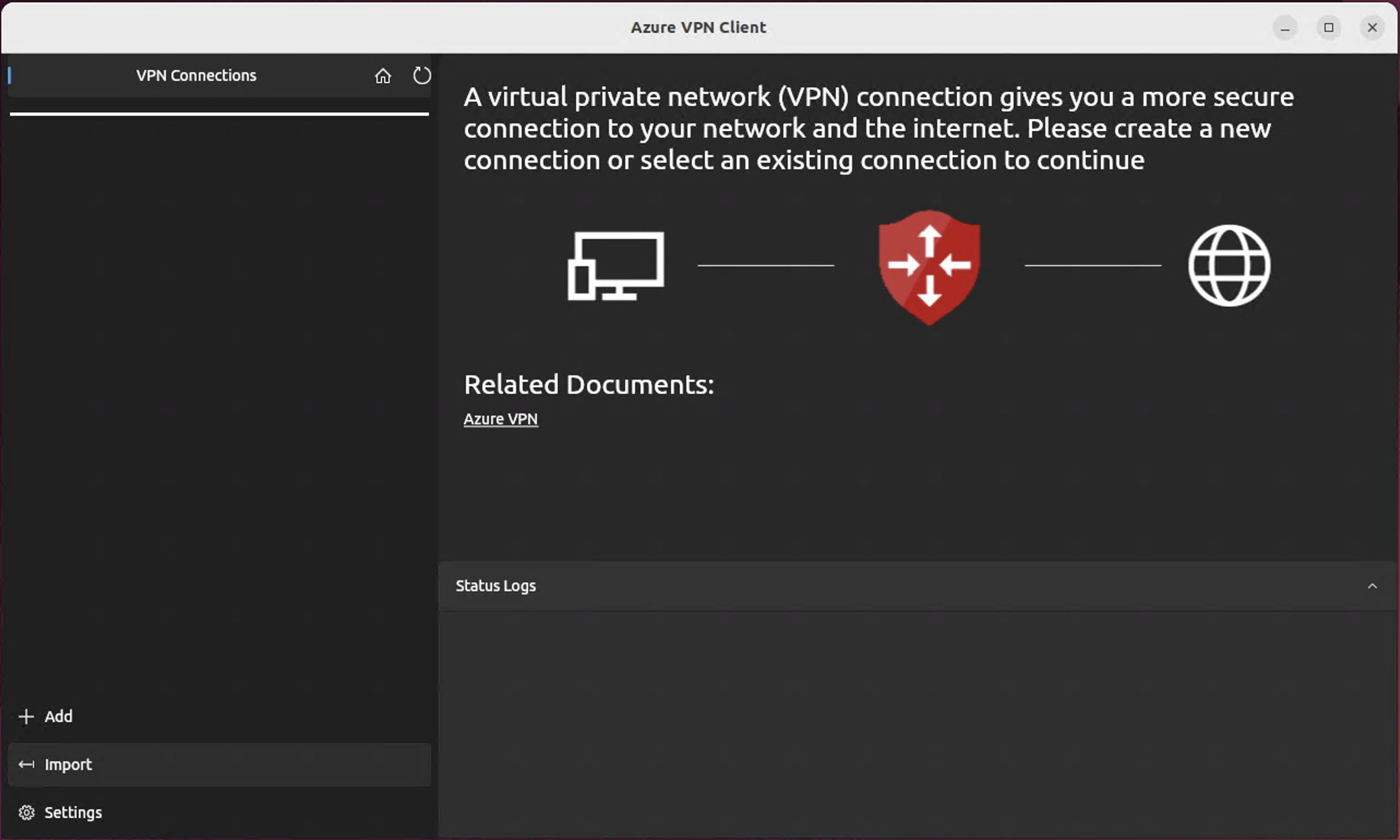

På sidan Azure VPN-klient väljer du Importera.

Välj Importera profil och bläddra för att hitta xml-profilfilen. Välj filen. Välj OK när filen är markerad.

Visa information om anslutningsprofilen. Ändra certifikatinformationsvärdet för att visa standardvärdet DigiCert_Global_Root G2.pem eller DigiCert_Global_Root_CA.pem. Lämna inte tomt.

Om vpn-klientprofilen innehåller flera klientautentiseringar väljer autentiseringstypen alternativet för Microsoft Entra-ID för klientautentisering.

För fältet Klientorganisation anger du URL:en för din Microsoft Entra-klientorganisation. Kontrollera att klient-URL:en inte har ett

\(omvänt snedstreck) i slutet. Snedstreck är tillåtet.Klientorganisations-ID:t har följande struktur:

https://login.microsoftonline.com/{Entra TenantID}För fältet Målgrupp anger du program-ID (app-ID).

App-ID för Azure Public är:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Vi stöder även anpassat app-ID för det här fältet.För fältet Utfärdare anger du URL:en för tjänsten säker token. Inkludera ett avslutande snedstreck i slutet av utfärdarvärdet. Annars kan anslutningen misslyckas.

Exempel:

https://sts.windows.net/{AzureAD TenantID}/När fälten är ifyllda klickar du på Spara.

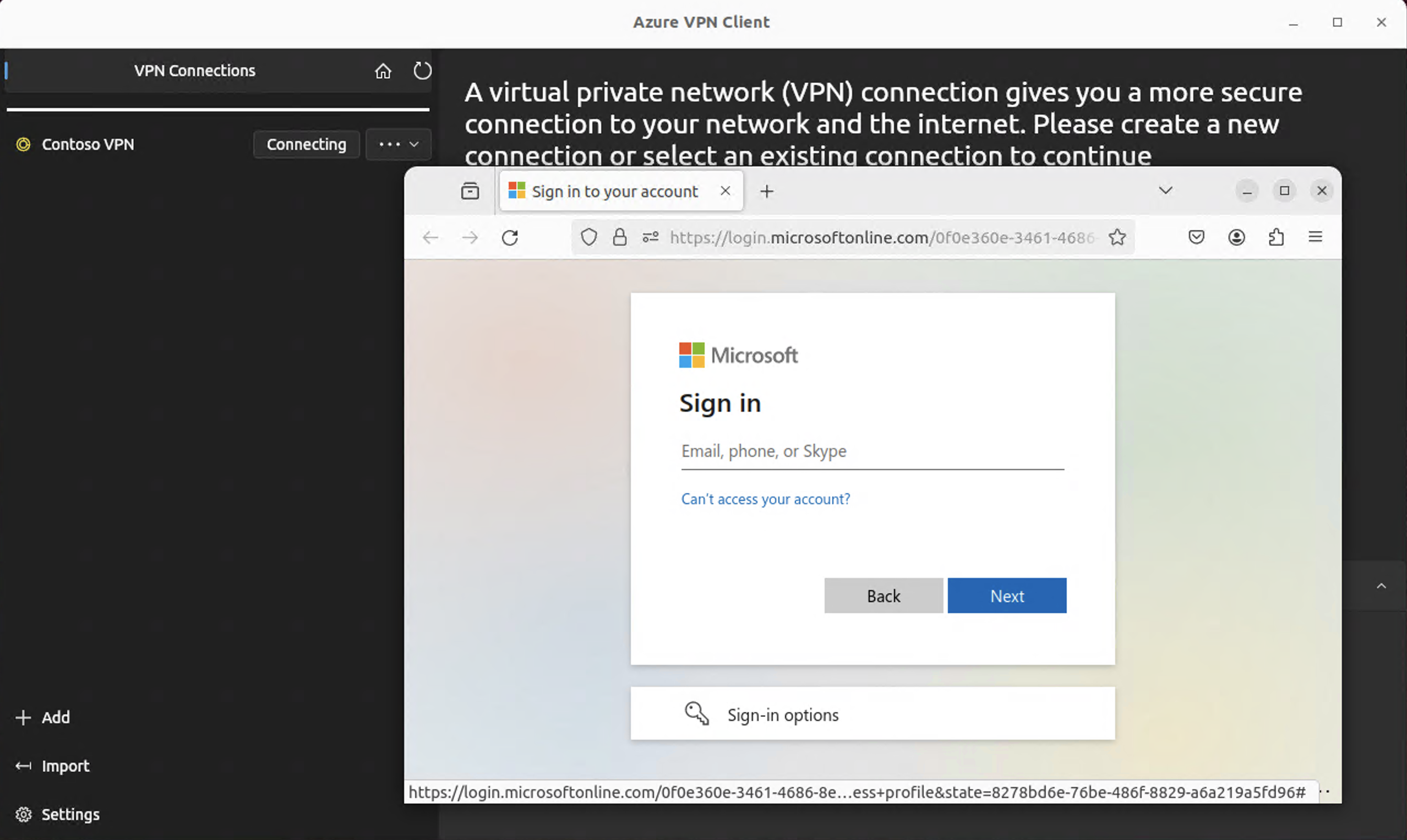

I fönstret VPN-anslutningar väljer du den anslutningsprofil som du sparade. Klicka sedan på Anslut i listrutan.

Webbläsaren visas automatiskt. Fyll i autentiseringsuppgifterna för användarnamn/lösenord för Microsoft Entra-ID-autentisering och anslut sedan.

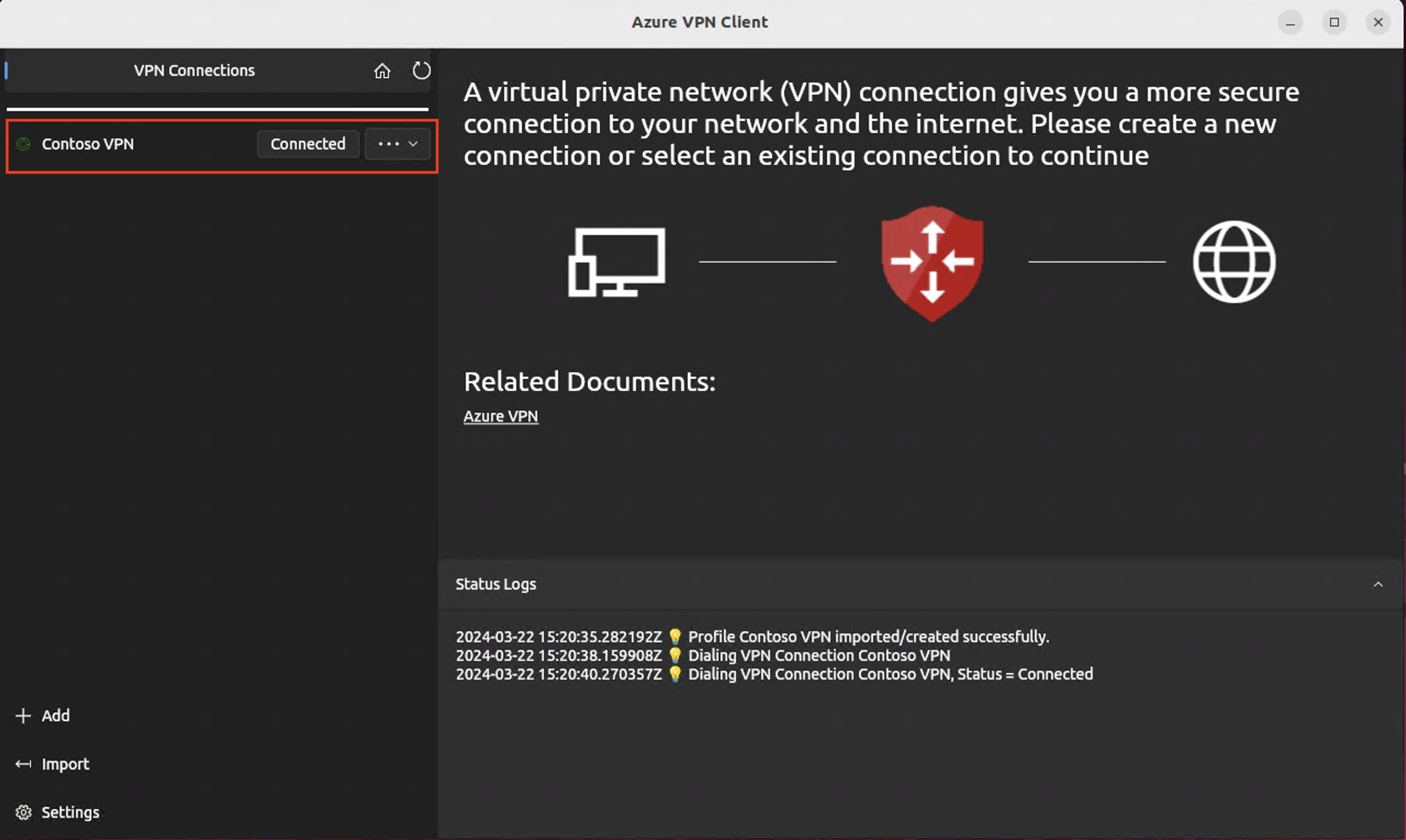

Om anslutningen har slutförts visar klienten en grön ikon och fönstret Statusloggar visar Status = Ansluten.

När den är ansluten ändras statusen till Ansluten. Om du vill koppla från sessionen går du till listrutan och väljer Koppla från.

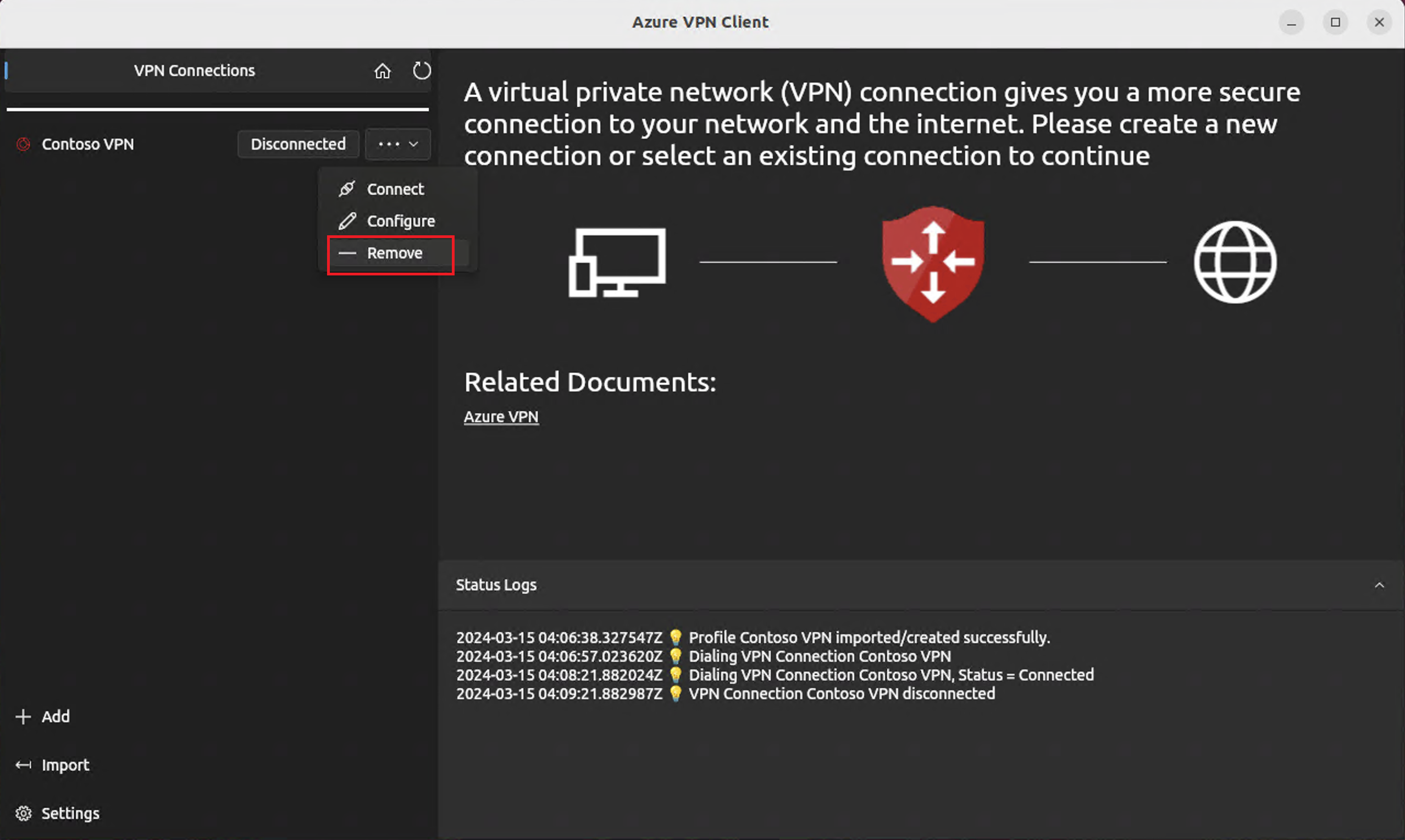

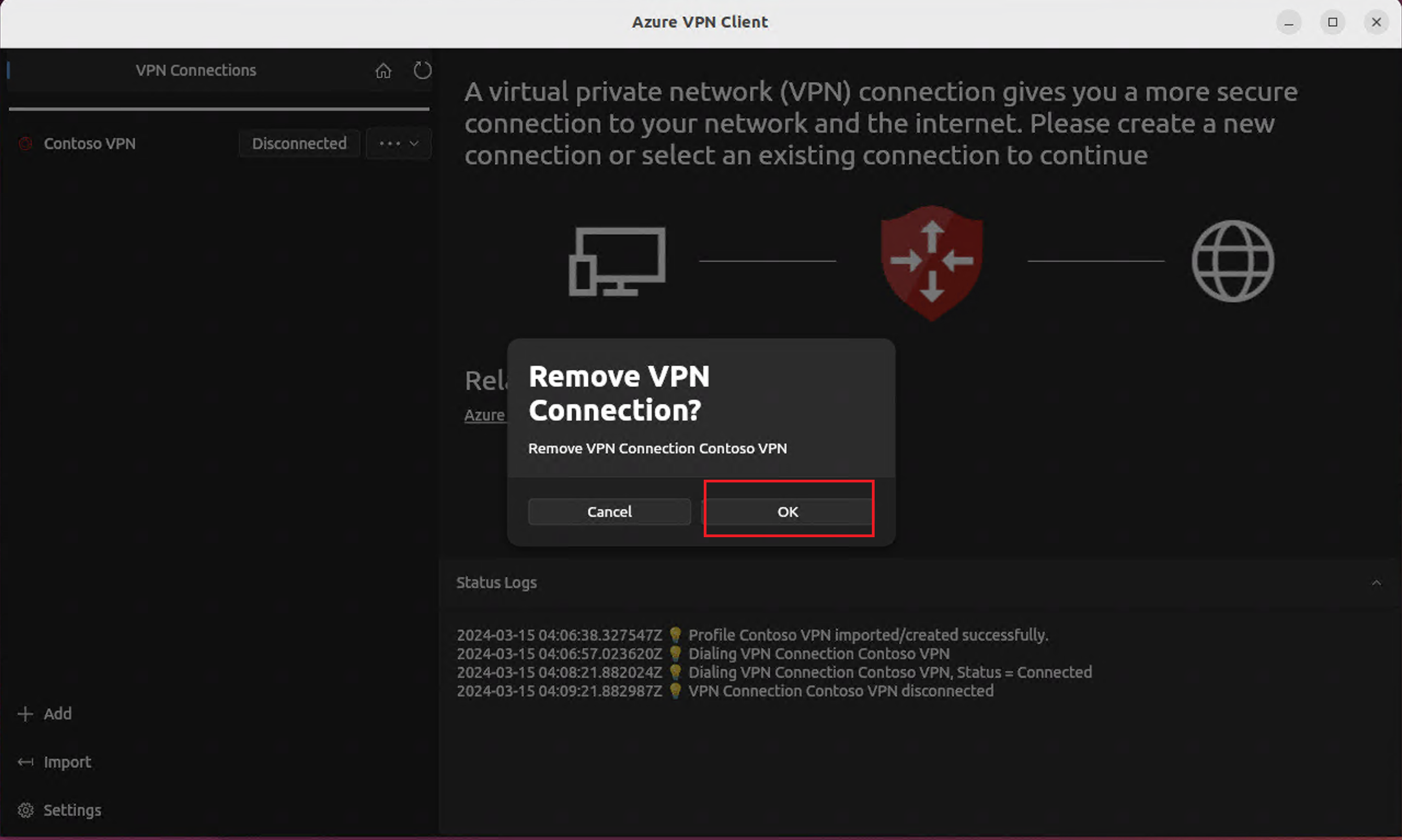

Ta bort en VPN-klientprofil

På Azure VPN-klienten väljer du den anslutning som du vill ta bort. Välj sedan Ta bort i listrutan.

På Ta bort VPN-anslutning? väljer du OK.

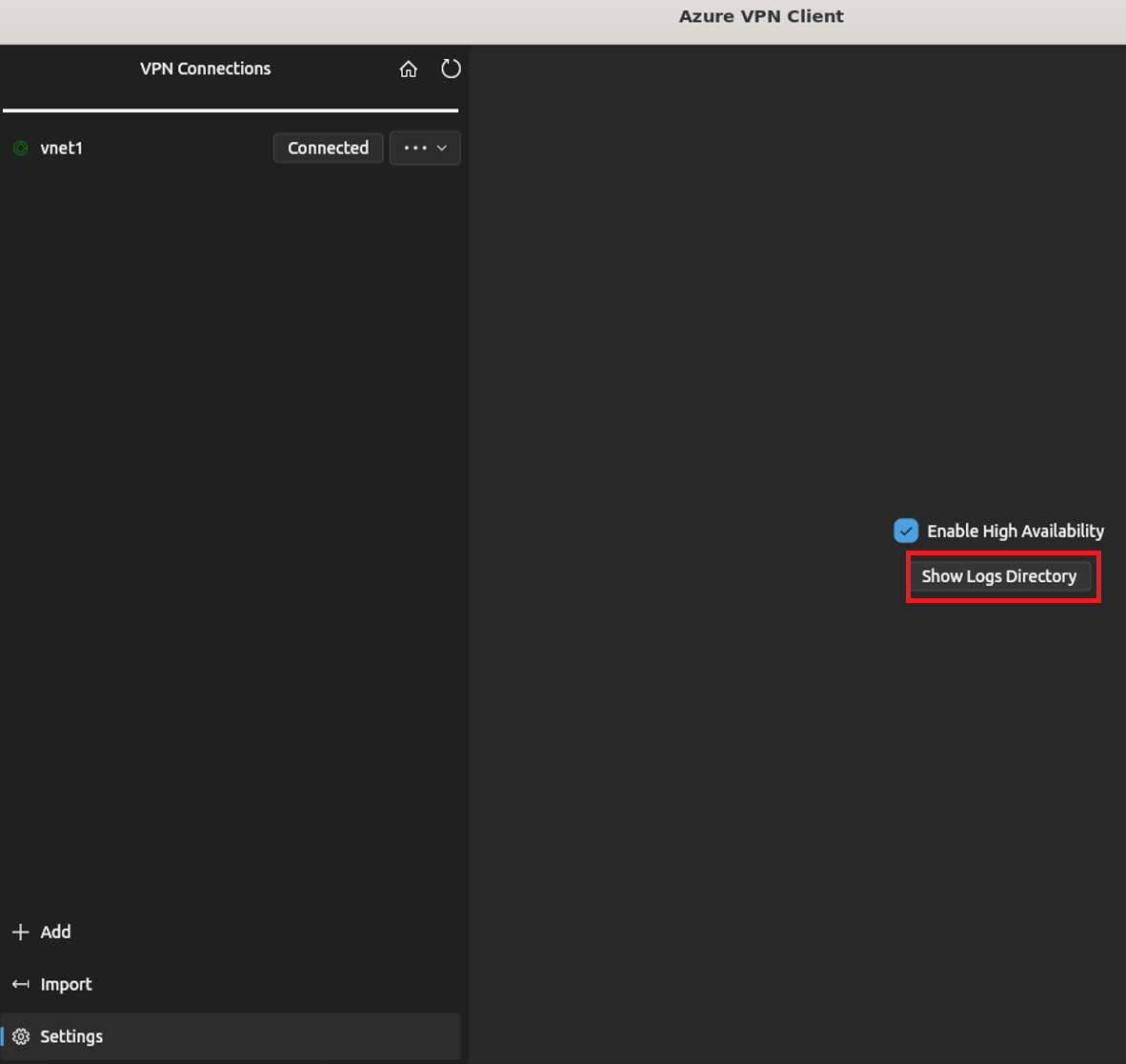

Kontrollera loggar

Om du vill diagnostisera problem kan du använda Azure VPN-klientloggarna.

I Azure VPN-klienten går du till Inställningar. I den högra rutan väljer du Visa loggkatalog.

Om du vill komma åt loggfilen går du till mappen /var/log/azurevpnclient och letar reda på filen AzureVPNClient.log .

Nästa steg

Mer information om VPN Gateway finns i vanliga frågor och svar om VPN Gateway.

Mer information om punkt-till-plats-anslutningar finns i Om punkt-till-plats-anslutningar.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för