Konfigurera Azure VPN-klient – Microsoft Entra ID-autentisering – macOS

Den här artikeln hjälper dig att konfigurera macOS-klientdatorn så att den ansluter till ett virtuellt Azure-nätverk med hjälp av en VPN Gateway-punkt-till-plats-anslutning (P2S). De här stegen gäller för Azure VPN-gatewayer som konfigurerats för Microsoft Entra-ID-autentisering. Microsoft Entra ID-autentisering stöder endast OpenVPN-protokollanslutningar® och kräver Azure VPN-klienten. Azure VPN-klienten för macOS är för närvarande inte tillgänglig i Frankrike och Kina på grund av lokala regler och krav.

Förutsättningar

Kontrollera att du har följande förutsättningar innan du fortsätter med stegen i den här artikeln:

- Konfigurera VPN-gatewayen för punkt-till-plats-VPN-anslutningar som anger Microsoft Entra-ID-autentisering. Se Konfigurera en P2S VPN-gateway för Microsoft Entra-ID-autentisering.

Kontrollera att klientdatorn kör ett operativsystem som stöds på en processor som stöds.

- MacOS-versioner som stöds: 15 (Sequoia), 14 (Sonoma), 13 (Ventura), 12 (Monterey)

- Processorer som stöds: x64, Arm64

Om enheten har ett chip i M-serien och en VPN-klientversion tidigare 2.7.101 måste du installera Rosetta-programvaran. Mer information finns i Apple-supportartikeln

Om du använder Azure VPN-klientversion 2.7.101 eller senare behöver du inte installera Rosetta-programvara.

Arbetsflöde

Den här artikeln fortsätter från autentiseringsstegen Konfigurera en P2S VPN-gateway för Microsoft Entra ID. I den här artikeln lär du dig hur du:

- Ladda ned och installera Azure VPN-klienten för macOS.

- Extrahera konfigurationsfilerna för VPN-klientprofilen.

- Importera klientprofilinställningarna till VPN-klienten.

- Skapa en anslutning och anslut till Azure.

Ladda ned Azure VPN-klienten

- Ladda ned den senaste Azure VPN-klienten från Apple Store.

- Installera klienten på datorn.

Extrahera konfigurationsfiler för klientprofil

Om du använde konfigurationsstegen för P2S-servern enligt beskrivningen i avsnittet Förutsättningar har du redan genererat och laddat ned konfigurationspaketet för VPN-klientprofilen som innehåller konfigurationsfilerna för VPN-profilen. Om du behöver generera konfigurationsfiler kan du läsa Ladda ned konfigurationspaketet för VPN-klientprofilen.

När du genererar och laddar ned ett konfigurationspaket för VPN-klientprofilen finns alla nödvändiga konfigurationsinställningar för VPN-klienter i en ZIP-fil för VPN-klientprofilkonfiguration. Konfigurationsfilerna för VPN-klientprofilen är specifika för konfigurationen av P2S VPN-gatewayen för det virtuella nätverket. Om det finns några ändringar i P2S VPN-konfigurationen när du har genererat filerna, till exempel ändringar av VPN-protokolltypen eller autentiseringstypen, måste du generera nya konfigurationsfiler för VPN-klientprofilen och tillämpa den nya konfigurationen på alla VPN-klienter som du vill ansluta till.

Leta upp och packa upp konfigurationspaketet för VPN-klientprofilen som du genererade och laddade ned (visas i förutsättningar). Öppna mappen AzureVPN . I den här mappen visas antingen azurevpnconfig_aad.xml-filen eller den azurevpnconfig.xml filen, beroende på om P2S-konfigurationen innehåller flera autentiseringstyper. Filen .xml innehåller de inställningar som du använder för att konfigurera VPN-klientprofilen.

Ändra profilkonfigurationsfiler

Om P2S-konfigurationen använder en anpassad målgrupp med ditt Microsoft-registrerade app-ID kan du få popup-fönster varje gång du ansluter som kräver att du anger dina autentiseringsuppgifter igen och slutför autentiseringen. Ett nytt autentiseringsförsök löser vanligtvis problemet. Detta beror på att VPN-klientprofilen behöver både det anpassade målgrupps-ID:t och Microsofts program-ID. Förhindra detta genom att ändra profilkonfigurationen .xml fil så att den innehåller både det anpassade program-ID:t och Microsoft-program-ID:t.

Kommentar

Det här steget är nödvändigt för P2S-gatewaykonfigurationer som använder ett anpassat målgruppsvärde och din registrerade app är associerad med det Microsoft-registrerade Azure VPN-klientapp-ID:t. Om detta inte gäller din P2S-gatewaykonfiguration kan du hoppa över det här steget.

Om du vill ändra Azure VPN-klientkonfigurationen .xml fil öppnar du filen med hjälp av en textredigerare, till exempel Anteckningar.

Lägg sedan till värdet för applicationid och spara ändringarna. I följande exempel visas program-ID-värdet för

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Exempel

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importera konfigurationsfiler för VPN-klientprofil

Kommentar

Vi håller på att ändra Azure VPN-klientfälten för Azure Active Directory till Microsoft Entra-ID. Om du ser Microsoft Entra-ID-fält som refereras i den här artikeln, men inte ännu ser de värden som återspeglas i klienten, väljer du de jämförbara Azure Active Directory-värdena.

På sidan Azure VPN-klient väljer du Importera.

Navigera till mappen som innehåller filen som du vill importera, markera den och klicka sedan på Öppna.

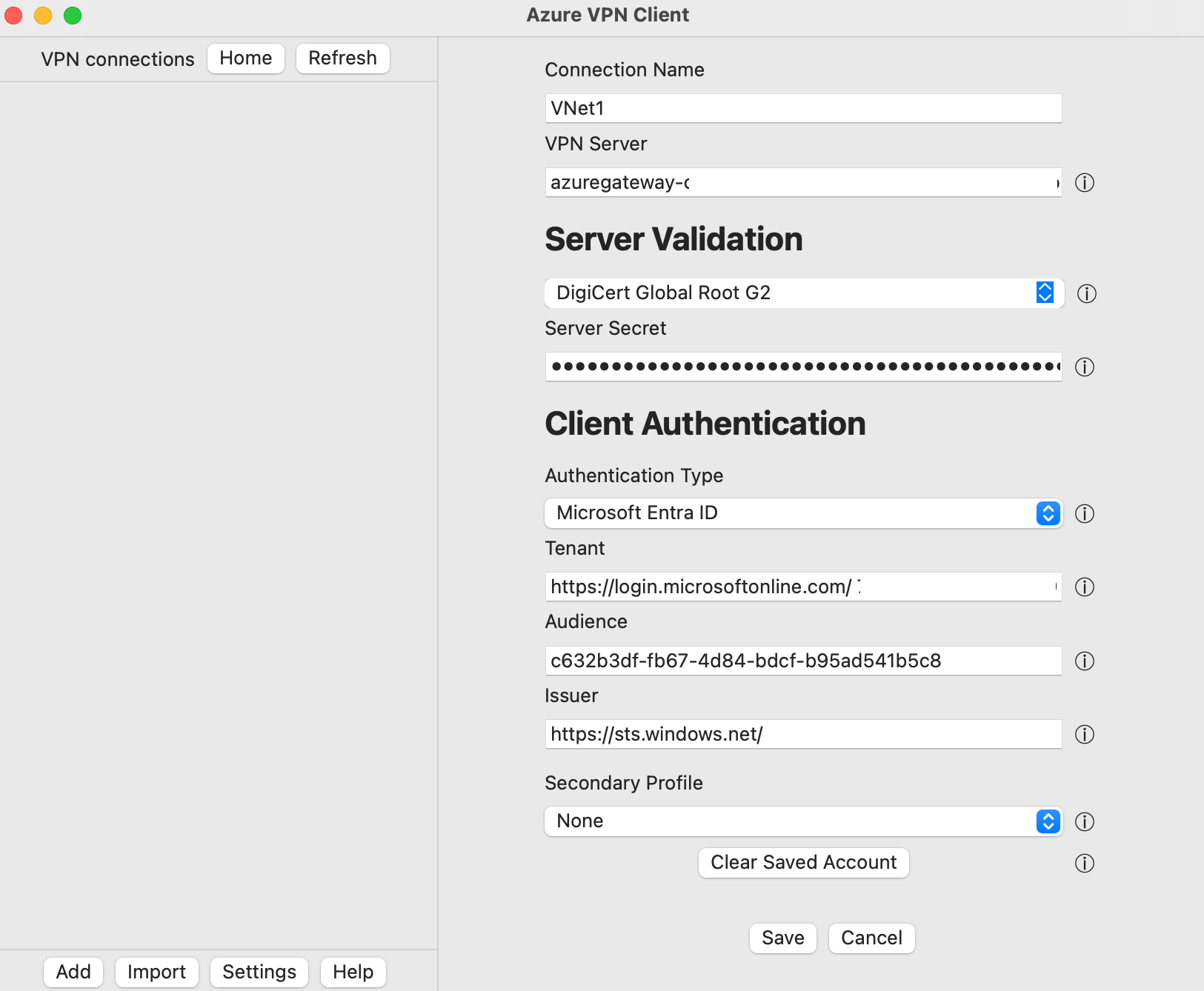

På den här skärmen ser du att anslutningsvärdena fylls i med värdena i den importerade VPN-klientkonfigurationsfilen.

- Kontrollera att certifikatinformationsvärdet visar DigiCert Global Root G2 i stället för standardvärdet eller tomt. Justera värdet om det behövs.

- Observera att värdena för klientautentisering överensstämmer med de värden som användes för att konfigurera VPN-gatewayen för Microsoft Entra-ID-autentisering. Målgruppsvärdet i det här exemplet överensstämmer med det Microsoft-registrerade app-ID:t för Azure Public. Om P2S-gatewayen har konfigurerats för ett annat målgruppsvärde måste det här fältet återspegla det värdet.

Spara konfigurationen av anslutningsprofilen genom att klicka på Spara .

I fönstret VPN-anslutningar väljer du den anslutningsprofil som du sparade. Klicka sedan på Anslut.

När den är ansluten ändras statusen till Ansluten. Om du vill koppla från sessionen klickar du på Koppla från.

Skapa en anslutning manuellt

Öppna Azure VPN-klienten. Längst ned i klienten väljer du Lägg till för att skapa en ny anslutning.

På sidan Azure VPN-klient kan du konfigurera profilinställningarna. Ändra certifikatinformationsvärdet för att visa DigiCert Global Root G2 i stället för standardvärdet eller tomt och klicka sedan på Spara.

Konfigurera följande inställningar:

- Anslutningsnamn: Namnet som du vill referera till anslutningsprofilen med.

- VPN-server: Det här namnet är det namn som du vill använda för att referera till servern. Namnet du väljer här behöver inte vara det formella namnet på en server.

- Serververifiering

- Certifikatinformation: DigiCert Global Root G2

- Serverhemlighet: Serverhemligheten.

- Klientautentisering

- Autentiseringstyp: Microsoft Entra-ID

- Klientorganisation: Namnet på klientorganisationen.

- Målgrupp: Målgruppsvärdet måste matcha det värde som P2S-gatewayen är konfigurerad att använda.

- Utfärdare: Namnet på utfärdaren.

När du har fyllt i fälten klickar du på Spara.

I fönstret VPN-anslutningar väljer du den anslutningsprofil som du har konfigurerat. Klicka sedan på Anslut.

Ta bort en VPN-anslutningsprofil

Du kan ta bort VPN-anslutningsprofilen från datorn.

- Öppna Azure VPN-klienten.

- Välj den VPN-anslutning som du vill ta bort och klicka sedan på Ta bort.

Valfria konfigurationsinställningar för Azure VPN-klient

Du kan konfigurera Azure VPN-klienten med valfria konfigurationsinställningar, till exempel ytterligare DNS-servrar, anpassad DNS, tvingad tunneltrafik, anpassade vägar och andra ytterligare inställningar. En beskrivning av de tillgängliga valfria inställningarna och konfigurationsstegen finns i Valfria inställningar för Azure VPN Client.

Nästa steg

Mer information finns i Konfigurera P2S VPN Gateway för Microsoft Entra ID-autentisering.