Konfigurera framtvingad tunneling med den klassiska distributionsmodellen

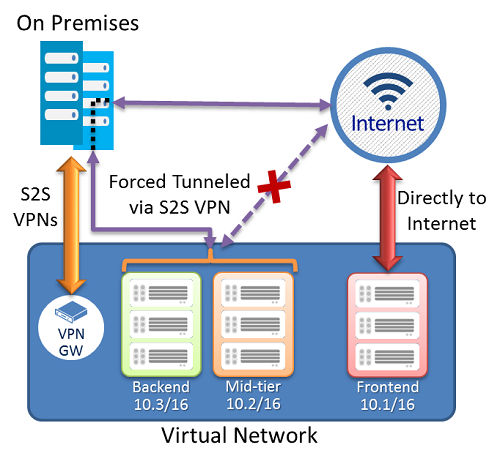

Med tvingad tunneltrafik kan du omdirigera eller ”tvinga” all Internetbunden trafik tillbaka till din lokala plats via en plats-till-plats-VPN-tunnel för kontroll och granskning. Detta är ett kritiskt säkerhetskrav för de flesta it-principer för företag. Utan tvingad tunneltrafik kommer Internetbunden trafik från dina virtuella datorer i Azure alltid att passera från Azure-nätverksinfrastrukturen direkt ut till Internet, utan att du kan kontrollera eller granska trafiken. Obehörig Internetåtkomst kan potentiellt leda till avslöjande av information eller andra typer av säkerhetsöverträdelser.

Stegen i den här artikeln gäller för den klassiska (äldre) distributionsmodellen och gäller inte för den aktuella distributionsmodellen Resource Manager. Om du inte vill arbeta med den klassiska distributionsmodellen specifikt rekommenderar vi att du använder Resource Manager-versionen av den här artikeln.

Kommentar

Den här artikeln är skriven för den klassiska (äldre) distributionsmodellen. Vi rekommenderar att du använder den senaste Azure-distributionsmodellen i stället. Resource Manager-distributionsmodellen är den senaste distributionsmodellen och erbjuder fler alternativ och funktionskompatibilitet än den klassiska distributionsmodellen. Information om skillnaden mellan dessa två distributionsmodeller finns i Förstå distributionsmodeller och tillståndet för dina resurser.

Om du vill använda en annan version av den här artikeln använder du innehållsförteckningen i den vänstra rutan.

Krav och överväganden

Tvingad tunneltrafik i Azure konfigureras via användardefinierade vägar för virtuella nätverk (UDR). Omdirigering av trafik till en lokal plats uttrycks som en standardväg till Azure VPN-gatewayen. I följande avsnitt visas den aktuella begränsningen för routningstabellen och vägarna för ett virtuellt Azure-nätverk:

Varje virtuellt nätverksundernät har en inbyggd systemroutningstabell. Systemroutningstabellen har följande tre grupper med vägar:

- Lokala VNet-vägar: Direkt till de virtuella måldatorerna i samma virtuella nätverk.

- Lokala vägar: Till Azure VPN-gatewayen.

- Standardväg: Direkt till Internet. Paket som är avsedda för de privata IP-adresserna som inte omfattas av de föregående två vägarna kommer att tas bort.

Med lanseringen av användardefinierade vägar kan du skapa en routningstabell för att lägga till en standardväg och sedan associera routningstabellen med dina VNet-undernät för att aktivera tvingad tunneltrafik på dessa undernät.

Du måste ange en "standardplats" bland de lokala platser som är anslutna till det virtuella nätverket.

Tvingad tunneltrafik måste associeras med ett virtuellt nätverk som har en dynamisk routnings-VPN-gateway (inte en statisk gateway).

ExpressRoute-tvingad tunneltrafik konfigureras inte via den här mekanismen, utan aktiveras i stället genom att annonsera en standardväg via ExpressRoute BGP-peeringsessionerna. Mer information finns i Vad är ExpressRoute?

Konfiguration – översikt

I följande exempel är klientdelsundernätet inte tvingad tunneltrafik. Arbetsbelastningarna i klientdelsundernätet kan fortsätta att acceptera och svara på kundförfrågningar direkt från Internet. Undernäten Mid-tier och Backend tvingas tunneltrafik. Alla utgående anslutningar från dessa två undernät till Internet tvingas eller omdirigeras tillbaka till en lokal plats via en av S2S VPN-tunnlarna.

På så sätt kan du begränsa och inspektera Internetåtkomst från dina virtuella datorer eller molntjänster i Azure, samtidigt som du fortsätter att aktivera den tjänstarkitektur på flera nivåer som krävs. Du kan också använda tvingad tunneltrafik för hela de virtuella nätverken om det inte finns några Internetuppkopplade arbetsbelastningar i dina virtuella nätverk.

Förutsättningar

Kontrollera att du har följande innan du påbörjar konfigurationen:

- En Azure-prenumeration Om du inte har någon Azure-prenumeration kan du aktivera dina MSDN-prenumerantförmåner eller registrera dig för ett kostnadsfritt konto.

- Ett konfigurerat virtuellt nätverk.

- När du arbetar med den klassiska distributionsmodellen kan du inte använda Azure Cloud Shell. I stället måste du installera den senaste versionen av Azure Service Management (SM) PowerShell-cmdletar lokalt på datorn. Dessa cmdletar skiljer sig från AzureRM- eller Az-cmdletarna. Information om hur du installerar SM-cmdletar finns i Installera cmdletar för servicehantering. Mer information om Azure PowerShell i allmänhet finns i Azure PowerShell-dokumentationen.

Konfigurera tvingad tunneltrafik

Följande procedur hjälper dig att ange tvingad tunneltrafik för ett virtuellt nätverk. Konfigurationsstegen motsvarar VNet-nätverkskonfigurationsfilen. I det här exemplet har det virtuella nätverket MultiTier-VNet tre undernät: Klientdel, Midtier och Serverdelsundernät, med fyra anslutningar mellan platser: DefaultSiteHQ och tre grenar.

<VirtualNetworkSite name="MultiTier-VNet" Location="North Europe">

<AddressSpace>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="Frontend">

<AddressPrefix>10.1.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="Midtier">

<AddressPrefix>10.1.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="Backend">

<AddressPrefix>10.1.2.0/23</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.1.200.0/28</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="DefaultSiteHQ">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch2">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch3">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSite>

Följande steg anger StandardSiteHQ som standardplatsanslutning för tvingad tunneltrafik och konfigurerar Midtier- och Backend-undernäten för att använda tvingad tunneltrafik.

Öppna PowerShell-konsolen med utökade rättigheter. Anslut till ditt konto med hjälp av följande exempel:

Add-AzureAccountSkapa en routningstabell. Använd följande cmdlet för att skapa routningstabellen.

New-AzureRouteTable –Name "MyRouteTable" –Label "Routing Table for Forced Tunneling" –Location "North Europe"Lägg till en standardväg till routningstabellen.

I följande exempel läggs en standardväg till routningstabellen som skapades i steg 1. Den enda väg som stöds är målprefixet "0.0.0.0/0" till "VPNGateway" NextHop.

Get-AzureRouteTable -Name "MyRouteTable" | Set-AzureRoute –RouteTable "MyRouteTable" –RouteName "DefaultRoute" –AddressPrefix "0.0.0.0/0" –NextHopType VPNGatewayAssociera routningstabellen med undernäten.

När en routningstabell har skapats och en väg har lagts till använder du följande exempel för att lägga till eller associera routningstabellen till ett VNet-undernät. I exemplet läggs routningstabellen "MyRouteTable" till midtier- och serverdelsundernäten för VNet MultiTier-VNet.

Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Midtier" -RouteTableName "MyRouteTable" Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Backend" -RouteTableName "MyRouteTable"Tilldela en standardplats för tvingad tunneltrafik.

I föregående steg skapade exempel-cmdlet-skripten routningstabellen och kopplade routningstabellen till två av VNet-undernäten. Det återstående steget är att välja en lokal plats bland anslutningar med flera platser i det virtuella nätverket som standardplats eller tunnel.

$DefaultSite = @("DefaultSiteHQ") Set-AzureVNetGatewayDefaultSite –VNetName "MultiTier-VNet" –DefaultSite "DefaultSiteHQ"

Ytterligare PowerShell-cmdletar

Ta bort en routningstabell

Remove-AzureRouteTable -Name <routeTableName>

Så här listar du en routningstabell

Get-AzureRouteTable [-Name <routeTableName> [-DetailLevel <detailLevel>]]

Ta bort en väg från en routningstabell

Remove-AzureRouteTable –Name <routeTableName>

Ta bort en väg från ett undernät

Remove-AzureSubnetRouteTable –VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Så här listar du routningstabellen som är associerad med ett undernät

Get-AzureSubnetRouteTable -VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Ta bort en standardplats från en VPN-gateway för virtuella nätverk

Remove-AzureVnetGatewayDefaultSite -VNetName <virtualNetworkName>