Konfigurera en VNet-till-VNet-anslutning (klassisk)

Den här artikeln hjälper dig att skapa en VPN-gatewayanslutning mellan virtuella nätverk. De virtuella nätverken kan finnas i samma eller olika regioner och i samma eller olika prenumerationer.

Stegen i den här artikeln gäller för den klassiska (äldre) distributionsmodellen och gäller inte för den aktuella distributionsmodellen Resource Manager. Du kan inte längre skapa en gateway med den klassiska distributionsmodellen. Se Resource Manager-versionen av den här artikeln i stället.

Viktigt!

Du kan inte längre skapa nya virtuella nätverksgatewayer för klassiska virtuella distributionsmodeller (tjänsthantering). Nya virtuella nätverksgatewayer kan bara skapas för virtuella Resource Manager-nätverk.

Kommentar

Den här artikeln är skriven för den klassiska (äldre) distributionsmodellen. Vi rekommenderar att du använder den senaste Azure-distributionsmodellen i stället. Resource Manager-distributionsmodellen är den senaste distributionsmodellen och erbjuder fler alternativ och funktionskompatibilitet än den klassiska distributionsmodellen. Information om skillnaden mellan dessa två distributionsmodeller finns i Förstå distributionsmodeller och tillståndet för dina resurser.

Om du vill använda en annan version av den här artikeln använder du innehållsförteckningen i den vänstra rutan.

Om VNet-till-VNet-anslutningar

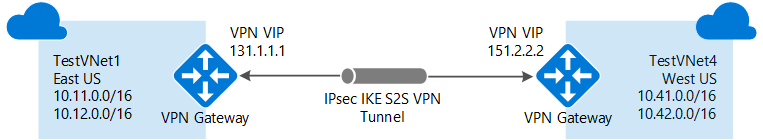

Att ansluta ett virtuellt nätverk till ett annat virtuellt nätverk (VNet-till-VNet) i den klassiska distributionsmodellen med hjälp av en VPN-gateway liknar att ansluta ett virtuellt nätverk till en lokal plats. Båda typerna av anslutning använder en VPN-gateway för att få en säker tunnel med IPsec/IKE.

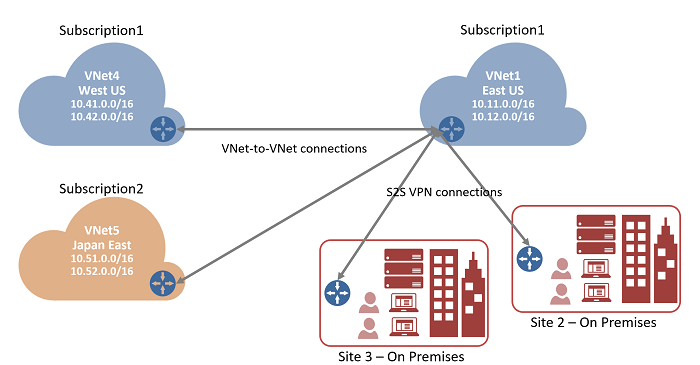

De virtuella nätverk som du ansluter kan finnas i olika prenumerationer och olika regioner. Du kan kombinera VNet-till-VNet-kommunikation med konfigurationer med flera platser. Det innebär att du kan etablera nätverkstopologier som kombinerar anslutningen för flera platser med en intern virtuell nätverksanslutning.

Varför ska man ansluta virtuella nätverk?

Du kanske vill ansluta virtuella nätverk av följande skäl:

Geografisk redundans i flera regioner och geografisk närvaro

- Du kan ange din egna geografiska replikering eller synkronisering med en säker anslutning, utan att passera några Internet-slutpunkter.

- Med Azure Load Balancer och Microsoft eller klustringsteknik från tredje part kan du konfigurera högtillgänglig arbetsbelastning med geo-redundans i flera Azure-regioner. Ett viktigt exempel är att konfigurera att SQL alltid är aktiverat med tillgänglighetsgrupper som är spridda över flera Azure-regioner.

Regionala flernivåprogram med stark isoleringsgräns

- Inom samma region kan du konfigurera flernivåprogram med flera virtuella nätverk som är anslutna tillsammans med stark isolering och säker kommunikation mellan nivåer.

Korsprenumeration, kommunikation mellan organisationer i Azure

- Om du har flera Azure-prenumerationer kan du ansluta arbetsbelastningar från olika prenumerationer på ett säkert sätt mellan virtuella nätverk.

- För företag eller tjänsteleverantörer kan du aktivera kommunikation mellan organisationer med säker VPN-teknik i Azure.

Mer information om VNet-till-VNet-anslutningar finns i Att tänka på när du använder VNet-till-VNet i slutet av den här artikeln.

Förutsättningar

Vi använder portalen för de flesta stegen, men du måste använda PowerShell för att skapa anslutningarna mellan de virtuella nätverken. Du kan inte skapa anslutningarna med hjälp av Azure-portalen eftersom det inte finns något sätt att ange den delade nyckeln i portalen. När du arbetar med den klassiska distributionsmodellen kan du inte använda Azure Cloud Shell. I stället måste du installera den senaste versionen av Azure Service Management (SM) PowerShell-cmdletar lokalt på datorn. Dessa cmdletar skiljer sig från AzureRM- eller Az-cmdletarna. Information om hur du installerar SM-cmdletar finns i Installera cmdletar för servicehantering. Mer information om Azure PowerShell i allmänhet finns i Azure PowerShell-dokumentationen.

Planerad

Det är viktigt att bestämma vilka intervall du ska använda för att konfigurera dina virtuella nätverk. För den här konfigurationen måste du se till att inget av dina VNet-intervall överlappar varandra eller med något av de lokala nätverk som de ansluter till.

Virtuella nätverk

I den här övningen använder vi följande exempelvärden:

Värden för TestVNet1

Namn: TestVNet1

Adressutrymme: 10.11.0.0/16, 10.12.0.0/16 (valfritt)

Undernätsnamn: standard

Adressintervall för undernätet: 10.11.0.0/24

Resursgrupp: ClassicRG

Plats: USA, östra

GatewaySubnet: 10.11.1.0/27

Värden för TestVNet4

Namn: TestVNet4

Adressutrymme: 10.41.0.0/16, 10.42.0.0/16 (valfritt)

Undernätsnamn: standard

Adressintervall för undernätet: 10.41.0.0/24

Resursgrupp: ClassicRG

Plats: USA, västra

GatewaySubnet: 10.41.1.0/27

anslutningar

I följande tabell visas ett exempel på hur du ansluter dina virtuella nätverk. Använd endast intervallen som riktlinje. Skriv ned intervallen för dina virtuella nätverk. Du behöver den här informationen för senare steg.

I det här exemplet ansluter TestVNet1 till en lokal nätverksplats som du skapar med namnet "VNet4Local". Inställningarna för VNet4Local innehåller adressprefixen för TestVNet4. Den lokala platsen för varje virtuellt nätverk är det andra virtuella nätverket. Följande exempelvärden används för vår konfiguration:

Exempel

| Virtual Network | Adressutrymme | Plats | Ansluter till lokal nätverksplats |

|---|---|---|---|

| TestVNet1 | TestVNet1 (10.11.0.0/16) (10.12.0.0/16) |

USA, östra | SiteVNet4 (10.41.0.0/16) (10.42.0.0/16) |

| TestVNet4 | TestVNet4 (10.41.0.0/16) (10.42.0.0/16) |

Västra USA | SiteVNet1 (10.11.0.0/16) (10.12.0.0/16) |

Skapa virtuella nätverk

I det här steget skapar du två klassiska virtuella nätverk, TestVNet1 och TestVNet4. Om du använder den här artikeln som en övning använder du exempelvärdena.

Tänk på följande inställningar när du skapar dina virtuella nätverk:

Virtuella nätverksadressutrymmen – På sidan Virtuella nätverksadressutrymmen anger du det adressintervall som du vill använda för ditt virtuella nätverk. Det här är de dynamiska IP-adresser som ska tilldelas till de virtuella datorerna och andra rollinstanser som du distribuerar till det här virtuella nätverket.

De adressutrymmen som du väljer kan inte överlappa adressutrymmena för något av de andra virtuella nätverken eller lokala platser som det här virtuella nätverket ansluter till.Plats – När du skapar ett virtuellt nätverk associerar du det med en Azure-plats (region). Om du till exempel vill att dina virtuella datorer som distribueras till ditt virtuella nätverk ska finnas fysiskt i USA, västra väljer du den platsen. Du kan inte ändra den plats som är associerad med det virtuella nätverket när du har skapat det.

När du har skapat dina virtuella nätverk kan du lägga till följande inställningar:

Adressutrymme – Ytterligare adressutrymme krävs inte för den här konfigurationen, men du kan lägga till ytterligare adressutrymme när du har skapat det virtuella nätverket.

Undernät – Ytterligare undernät krävs inte för den här konfigurationen, men du kanske vill ha dina virtuella datorer i ett undernät som är separat från dina andra rollinstanser.

DNS-servrar – Ange DNS-servernamnet och IP-adressen. Den här inställningen skapar ingen DNS-server. Den låter dig ange vilken DNS-server du vill använda för namnmatchning för det här virtuella nätverket.

Skapa ett klassiskt virtuellt nätverk

- Navigera till Azure-portalen från en webbläsare och logga in med ditt Azure-konto vid behov.

- Välj +Skapa en resurs. Skriv ”Virtuella nätverk” i fältet Sök på marketplace. Leta upp virtuellt nätverk i den returnerade listan och välj det för att öppna sidan Virtuellt nätverk .

- På sidan Virtuellt nätverk, under knappen Skapa, visas "Distribuera med Resource Manager (ändra till klassisk)". Resource Manager är standard för att skapa ett virtuellt nätverk. Du vill inte skapa ett virtuellt Resource Manager-nätverk. Välj (ändra till Klassisk) för att skapa ett klassiskt virtuellt nätverk. Välj sedan fliken Översikt och välj Skapa.

- På sidan Skapa virtuellt nätverk (klassiskt) på fliken Grundläggande konfigurerar du VNet-inställningarna med exempelvärdena.

- Välj Granska + skapa för att verifiera ditt virtuella nätverk.

- Valideringskörningar. När det virtuella nätverket har verifierats väljer du Skapa.

DNS-inställningar är inte en nödvändig del av den här konfigurationen, men DNS är nödvändigt om du vill ha namnmatchning mellan dina virtuella datorer. Ingen ny DNS-server skapas när du anger ett värde. Den angivna IP-adressen för DNS-servern måste vara en DNS-server som kan matcha namnen för de resurser som du ansluter till.

När du har skapat ditt virtuella nätverk kan du lägga till IP-adressen för en DNS-server för att hantera namnmatchning. Öppna inställningarna för det virtuella nätverket, välj DNS-servrar och lägg till IP-adressen för den DNS-server som du vill använda för namnmatchning.

- Leta upp det virtuella nätverket i portalen.

- På sidan för ditt virtuella nätverk går du till avsnittet Inställningar och väljer DNS-servrar.

- Lägg till en DNS-server.

- Spara inställningarna genom att välja Spara överst på sidan.

Konfigurera platser och gatewayer

Azure använder inställningarna som anges på varje lokal nätverksplats för att avgöra hur trafiken ska dirigeras mellan de virtuella nätverken. Varje virtuellt nätverk måste peka på respektive lokala nätverk som du vill dirigera trafik till. Du bestämmer vilket namn du vill använda för att referera till varje lokal nätverksplats. Det är bäst att använda något beskrivande.

Till exempel ansluter TestVNet1 till en lokal nätverksplats som du skapar med namnet "VNet4Local". Inställningarna för VNet4Local innehåller adressprefixen för TestVNet4.

Tänk på att den lokala platsen för varje virtuellt nätverk är det andra virtuella nätverket.

| Virtual Network | Adressutrymme | Plats | Ansluter till lokal nätverksplats |

|---|---|---|---|

| TestVNet1 | TestVNet1 (10.11.0.0/16) (10.12.0.0/16) |

USA, östra | SiteVNet4 (10.41.0.0/16) (10.42.0.0/16) |

| TestVNet4 | TestVNet4 (10.41.0.0/16) (10.42.0.0/16) |

Västra USA | SiteVNet1 (10.11.0.0/16) (10.12.0.0/16) |

Så här konfigurerar du en webbplats

Den lokala platsen avser vanligtvis din lokala plats. Den innehåller IP-adressen för DEN VPN-enhet som du ska skapa en anslutning till och IP-adressintervallen som dirigeras via VPN-gatewayen till VPN-enheten.

På sidan för ditt virtuella nätverk går du till Inställningar och väljer Plats-till-plats-anslutningar.

På sidan Plats-till-plats-anslutningar väljer du + Lägg till.

På sidan Konfigurera en VPN-anslutning och gateway lämnar du Plats-till-plats för Anslutningstyp valt.

IP-adress till VPN-gateway: Det här är den offentliga IP-adressen till VPN-enheten för ditt lokala nätverk. I den här övningen kan du ange en dummyadress eftersom du ännu inte har IP-adressen för VPN-gatewayen för den andra platsen. Till exempel 5.4.3.2. Senare, när du har konfigurerat gatewayen för det andra virtuella nätverket, kan du justera det här värdet.

Klientadressutrymme: Ange de IP-adressintervall som du vill dirigera till det andra virtuella nätverket via den här gatewayen. Du kan lägga till flera adressintervall. Kontrollera att de intervall som du anger här inte överlappar intervallen för andra nätverk som ditt virtuella nätverk ansluter till eller med adressintervallen för själva det virtuella nätverket.

Längst ned på sidan väljer du INTE Granska + skapa. Välj i stället Nästa: Gateway>.

Så här konfigurerar du en virtuell nätverksgateway

På sidan Gateway väljer du följande värden:

Storlek: Det här är den gateway-SKU som du använder för att skapa din virtuella nätverksgateway. Klassiska VPN-gatewayer använder de gamla (äldre) gateway-SKU:erna. Mer information om de äldre gateway-SKU:erna finns i Working with virtual network gateway SKUs (old SKUs) (Arbeta med SKU:er för virtuella nätverksgatewayer (gamla SKU:er)). Du kan välja Standard för den här övningen.

Gateway-undernät: Storleken på gatewayundernätet som du anger beror på den VPN-gatewaykonfiguration som du vill skapa. Även om det är möjligt att skapa ett gateway-undernät så litet som /29 rekommenderar vi att du använder /27 eller /28. Då skapas ett större undernät som innehåller fler adresser. Om du använder det större nätverksundernätet får du tillräckligt många IP-adresser för att hantera möjliga framtida konfigurationer.

Välj Granska + skapa längst ned på sidan för att verifiera dina inställningar. Välj Skapa för att distribuera. Det kan ta upp till 45 minuter att skapa en virtuell nätverksgateway, beroende på vilken gateway-SKU du har valt.

Du kan börja gå vidare till nästa steg medan den här gatewayen skapas.

Konfigurera TestVNet4-inställningar

Upprepa stegen för Skapa en plats och gateway för att konfigurera TestVNet4 och ersätt värdena vid behov. Om du gör detta som en övning använder du exempelvärdena.

Uppdatera lokala webbplatser

När dina virtuella nätverksgatewayer har skapats för båda de virtuella nätverken måste du justera de lokala platsegenskaperna för VPN-gatewayens IP-adress.

| VNet-namn | Ansluten webbplats | Gateway-IP-adress |

|---|---|---|

| TestVNet1 | VNet4Local | IP-adress för VPN-gateway för TestVNet4 |

| TestVNet4 | VNet1Local | IP-adress för VPN-gateway för TestVNet1 |

Del 1 – Hämta den offentliga IP-adressen för den virtuella nätverksgatewayen

- Gå till ditt virtuella nätverk genom att gå till resursgruppen och välja det virtuella nätverket.

- På sidan för ditt virtuella nätverk går du till fönstret Essentials till höger och letar upp gatewayens IP-adress och kopierar till Urklipp.

Del 2 – Ändra egenskaperna för den lokala webbplatsen

- Under Plats-till-plats-anslutningar väljer du anslutningen. Till exempel SiteVNet4.

- På sidan Egenskaper för plats-till-plats-anslutningen väljer du Redigera lokal webbplats.

- I fältet IP-adress för VPN-gateway klistrar du in IP-adressen för VPN-gatewayen som du kopierade i föregående avsnitt.

- Välj OK.

- Fältet uppdateras i systemet. Du kan också använda den här metoden för att lägga till ytterligare IP-adress som du vill dirigera till den här webbplatsen.

Del 3 – Upprepa steg för det andra virtuella nätverket

Upprepa stegen för TestVNet4.

Hämta konfigurationsvärden

När du skapar klassiska virtuella nätverk i Azure-portalen är namnet som du visar inte det fullständiga namn som du använder för PowerShell. Ett virtuellt nätverk som verkar ha namnet TestVNet1 i portalen kan till exempel ha ett mycket längre namn i nätverkskonfigurationsfilen. För ett VNet i resursgruppens "ClassicRG"-namn kan det se ut ungefär så här: Grupp ClassicRG TestVNet1. När du skapar dina anslutningar är det viktigt att använda de värden som du ser i nätverkskonfigurationsfilen.

I följande steg ansluter du till ditt Azure-konto och laddar ned och visar nätverkskonfigurationsfilen för att hämta de värden som krävs för dina anslutningar.

Ladda ned och installera den senaste versionen av PowerShell-cmdletarna för Azure Service Management (SM). De flesta har Resource Manager-modulerna installerade lokalt, men har inte servicehanteringsmoduler. Service Management-moduler är äldre och måste installeras separat. Mer information finns i Installera servicehanterings cmdletar.

Öppna PowerShell-konsolen med utökade rättigheter och anslut till ditt konto. Använd följande exempel för att hjälpa dig att ansluta. Du måste köra dessa kommandon lokalt med hjälp av PowerShell Service Management-modulen. Anslut till ditt konto. Använd följande exempel för att ansluta:

Add-AzureAccountKontrollera prenumerationerna för kontot.

Get-AzureSubscriptionOm du har mer än en prenumeration väljer du den du vill använda.

Select-AzureSubscription -SubscriptionId "Replace_with_your_subscription_ID"Skapa en katalog på datorn. Till exempel C:\AzureVNet

Exportera nätverkskonfigurationsfilen till katalogen. I det här exemplet exporteras nätverkskonfigurationsfilen till C:\AzureNet.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xmlÖppna filen med en textredigerare och visa namnen på dina virtuella nätverk och webbplatser. Dessa namn är de namn som du använder när du skapar dina anslutningar.

VNet-namn visas som VirtualNetworkSite-namn =

Webbplatsnamn visas som LocalNetworkSiteRef-namn =

Skapa anslutningar

När alla föregående steg har slutförts kan du ange IPsec/IKE-i förväg delade nycklar och skapa anslutningen. Den här uppsättningen steg använder PowerShell. VNet-till-VNet-anslutningar för den klassiska distributionsmodellen kan inte konfigureras i Azure-portalen eftersom den delade nyckeln inte kan anges i portalen.

Observera i exemplen att den delade nyckeln är exakt densamma. Den delade nyckeln måste alltid matcha. Se till att ersätta värdena i dessa exempel med de exakta namnen för dina virtuella nätverk och lokala nätverksplatser.

Skapa TestVNet1-till-TestVNet4-anslutningen. Se till att ändra värdena.

Set-AzureVNetGatewayKey -VNetName 'Group ClassicRG TestVNet1' ` -LocalNetworkSiteName 'value for _VNet4Local' -SharedKey A1b2C3D4Skapa TestVNet4-till-TestVNet1-anslutningen.

Set-AzureVNetGatewayKey -VNetName 'Group ClassicRG TestVNet4' ` -LocalNetworkSiteName 'value for _VNet1Local' -SharedKey A1b2C3D4Vänta tills anslutningarna har initierats. När gatewayen har initierats är statusen "Lyckad".

Error : HttpStatusCode : OK Id : Status : Successful RequestId : StatusCode : OK

Vanliga frågor och svar och överväganden

Dessa överväganden gäller för klassiska virtuella nätverk och klassiska virtuella nätverksgatewayer.

- De virtuella nätverken kan finnas i samma eller olika prenumerationer.

- De virtuella nätverken kan finnas i samma eller olika Azure-regioner (platser).

- En molntjänst eller en belastningsutjämningsslutpunkt kan inte sträcka sig över virtuella nätverk, även om de är anslutna tillsammans.

- Att ansluta flera virtuella nätverk tillsammans kräver inga VPN-enheter.

- VNet-till-VNet stöder anslutning av virtuella Azure-nätverk. Det stöder inte anslutning av virtuella datorer eller molntjänster som inte distribueras till ett virtuellt nätverk.

- VNet-till-VNet kräver dynamiska routningsgatewayer. Azures statiska routningsgatewayer stöds inte.

- Virtuell nätverksanslutning kan användas samtidigt med VPN på flera platser. Det finns högst 10 VPN-tunnlar för en VIRTUELL NÄTVERKS-VPN-gateway som ansluter till antingen andra virtuella nätverk eller lokala platser.

- Adressutrymmen till virtuella nätverk och lokala nätverksplatser får inte överlappa varandra. Överlappande adressutrymmen gör att det inte går att skapa virtuella nätverk eller ladda upp netcfg-konfigurationsfiler.

- Redundanta tunnlar mellan ett par virtuella nätverk stöds inte.

- Alla VPN-tunnlar för det virtuella nätverket, inklusive P2S VPN, delar den tillgängliga bandbredden för VPN-gatewayen och samma serviceavtal för vpn-gatewayens drifttid i Azure.

- VNet-till-VNet-trafik färdas över Azure-stamnätet.

Nästa steg

Verifiera dina anslutningar. Se Verifiera en VPN Gateway-anslutning.