Lägga till en plats-till-plats-anslutning till ett virtuellt nätverk med en befintlig VPN-gatewayanslutning (klassisk)

Den här artikeln beskriver hur du använder PowerShell för att lägga till plats-till-plats-anslutningar (S2S) till en VPN-gateway som har en befintlig anslutning med hjälp av den klassiska (äldre) distributionsmodellen. Den här typen av anslutning kallas ibland för en "konfiguration med flera platser". De här stegen gäller inte för expressroute-/plats-till-plats-samexisterande anslutningskonfigurationer.

Stegen i den här artikeln gäller för den klassiska (äldre) distributionsmodellen och gäller inte för den aktuella distributionsmodellen Resource Manager. Om du inte vill arbeta med den klassiska distributionsmodellen specifikt rekommenderar vi att du använder Resource Manager-versionen av den här artikeln.

Kommentar

Den här artikeln är skriven för den klassiska (äldre) distributionsmodellen. Vi rekommenderar att du använder den senaste Azure-distributionsmodellen i stället. Resource Manager-distributionsmodellen är den senaste distributionsmodellen och erbjuder fler alternativ och funktionskompatibilitet än den klassiska distributionsmodellen. Information om skillnaden mellan dessa två distributionsmodeller finns i Förstå distributionsmodeller och tillståndet för dina resurser.

Om du vill använda en annan version av den här artikeln använder du innehållsförteckningen i den vänstra rutan.

Om att ansluta

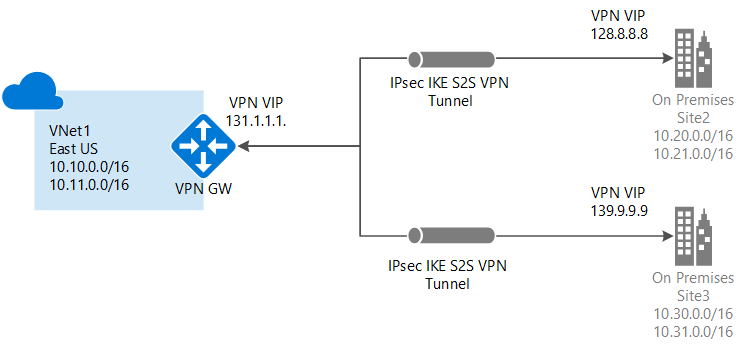

Du kan ansluta flera lokala platser till ett enda virtuellt nätverk. Detta är särskilt attraktivt för att skapa hybridmolnlösningar. Att skapa en anslutning med flera platser till din virtuella Azure-nätverksgateway liknar att skapa andra plats-till-plats-anslutningar. Du kan faktiskt använda en befintlig Azure VPN-gateway så länge gatewayen är dynamisk (routningsbaserad).

Om du redan har en statisk gateway ansluten till ditt virtuella nätverk kan du ändra gatewaytypen till dynamisk utan att behöva återskapa det virtuella nätverket för att rymma flera platser. Innan du ändrar routningstypen kontrollerar du att din lokala VPN-gateway stöder routningsbaserade VPN-konfigurationer.

Några saker att tänka på

Du kommer inte att kunna använda portalen för att göra ändringar i det här virtuella nätverket. Du måste göra ändringar i nätverkskonfigurationsfilen i stället för att använda portalen. Om du gör ändringar i portalen skriver de över referensinställningarna för flera webbplatser för det virtuella nätverket.

Du bör känna dig bekväm med att använda nätverkskonfigurationsfilen när du har slutfört proceduren för flera platser. Men om du har flera personer som arbetar med nätverkskonfigurationen måste du se till att alla känner till den här begränsningen. Det betyder inte att du inte kan använda portalen alls. Du kan använda den för allt annat, förutom att göra konfigurationsändringar i det här virtuella nätverket.

Innan du börjar

Innan du börjar konfigurationen kontrollerar du att du har följande:

- Kompatibel VPN-maskinvara för varje lokal plats. Kontrollera Om VPN-enheter för anslutning till virtuellt nätverk för att kontrollera om den enhet som du vill använda är något som är känt för att vara kompatibel.

- En extern offentlig IPv4 IP-adress för varje VPN-enhet. IP-adressen kan inte finnas bakom en NAT. Detta är ett krav.

- Någon som är skicklig på att konfigurera VPN-maskinvaran. Du måste ha en stark förståelse för hur du konfigurerar vpn-enheten eller arbetar med någon som gör det.

- DE IP-adressintervall som du vill använda för ditt virtuella nätverk (om du inte redan har skapat ett).

- IP-adressintervallen för var och en av de lokala nätverksplatser som du ska ansluta till. Du måste se till att IP-adressintervallen för var och en av de lokala nätverksplatser som du vill ansluta till inte överlappar varandra. Annars avvisar portalen eller REST-API:et konfigurationen som laddas upp.

Om du till exempel har två lokala nätverksplatser som båda innehåller IP-adressintervallet 10.2.3.0/24 och du har ett paket med måladressen 10.2.3.3, vet Azure inte vilken webbplats du vill skicka paketet till eftersom adressintervallen överlappar varandra. För att förhindra routningsproblem tillåter Azure inte att du laddar upp en konfigurationsfil som har överlappande intervall.

Arbeta med Azure PowerShell

När du arbetar med den klassiska distributionsmodellen kan du inte använda Azure Cloud Shell. I stället måste du installera den senaste versionen av Azure Service Management (SM) PowerShell-cmdletar lokalt på datorn. Dessa cmdletar skiljer sig från AzureRM- eller Az-cmdletarna. Information om hur du installerar SM-cmdletar finns i Installera cmdletar för servicehantering. Mer information om Azure PowerShell i allmänhet finns i Azure PowerShell-dokumentationen.

1. Skapa ett plats-till-plats-VPN

Om du redan har ett plats-till-plats-VPN med en dynamisk routningsgateway, bra! Du kan fortsätta med att exportera konfigurationsinställningarna för det virtuella nätverket. Om inte, gör du följande:

Om du redan har ett virtuellt nätverk för plats-till-plats, men det har en statisk (principbaserad) routningsgateway:

- Ändra gatewaytypen till dynamisk routning. Ett VPN för flera platser kräver en dynamisk (även kallad routningsbaserad) routningsgateway. Om du vill ändra gatewaytypen måste du först ta bort den befintliga gatewayen och sedan skapa en ny.

- Konfigurera din nya gateway och skapa vpn-tunneln. Anvisningar finns i Ange SKU- och VPN-typ. Kontrollera att du anger routningstyp som "dynamisk".

Om du inte har ett virtuellt nätverk för plats-till-plats:

- Skapa ditt virtuella nätverk för plats-till-plats med hjälp av följande instruktioner: Skapa ett virtuellt nätverk med en PLATS-till-plats-VPN-anslutning.

- Konfigurera en dynamisk routningsgateway med hjälp av följande instruktioner: Konfigurera en VPN Gateway. Se till att välja dynamisk routning för din gatewaytyp.

2. Exportera nätverkskonfigurationsfilen

Öppna PowerShell-konsolen med utökade rättigheter. Om du vill växla till tjänsthantering använder du det här kommandot:

azure config mode asm

Anslut till ditt konto. Använd följande exempel för att ansluta:

Add-AzureAccount

Exportera azure-nätverkskonfigurationsfilen genom att köra följande kommando. Du kan ändra platsen för filen så att den exporteras till en annan plats om det behövs.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xml

3. Öppna nätverkskonfigurationsfilen

Öppna nätverkskonfigurationsfilen som du laddade ned i det senaste steget. Använd valfri XML-redigerare som du vill. Filen bör se ut ungefär så här:

<NetworkConfiguration xmlns:xsd="https://www.w3.org/2001/XMLSchema" xmlns:xsi="https://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.microsoft.com/ServiceHosting/2011/07/NetworkConfiguration">

<VirtualNetworkConfiguration>

<LocalNetworkSites>

<LocalNetworkSite name="Site1">

<AddressSpace>

<AddressPrefix>10.0.0.0/16</AddressPrefix>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.2.3.4</VPNGatewayAddress>

</LocalNetworkSite>

<LocalNetworkSite name="Site2">

<AddressSpace>

<AddressPrefix>10.2.0.0/16</AddressPrefix>

<AddressPrefix>10.3.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.4.5.6</VPNGatewayAddress>

</LocalNetworkSite>

</LocalNetworkSites>

<VirtualNetworkSites>

<VirtualNetworkSite name="VNet1" AffinityGroup="USWest">

<AddressSpace>

<AddressPrefix>10.20.0.0/16</AddressPrefix>

<AddressPrefix>10.21.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="FE">

<AddressPrefix>10.20.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="BE">

<AddressPrefix>10.20.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.20.2.0/29</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSites>

</VirtualNetworkConfiguration>

</NetworkConfiguration>

4. Lägg till flera webbplatsreferenser

När du lägger till eller tar bort platsreferensinformation gör du konfigurationsändringar i ConnectionsToLocalNetwork/LocalNetworkSiteRef. Om du lägger till en ny lokal platsreferens utlöses Azure för att skapa en ny tunnel. I exemplet nedan är nätverkskonfigurationen för en anslutning med en enda plats. Spara filen när du är klar med ändringarna.

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

Om du vill lägga till ytterligare platsreferenser (skapa en konfiguration med flera platser) lägger du helt enkelt till ytterligare "LocalNetworkSiteRef"-rader, som du ser i exemplet nedan:

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Site2"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

5. Importera nätverkskonfigurationsfilen

Importera nätverkskonfigurationsfilen. När du importerar den här filen med ändringarna läggs de nya tunnlarna till. Tunnlarna använder den dynamiska gateway som du skapade tidigare. Du kan använda PowerShell för att importera filen.

6. Ladda ned nycklar

När du har lagt till dina nya tunnlar använder du PowerShell-cmdleten "Get-AzureVNetGatewayKey" för att hämta IPsec/IKE-nycklarna för varje tunnel.

Till exempel:

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site1"

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site2"

Om du vill kan du också använda REST API:et Hämta virtuell nätverksgateway för delad nyckel för att hämta de i förväg delade nycklarna.

7. Kontrollera dina anslutningar

Kontrollera tunnelstatusen för flera platser. När du har laddat ned nycklarna för varje tunnel vill du verifiera anslutningarna. Använd "Get-AzureVnetConnection" för att hämta en lista över virtuella nätverkstunnlar, som du ser i följande exempel. VNet1 är namnet på det virtuella nätverket.

Get-AzureVnetConnection -VNetName VNET1

Exempelretur:

ConnectivityState : Connected

EgressBytesTransferred : 661530

IngressBytesTransferred : 519207

LastConnectionEstablished : 5/2/2014 2:51:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site1' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site1

OperationDescription : Get-AzureVNetConnection

OperationId : 7f68a8e6-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

ConnectivityState : Connected

EgressBytesTransferred : 789398

IngressBytesTransferred : 143908

LastConnectionEstablished : 5/2/2014 3:20:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site2' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site2

OperationDescription : Get-AzureVNetConnection

OperationId : 7893b329-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

Nästa steg

Mer information om VPN-gatewayer finns i Om VPN-gatewayer.