Konfigurera en VPN-gatewayanslutning mellan virtuella nätverk med hjälp av PowerShell

Den här artikeln hjälper dig ansluta virtuella nätverk via VNet-till-VNet-anslutningstypen. De virtuella nätverken kan finnas i samma eller olika regioner och i samma eller olika prenumerationer. När du ansluter virtuella nätverk från olika prenumerationer behöver prenumerationerna inte associeras med samma klientorganisation. Om du redan har virtuella nätverk som du vill ansluta och de finns i samma prenumeration kanske du vill använda Stegen i Azure-portalen i stället eftersom processen är mindre komplicerad. Observera att du inte kan ansluta virtuella nätverk från olika prenumerationer med hjälp av Azure-portalen.

I den här övningen skapar du nödvändiga virtuella nätverk (VNet) och VPN-gatewayer. Vi har steg för att ansluta virtuella nätverk inom samma prenumeration, samt steg och kommandon för det mer komplicerade scenariot för att ansluta virtuella nätverk i olika prenumerationer. PowerShell-cmdleten för att skapa en anslutning är New-AzVirtualNetworkGatewayConnection. -ConnectionType är Vnet2Vnet.

Om att ansluta virtuella nätverk

Det finns flera sätt att ansluta till virtuella nätverk. I följande avsnitt beskrivs olika sätt att ansluta virtuella nätverk.

VNet-till-VNet

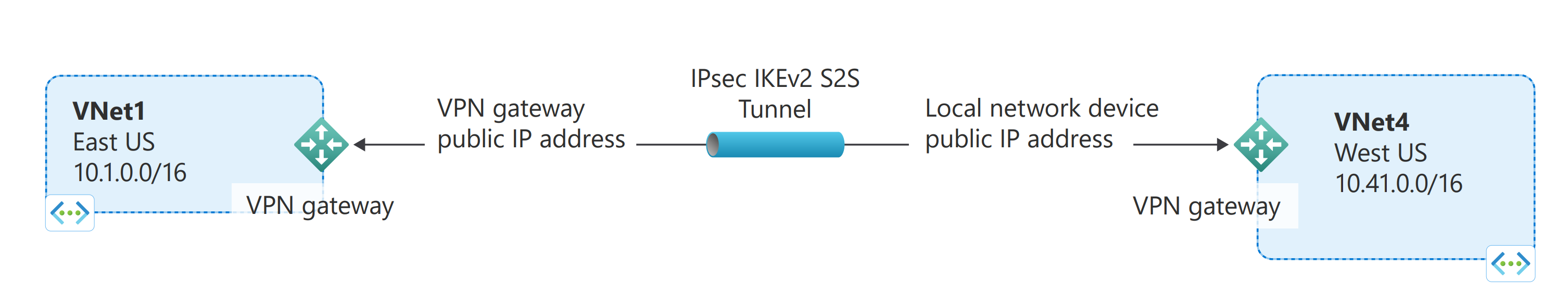

Att konfigurera en anslutning mellan virtuella nätverk är ett bra sätt att enkelt ansluta virtuella nätverk. Du ansluter ett virtuellt nätverk till ett annat virtuellt nätverk med VNet-till-VNet-anslutningstypen (VNet2VNet) på nästan samma sätt som du skapar en plats-till-plats-IPsec-anslutning till en lokal plats. Båda typerna av anslutning använder en VPN-gateway för att få en säker tunnel med IPsec/IKE, och båda fungerar på samma sätt vid kommunikation. Skillnaden mellan anslutningstyperna är hur den lokala nätverksgatewayen har konfigurerats. När du skapar en VNet-till-VNet-anslutning ser du inte adressutrymmet för den lokala nätverksgatewayen. Den skapas och fylls i automatiskt. Om du uppdaterar adressutrymmet för ett virtuellt nätverk dirigerar det andra virtuella nätverket automatiskt till det uppdaterade adressutrymmet. Att skapa en anslutning mellan virtuella nätverk är normalt snabbare och enklare än att skapa en plats-till-plats-anslutning mellan virtuella nätverk.

Plats-till-plats (IPsec)

Om du arbetar med en komplicerad nätverkskonfiguration kanske du föredrar att ansluta dina virtuella nätverk med hjälp av stegen plats-till-plats , i stället stegen VNet-till-VNet. När du använder stegen för plats-till-plats skapar och konfigurerar du de lokala nätverksgatewayerna manuellt. Den lokala nätverksgatewayen för varje virtuellt nätverk behandlar det andra virtuella nätverket som en lokal plats. På så sätt kan du ange ytterligare adressutrymme för den lokala nätverksgatewayen för att dirigera trafik. Om adressutrymmet för ett virtuellt nätverk ändras måste du uppdatera den motsvarande lokala nätverksgatewayen för att avspegla ändringen. Den uppdateras inte automatiskt.

VNet-peering

Du kanske vill överväga att ansluta dina virtuella nätverk med VNet-peering. VNET-peering använder ingen VPN-gateway och har även andra restriktioner. Dessutom beräknas prissättningen för VNet-peering på ett annat sätt jämfört med prissättningen för VPN Gateway mellan virtuella nätverk. Mer information finns i VNET-peering.

Varför ska jag skapa en anslutning mellan virtuella nätverk?

Du kanske vill ansluta virtuella nätverk med en VNet-till-VNet-anslutning av följande skäl:

Geografisk redundans i flera regioner och geografisk närvaro

- Du kan ange din egna geografiska replikering eller synkronisering med en säker anslutning, utan att passera några Internet-slutpunkter.

- Med Azure Traffic Manager och Load Balancer kan du konfigurera arbetsbelastning med hög tillgänglighet och geografisk redundans över flera Azure-regioner. Ett viktigt exempel är att konfigurera att SQL alltid är aktiverat med tillgänglighetsgrupper som är spridda över flera Azure-regioner.

Regionala flernivåprogram med isolering eller administrativa gränser

- Inom samma region kan du konfigurera flernivåprogram med flera virtuella nätverk som är anslutna till varandra på grund av isolering eller administrativa krav.

VNet-till-VNet-kommunikation kan kombineras med konfigurationer för flera platser. Det innebär att du kan etablera nätverkstopologier som kombinerar anslutningen för flera platser med en intern virtuell nätverksanslutning.

Vilka steg för VNet-till-VNet ska jag använda?

I den här artikeln beskrivs två uppsättningar med steg. En uppsättning steg för virtuella nätverk som finns i samma prenumeration och en annan för virtuella nätverk som finns i olika prenumerationer. Den största skillnaden mellan uppsättningarna är att du måste använda separata PowerShell-sessioner när du konfigurerar anslutningar för virtuella nätverk som finns i olika prenumerationer.

För den här övningen kan du kombinera konfigurationer eller bara välja den du vill arbeta med. Alla konfigurationer använder anslutningstypen VNet-till-VNet. Nätverkstrafik flödar mellan virtuella nätverk som är direkt anslutna till varandra. I den här övningen dirigeras inte trafik från TestVNet4 till TestVNet5.

Virtuella nätverk som finns i samma prenumeration: I stegen för den här konfigurationen används TestVNet1 och TestVNet4.

VNets som finns i olika prenumerationer: I stegen för den här konfigurationen används TestVNet1 och TestVNet5.

Så här ansluter du virtuella nätverk som finns i samma prenumeration

Du kan utföra följande steg med Hjälp av Azure Cloud Shell. Om du hellre vill installera den senaste versionen av Azure PowerShell-modulen lokalt kan du läsa Installera och konfigurera Azure PowerShell.

Eftersom det tar 45 minuter eller mer att skapa en gateway överskrider Azure Cloud Shell tidsgränsen regelbundet under den här övningen. Du kan starta om Cloud Shell genom att klicka längst upp till vänster i terminalen. Se till att omdistribueras alla variabler när du startar om terminalen.

Steg 1 – Planera dina IP-adressintervall

I följande steg ska vi skapa två virtuella nätverk och deras respektive gateway-undernät och konfigurationer. Sedan ska du skapa en VPN-anslutning mellan de två virtuella nätverken. Det är viktigt att planera IP-adressintervallen för nätverkskonfigurationen. Tänk på att inga av dina VNet-intervall eller lokala nätverksintervall får överlappa varandra på något sätt. I de här exemplen tar vi inte med någon DNS-server. Information om hur du använder namnmatchning för dina virtuella nätverk finns i Namnmatchning.

Vi använder följande värden i exemplen:

Värden för TestVNet1:

- VNet-namn: TestVNet1

- Resursgrupp: TestRG1

- Plats: USA, östra

- TestVNet1: 10.1.0.0/16

- FrontEnd: 10.1.0.0/24

- GatewaySubnet: 10.1.255.0/27

- GatewayName: VNet1GW

- Offentlig IP: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (för VNet i olika prenumerationer)

- ConnectionType: VNet2VNet

Värden för TestVNet4:

- VNet-namn: TestVNet4

- TestVNet2: 10.41.0.0/16

- FrontEnd: 10.41.0.0/24

- GatewaySubnet: 10.41.255.0/27

- Resursgrupp: TestRG4

- Plats: USA, västra

- GatewayName: VNet4GW

- Offentlig IP: VNet4GWIP

- VPNType: RouteBased

- Anslutning: VNet4toVNet1

- ConnectionType: VNet2VNet

Steg 2 – Skapa och konfigurera TestVNet1

För följande steg kan du antingen använda Azure Cloud Shell eller köra PowerShell lokalt. Mer information finns i Installera och konfigurera Azure PowerShell.

Kommentar

Du kan se varningar om att "Utdataobjekttypen för den här cmdleten kommer att ändras i en framtida version". Detta är ett förväntat beteende och du kan ignorera dessa varningar på ett säkert sätt.

Deklarera dina variabler. I det här exemplet deklarerar vi variablerna med värdena för den här övningen. I de flesta fall bör du ersätta värdena med dina egna. Du kan dock använda dessa variabler om du kör stegen för att bekanta dig med den här typen av konfiguration. Ändra variablerna om det behövs och kopiera och klistra in dem i PowerShell-konsolen.

$RG1 = "TestRG1" $Location1 = "East US" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $VNetPrefix1 = "10.1.0.0/16" $FESubPrefix1 = "10.1.0.0/24" $GWSubPrefix1 = "10.1.255.0/27" $GWName1 = "VNet1GW" $GWIPName1 = "VNet1GWIP" $GWIPconfName1 = "gwipconf1" $Connection14 = "VNet1toVNet4" $Connection15 = "VNet1toVNet5"Skapa en resursgrupp.

New-AzResourceGroup -Name $RG1 -Location $Location1Skapa undernätskonfigurationerna för TestVNet1. I det här exemplet skapas ett virtuellt nätverk med namnet TestVNet1 och två undernät, ett med namnet GatewaySubnet och ett med namnet FrontEnd. När du ersätter värden är det viktigt att du alltid namnger gateway-undernätet specifikt till GatewaySubnet. Om du ger det något annat namn går det inte att skapa gatewayen. Därför tilldelas den inte via variabel i exemplet.

I följande exempel används variablerna som du angav tidigare. I det här exemplet använder gateway-undernätet en /27. Även om det är möjligt att skapa ett gateway-undernät med hjälp av /28 för den här konfigurationen rekommenderar vi att du skapar ett större undernät som innehåller fler adresser genom att välja minst /27. Detta gör det möjligt för tillräckligt med adresser för att hantera eventuella ytterligare konfigurationer som du kanske vill ha i framtiden.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix1Skapa TestVNet1.

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 ` -Location $Location1 -AddressPrefix $VNetPrefix1 -Subnet $fesub1,$gwsub1En VPN-gateway måste ha en allokerad offentlig IP-adress. När du skapar en anslutning till en VPN-gateway är det den IP-adress som du anger. Använd följande exempel för att begära en offentlig IP-adress.

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 ` -Location $Location1 -AllocationMethod Static -Sku StandardSkapa gateway-konfigurationen. Gateway-konfigurationen definierar undernätet och den offentliga IP-adress som ska användas. Använd exemplet för att skapa gateway-konfigurationen.

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 ` -Subnet $subnet1 -PublicIpAddress $gwpip1Skapa gatewayen för TestVNet1. I det här steget ska du skapa VNet-gatewayen för TestVNet1. VNet-till-VNet-konfigurationer kräver VpnType RouteBased. Att skapa en gateway kan ofta ta 45 minuter eller mer, beroende på vald gateway-SKU.

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 ` -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

När du har slutfört kommandona tar det 45 minuter eller mer att skapa den här gatewayen. Om du använder Azure Cloud Shell kan du starta om Cloud Shell-sessionen genom att klicka i det övre vänstra hörnet av Cloud Shell-terminalen och sedan konfigurera TestVNet4. Du behöver inte vänta tills TestVNet1-gatewayen har slutförts.

Steg 3: Skapa och konfigurera TestVNet4

Skapa TestVNet4. Använd följande steg och ersätt värdena med dina egna när det behövs.

Anslut och deklarera dina variabler. Ersätt värdena med de som du vill använda för din konfiguration.

$RG4 = "TestRG4" $Location4 = "West US" $VnetName4 = "TestVNet4" $FESubName4 = "FrontEnd" $VnetPrefix4 = "10.41.0.0/16" $FESubPrefix4 = "10.41.0.0/24" $GWSubPrefix4 = "10.41.255.0/27" $GWName4 = "VNet4GW" $GWIPName4 = "VNet4GWIP" $GWIPconfName4 = "gwipconf4" $Connection41 = "VNet4toVNet1"Skapa en resursgrupp.

New-AzResourceGroup -Name $RG4 -Location $Location4Skapa undernätskonfigurationerna för TestVNet4.

$fesub4 = New-AzVirtualNetworkSubnetConfig -Name $FESubName4 -AddressPrefix $FESubPrefix4 $gwsub4 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix4Skapa TestVNet4.

New-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 ` -Location $Location4 -AddressPrefix $VnetPrefix4 -Subnet $fesub4,$gwsub4Begär en offentlig IP-adress.

$gwpip4 = New-AzPublicIpAddress -Name $GWIPName4 -ResourceGroupName $RG4 ` -Location $Location4 -AllocationMethod Static -Sku StandardSkapa gateway-konfigurationen.

$vnet4 = Get-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 $subnet4 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet4 $gwipconf4 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName4 -Subnet $subnet4 -PublicIpAddress $gwpip4Skapa TestVNet4-gatewayen. Att skapa en gateway kan ofta ta 45 minuter eller mer, beroende på vald gateway-SKU.

New-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4 ` -Location $Location4 -IpConfigurations $gwipconf4 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Steg 4: Skapa anslutningarna

Vänta tills båda gatewayerna har slutförts. Starta om Azure Cloud Shell-sessionen och kopiera och klistra in variablerna från början av steg 2 och steg 3 i konsolen för att omdeklarera värden.

Hämta båda virtuella nätverksgatewayerna.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $vnet4gw = Get-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4Skapa TestVNet1-till-TestVNet4-anslutningen. I det här steget ska du skapa anslutningen från TestVNet1 till TestVNet4. Du ser en delad nyckel som refereras i exemplen. Du kan använda egna värden för den delade nyckeln. Det är viktigt att den delade nyckeln matchar båda anslutningarna. Att skapa en anslutning kan ta en stund att slutföra.

New-AzVirtualNetworkGatewayConnection -Name $Connection14 -ResourceGroupName $RG1 ` -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet4gw -Location $Location1 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Skapa TestVNet4-till-TestVNet1-anslutningen. Det här steget liknar föregående steg, förutom att du skapar anslutningen från TestVNet4 till TestVNet1. Kontrollera att de delade nycklarna matchar. Anslutningen upprättas efter några minuter.

New-AzVirtualNetworkGatewayConnection -Name $Connection41 -ResourceGroupName $RG4 ` -VirtualNetworkGateway1 $vnet4gw -VirtualNetworkGateway2 $vnet1gw -Location $Location4 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Verifiera anslutningen. Mer information finns i avsnittet Verifiera anslutningen.

Så här ansluter du VNets som finns i olika prenumerationer

I det här scenariot ansluter vi TestVNet1 och TestVNet5. TestVNet1 och TestVNet5 finns i olika prenumerationer. Prenumerationerna behöver inte associeras med samma klientorganisation.

Skillnaden mellan de här stegen och den tidigare uppsättningen är att några av konfigurationsstegen måste utföras i en separat PowerShell-session för den andra prenumerationen. Detta gäller särskilt om två prenumerationer tillhör olika organisationer.

På grund av att du ändrar prenumerationskontexten i den här övningen kan det vara enklare att använda PowerShell lokalt på datorn i stället för att använda Azure Cloud Shell när du kommer till steg 8.

Steg 5: Skapa och konfigurera TestVNet1

Du måste slutföra Steg 1 och Steg 2 från det tidigare avsnittet för att kunna skapa och konfigurera TestVNet1 och VPN Gateway för TestVNet1. För den här konfigurationen behöver du inte skapa TestVNet4 från föregående avsnitt, men om du skapar det står det inte i konflikt med de här stegen. När du har slutfört steg 1 och steg 2 fortsätter du med steg 6 för att skapa TestVNet5.

Steg 6: Verifiera IP-adressintervallen

Det är viktigt att se till att IP-adressutrymmet för det nya virtuella nätverket TestVNet5 inte överlappar något av dina VNet-intervall eller lokala nätverksgatewayintervall. I det här exemplet kan de virtuella nätverken tillhöra olika organisationer. Använd följande VNet-värden för TestVNet5 i den här övningen:

Värden för TestVNet5:

- VNet-namn: TestVNet5

- Resursgrupp: TestRG5

- Plats: Japan, östra

- TestVNet5: 10.51.0.0/16

- FrontEnd: 10.51.0.0/24

- GatewaySubnet: 10.51.255.0.0/27

- GatewayName: VNet5GW

- Offentlig IP: VNet5GWIP

- VPNType: RouteBased

- Anslutning: VNet5toVNet1

- ConnectionType: VNet2VNet

Steg 7: Skapa och konfigurera TestVNet5

Det här steget måste utföras i den nya prenumerationen. Den här delen kan utföras av administratören i en annan organisation som äger prenumerationen.

Deklarera dina variabler. Ersätt värdena med de som du vill använda för din konfiguration.

$Sub5 = "Replace_With_the_New_Subscription_Name" $RG5 = "TestRG5" $Location5 = "Japan East" $VnetName5 = "TestVNet5" $FESubName5 = "FrontEnd" $GWSubName5 = "GatewaySubnet" $VnetPrefix5 = "10.51.0.0/16" $FESubPrefix5 = "10.51.0.0/24" $GWSubPrefix5 = "10.51.255.0/27" $GWName5 = "VNet5GW" $GWIPName5 = "VNet5GWIP" $GWIPconfName5 = "gwipconf5" $Connection51 = "VNet5toVNet1"Anslut till Prenumeration 5. Öppna PowerShell-konsolen och anslut till ditt konto. Använd följande exempel för att ansluta:

Connect-AzAccountKontrollera prenumerationerna för kontot.

Get-AzSubscriptionAnge den prenumeration som du vill använda.

Select-AzSubscription -SubscriptionName $Sub5Skapa en ny resursgrupp.

New-AzResourceGroup -Name $RG5 -Location $Location5Skapa undernätskonfigurationerna för TestVNet5.

$fesub5 = New-AzVirtualNetworkSubnetConfig -Name $FESubName5 -AddressPrefix $FESubPrefix5 $gwsub5 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName5 -AddressPrefix $GWSubPrefix5Skapa TestVNet5.

New-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 -Location $Location5 ` -AddressPrefix $VnetPrefix5 -Subnet $fesub5,$gwsub5Begär en offentlig IP-adress.

$gwpip5 = New-AzPublicIpAddress -Name $GWIPName5 -ResourceGroupName $RG5 ` -Location $Location5 -AllocationMethod Static -Sku StandardSkapa gateway-konfigurationen.

$vnet5 = Get-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 $subnet5 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet5 $gwipconf5 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName5 -Subnet $subnet5 -PublicIpAddress $gwpip5Skapa TestVNet5-gatewayen.

New-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5 -Location $Location5 ` -IpConfigurations $gwipconf5 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Steg 8: Skapa anslutningarna

I det här exemplet där gatewayerna finns i olika prenumerationer, har vi delat upp steget i två PowerShell-sessioner som kallas för [Prenumeration 1] och [Prenumeration 5].

[Prenumeration 1] Hämta den virtuella nätverksgatewayen för Prenumeration 1. Logga in och anslut till prenumeration 1 innan du kör följande exempel:

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1Kopiera utdatan från följande element och skicka dem till administratören för Prenumeration 5 via e-post eller någon annan metod.

$vnet1gw.Name $vnet1gw.IdDessa två element har värden som liknar följande exempelutdata:

PS D:\> $vnet1gw.Name VNet1GW PS D:\> $vnet1gw.Id /subscriptions/b636ca99-6f88-4df4-a7c3-2f8dc4545509/resourceGroupsTestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW[Prenumeration 5] Hämta den virtuella nätverksgatewayen för Prenumeration 5. Logga in och anslut till prenumeration 5 innan du kör följande exempel:

$vnet5gw = Get-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5Kopiera utdatan från följande element och skicka dem till administratören för Prenumeration 1 via e-post eller någon annan metod.

$vnet5gw.Name $vnet5gw.IdDessa två element har värden som liknar följande exempelutdata:

PS C:\> $vnet5gw.Name VNet5GW PS C:\> $vnet5gw.Id /subscriptions/66c8e4f1-ecd6-47ed-9de7-7e530de23994/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Prenumeration 1] Skapa TestVNet1-till-TestVNet5-anslutningen. I det här steget ska du skapa anslutningen från TestVNet1 till TestVNet5. Skillnaden här är att $vnet 5gw inte kan hämtas direkt eftersom den finns i en annan prenumeration. Du måste skapa ett nytt PowerShell-objekt med de värden som kommunicerades från prenumeration 1 i föregående steg. Använd följande exempel. Ersätt namn, ID och delad nyckel med dina egna värden. Det är viktigt att den delade nyckeln matchar båda anslutningarna. Att skapa en anslutning kan ta en stund att slutföra.

Anslut till Prenumeration 1 innan du kör följande exempel:

$vnet5gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet5gw.Name = "VNet5GW" $vnet5gw.Id = "/subscriptions/66c8e4f1-ecd6-47ed-9de7-7e530de23994/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW" $Connection15 = "VNet1toVNet5" New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet5gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'[Prenumeration 5] Skapa TestVNet5-till-TestVNet1-anslutningen. Det här steget liknar föregående steg, förutom att du skapar anslutningen från TestVNet5 till TestVNet1. Samma process att skapa ett PowerShell-objekt som baseras på de värden som erhållits från Prenumeration 1 gäller även här. Var noga med att de delade nycklarna matchar i det här steget.

Anslut till Prenumeration 5 innan du kör följande exempel:

$vnet1gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet1gw.Name = "VNet1GW" $vnet1gw.Id = "/subscriptions/b636ca99-6f88-4df4-a7c3-2f8dc4545509/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW " $Connection51 = "VNet5toVNet1" New-AzVirtualNetworkGatewayConnection -Name $Connection51 -ResourceGroupName $RG5 -VirtualNetworkGateway1 $vnet5gw -VirtualNetworkGateway2 $vnet1gw -Location $Location5 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Så här verifierar du en anslutning

Viktigt!

Nätverkssäkerhetsgrupper (NSG:er) i gatewayundernätet stöds inte. Om du kopplar en nätverkssäkerhetsgrupp till det här undernätet kan det leda till att din virtuella nätverksgateway (VPN- och ExpressRoute-gatewayer) slutar fungera som förväntat. Mer information om nätverkssäkerhetsgrupper finns i Vad är en nätverkssäkerhetsgrupp?

Du kan kontrollera att anslutningen lyckades med hjälp av cmdleten "Get-AzVirtualNetworkGatewayConnection", med eller utan "-Felsökning".

Använd följande cmdlet-exempel genom att konfigurera värdena för att matcha dina egna. Välj A om du uppmanas, för att köra Alla. I exemplet avser '-Name' namnet på den anslutning du vill testa.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1Visa värdena när cmdlet:en har slutförts. I exemplet nedan visas anslutningsstatusen som Ansluten och du kan se ingående och utgående byte.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

Vanliga frågor och svar om VNet-till-VNet

Mer information om VNet-till-VNet-anslutningar finns i vanliga frågor och svar om VPN Gateway.

Nästa steg

- När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Mer information finns i dokumentationen för Virtual Machines.

- Information om BGP finns i BGP-översikt och Så här konfigurerar du BGP.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för