Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här självstudien visar hur du skapar en grundläggande policy för web application firewall (WAF) och tillämpar den på en värdfront i Azure Front Door.

I den här handledningen lär du dig hur man:

- Skapa en WAF-policy.

- Associera den med en front-end-värd.

- Konfigurera WAF-regler.

Förutsättningar

Skapa en Azure Front Door-instans eller en Azure Front Door Standard- eller Premium-profil .

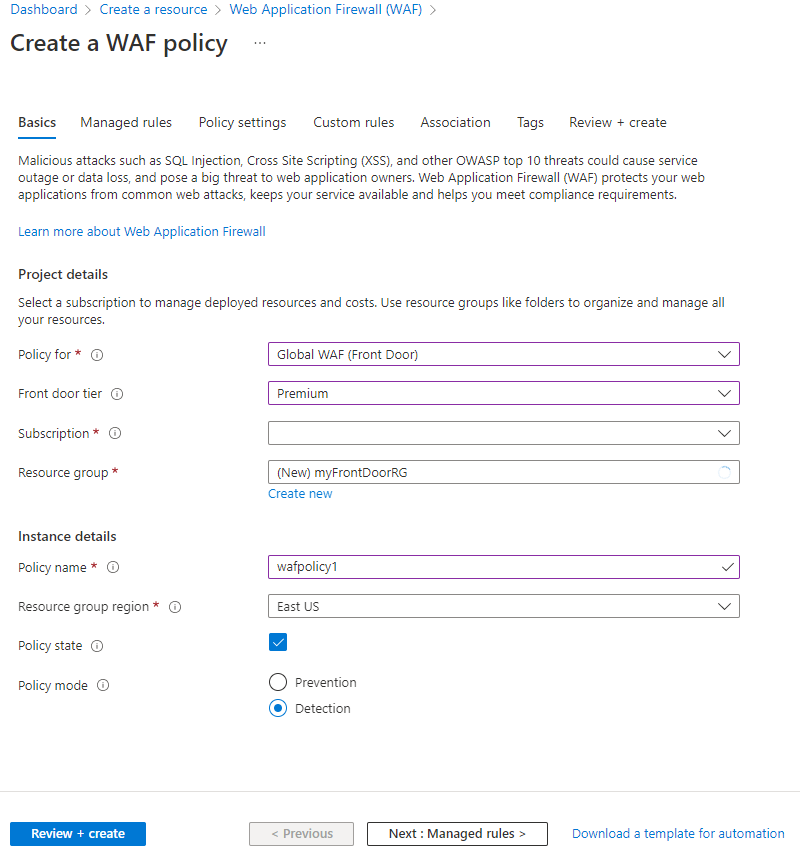

Skapa en WAF-policy

Skapa först en grundläggande WAF-princip med hjälp av Azure-portalen.

Välj Skapa en resurs längst upp till vänster på skärmen. Sök efter WAF, välj Brandvägg för webbprogram (WAF) och välj Skapa.

På fliken Grundinställningar på sidan Skapa en WAF-princip anger eller väljer du följande information och godkänner standardinställningarna för de återstående inställningarna.

Inställning Värde Policy för Välj Global WAF (Front Door). Ytterdörrsnivå Välj mellan nivåerna Klassisk, Standard och Premium . Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj namnet på din Azure Front Door-resursgrupp. Policynamn Ange ett unikt namn för din WAF-policy. Principtillstånd Ange som Aktiverad.

På fliken Association väljer du Associera en frontdörrprofil, anger följande inställningar och väljer Lägg till.

Inställning Värde Ytterdörrsprofil Välj ditt Azure Front Door-profilnamn. Domäner Välj de domäner som du vill associera WAF-principen till och välj sedan Lägg till. Anmärkning

Om domänen är associerad med en WAF-princip visas den som nedtonad. Du måste först ta bort domänen från den associerade principen och sedan associera domänen igen till en ny WAF-princip.

Välj Granska + skapa>Skapa.

Konfigurera WAF-regler (valfritt)

Följ de här stegen för att konfigurera WAF-regler.

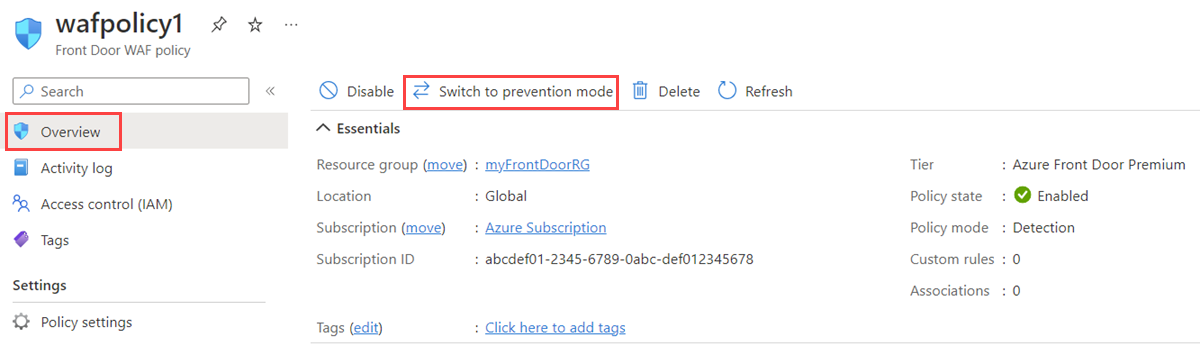

Ändra läge

När du skapar en WAF-princip är WAF-principen som standard i identifieringsläge . I identifieringsläge blockerar WAF inte några begäranden. I stället loggas begäranden som matchar WAF-reglerna i WAF-loggarna. Om du vill se hur WAF fungerar kan du ändra lägesinställningarna från Identifiering till Skydd. I förebyggande läge blockeras begäranden som matchar definierade regler och loggas i WAF-loggar.

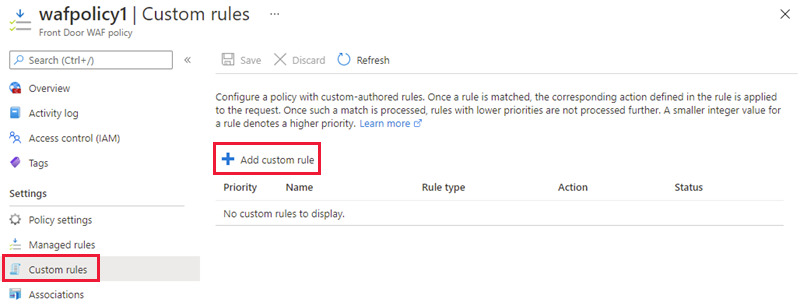

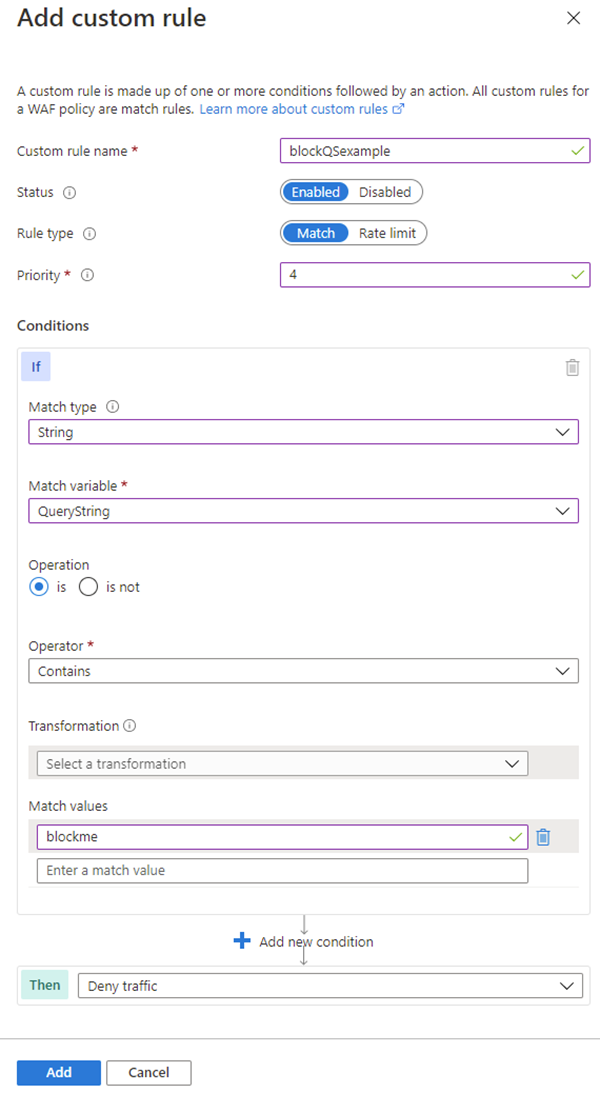

Anpassade regler

Om du vill skapa en anpassad regel går du till avsnittet Anpassade regler och väljer Lägg till anpassad regel för att öppna konfigurationssidan för anpassad regel.

I följande exempel visas hur du konfigurerar en anpassad regel för att blockera en begäran om frågesträngen innehåller blockme.

Standardregeluppsättning

Den Azure-hanterade standardregeluppsättningen är aktiverad som standard för premium- och klassiska nivåer i Azure Front Door. Den aktuella DRS för Premium-nivån i Azure Front Door är Microsoft_DefaultRuleSet_2.1. Microsoft_DefaultRuleSet_1.1 är den aktuella DRS:en för den klassiska nivån i Azure Front Door. På sidan Hanterade regler väljer du Tilldela för att tilldela en annan DRS.

Om du vill inaktivera en enskild regel markerar du kryssrutan framför regelnumret och väljer Inaktivera överst på sidan. Om du vill ändra åtgärdstyper för enskilda regler i regeluppsättningen markerar du kryssrutan framför regelnumret och väljer Ändra åtgärd överst på sidan.

Anmärkning

Hanterade regler stöds endast i Azure Front Door Premium-nivån och Azure Front Door Classic-nivåprinciper.

Rensa resurser

Ta bort resursgruppen och alla relaterade resurser när den inte längre behövs.