Skapa brandväggsprinciper för webbaserade program för Application Gateway

Genom att associera en WAF-princip med lyssnare kan flera webbplatser bakom en enda WAF skyddas av olika principer. Om det till exempel finns fem platser bakom din WAF kan du ha fem separata WAF-principer (en för varje lyssnare) för att anpassa undantag, anpassade regler och hanterade regeluppsättningar för en webbplats utan att de andra fyra tillämpas. Om du vill att en enskild princip ska gälla för alla webbplatser kan du bara associera principen med Application Gateway, i stället för enskilda lyssnare, så att den tillämpas globalt. Principer kan också tillämpas på en sökvägsbaserad routningsregel.

Du kan skapa så många principer du vill. När du har skapat en princip måste den vara associerad med en Application Gateway för att den ska träda i kraft, men den kan associeras med valfri kombination av Application Gateways och lyssnare.

Om din Application Gateway har en associerad princip och sedan associerar en annan princip med en lyssnare på den Application Gateway börjar lyssnarens princip gälla, men bara för lyssnarna som de är tilldelade till. Application Gateway-principen gäller fortfarande för alla andra lyssnare som inte har någon specifik princip tilldelad till sig.

Kommentar

När en brandväggsprincip är associerad med en WAF måste det alltid finnas en princip som är associerad med den WAF:en. Du kan skriva över den principen, men det går inte att koppla bort en princip från WAF helt och hållet.

Alla waf-inställningar för den nya brandväggen för webbaserade program (anpassade regler, konfigurationer av hanterade regeluppsättningar, undantag osv.) finns i en WAF-princip. Om du har en befintlig WAF kan de här inställningarna fortfarande finnas i waf-konfigurationen. Anvisningar om hur du flyttar till den nya WAF-principen finns i Uppgradera waf-konfigurationen till en WAF-princip senare i den här artikeln.

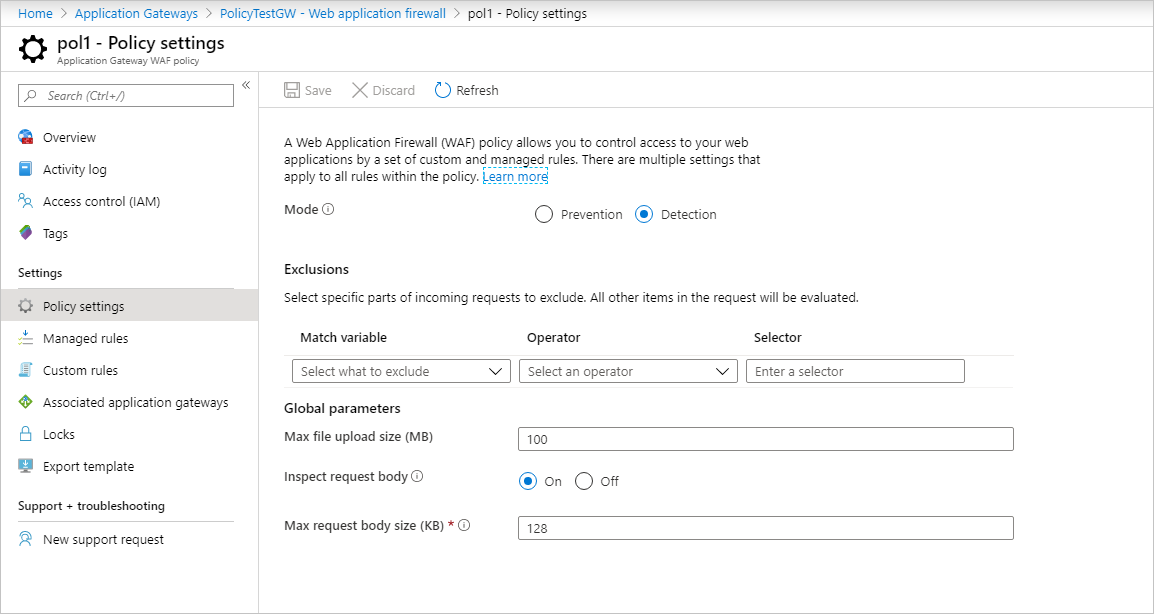

WAF-principer måste vara i aktiverat tillstånd för att inspektera trafikbegäran, logga händelser och vidta åtgärder på begäranden. WAF-principer i identifieringsläge loggar händelser när WAF-regler utlöses men inte vidtar någon annan åtgärd. Principer i förebyggande läge vidtar åtgärder på begäranden samt loggar händelsen i loggarna.

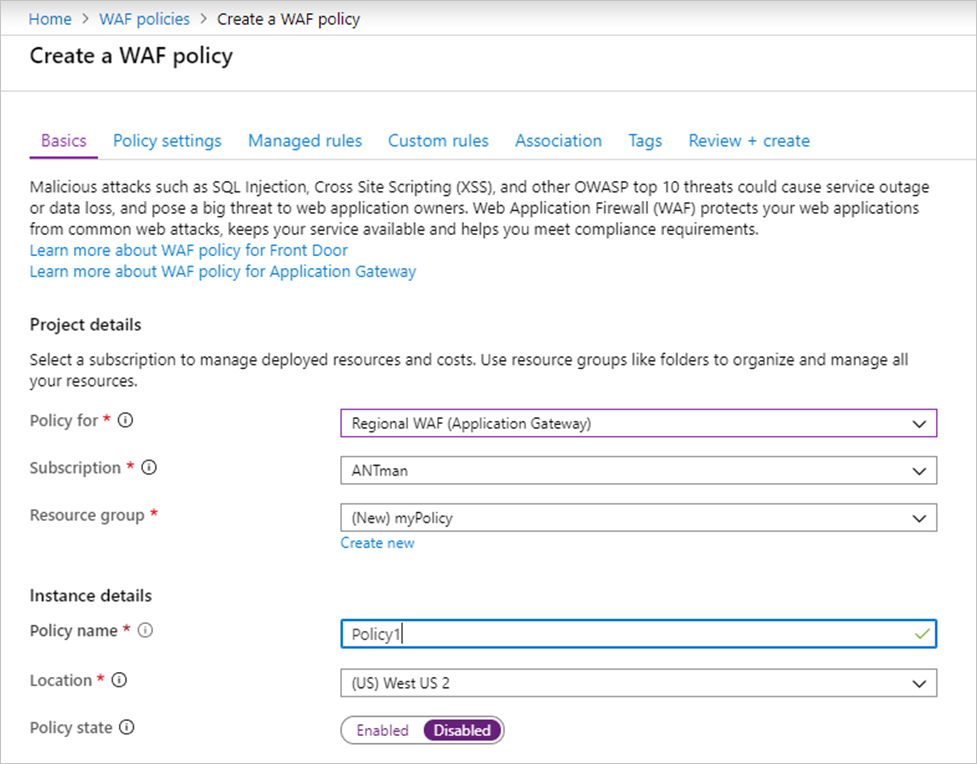

Skapa en policy

Skapa först en grundläggande WAF-princip med en hanterad standardregeluppsättning (DRS) med hjälp av Azure-portalen.

Välj Skapa en resurs längst upp till vänster i portalen. Sök efter WAF, välj Brandvägg för webbprogram och välj sedan Skapa.

På sidan Skapa en WAF-princip , fliken Grundläggande , anger eller väljer du följande information och godkänner standardinställningarna för de återstående inställningarna:

Inställning Värde Princip för Regional WAF (Application Gateway) Prenumeration Välj ditt prenumerationsnamn Resursgrupp Välj din resursgrupp Principnamn Ange ett unikt namn för din WAF-princip. På fliken Association väljer du Lägg till association och väljer sedan någon av följande inställningar:

Inställning Värde Application Gateway Välj programgatewayen och välj sedan Lägg till. HTTP-lyssnare Välj programgatewayen, välj lyssnarna och välj sedan Lägg till. Vägsökväg Välj programgatewayen, välj lyssnaren, välj routningsregeln och välj sedan Lägg till. Kommentar

Om du tilldelar en princip till din Application Gateway (eller lyssnare) som redan har en princip på plats skrivs den ursprungliga principen över och ersätts av den nya principen.

Välj Granska + skapa och välj sedan Skapa.

Konfigurera WAF-regler (valfritt)

När du skapar en WAF-princip är den som standard i identifieringsläge . I identifieringsläge blockerar WAF inte några begäranden. I stället loggas matchande WAF-regler i WAF-loggarna. Om du vill se waf i praktiken kan du ändra lägesinställningarna till Förebyggande. I förebyggande läge blockeras matchningsregler som definierats i de Microsoft Managed Rulesets som du har valt och/eller loggas i WAF-loggarna.

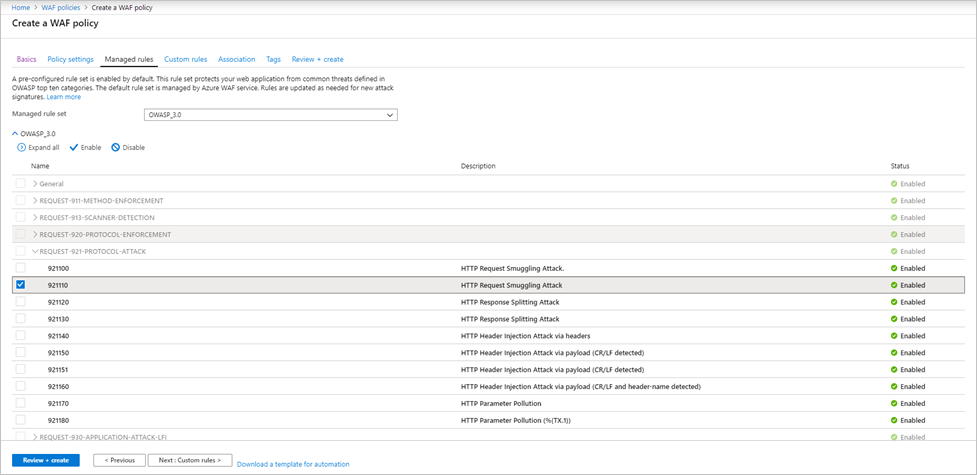

Hanterade regler

Azure-hanterade OWASP-regler är aktiverade som standard. Om du vill inaktivera en enskild regel i en regelgrupp expanderar du reglerna i regelgruppen, markerar kryssrutan framför regelnumret och väljer Inaktivera på fliken ovan.

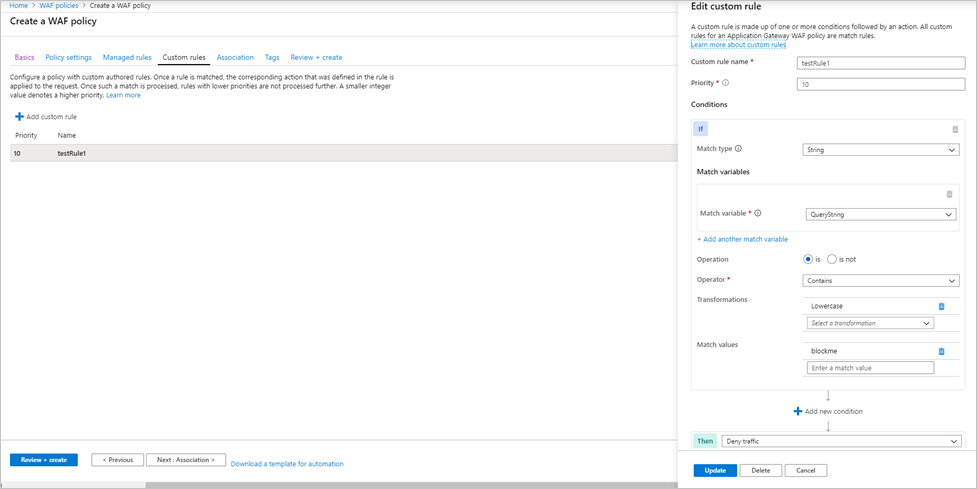

Anpassade regler

Om du vill skapa en anpassad regel väljer du Lägg till anpassad regel under fliken Anpassade regler . Då öppnas konfigurationssidan för anpassad regel. Följande skärmbild visar ett exempel på en anpassad regel som konfigurerats för att blockera en begäran om frågesträngen innehåller textblocket.

Uppgradera waf-konfigurationen till en WAF-princip

Om du har en befintlig WAF kanske du har märkt några ändringar i portalen. Först måste du identifiera vilken typ av princip du har aktiverat på din WAF. Det finns tre möjliga tillstånd:

- Ingen WAF-princip

- Endast princip för anpassade regler

- WAF-princip

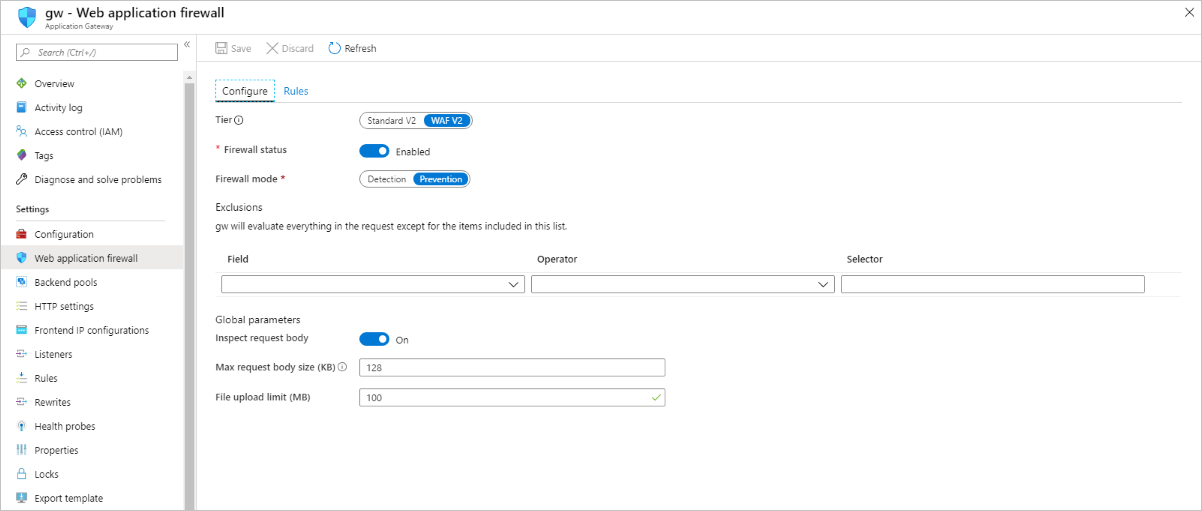

Du kan se vilket tillstånd din WAF är i genom att titta på den i portalen. Om WAF-inställningarna är synliga och kan ändras inifrån Application Gateway-vyn är din WAF i tillstånd 1.

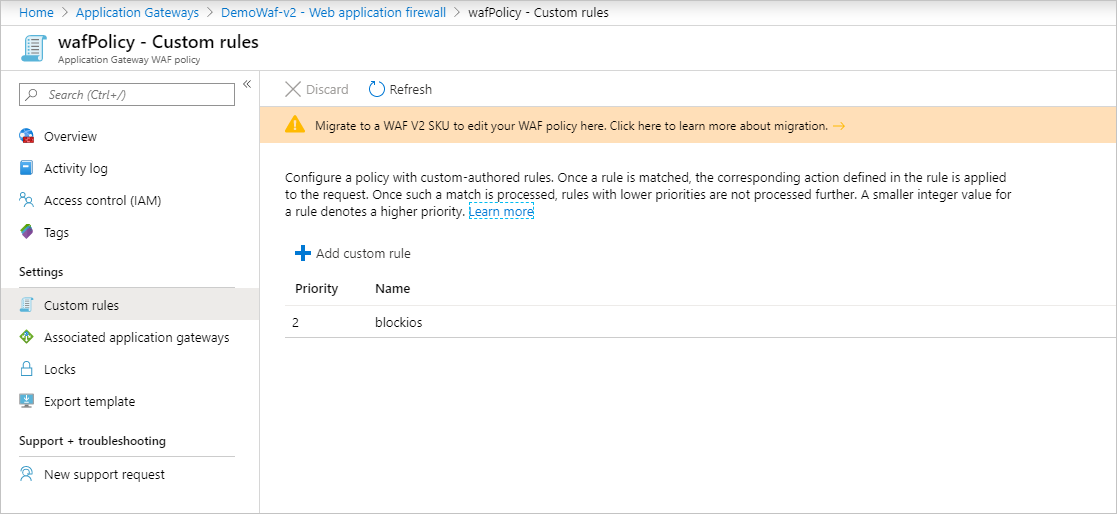

Om du väljer Brandvägg för webbprogram och den visar en associerad princip är WAF i tillstånd 2 eller tillstånd 3. När du har navigerat till principen, om den bara visar anpassade regler och associerade application gateways, är det en princip för endast anpassade regler.

Om den även visar principinställningar och hanterade regler är det en fullständig brandväggsprincip för webbprogram.

Uppgradera till WAF-princip

Om du bara har en WAF-princip för anpassade regler kanske du vill flytta till den nya WAF-principen. Framöver stöder brandväggsprincipen WAF-principinställningar, hanterade regeluppsättningar, undantag och inaktiverade regelgrupper. I princip görs nu alla WAF-konfigurationer som tidigare gjordes i Application Gateway via WAF-principen.

Redigeringar av den anpassade regeln är endast WAF-principer inaktiverade. Om du vill redigera waf-inställningar som att inaktivera regler, lägga till undantag osv. måste du uppgradera till en ny brandväggsprincipresurs på den översta nivån.

Om du vill göra det skapar du en brandväggsprincip för webbprogram och associerar den med valfria Application Gateway och lyssnare. Den här nya principen måste vara exakt densamma som den aktuella WAF-konfigurationen, vilket innebär att alla anpassade regler, undantag, inaktiverade regler osv. måste kopieras till den nya princip som du skapar. När du har en princip som är associerad med din Application Gateway kan du fortsätta att göra ändringar i dina WAF-regler och -inställningar. Du kan också göra detta med Azure PowerShell. Mer information finns i Associera en WAF-princip med en befintlig Application Gateway.

Du kan också använda ett migreringsskript för att uppgradera till en WAF-princip. Mer information finns i Uppgradera brandväggsprinciper för webbprogram med Azure PowerShell.

Framtvinga läge

Om du inte vill kopiera allt till en princip som är exakt densamma som din aktuella konfiguration kan du ställa in WAF i "force"-läge. Kör följande Azure PowerShell-kod för att sätta din WAF i kraftläge. Sedan kan du associera valfri WAF-princip till din WAF, även om den inte har exakt samma inställningar som din konfiguration.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Fortsätt sedan med stegen för att associera en WAF-princip till din programgateway. Mer information finns i Associera en WAF-princip med en befintlig Application Gateway.

Nästa steg

Läs mer om CRS-regelgrupper och regler för brandväggen för webbaserade program.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för