Säkerhetsöverväganden för Azure VMware Solution-arbetsbelastningar

I den här artikeln beskrivs säkerhetsdesignområdet för en Azure VMware Solution-arbetsbelastning. Diskussionen beskriver olika åtgärder för att skydda arbetsbelastningar i Azure VMware Solution. Dessa åtgärder hjälper till att skydda infrastruktur, data och program. Den här säkerhetsmetoden är holistisk och överensstämmer med organisationens huvudprioriteringar.

För att skydda Azure VMware Solution krävs en modell med delat ansvar, där Microsoft Azure och VMware ansvarar för vissa säkerhetsaspekter. För att implementera lämpliga säkerhetsåtgärder säkerställer du en tydlig förståelse för modellen för delat ansvar och samarbete mellan IT-team, VMware och Microsoft.

Hantera efterlevnad och styrning

Effekt: Säkerhet, driftskvalitet

Undvik att ta bort det privata molnet av misstag genom att använda resurslås för att skydda resurser från oönskad borttagning eller ändring. De kan anges på prenumeration, resursgrupp eller resursnivå och blockera borttagningar, ändringar eller båda.

Det är också viktigt att identifiera inkompatibla servrar. Du kan använda Azure Arc för det här ändamålet. Azure Arc utökar Azure-hanteringsfunktioner och -tjänster till lokala miljöer eller miljöer med flera moln. Azure Arc ger dig en vy med en enda fönsterruta för att tillämpa uppdateringar och snabbkorrigeringar genom att tillhandahålla centraliserad serverhantering och styrning. Resultatet är en konsekvent upplevelse för att hantera komponenter från Azure, lokala system och Azure VMware Solution.

Rekommendationer

- Placera ett resurslås på resursgruppen som är värd för det privata molnet för att förhindra att den tas bort av misstag.

- Konfigurera virtuella Azure VMware Solution-gästdatorer (VM) som Azure Arc-aktiverade servrar. Metoder som du kan använda för att ansluta datorer finns i Distributionsalternativ för Azure-ansluten datoragent.

- Distribuera en certifierad tredjepartslösning eller Azure Arc för Azure VMware Solution (förhandsversion).

- Använd Azure Policy för Azure Arc-aktiverade servrar för att granska och tillämpa säkerhetskontroller på virtuella Azure VMware Solution-gästdatorer.

Skydda gästoperativsystemet

Effekt: Säkerhet

Om du inte korrigerar och regelbundet uppdaterar operativsystemet gör du det sårbart för sårbarheter och utsätter hela plattformen för risker. När du tillämpar korrigeringar regelbundet håller du systemet uppdaterat. När du använder en slutpunktsskyddslösning hjälper du till att förhindra att vanliga attackvektorer riktar in sig på operativsystemet. Det är också viktigt att regelbundet utföra sårbarhetsgenomsökningar och utvärderingar. De här verktygen hjälper dig att identifiera och åtgärda säkerhetsbrister och säkerhetsrisker.

Microsoft Defender för molnet erbjuder unika verktyg som ger avancerat skydd mot hot i Azure VMware Solution och lokala virtuella datorer, inklusive:

- Övervakning av filintegriteten.

- Fillös attackidentifiering.

- Uppdatering av operativsystem.

- Utvärdering av felkonfiguration av säkerhet.

- Utvärdering av slutpunktsskydd.

Rekommendationer

- Installera en Azure-säkerhetsagent på virtuella Azure VMware Solution-gästdatorer via Azure Arc för servrar för att övervaka dem för säkerhetskonfigurationer och säkerhetsrisker.

- Konfigurera Azure Arc-datorer för att automatiskt skapa en association med standardregeln för datainsamling för Defender för molnet.

- I den prenumeration som du använder för att distribuera och köra det privata Azure VMware Solution-molnet använder du en Defender för molnet plan som innehåller serverskydd.

- Om du har virtuella gästdatorer med utökade säkerhetsfördelar i det privata Azure VMware Solution-molnet distribuerar du säkerhetsuppdateringar regelbundet. Använd verktyget för volymaktiveringshantering för att distribuera dessa uppdateringar.

Kryptera data

Effekt: Säkerhet, driftskvalitet

Datakryptering är en viktig aspekt av att skydda din Azure VMware Solution-arbetsbelastning från obehörig åtkomst och bevara integriteten för känsliga data. Kryptering innehåller vilande data på systemen och data under överföring.

Rekommendationer

- Kryptera VMware vSAN-datalager med kundhanterade nycklar för att kryptera vilande data.

- Använd inbyggda krypteringsverktyg som BitLocker för att kryptera virtuella gästdatorer.

- Använd inbyggda databaskrypteringsalternativ för databaser som körs på virtuella azure VMware Solution-gästdatorer för privata moln. Du kan till exempel använda transparent datakryptering (TDE) för SQL Server.

- Övervaka databasaktiviteter för misstänkt aktivitet. Du kan använda inbyggda databasövervakningsverktyg som SQL Server Activity Monitor.

Implementera nätverkssäkerhet

Effekt: Driftsmässig excellens

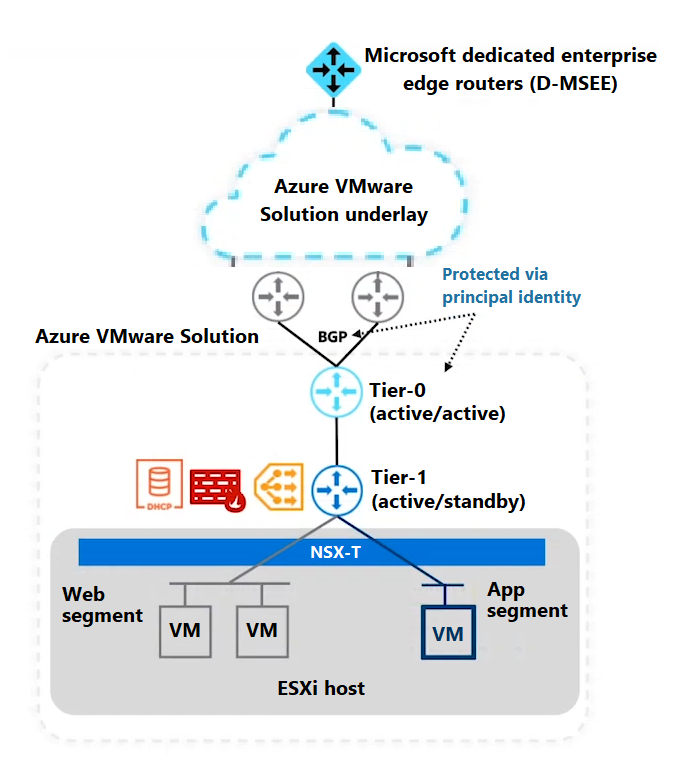

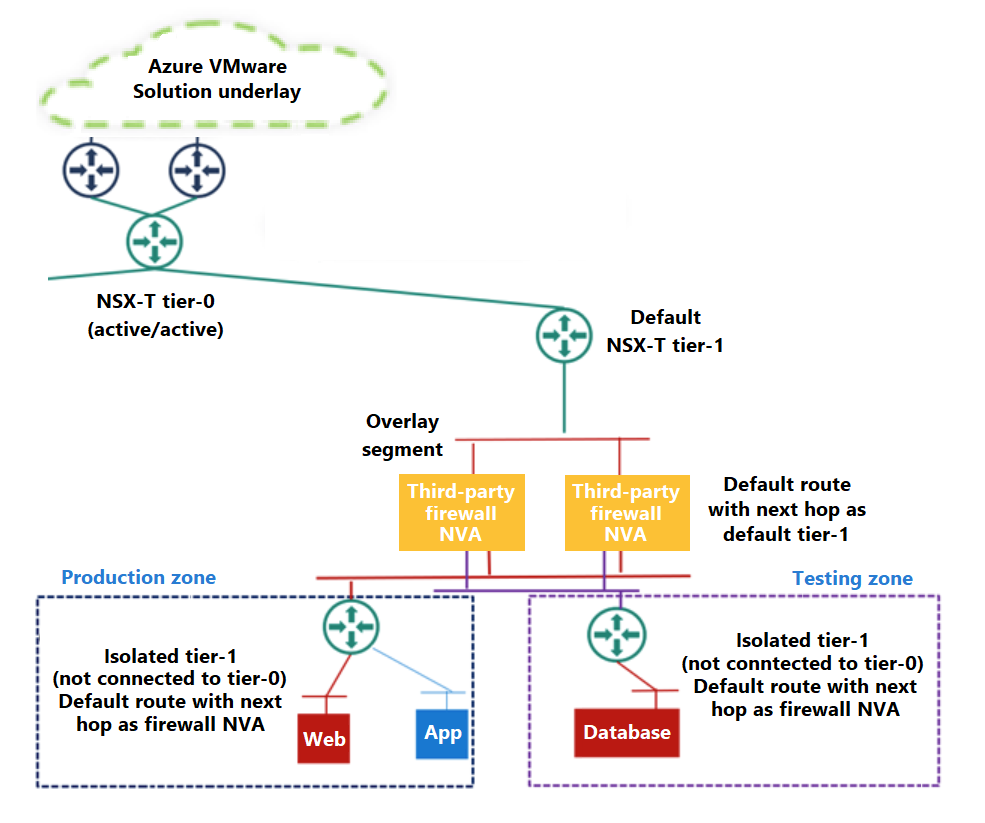

Ett mål med nätverkssäkerhet är att förhindra obehörig åtkomst till Azure VMware Solution-komponenter. En metod för att uppnå det här målet är att implementera gränser via nätverkssegmentering. Den här metoden hjälper till att isolera dina program. Som en del av segmenteringen fungerar ett virtuellt LAN på ditt datalänklager. Det virtuella LAN:et ger fysisk separation av dina virtuella datorer genom att partitionera det fysiska nätverket i logiska nätverk för att separera trafik.

Segment skapas sedan för att tillhandahålla avancerade säkerhetsfunktioner och routning. Till exempel kan program-, webb- och databasnivån ha separata segment i en arkitektur på tre nivåer. Programmet kan lägga till en nivå av mikrosegmentering med hjälp av säkerhetsregler för att begränsa nätverkskommunikationen mellan de virtuella datorerna i varje segment.

Routrar på nivå 1 är placerade framför segmenten. Dessa routrar tillhandahåller routningsfunktioner i det programvarudefinierade datacentret (SDDC). Du kan distribuera flera nivå 1-routrar för att separera olika uppsättningar segment eller för att uppnå en specifik routning. Anta till exempel att du vill begränsa trafik mellan öst och väst som flödar till och från dina arbetsbelastningar för produktion, utveckling och testning. Du kan använda distribuerade nivå-1-nivåer för att segmentera och filtrera trafiken baserat på specifika regler och principer.

Rekommendationer

- Använd nätverkssegment för att separera och övervaka komponenter logiskt.

- Använd mikrosegmenteringsfunktioner som är inbyggda i VMware NSX-T Data Center för att begränsa nätverkskommunikationen mellan programkomponenter.

- Använd en centraliserad routningsenhet för att skydda och optimera routning mellan segment.

- Använd förskjutna nivå 1-routrar när nätverkssegmentering drivs av organisationens säkerhets- eller nätverksprinciper, efterlevnadskrav, affärsenheter, avdelningar eller miljöer.

Använda ett system för intrångsidentifiering och skydd (IDPS)

Effekt: Säkerhet

En IDPS kan hjälpa dig att identifiera och förhindra nätverksbaserade attacker och skadlig aktivitet i din Azure VMware Solution-miljö.

Rekommendationer

- Använd den distribuerade brandväggen VMware NSX-T Data Center för att få hjälp med att identifiera skadliga mönster och skadlig kod i trafik mellan dina Komponenter i Azure VMware Solution.

- Använd en Azure-tjänst som Azure Firewall eller en certifierad NVA från tredje part som körs i Azure eller i Azure VMware Solution.

Använda rollbaserad åtkomstkontroll (RBAC) och multifaktorautentisering

Effekt: Säkerhet, driftskvalitet

Identitetssäkerhet hjälper till att styra åtkomsten till privata molnarbetsbelastningar i Azure VMware Solution och de program som körs på dem. Du kan använda RBAC för att tilldela roller och behörigheter som är lämpliga för specifika användare och grupper. Dessa roller och behörigheter beviljas baserat på principen om lägsta behörighet.

Du kan framtvinga multifaktorautentisering för användarautentisering för att ge ett extra säkerhetslager mot obehörig åtkomst. Olika metoder för multifaktorautentisering, till exempel mobila push-meddelanden, ger en bekväm användarupplevelse och hjälper även till att säkerställa stark autentisering. Du kan integrera Azure VMware Solution med Microsoft Entra-ID för att centralisera användarhantering och dra nytta av avancerade säkerhetsfunktioner i Microsoft Entra. Exempel på funktioner är privilegierad identitetshantering, multifaktorautentisering och villkorlig åtkomst.

Rekommendationer

- Använd Microsoft Entra Privileged Identity Management för att tillåta tidsbunden åtkomst till Azure-portalen och kontrollfönsteråtgärder. Använd granskningshistorik för privilegierad identitetshantering för att spåra åtgärder som högprivilegierade konton utför.

- Minska antalet Microsoft Entra-konton som kan:

- Få åtkomst till Azure-portalen och API:er.

- Gå till det privata azure VMware Solution-molnet.

- Läs administratörskonton för VMware vCenter Server och VMware NSX-T Data Center.

- Rotera autentiseringsuppgifterna för det lokala

cloudadminkontot för VMware vCenter Server och VMware NSX-T Data Center för att förhindra missbruk och missbruk av dessa administrativa konton. Använd endast dessa konton i scenarier med break glass . Skapa servergrupper och användare för VMware vCenter Server och tilldela dem identiteter från externa identitetskällor. Använd dessa grupper och användare för specifika VMware vCenter Server- och VMware NSX-T Data Center-åtgärder. - Använd en centraliserad identitetskälla för att konfigurera autentiserings- och auktoriseringstjänster för virtuella gästdatorer och program.

Övervaka säkerhet och identifiera hot

Effekt: Säkerhet, driftskvalitet

Säkerhetsövervakning och hotidentifiering omfattar identifiering och svar på ändringar i säkerhetsstatusen för privata molnarbetsbelastningar i Azure VMware Solution. Det är viktigt att följa branschens bästa praxis och uppfylla regelkrav, inklusive:

- Health Insurance Portability and Accountability Act (HIPAA).

- PcI DSS (Payment Card Industry Data Security Standards).

Du kan använda ett SIEM-verktyg (säkerhetsinformation och händelsehantering) eller Microsoft Sentinel för att aggregera, övervaka och analysera säkerhetsloggar och händelser. Den här informationen hjälper dig att identifiera och svara på potentiella hot. Att regelbundet utföra granskningar hjälper dig också att avvärja hot. När du regelbundet övervakar din Azure VMware Solution-miljö är du i en bättre position för att se till att den överensstämmer med säkerhetsstandarder och principer.

Rekommendationer

- Automatisera svar på rekommendationer från Defender för molnet med hjälp av följande Azure-principer:

- Arbetsflödesautomatisering för säkerhetsaviseringar

- Arbetsflödesautomatisering för säkerhetsrekommendationer

- Arbetsflödesautomatisering för regelefterlevnadsändringar

- Distribuera Microsoft Sentinel och ange målet till en Log Analytics-arbetsyta för att samla in loggar från privata gästdatorer i Azure VMware Solution.

- Använd en dataanslutning för att ansluta Microsoft Sentinel och Defender för molnet.

- Automatisera hotsvar med hjälp av Microsoft Sentinel-spelböcker och Azure Automation-regler.

Upprätta en säkerhetsbaslinje

Effekt: Säkerhet

Microsofts prestandamått för molnsäkerhet ger rekommendationer om hur du kan skydda dina molnlösningar i Azure. Den här säkerhetsbaslinjen tillämpar kontroller som definieras av Microsoft cloud security benchmark version 1.0 på Azure Policy.

Rekommendationer

- Använd de rekommendationer som ges i Azures säkerhetsbaslinje för Azure VMware Solution för att skydda din arbetsbelastning.

Nästa steg

Nu när du har tittat på metodtips för att skydda Azure VMware Solution undersöker du operativa hanteringsprocedurer för att uppnå affärskvalitet.

Använd utvärderingsverktyget för att utvärdera dina designval.