Så här skyddar Defender för molnet-appar din Amazon Web Services-miljö (AWS)

Amazon Web Services är en IaaS-leverantör som gör det möjligt för din organisation att vara värd för och hantera hela sina arbetsbelastningar i molnet. Förutom fördelarna med att utnyttja infrastrukturen i molnet kan organisationens mest kritiska tillgångar exponeras för hot. Exponerade tillgångar omfattar lagringsinstanser med potentiellt känslig information, beräkningsresurser som driver några av dina mest kritiska program, portar och virtuella privata nätverk som ger åtkomst till din organisation.

Anslut ing AWS to Defender för molnet Apps hjälper dig att skydda dina tillgångar och identifiera potentiella hot genom att övervaka administrativa aktiviteter och inloggningsaktiviteter, meddela om möjliga råstyrkeattacker, skadlig användning av ett privilegierat användarkonto, ovanliga borttagningar av virtuella datorer och offentligt exponerade lagringshink.

Huvudsakliga hot

- Missbruk av molnresurser

- Komprometterade konton och insiderhot

- Dataläckage

- Felkonfiguration av resurser och otillräcklig åtkomstkontroll

Så här skyddar Defender för molnet-appar din miljö

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Begränsa exponeringen av delade data och framtvinga samarbetsprinciper

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Kontrollera AWS med inbyggda principer och principmallar

Du kan använda följande inbyggda principmallar för att identifiera och meddela dig om potentiella hot:

| Typ | Name |

|---|---|

| Mall för aktivitetsprincip | Inloggningsfel i administratörskonsolen CloudTrail-konfigurationsändringar Konfigurationsändringar för EC2-instanser Principändringar i IAM Inloggning från en riskfylld IP-adress Ändringar i listan över nätverksåtkomstkontroll (ACL) Ändringar i nätverksgatewayen S3-bucketaktivitet Konfigurationsändringar för säkerhetsgrupper Ändringar i virtuellt privat nätverk |

| Inbyggd princip för avvikelseidentifiering | Aktivitet från anonyma IP-adresser Aktivitet från sällan förekommande land Aktivitet från misstänkta IP-adresser Omöjlig resa Aktivitet som utförs av avslutad användare (kräver Microsoft Entra-ID som IdP) Flera misslyckade inloggningsförsök Ovanliga administrativa aktiviteter Ovanliga aktiviteter för flera lagringsborttagningar (förhandsversion) Flera borttagningsaktiviteter för virtuella datorer Ovanliga aktiviteter för att skapa virtuella datorer (förhandsversion) Ovanlig region för molnresurs (förhandsversion) |

| Filprincipmall | S3-bucketen är offentligt tillgänglig |

Mer information om hur du skapar principer finns i Skapa en princip.

Automatisera styrningskontroller

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande AWS-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Användarstyrning | – Meddela användaren vid avisering (via Microsoft Entra-ID) – Kräv att användaren loggar in igen (via Microsoft Entra-ID) – Pausa användare (via Microsoft Entra-ID) |

| Datastyrning | - Gör en S3-bucket privat – Ta bort en medarbetare för en S3-bucket |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Skydda AWS i realtid

Läs våra metodtips för att blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Anslut Amazon Web Services till Microsoft Defender för molnet Apps

Det här avsnittet innehåller instruktioner för hur du ansluter ditt befintliga AWS-konto (Amazon Web Services) till Microsoft Defender för molnet-appar med anslutnings-API:erna. Information om hur Defender för molnet Apps skyddar AWS finns i Skydda AWS.

Du kan ansluta AWS Security-granskning till Defender för molnet Apps-anslutningar för att få insyn i och kontroll över AWS-appanvändning.

Steg 1: Konfigurera Amazon Web Services-granskning

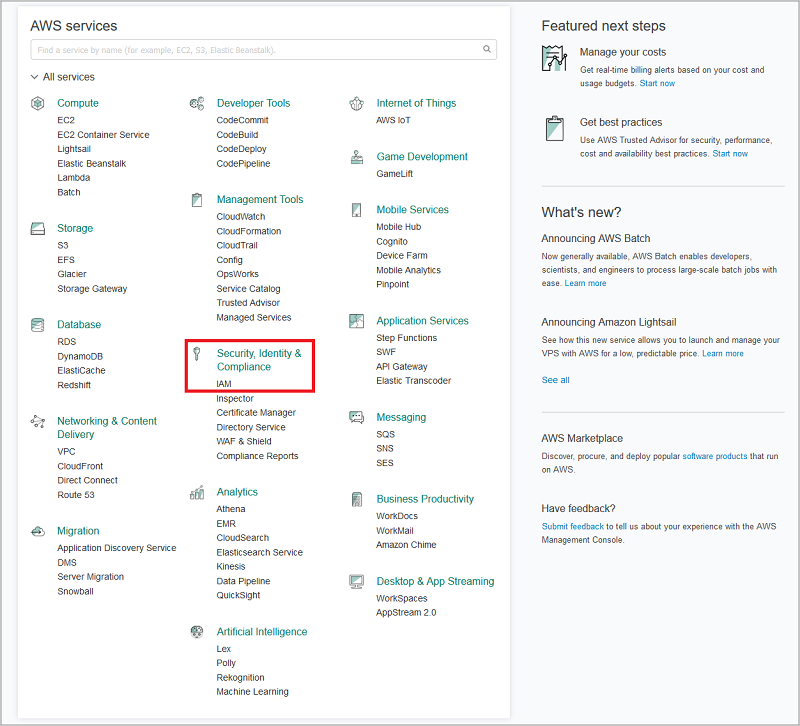

Välj IAM under Säkerhet, Identitet och efterlevnad i Amazon Web Services-konsolen.

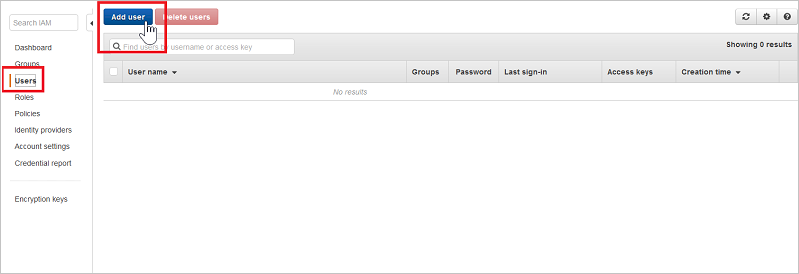

Välj Användare och välj sedan Lägg till användare.

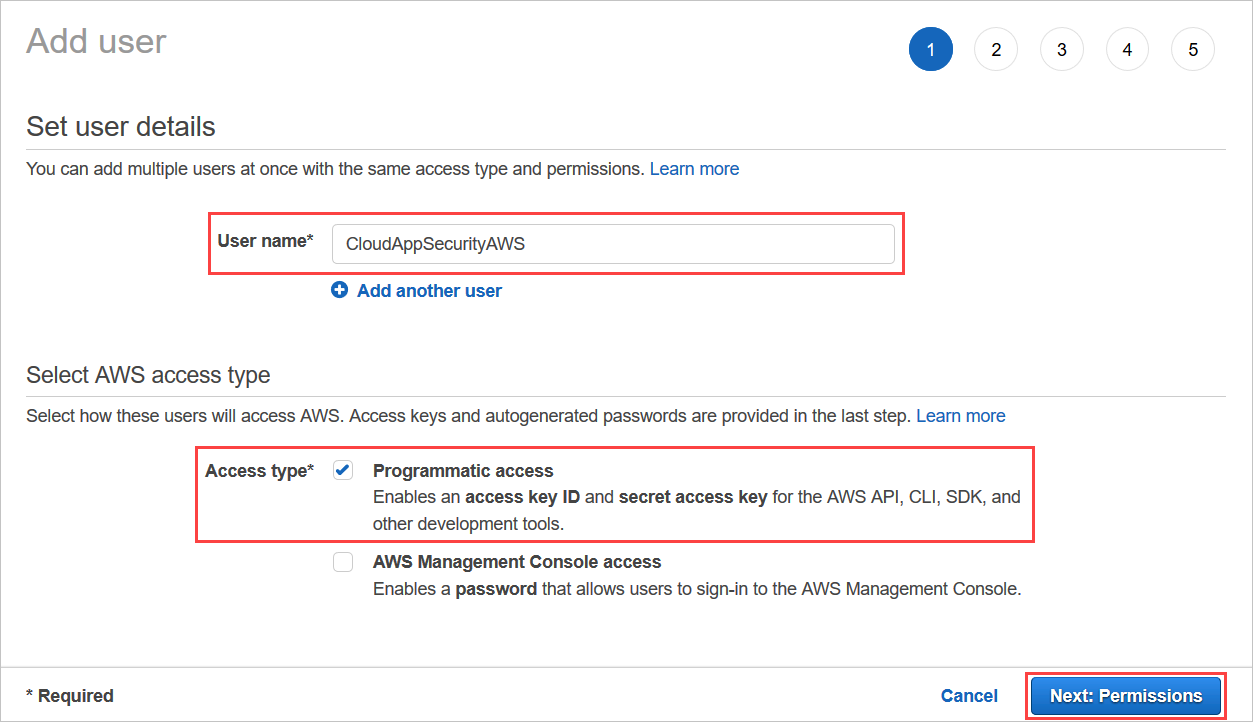

I steget Information anger du ett nytt användarnamn för Defender för molnet Apps. Kontrollera att du under Åtkomsttyp väljer Programmatisk åtkomst och väljer Nästa behörigheter.

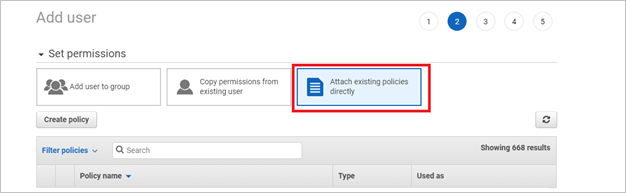

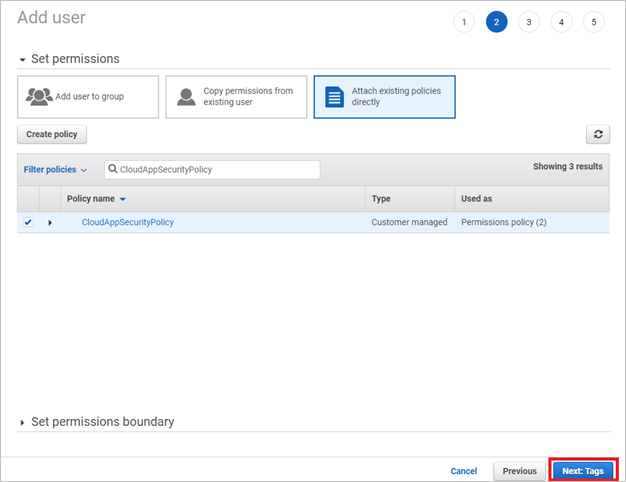

Välj Koppla befintliga principer direkt och sedan Skapa princip.

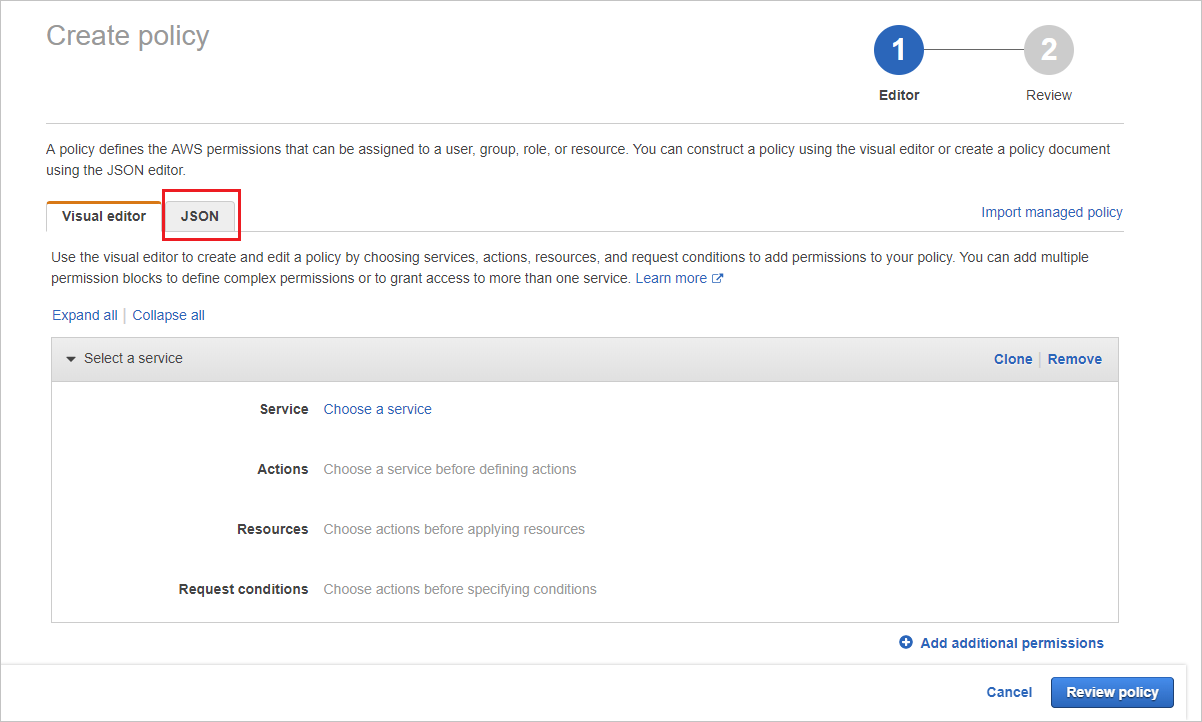

Välj fliken JSON :

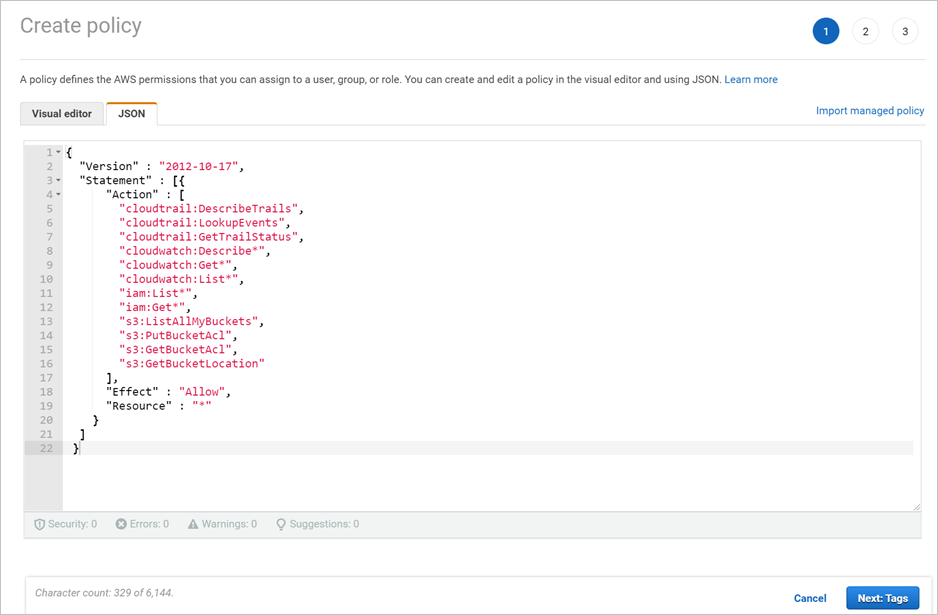

Klistra in följande skript i det angivna området:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Välj Nästa: Taggar

Välj Nästa: Granska.

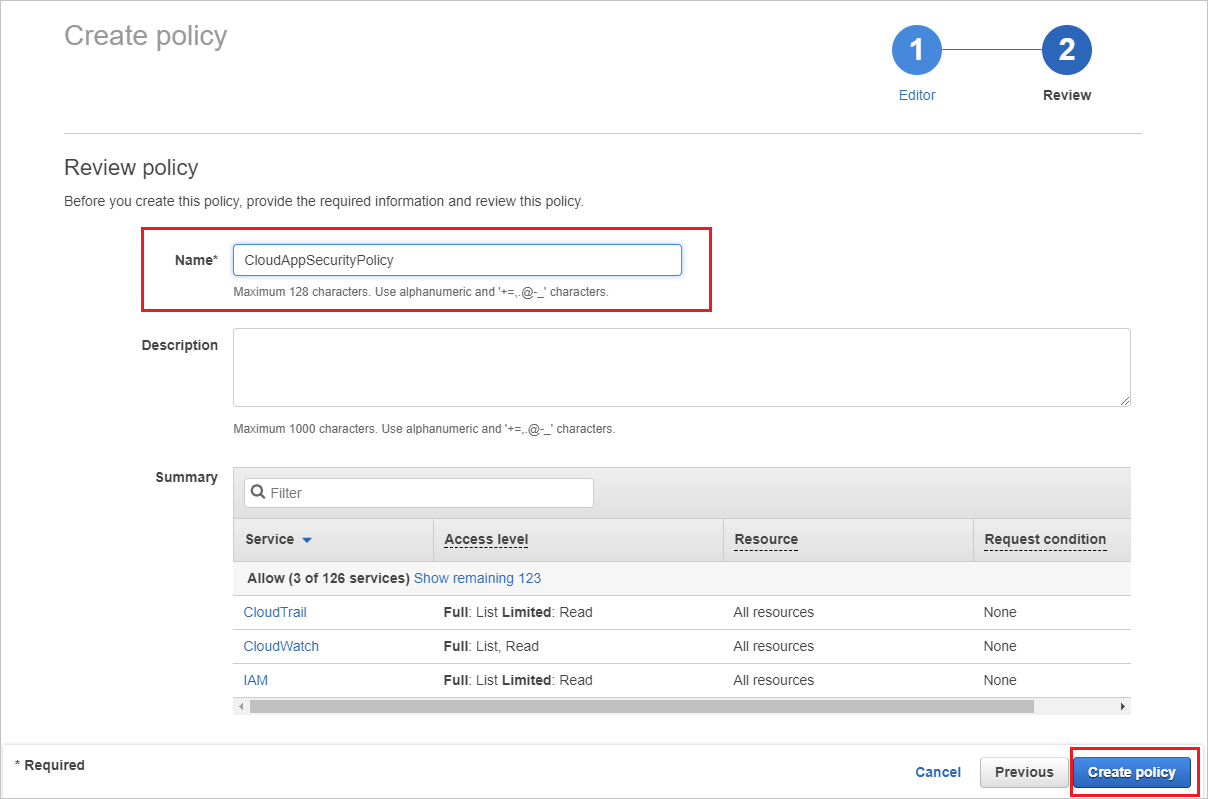

Ange ett namn och välj Skapa princip.

Gå tillbaka till skärmen Lägg till användare, uppdatera listan om det behövs och välj den användare du skapade och välj Nästa: Taggar.

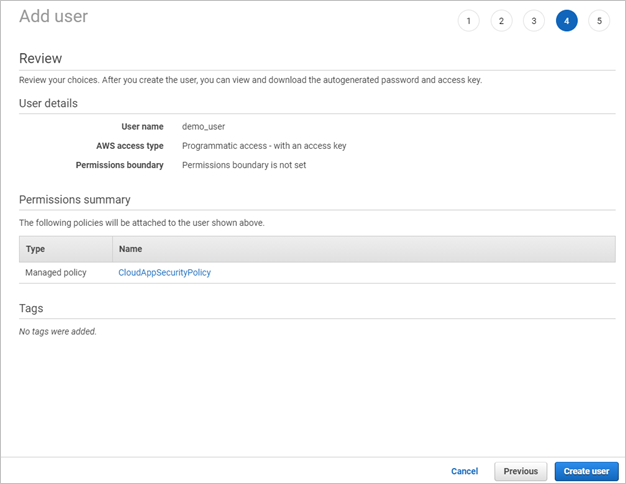

Välj Nästa: Granska.

Om all information är korrekt väljer du Skapa användare.

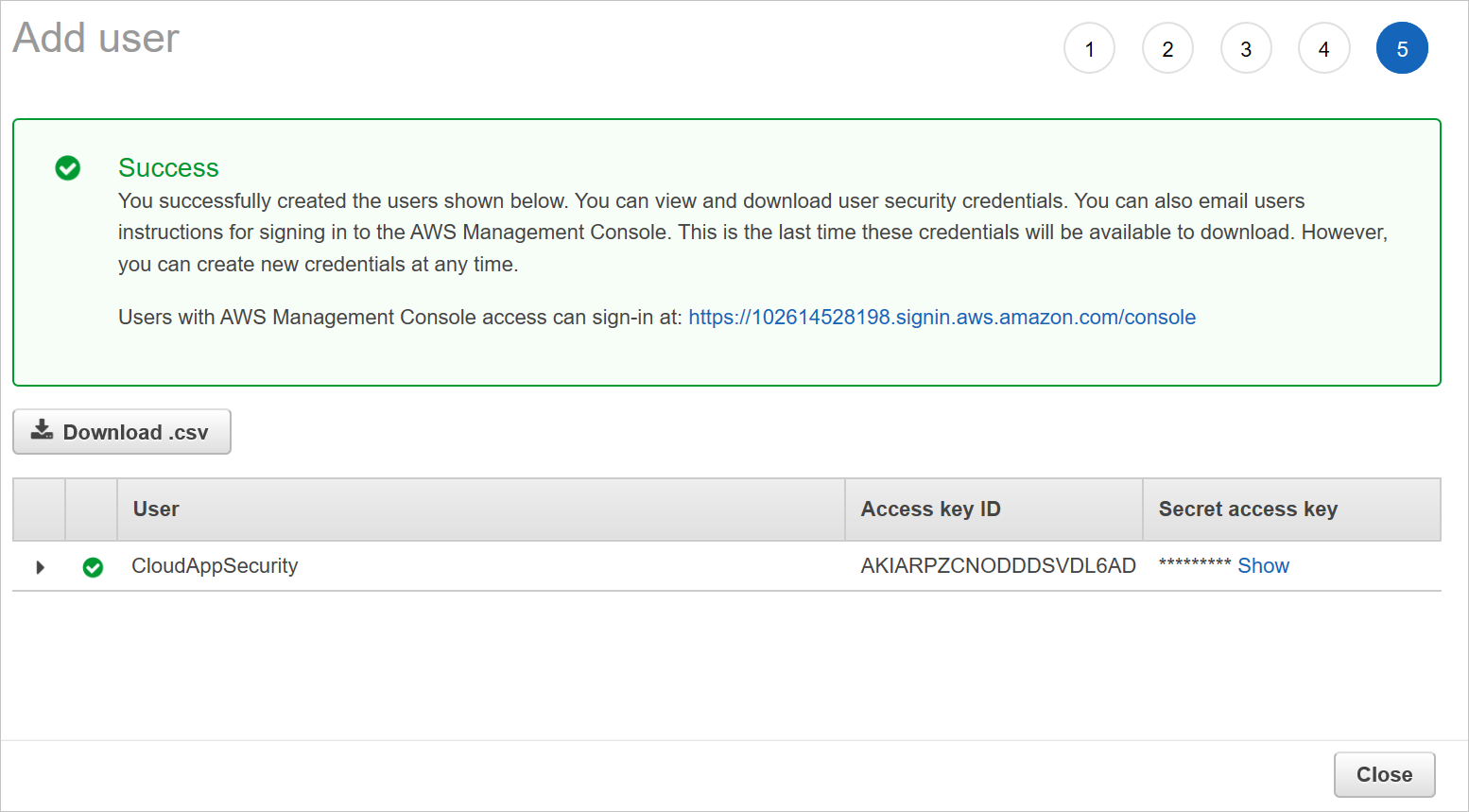

När du får meddelandet om att det lyckades väljer du Ladda ned .csv för att spara en kopia av den nya användarens autentiseringsuppgifter. Du behöver dem senare.

Kommentar

När du har anslutit AWS får du händelser i sju dagar före anslutningen. Om du precis har aktiverat CloudTrail får du händelser från den tidpunkt då du aktiverade CloudTrail.

Steg 2: Anslut Amazon Web Services-granskning till Defender för molnet Apps

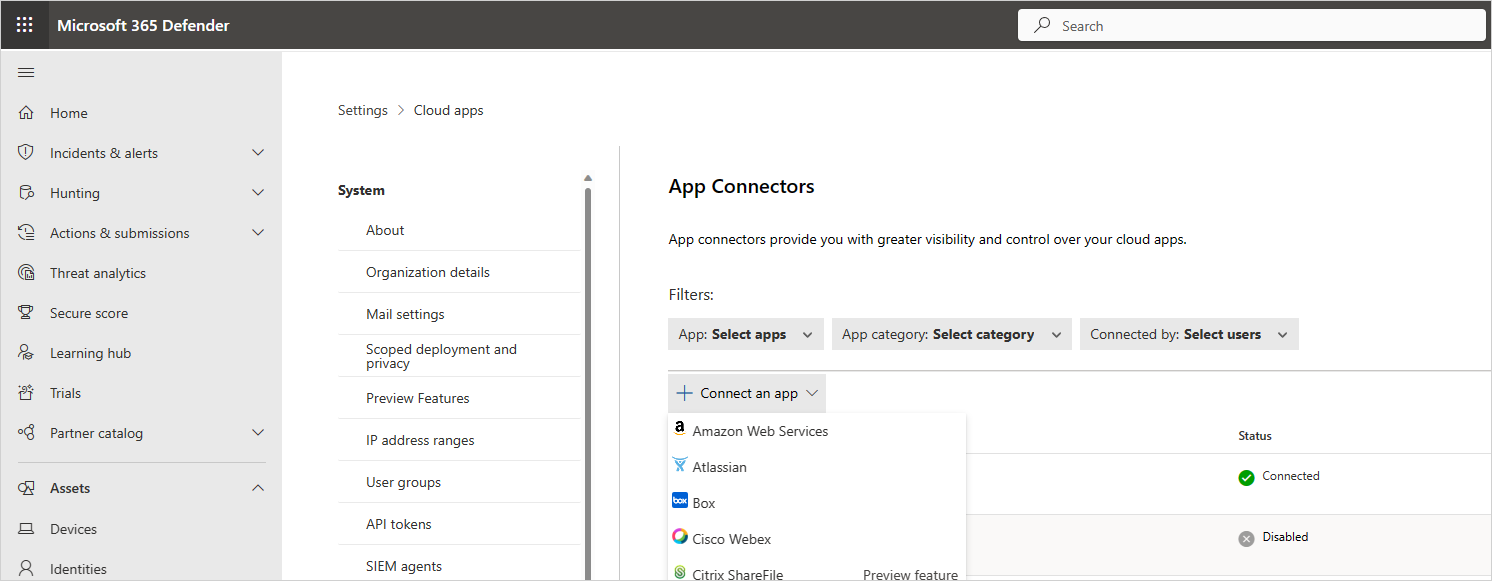

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslut appar väljer du App Anslut orer.

Gör något av följande för att ange autentiseringsuppgifterna för AWS-anslutningstjänsten på sidan Anslutningsverktyg s:

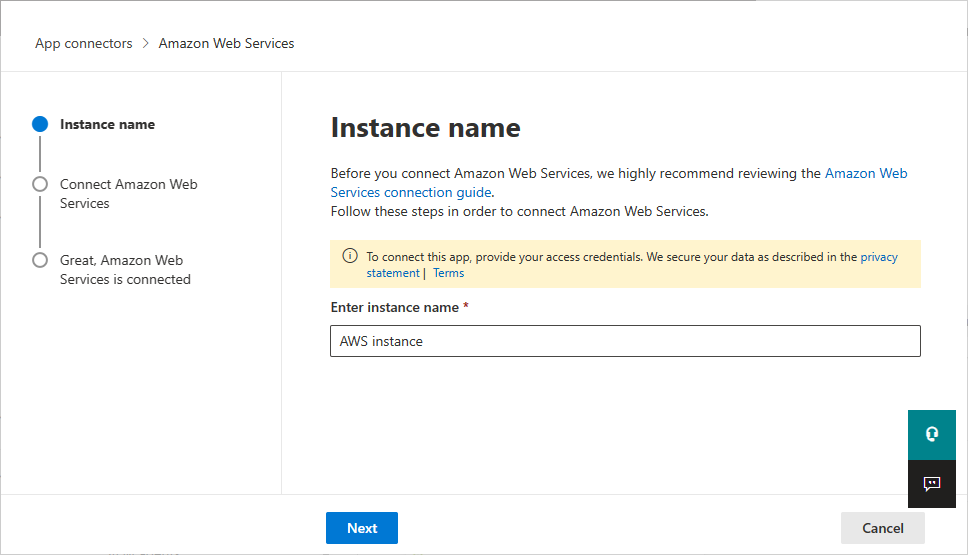

För en ny anslutningsapp

Välj +Anslut en app följt av Amazon Web Services.

I nästa fönster anger du ett namn för anslutningsappen och väljer sedan Nästa.

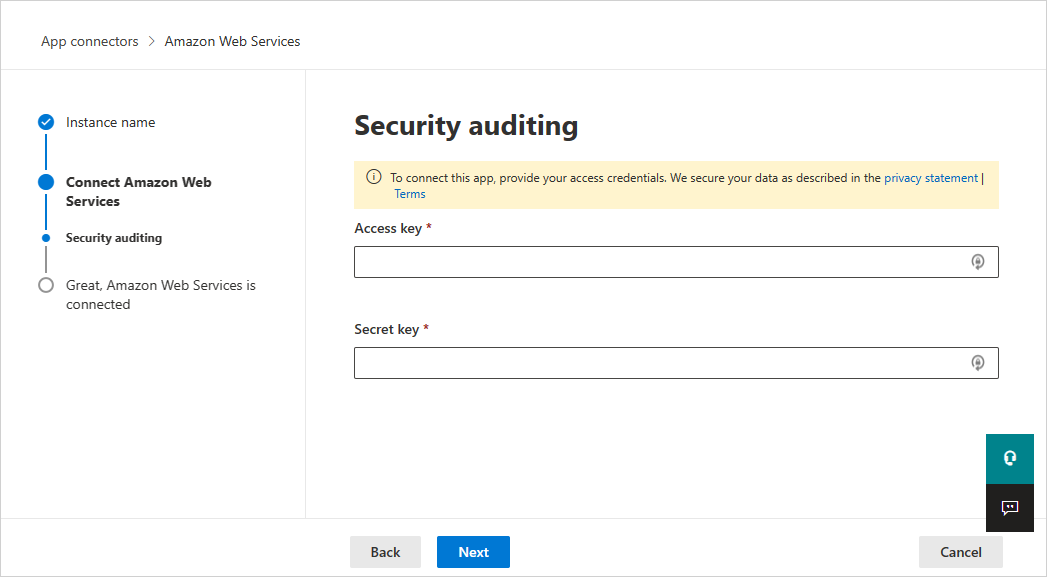

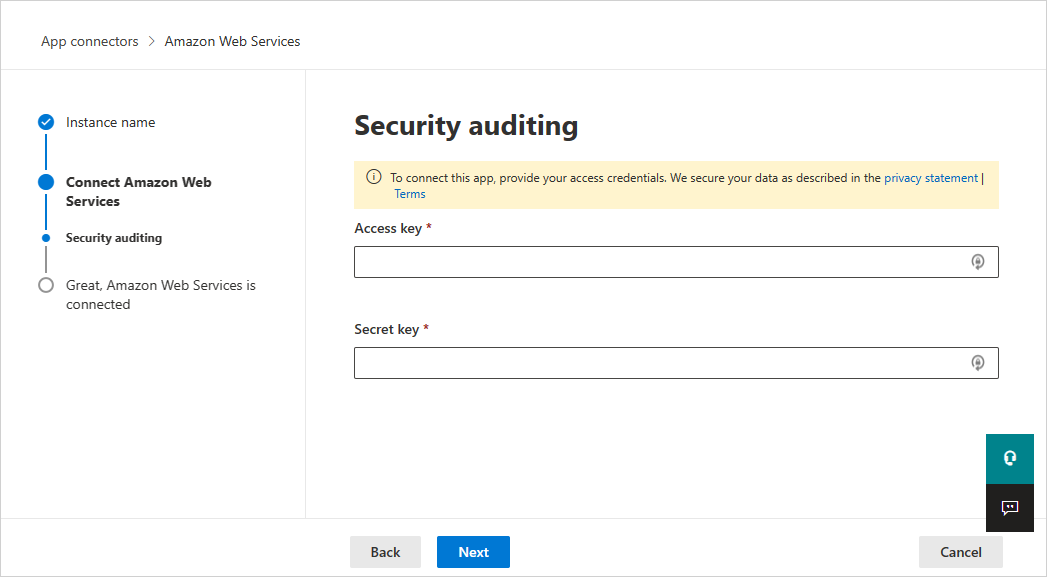

På sidan Anslut Amazon Web Services väljer du Säkerhetsgranskning och sedan Nästa.

På sidan Säkerhetsgranskning klistrar du in åtkomstnyckeln och hemlighetsnyckeln från .csv-filen i relevanta fält och väljer Nästa.

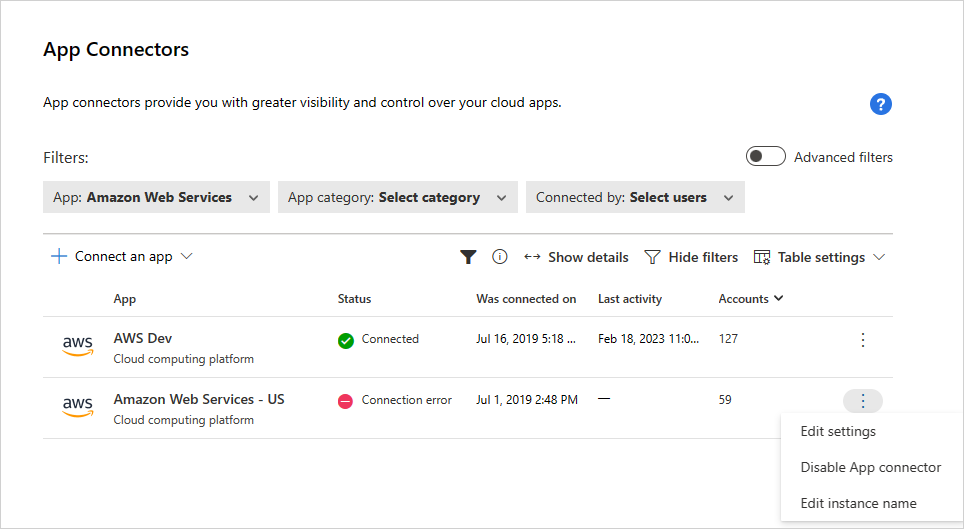

För en befintlig anslutningsapp

I listan över anslutningsappar går du till raden där AWS-anslutningstjänsten visas och väljer Redigera inställningar.

På sidorna Instansnamn och Anslut Amazon Web Services väljer du Nästa. På sidan Säkerhetsgranskning klistrar du in åtkomstnyckeln och hemlighetsnyckeln från .csv-filen i relevanta fält och väljer Nästa.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslut appar väljer du App Anslut orer. Kontrollera att statusen för den anslutna app-Anslut eller är Anslut.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för