Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Viktigt

Utfasningsmeddelande: Microsoft Defender for Cloud Apps SIEM-agenter

Som en del av vår pågående konvergensprocess över Microsoft Defender arbetsbelastningar kommer Microsoft Defender for Cloud Apps SIEM-agenter att bli inaktuella från och med november 2025.

Befintliga Microsoft Defender for Cloud Apps SIEM-agenter fortsätter att fungera som det är fram till dess. Från och med den 19 juni 2025 kan inga nya SIEM-agenter konfigureras, men Microsoft Sentinel-agentintegrering (förhandsversion) stöds fortfarande och kan fortfarande läggas till.

Vi rekommenderar att du övergår till API:er som stöder hantering av aktiviteter och aviseringar från flera arbetsbelastningar. Dessa API:er förbättrar säkerhetsövervakning och hantering och erbjuder ytterligare funktioner med data från flera Microsoft Defender arbetsbelastningar.

För att säkerställa kontinuitet och åtkomst till data som för närvarande är tillgängliga via Microsoft Defender for Cloud Apps SIEM-agenter rekommenderar vi att du övergår till följande API:er som stöds:

- Information om aviseringar och aktiviteter finns i: Microsoft Defender XDR API för direktuppspelning.

- Information om Microsoft Entra ID Protection inloggningshändelser finns i tabellen IdentityLogonEvents i det avancerade jaktschemat.

- Information om API:et för Säkerhetsaviseringar i Microsoft Graph finns i: Lista alerts_v2

- Om du vill visa Microsoft Defender for Cloud Apps aviseringsdata i API:et för Microsoft Defender XDR incidenter kan du läsa Microsoft Defender XDR incident-API:er och incidentresurstypen

Du kan integrera Microsoft Defender for Cloud Apps med den allmänna SIEM-servern för att aktivera centraliserad övervakning av aviseringar och aktiviteter från anslutna appar. När nya aktiviteter och händelser stöds av anslutna appar distribueras sedan insyn i dem i Microsoft Defender for Cloud Apps. Genom att integrera med en SIEM-tjänst kan du skydda dina molnprogram bättre samtidigt som du underhåller ditt vanliga säkerhetsarbetsflöde, automatiserar säkerhetsprocedurer och korrelerar mellan molnbaserade och lokala händelser. DEN Microsoft Defender for Cloud Apps SIEM-agenten körs på servern och hämtar aviseringar och aktiviteter från Microsoft Defender for Cloud Apps och strömmar dem till SIEM-servern.

När du först integrerar SIEM med Defender for Cloud Apps vidarebefordras aktiviteter och aviseringar från de senaste två dagarna till SIEM och alla aktiviteter och aviseringar (baserat på det filter du väljer) från och med då. Om du inaktiverar den här funktionen under en längre period, sedan återaktiverar, vidarebefordras de senaste två dagarnas aviseringar och aktiviteter och sedan alla aviseringar och aktiviteter från och med då.

Ytterligare integreringslösningar är:

- Microsoft Sentinel – en skalbar, molnbaserad SIEM och SOAR för intern integrering. Information om hur du integrerar med Microsoft Sentinel finns i Microsoft Sentinel-integrering.

- Microsoft Security Graph API – en mellanliggande tjänst (eller asynkron meddelandekö) som tillhandahåller ett enda programmatiskt gränssnitt för att ansluta flera säkerhetsleverantörer. Mer information finns i Integrering av säkerhetslösningar med hjälp av Microsoft Graph-API för säkerhet.

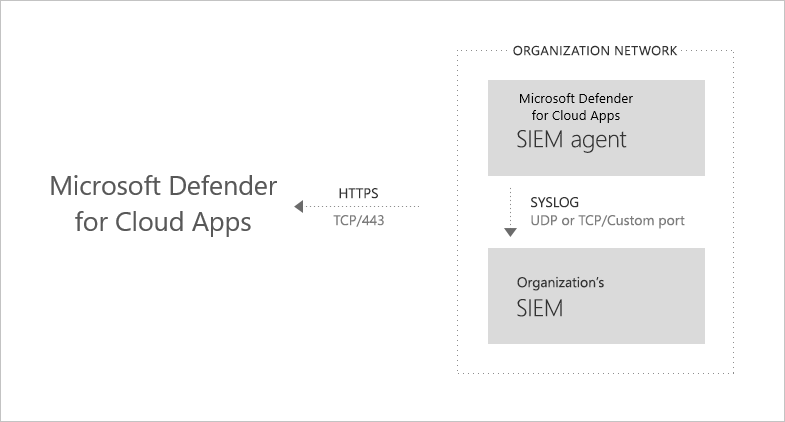

Allmän SIEM-integreringsarkitektur

SIEM-agenten distribueras i organisationens nätverk. När den distribueras och konfigureras hämtas de datatyper som har konfigurerats (aviseringar och aktiviteter) med hjälp av Defender for Cloud Apps RESTful-API:er. Trafiken skickas sedan via en krypterad HTTPS-kanal på port 443.

När SIEM-agenten hämtar data från Defender for Cloud Apps skickar den Syslog-meddelandena till din lokala SIEM. Defender for Cloud Apps använder de nätverkskonfigurationer som du angav under installationen (TCP eller UDP med en anpassad port).

SIEM som stöds

Defender for Cloud Apps stöder för närvarande Micro Focus ArcSight och generisk CEF.

Så här integrerar du

Integrering med siem utförs i tre steg:

- Konfigurera i Defender for Cloud Apps.

- Ladda ned JAR-filen och kör den på servern.

- Kontrollera att SIEM-agenten fungerar.

Förhandskrav

- En Windows- eller Linux-standardserver (kan vara en virtuell dator).

- OPERATIVSYSTEM: Windows eller Linux

- CPU: 2

- Diskutrymme: 20 GB

- RAM: 2 GB

- Servern måste köra Java 8. Tidigare versioner stöds inte.

- Transport Layer Security (TLS) 1.2+. Tidigare versioner stöds inte.

- Ange brandväggen enligt beskrivningen i Nätverkskrav

Integrera med siem

Steg 1: Konfigurera den i Defender for Cloud Apps

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

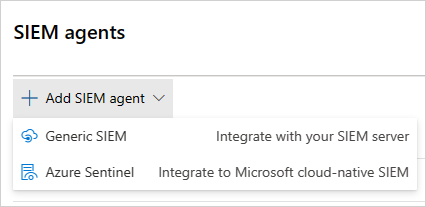

Under System väljer du SIEM-agenter. Välj Lägg till SIEM-agent och välj sedan Generisk SIEM.

I guiden väljer du Starta guiden.

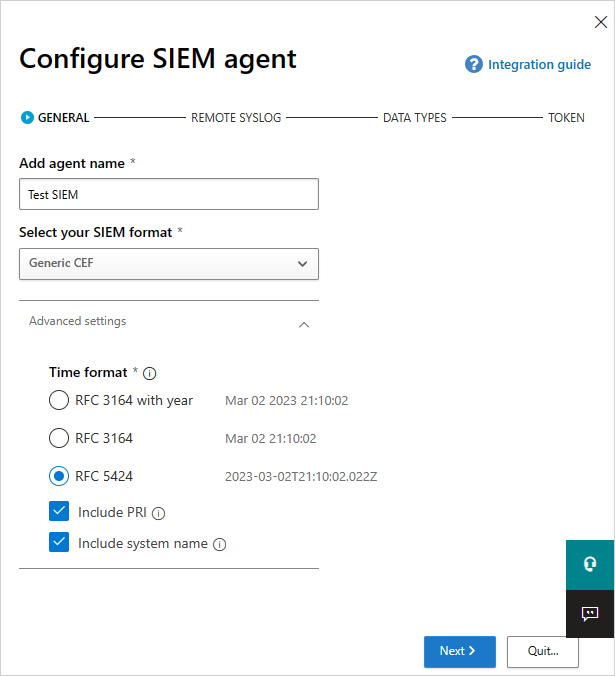

I guiden fyller du i ett namn och väljer SIEM-format och anger eventuella avancerade inställningar som är relevanta för det formatet. Välj Nästa.

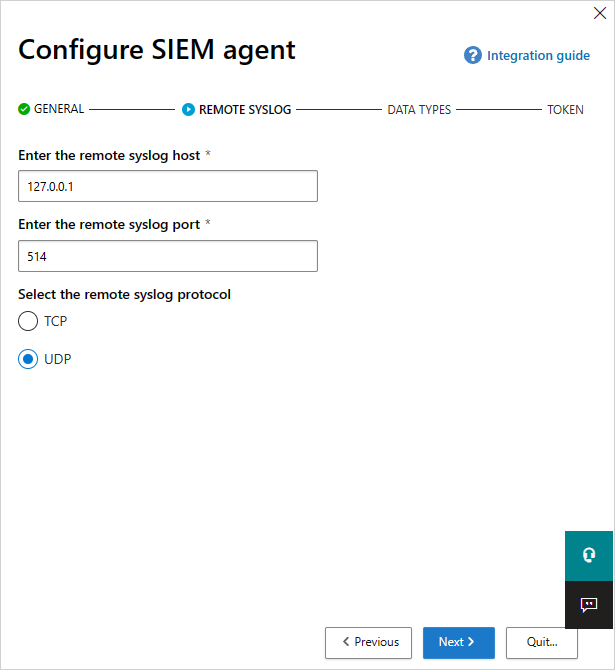

Ange IP-adressen eller värdnamnet för fjärr-syslog-värden och Syslog-portnumret. Välj TCP eller UDP som Remote Syslog-protokoll. Du kan arbeta med din säkerhetsadministratör för att få den här informationen om du inte har dem. Välj Nästa.

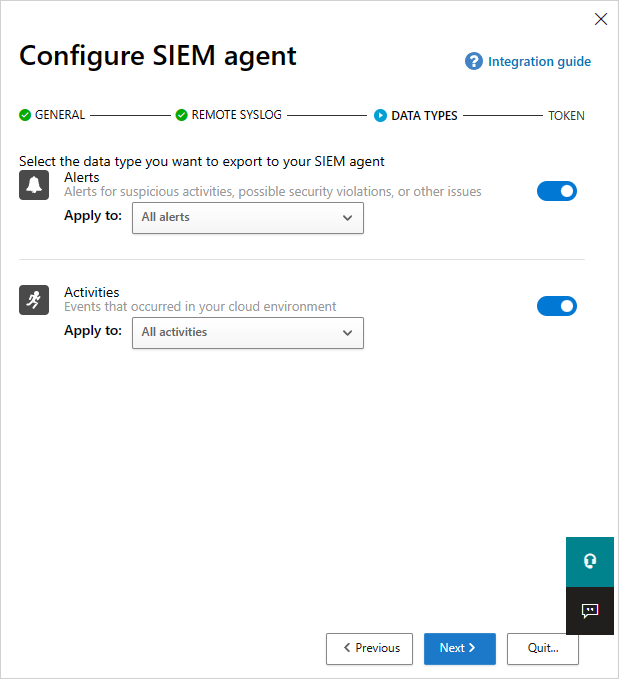

Välj vilka datatyper som du vill exportera till SIEM-servern för aviseringar och aktiviteter. Använd skjutreglaget för att aktivera och inaktivera dem. Som standard är allt markerat. Du kan använda listrutan Använd för att ange filter för att endast skicka specifika aviseringar och aktiviteter till SIEM-servern. Välj Redigera och förhandsgranska resultat för att kontrollera att filtret fungerar som förväntat. Välj Nästa.

Kopiera token och spara den till senare. Välj Slutför och lämna guiden. Gå tillbaka till SIEM-sidan för att se SIEM-agenten som du lade till i tabellen. Den visar att den har skapats tills den ansluts senare.

Obs!

Alla token som du skapar är bundna till administratören som skapade den. Det innebär att om administratörsanvändaren tas bort från Defender for Cloud Apps är token inte längre giltig. En allmän SIEM-token ger skrivskyddade behörigheter till de enda nödvändiga resurserna. Inga andra behörigheter beviljas en del av denna token.

Steg 2: Ladda ned JAR-filen och kör den på servern

När du har accepterat licensvillkoren för programvara i Microsoft Download Center laddar du ned filen .zip och packar upp den.

Kör den extraherade filen på servern:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Obs!

- Filnamnet kan variera beroende på siem-agentens version.

- Parametrar inom hakparenteser [ ] är valfria och bör endast användas om det är relevant.

- Vi rekommenderar att du kör JAR-filen under serverstarten.

- Windows: Kör som en schemalagd aktivitet och se till att du konfigurerar uppgiften så att den körs oavsett om användaren är inloggad eller inte och att du avmarkerar kryssrutan Stoppa aktiviteten om den körs längre än kryssrutan.

- Linux: Lägg till körningskommandot med en & till filen rc.local. Till exempel:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Där följande variabler används:

- DIRNAME är sökvägen till den katalog som du vill använda för felsökningsloggar för lokal agent.

- ADDRESS[:P ORT] är proxyserveradressen och porten som servern använder för att ansluta till Internet.

- TOKEN är siem-agenttoken som du kopierade i föregående steg.

Du kan skriva -h när som helst för att få hjälp.

Exempel på aktivitetsloggar

Följande är exempel på aktivitetsloggar som skickas till din SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Följande text är ett loggfilsexempel för aviseringar:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Exempel på Defender for Cloud Apps aviseringar i CEF-format

| Gäller för | CEF-fältnamn | Beskrivning |

|---|---|---|

| Aktiviteter/aviseringar | starta | Tidsstämpel för aktivitet eller avisering |

| Aktiviteter/aviseringar | ände | Tidsstämpel för aktivitet eller avisering |

| Aktiviteter/aviseringar | Rt | Tidsstämpel för aktivitet eller avisering |

| Aktiviteter/aviseringar | msg | Aktivitets- eller aviseringsbeskrivning som visas i portalen |

| Aktiviteter/aviseringar | suser | Användare av aktivitets- eller aviseringsämne |

| Aktiviteter/aviseringar | destinationServiceName | Aktivitet eller avisering från en app, till exempel Microsoft 365, Sharepoint, Box. |

| Aktiviteter/aviseringar | cs<X-etikett> | Varje etikett har en annan betydelse, men själva etiketten förklarar den, till exempel targetObjects. |

| Aktiviteter/aviseringar | cs<X> | Informationen som motsvarar etiketten (målanvändaren för aktiviteten eller aviseringen enligt etikettexemplet). |

| Verksamhet | EVENT_CATEGORY_* | Högnivåkategori för aktiviteten |

| Verksamhet | <HANDLING> | Aktivitetstypen, som visas i portalen |

| Verksamhet | externalId | Händelse-ID |

| Verksamhet | Dvc | IP-adressen för klientenheten |

| Verksamhet | requestClientApplication | Användaragent för klientenheten |

| Varningar | <aviseringstyp> | Till exempel "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Varningar | <Namn> | Det matchade principnamnet |

| Varningar | externalId | Aviserings-ID |

| Varningar | Src | IPv4-adressen för klientenheten |

| Varningar | c6a1 | IPv6-adressen för klientenheten |

Steg 3: Kontrollera att SIEM-agenten fungerar

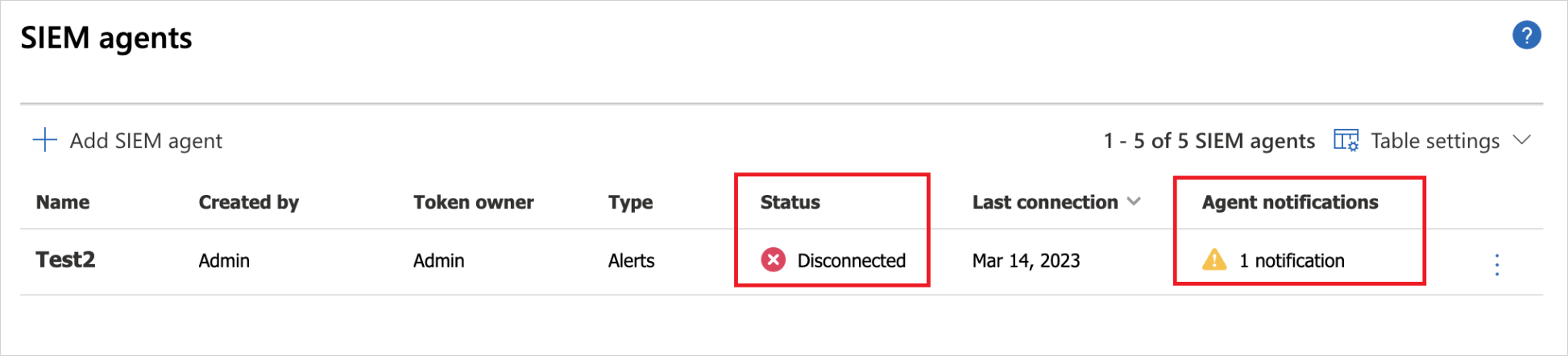

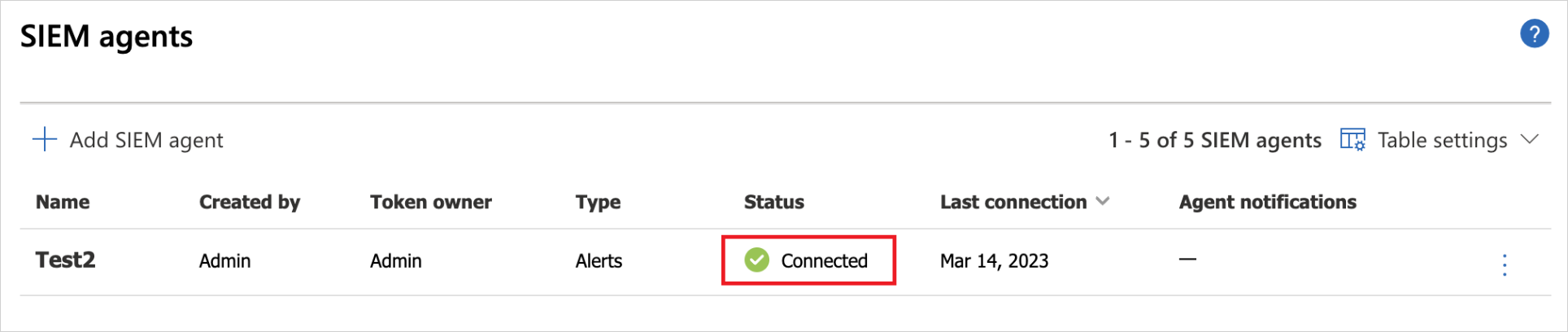

Kontrollera att statusen för SIEM-agenten i portalen inte är anslutningsfel eller frånkopplad och att det inte finns några agentmeddelanden. Om anslutningen är nere i mer än två timmar ändras statusen till Anslutningsfel. Om anslutningen är ur funktion i över 12 timmar ändras statusen till Frånkopplad.

I stället ska statusen vara ansluten, som du ser här:

Kontrollera att du ser aktiviteter och aviseringar som kommer från Defender for Cloud Apps på Syslog/SIEM-servern.

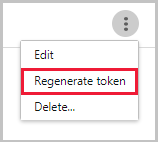

Återskapa din token

Om du förlorar token kan du alltid återskapa den genom att välja de tre punkterna i slutet av raden för SIEM-agenten i tabellen. Välj Återskapa token för att hämta en ny token.

Redigera SIEM-agenten

Om du vill redigera SIEM-agenten väljer du de tre punkterna i slutet av raden för SIEM-agenten i tabellen och väljer Redigera. Om du redigerar SIEM-agenten behöver du inte köra .jar filen igen, den uppdateras automatiskt.

Ta bort SIEM-agenten

Om du vill ta bort SIEM-agenten väljer du de tre punkterna i slutet av raden för SIEM-agenten i tabellen och väljer Ta bort.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.