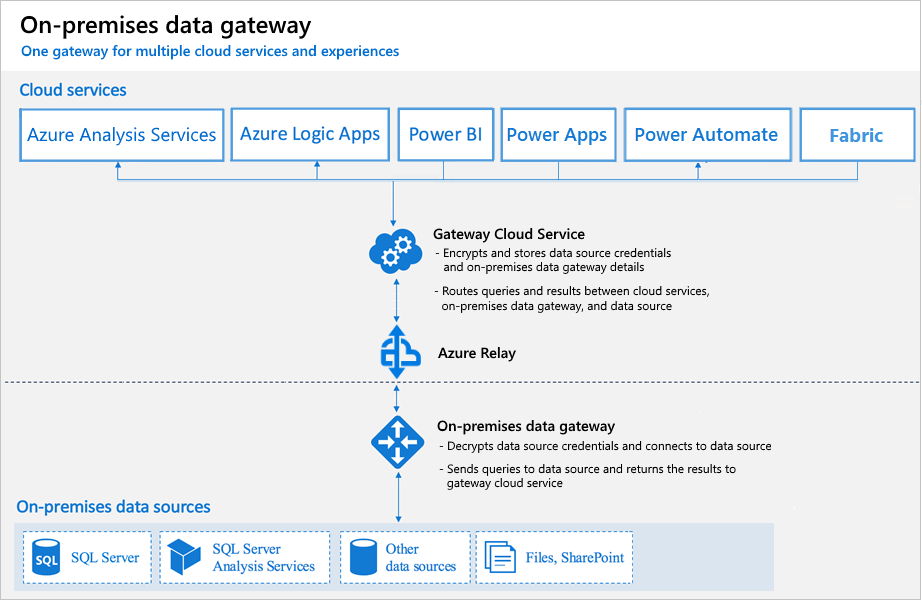

Arkitektur för lokal datagateway

Användare i din organisation kan komma åt lokala data som de redan har åtkomstbehörighet till från tjänster i molnet som Power BI, Power Platform och Microsoft Fabric. Men innan dessa användare kan ansluta molntjänsten till din lokala datakälla måste en lokal datagateway installeras och konfigureras.

Gatewayen underlättar snabb och säker kommunikation bakom kulisserna. Den här kommunikationen flödar från en användare i molnet till din lokala datakälla och sedan tillbaka till molnet.

En administratör är vanligtvis den som installerar och konfigurerar en gateway. Dessa åtgärder kan kräva särskild kunskap om dina lokala servrar eller serveradministratörsbehörigheter.

Den här artikeln innehåller inte stegvisa anvisningar om hur du installerar och konfigurerar gatewayen. För den vägledningen går du till Installera en lokal datagateway. Den här artikeln ger en djupgående förståelse för hur gatewayen fungerar.

Så här fungerar gateway

Låt oss först titta på vad som händer när du interagerar med ett element som är anslutet till en lokal datakälla.

Kommentar

Beroende på molntjänsten kan du behöva konfigurera en datakälla för gatewayen.

- Molntjänsten skapar en fråga och de krypterade autentiseringsuppgifterna för den lokala datakällan. Frågan och autentiseringsuppgifterna skickas till gatewaykön för bearbetning när gatewayen regelbundet avsöker tjänsten. Mer information om kryptering av autentiseringsuppgifter i Power BI finns i White paper för Power BI-säkerhet.

- Gatewaymolntjänsten analyserar frågan och skickar begäran till Azure Relay.

- Azure Relay skickar väntande begäranden till gatewayen när den regelbundet avsöker. Både gatewayen och Power BI-tjänst implementeras för att endast acceptera TLS 1.2-trafik.

- Gatewayen hämtar frågan, dekrypterar autentiseringsuppgifterna och ansluter till en eller flera datakällor med dessa autentiseringsuppgifter.

- Gatewayen skickar frågan till datakällan som ska köras.

- Resultatet skickas från datakällan tillbaka till gatewayen och sedan till tjänsten. Tjänsten använder sedan resultatet.

I steg 6 kan frågor som Power BI- och Azure Analysis Services-uppdateringar returnera stora mängder data. För sådana frågor lagras data tillfälligt på gatewaydatorn. Datalagringen fortsätter tills alla data tas emot från datakällan. Data skickas sedan tillbaka till molntjänsten. Den här processen kallas för spooling. Vi rekommenderar att du använder en SSD -enhet (Solid State Drive) som lagringspool.

Autentisering till lokala datakällor

En lagrad autentiseringsuppgift används för att ansluta från gatewayen till lokala datakällor. Oavsett användaren använder gatewayen den lagrade autentiseringsuppgiften för att ansluta. Men det kan finnas autentiseringsfel som DirectQuery och LiveConnect för Analysis Services i Power BI. Mer information om kryptering av autentiseringsuppgifter i Power BI finns i White paper för Power BI-säkerhet.

Inloggningskonto

Du loggar in med antingen ett arbetskonto eller ett skolkonto. Det här kontot är ditt organisationskonto. Om du registrerade dig för ett Office 365-erbjudande och inte angav din faktiska e-postadress för arbetet kan ditt kontonamn se ut som nancy@contoso.onmicrosoft.com. En molntjänst lagrar ditt konto i en klientorganisation i Microsoft Entra-ID. I de flesta fall matchar UPN (User Principal Name) för ditt Microsoft Entra-ID-konto din e-postadress.

Säkerhet för nätverkstrafik

Trafiken går från gatewayen till Azure Relay till Power BI-serverdelsklustret. Genom att använda Express Route kan du se till att den här trafiken inte passerar det offentliga Internet. All intern Azure-trafik går via Azure-stamnätet.

Microsoft Entra ID

Microsofts molntjänster använder Microsoft Entra-ID för att autentisera användare. Microsoft Entra ID är klientorganisationen som innehåller användarnamn och säkerhetsgrupper. Vanligtvis är den e-postadress som du använder för inloggning samma som UPN för ditt konto. Mer information om autentisering i Power BI finns i white paper för Power BI-säkerhet.

Hur gör jag för att berätta vad mitt UPN är?

Du kanske inte känner till ditt UPN och du kanske inte är domänadministratör. Kör följande kommando från din arbetsstation för att ta reda på UPN för ditt konto: whoami /upn.

Även om resultatet ser ut som en e-postadress är det UPN på ditt lokala domänkonto.

Synkronisera en lokal Active Directory med Microsoft Entra-ID

Du vill att var och en av dina lokal Active Directory konton ska matcha ett Microsoft Entra-ID-konto, eftersom UPN för båda kontona måste vara detsamma.

Molntjänsterna vet bara om konton i Microsoft Entra-ID. Det spelar ingen roll om du lägger till ett konto i lokal Active Directory. Om kontot inte finns i Microsoft Entra-ID kan det inte användas.

Det finns olika sätt att matcha dina lokal Active Directory-konton med Microsoft Entra-ID.

Lägg till konton manuellt i Microsoft Entra-ID.

Skapa ett konto på Azure Portal eller inom Administrationscenter för Microsoft 365. Kontrollera att kontonamnet matchar UPN för lokal Active Directory-kontot.

Använd verktyget Microsoft Entra ID Connect för att synkronisera lokala konton med din Microsoft Entra ID-klientorganisation.

Verktyget Microsoft Entra ID Connect innehåller alternativ för katalogsynkronisering och autentiseringskonfiguration. De här alternativen omfattar synkronisering av lösenordshash, direktautentisering och federation. Om du inte är klientadministratör eller lokal domänadministratör kontaktar du IT-administratören för att konfigurera Microsoft Entra ID Connect.

Microsoft Entra ID Connect ser till att ditt Microsoft Entra ID UPN matchar ditt lokala Active Directory UPN. Den här matchningen hjälper dig om du använder Analysis Services live-anslutningar med Power BI eller funktioner för enkel inloggning (SSO).

Kommentar

Om du synkroniserar konton med verktyget Microsoft Entra ID Connect skapas nya konton i din Microsoft Entra-ID-klientorganisation.