Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Lär dig hur du distribuerar Defender för Endpoint på Android på Microsoft Intune Företagsportal registrerade enheter. Mer information om Microsoft Intune enhetsregistrering finns i Registrera din enhet.

Obs!

Defender för Endpoint på Android är nu tillgängligt på Google Play

Du kan ansluta till Google Play från Microsoft Intune för att distribuera Defender för Endpoint-appen mellan enhetsadministratörs- och Android Enterprise-registreringslägen. Uppdateringar till appen sker automatiskt via Google Play.

Distribuera på enhetsadministratörsregistrerade enheter

Lär dig hur du distribuerar Defender för Endpoint på Android med hjälp av Microsoft Intune Företagsportal för enhetsadministratörsregistrerade enheter.

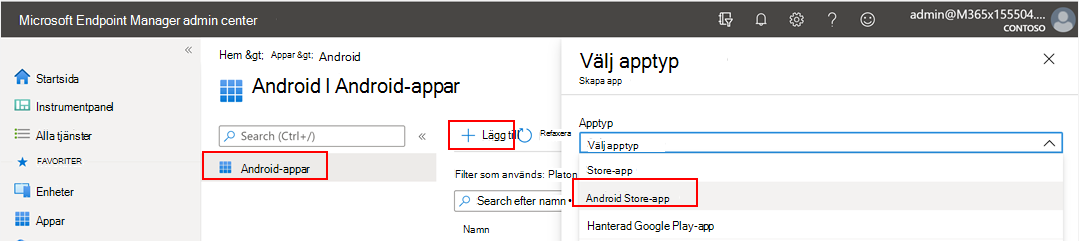

Lägg till som Android Store-app

I Microsoft Intune administrationscenter går du till Appar>Android-appar>Lägg till>Android Store-app. Välj sedan Välj.

På sidan Lägg till app går du till avsnittet Appinformation och anger följande information:

- Name

- Beskrivning

- Utgivare som Microsoft.

-

Webbadress till App Store som

https://play.google.com/store/apps/details?id=com.microsoft.scmx(URL för Defender för Endpoint-appen i Google Play Store)

Andra fält är valfria. Välj sedan Nästa.

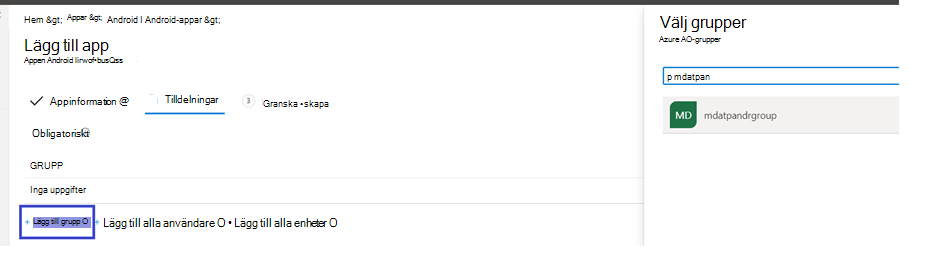

I avsnittet Tilldelningar går du till avsnittet Obligatoriskt och väljer Lägg till grupp. Du kan sedan välja användargrupp (eller grupper) för att ta emot Defender för Endpoint i Android-appen. Välj Välj och tryck sedan på Nästa.

Den valda användargruppen bör bestå av Intune registrerade användare.

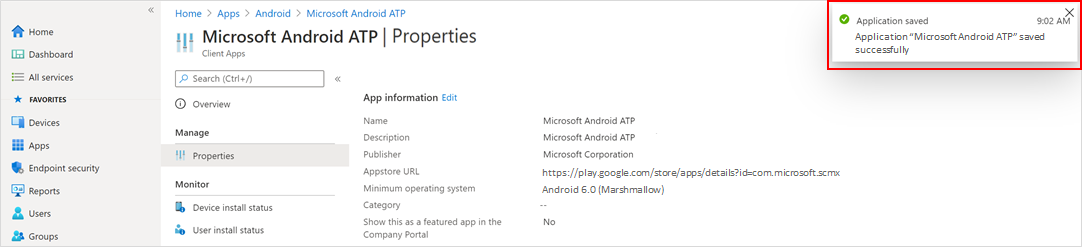

I avsnittet Granska+ skapa kontrollerar du att all information som angetts är korrekt och väljer sedan Skapa.

Om en liten stund bör Defender för Endpoint-appen skapas och ett meddelande ska visas i det övre högra hörnet på skärmen.

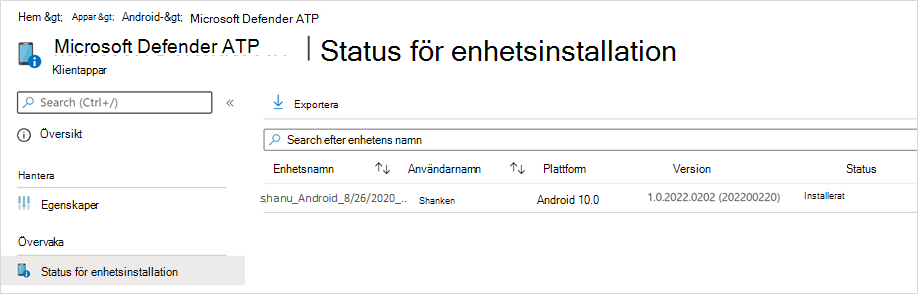

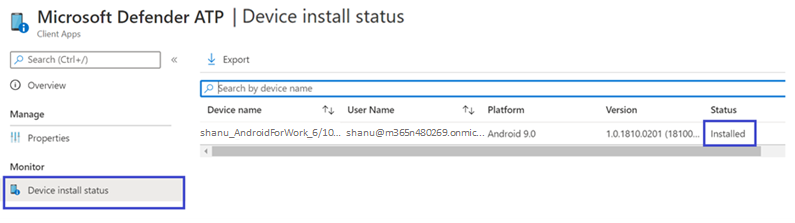

På sidan appinformation som visas går du till avsnittet Övervaka och väljer Enhetsinstallationsstatus för att kontrollera att enhetsinstallationen har slutförts.

Fullständig registrering och kontrollstatus

När Defender för Endpoint på Android har installerats på enheten bör du se appikonen.

Tryck på Microsoft Defender för Endpoint-appikonen och följ anvisningarna på skärmen för att slutföra registreringen. Informationen omfattar slutanvändarens godkännande av Android-behörigheter som krävs av Defender för Endpoint på Android.

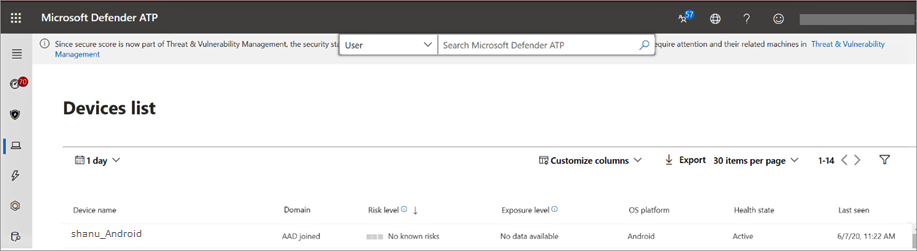

När registreringen är klar visas enheten i listan över enheter i Microsoft Defender-portalen.

Distribuera på Android Enterprise-registrerade enheter

Defender för Endpoint på Android stöder Android Enterprise-registrerade enheter.

Mer information om de registreringsalternativ som stöds av Microsoft Intune finns i Registreringsalternativ.

För närvarande stöds personligt ägda enheter med en arbetsprofil, företagsägda enheter med en arbetsprofil och företagsägda, fullständigt hanterade användarenhetsregistreringar i Android Enterprise.

Lägga till Microsoft Defender för Endpoint på Android som en hanterad Google Play-app

Följ dessa steg för att lägga till Microsoft Defender för Endpoint-appen i din hanterade Google Play Store:

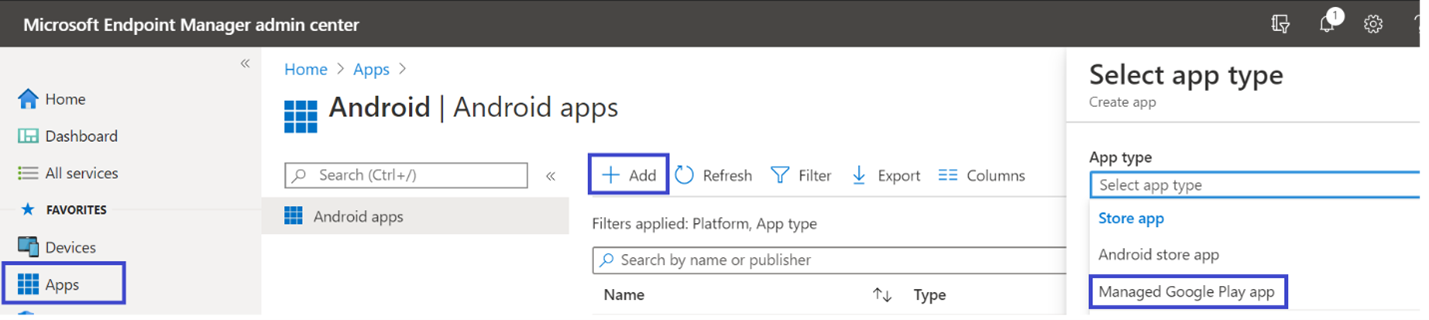

I Microsoft Intune administrationscenter går du till Appar>Android-appar>Lägg till och väljer Hanterad Google Play-app.

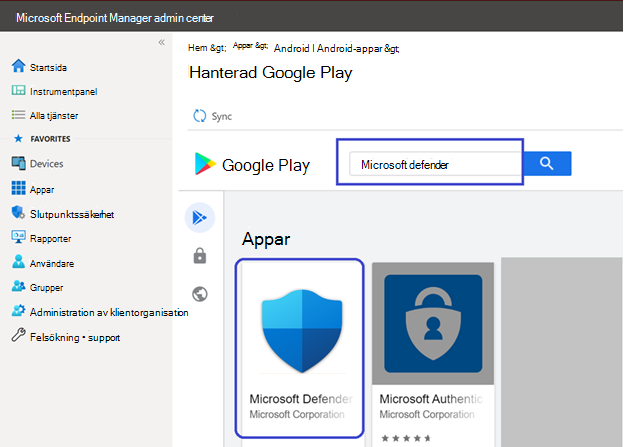

På din hanterade Google Play-sida som läses in går du till sökrutan och skriver

Microsoft Defender. Sökningen bör visa Microsoft Defender för Endpoint-appen i din hanterade Google Play Store. Välj den Microsoft Defender för Endpoint appen i listan över sökresultat.På sidan Appbeskrivning bör du kunna se appinformation om Defender för Endpoint-appen. Granska informationen på sidan, tryck på Välj för att välja appen och välj sedan Synkronisera överst på bladet för att synkronisera appen.

Synkroniseringen slutförs om några minuter.

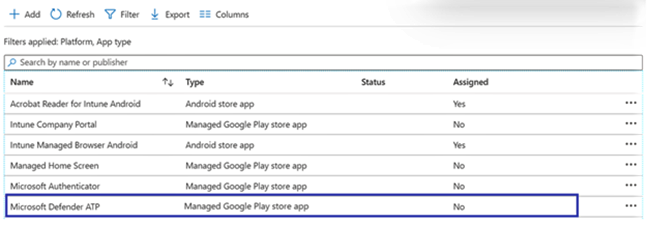

Välj knappen Uppdatera på skärmen Android-appar. Microsoft Defender för Endpoint ska visas i applistan.

Defender för Endpoint stöder appkonfigurationsprinciper för hanterade enheter med hjälp av Microsoft Intune. Den här funktionen kan användas för att välja olika konfigurationer för Defender för Endpoint.

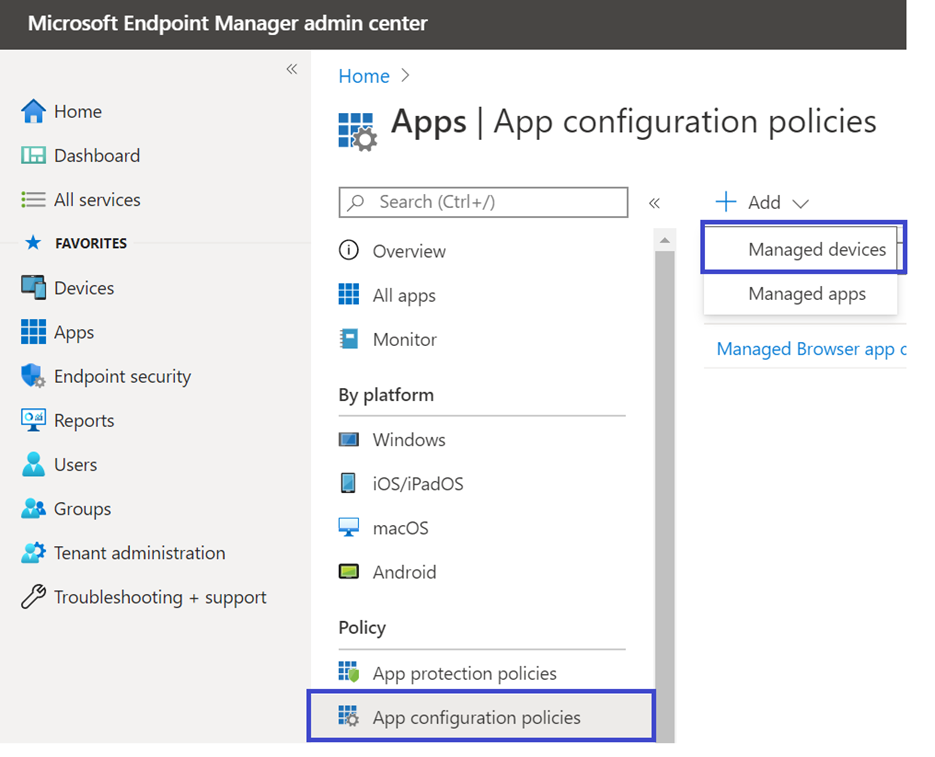

På sidan Appar går du tillPrincipappkonfigurationsprinciper>>Lägg till>hanterade enheter.

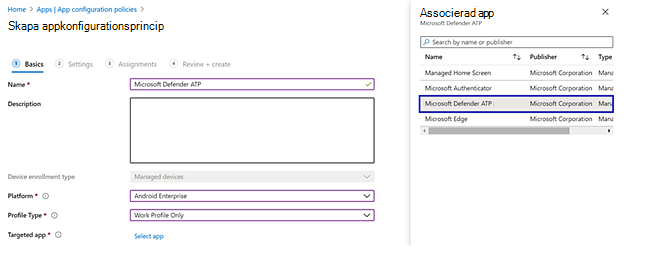

På sidan Skapa appkonfigurationsprincip anger du följande information:

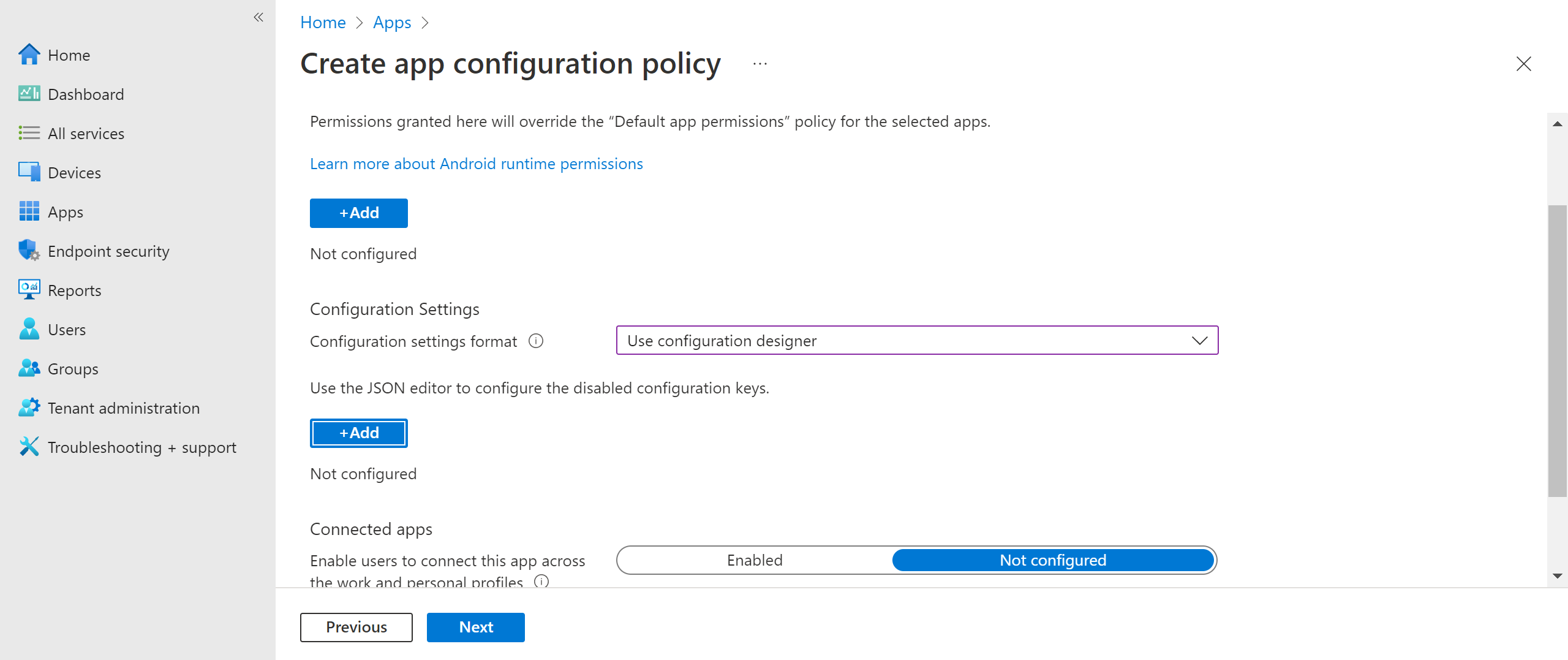

Välj Behörigheter>Lägg till. I listan väljer du de tillgängliga appbehörigheterna >OK.

Välj ett alternativ för varje behörighet att bevilja med den här principen:

- Fråga – Promptar användaren att acceptera eller neka.

- Automatiskt beviljande – godkänns automatiskt utan att användaren meddelas.

- Neka automatiskt – Nekar automatiskt utan att meddela användaren.

Gå till avsnittet Konfigurationsinställningar och välj sedan Använd Configuration Designer.

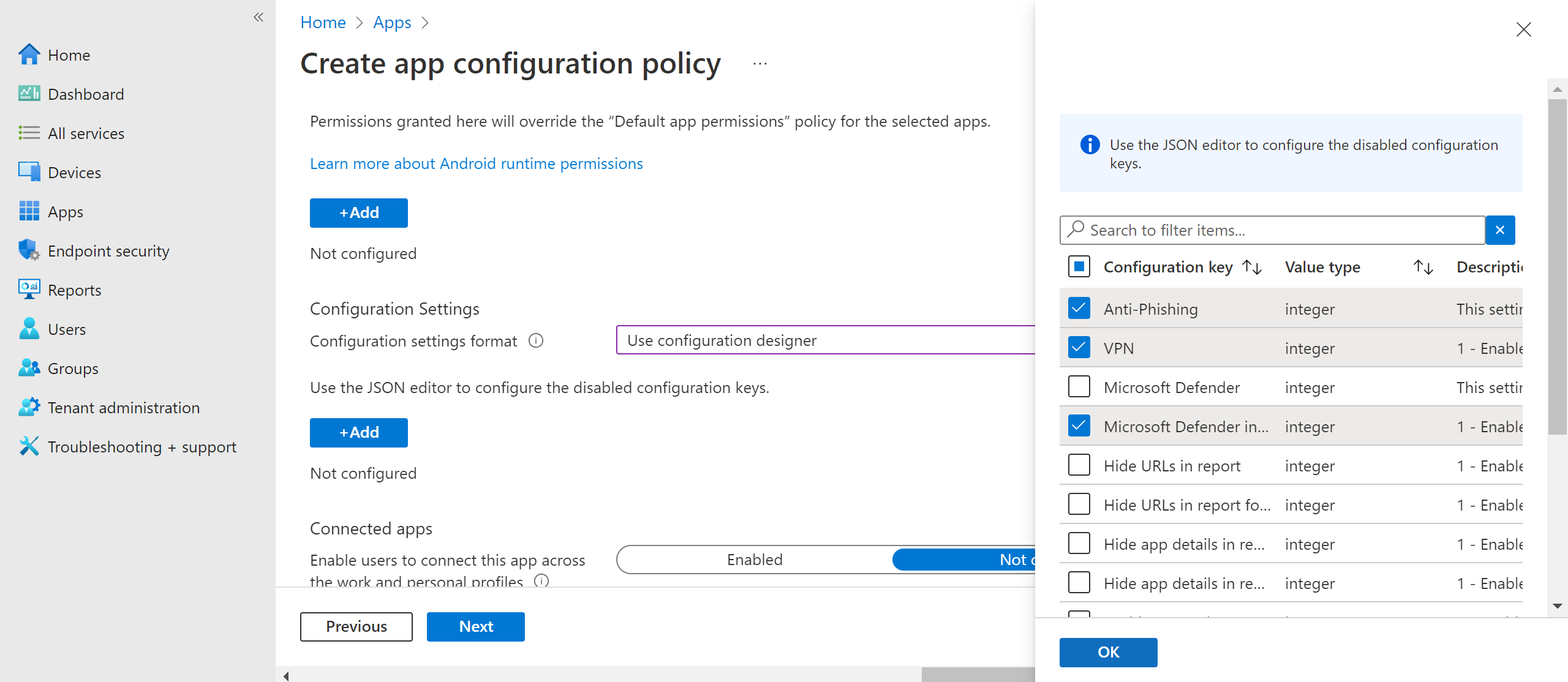

Välj Lägg till för att visa en lista över konfigurationer som stöds. Välj den konfiguration som krävs och välj sedan Ok.

Du bör se alla valda konfigurationer i listan. Du kan ändra konfigurationsvärdet efter behov och sedan välja Nästa.

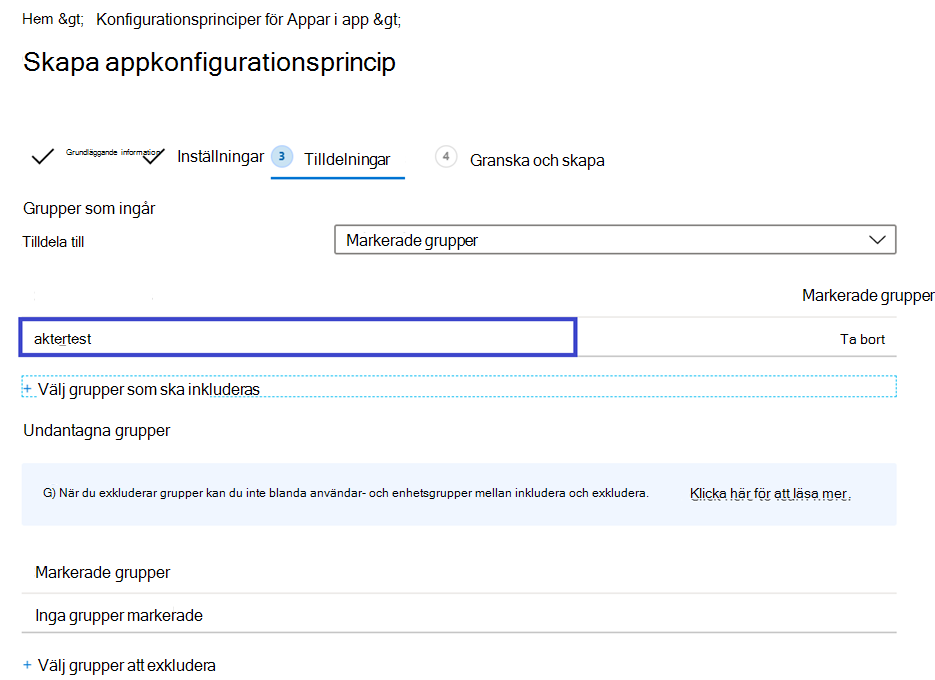

På sidan Tilldelningar väljer du den användargrupp som den här appkonfigurationsprincipen ska tilldelas till. Välj Välj grupper att inkludera, välj en grupp och välj sedan Nästa. Gruppen som väljs här är vanligtvis samma grupp som du skulle tilldela Microsoft Defender för Endpoint Android-app.

På sidan Granska + skapa som visas härnäst granskar du all information och väljer sedan Skapa.

Appkonfigurationsprincipen för Defender för Endpoint har nu tilldelats till den valda användargruppen.

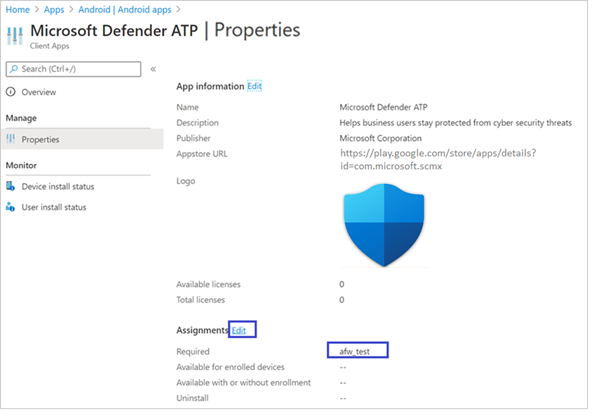

Välj Microsoft Defender app i listan >Egenskaper>Tilldelningar>Redigera.

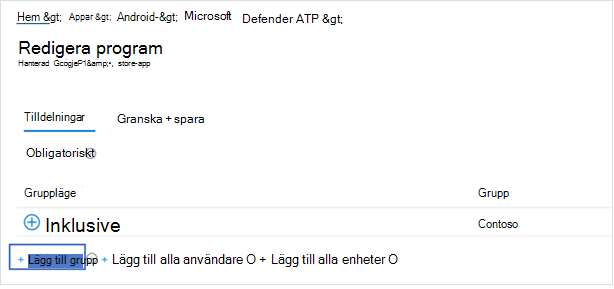

Tilldela appen som en obligatorisk app till en användargrupp. Den installeras automatiskt i arbetsprofilen vid nästa synkronisering av enheten via Företagsportal app. Gå till avsnittet Obligatoriskt , välj Lägg till grupp, välj lämplig användargrupp och välj sedan Välj.

På sidan Redigera program granskar du all information som angavs tidigare. Välj Granska + Spara och välj sedan Spara för att påbörja tilldelningen.

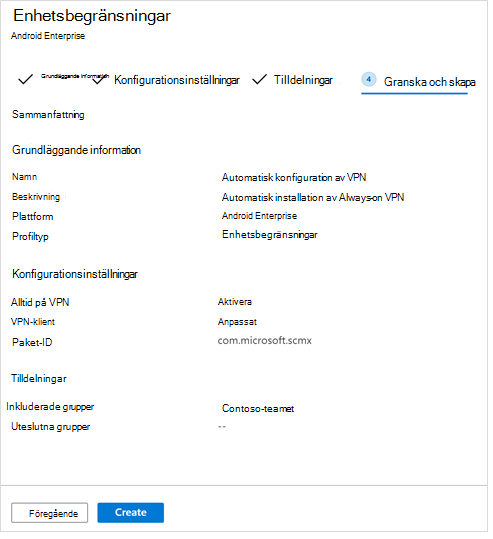

Automatisk installation av always-on VPN

Defender för Endpoint stöder enhetskonfigurationsprinciper för hanterade enheter med Microsoft Intune. Med den här funktionen kan du använda automatisk installation av vpn för alltid på Android Enterprise-registrerade enheter, så att slutanvändaren inte behöver konfigurera en VPN-tjänst vid registrering.

På Enheter väljer du Konfigurationsprofiler>Skapa profilplattform>>Android Enterprise. Välj Enhetsbegränsningar under något av följande, baserat på din typ av enhetsregistrering:

- Fullständigt hanterad, dedikerad och Corporate-Owned arbetsprofil

- Personligt ägd arbetsprofil

Välj sedan Skapa.

Konfigurationsinställningar. Ange ett namn och en beskrivning för att unikt identifiera konfigurationsprofilen.

Välj Anslutning och konfigurera sedan ditt VPN.

Aktivera Always-on VPN. Konfigurera en VPN-klient i arbetsprofilen för att automatiskt ansluta och återansluta till VPN när det är möjligt. Endast en VPN-klient kan konfigureras för always-on VPN på en viss enhet, så se till att inte ha fler än en VPN-princip som alltid är aktiverad distribuerad till en enda enhet.

I listan vpn-klient väljer du Anpassad. I det här fallet är den anpassade VPN-anslutningen Defender för Endpoint VPN, som tillhandahåller webbskydd.

Obs!

Den Microsoft Defender för Endpoint appen måste vara installerad på användarens enhet för att automatisk VPN-konfiguration ska ske.

Ange paket-ID för Microsoft Defender för Endpoint-appen i Google Play Store. För Microsoft Defender app-URL:en är

com.microsoft.scmxpaket-ID:t .Ange Låsläge till Inte konfigurerat (standard).

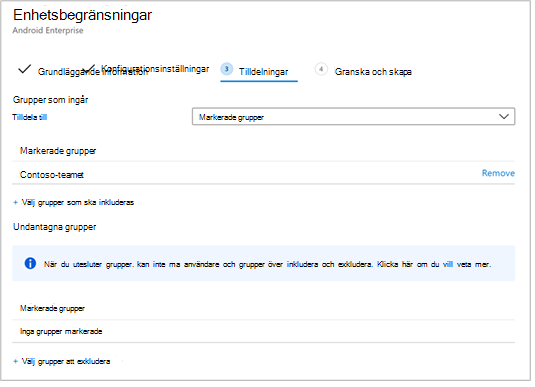

Tilldelning. På sidan Tilldelningar väljer du den användargrupp som den här appkonfigurationsprincipen ska tilldelas till. Välj Välj grupper att inkludera, välj tillämplig grupp och välj sedan Nästa.

Den grupp som ska väljas är vanligtvis samma grupp som du skulle tilldela Microsoft Defender för Endpoint Android-app.

På sidan Granska + skapa som visas härnäst granskar du all information och väljer sedan Skapa. Enhetskonfigurationsprofilen har nu tilldelats till den valda användargruppen.

Kontrollera status och slutför registrering

Bekräfta installationsstatusen för Microsoft Defender för Endpoint på Android genom att trycka på Installationsstatus för enhet. Kontrollera att enheten visas här.

På enheten kan du verifiera registreringsstatusen genom att gå till arbetsprofilen. Bekräfta att Defender för Endpoint är tillgängligt och att du har registrerats med hjälp av personligt ägda enheter med arbetsprofil. Om du har registrerats med en företagsägd, fullständigt hanterad användarenhet har du en enda profil på enheten där du kan bekräfta att Defender för Endpoint är tillgängligt.

När appen har installerats öppnar du appen och godkänner sedan behörigheterna. Registreringen bör slutföras.

Kontrollera registreringsstatus i Microsoft Defender-portalen. Gå till sidan Enhetsinventering .

Konfigurera onboarding med låg touch

Obs!

Android low touch onboarding är nu GA.

Administratörer kan konfigurera Microsoft Defender för Endpoint i onboardingläge med låg touch. I det här scenariot skapar administratörer en distributionsprofil och användaren måste ange en begränsad uppsättning behörigheter för att slutföra registreringen. Android low-touch onboarding är inaktiverat som standard. Administratörer kan aktivera det via appkonfigurationsprinciper på Intune genom att följa dessa steg:

Push-överför Microsoft Defender-appen till målanvändargrupper genom att följa stegen i avsnittet Lägg till Microsoft Defender för Endpoint på Android som en hanterad Google Play-app (i den här artikeln).

Push-överför en VPN-profil till användarens enhet genom att följa anvisningarna i avsnittet Automatisk installation av Always-on VPN (i den här artikeln).

IAppprogramkonfigurationsprinciper> väljer du Hanterade enheter.

Ange ett namn för att unikt identifiera principen.

- För Plattform väljer du

Android Enterprise. - Välj den profiltyp som krävs.

- För målappen väljer du

Microsoft Defender: Antivirus.

Välj sedan Nästa.

- För Plattform väljer du

Lägg till körningsbehörigheter. Välj Platsåtkomst (fin), POST_NOTIFICATIONS och ändra behörighetstillståndet till

Auto grant. (Den här behörigheten stöds inte för Android 13 och senare.)Under Konfigurationsinställningar väljer du

Use Configuration designeroch sedan Lägg till.Välj Low touch onboarding (Onboarding) och User UPN (Användar-UPN). För Användar-UPN ändrar du värdetypen till

Variableoch anger konfigurationsvärdet tillUser Principal Name. Aktivera onboarding med låg touch genom att ändra dess konfigurationsvärde till1.När principen har skapats visas dessa värdetyper som strängvärden.

Tilldela principen till målanvändargruppen.

Granska och skapa principen.

Konfigurera Microsoft Defender i personlig profil på Android Enterprise i BYOD-läge

Konfigurera Microsoft Defender i personlig profil

Administratörer kan använda Microsoft Intune administrationscenter för att konfigurera Microsoft Defender support i personliga profiler genom att följa dessa steg:

Gå tillAppkonfigurationsprinciper för appar> och välj sedan Lägg till. Välj Hanterade enheter.

- Ange ett namn och en beskrivning för att unikt identifiera konfigurationsprincipen.

- För Plattform väljer du plattform som Android Enterprise

- För Profiltyp väljer du Endast personligt ägd arbetsprofil

- För Målapp väljer du Microsoft Defender.

På inställningssidan går du till Format för konfigurationsinställningar och väljer Använd Configuration Designer och sedan Lägg till. I listan över konfigurationer som visas väljer du Microsoft Defender i Personlig profil.

Den valda konfigurationen visas. Ändra konfigurationsvärdet till

1för att aktivera Microsoft Defender stöd för personliga profiler. Ett meddelande visas för att informera administratören. Välj Nästa.Tilldela konfigurationsprincipen till en grupp användare. Granska och skapa principen.

Administratörer kan också konfigurera sekretesskontroller i Microsoft Intune administrationscenter för att styra vilka data som skickas av Microsoft Defender-appen till Microsoft Defender-portalen. Mer information finns i konfigurera sekretesskontroller.

Organisationer kan kommunicera med sina användare för att skydda sin personliga profil med hjälp av Microsoft Defender-appen på sina registrerade BYOD-enheter. Den Microsoft Defender appen måste vara installerad och aktiv med hjälp av arbetsprofilen för att Microsoft Defender ska kunna aktiveras i personliga profiler.

Slutför registreringen av en enhet

Installera Microsoft Defender-programmet i en personlig profil med ett personligt Google Play Store-konto.

Installera företagsportalappen på en personlig profil. Ingen inloggning krävs.

När en användare startar programmet visas inloggningsskärmen. Logga endast in med företagskonto.

När du har loggat in ser användarna följande skärmar:

- Eula-skärm: Visas endast om användaren inte redan har samtyckt i arbetsprofilen.

- Meddelandeskärm: Användarna måste ge sitt medgivande på den här skärmen för att gå vidare med registrering av programmet. Detta krävs endast under den första körningen av appen.

Ange de behörigheter som krävs för att slutföra registreringen.

Obs!

Förutsättningar:

- Företagsportalen måste vara aktiverad för personlig profil.

- Microsoft Defender måste redan vara installerat och aktivt i arbetsprofilen.

Relaterade artiklar

- Översikt över Microsoft Defender för Endpoint för Android

- Konfigurera Microsoft Defender för Endpoint för Android-funktioner

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.