Anpassa kontrollerad mappåtkomst

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformar

- Windows

Tips

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Kontrollerad mappåtkomst hjälper dig att skydda värdefulla data från skadliga appar och hot, till exempel utpressningstrojaner. Kontrollerad mappåtkomst stöds på Windows Server 2019, Windows Server 2022, Windows 10 och Windows 11 klienter.

Viktigt

Kontrollerad mappåtkomst stöds inte på Linux-servrar.

Den här artikeln beskriver hur du anpassar funktioner för kontrollerad mappåtkomst och innehåller följande avsnitt:

- Skydda ytterligare mappar

- Lägga till appar som ska ha åtkomst till skyddade mappar

- Tillåt att signerade körbara filer får åtkomst till skyddade mappar

- Anpassa aviseringen

Viktigt

Kontrollerad mappåtkomst övervakar appar för aktiviteter som identifieras som skadliga. Ibland blockeras legitima appar från att göra ändringar i dina filer. Om kontrollerad mappåtkomst påverkar organisationens produktivitet kan du överväga att köra den här funktionen i granskningsläge för att utvärdera effekten fullt ut.

Skydda ytterligare mappar

Kontrollerad mappåtkomst gäller för många systemmappar och standardplatser, inklusive mappar som Dokument, Bilder och Filmer. Du kan lägga till andra mappar som ska skyddas, men du kan inte ta bort standardmapparna i standardlistan.

Det kan vara praktiskt att lägga till andra mappar i kontrollerad mappåtkomst i fall då du inte lagrar filer i Windows-standardbiblioteken eller om du har ändrat standardplatsen för dina bibliotek.

Du kan också ange nätverksresurser och mappade enheter. Miljövariabler stöds. Jokertecken är dock inte det.

Du kan använda Windows-säkerhet app, grupprincip, PowerShell-cmdletar eller konfigurationstjänstleverantörer för hantering av mobila enheter för att lägga till och ta bort skyddade mappar.

Använd Windows-säkerhet-appen för att skydda ytterligare mappar

Öppna Windows-säkerhet-appen genom att välja sköldikonen i aktivitetsfältet eller genom att söka efter säkerhet på Start-menyn.

Välj Virus & skydd mot hot och rulla sedan ned till avsnittet Skydd mot utpressningstrojaner .

Välj Hantera skydd mot utpressningstrojaner för att öppna fönstret Skydd mot utpressningstrojaner .

Under avsnittet Kontrollerad mappåtkomst väljer du Skyddade mappar.

Välj Ja i fråga om Access Control användare. Fönstret Skyddade mappar visas.

Välj Lägg till en skyddad mapp och följ anvisningarna för att lägga till mappar.

Använd grupprincip för att skydda ytterligare mappar

Öppna Konsolen för grupprinciphantering på datorn för grupprinciphantering.

Högerklicka på grupprincip objekt som du vill konfigurera och välj sedan Redigera.

I grupprincip Management-Editor går du tillAdministratörsmallar för datorkonfigurationsprinciper>>.

Expandera trädet till Windows-komponenter>Microsoft Defender Antivirus>Windows Defender Exploit Guard>Kontrollerad mappåtkomst.

Obs! I äldre versioner av Windows kan du se Windows Defender Antivirus i stället för Microsoft Defender Antivirus.Dubbelklicka på Konfigurerade skyddade mappar och ange sedan alternativet till Aktiverad. Välj Visa och ange varje mapp som du vill skydda.

Distribuera ditt grupprincip-objekt som vanligt.

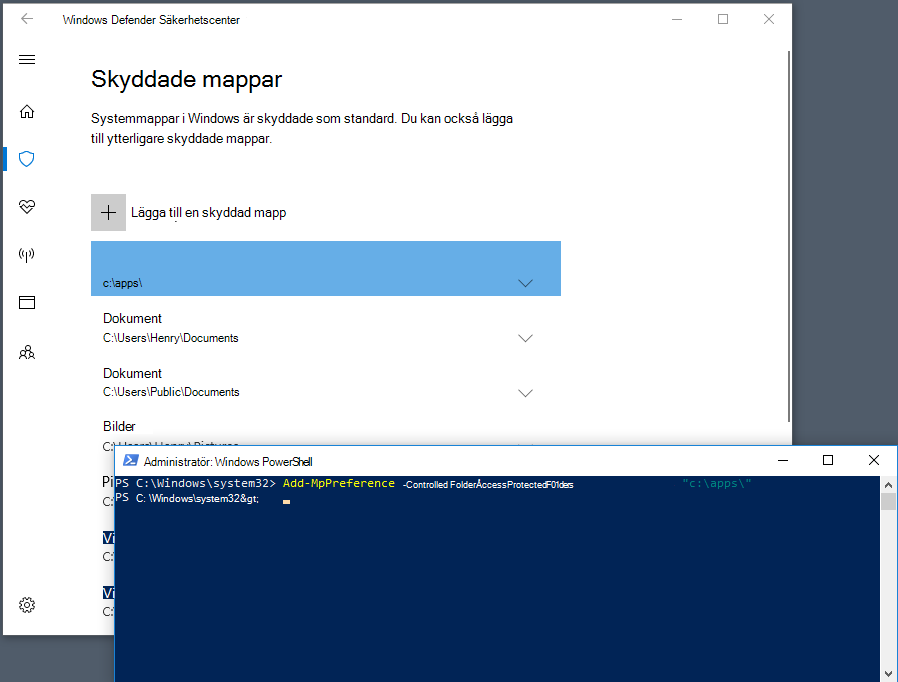

Använda PowerShell för att skydda ytterligare mappar

Skriv PowerShell på Start-menyn, högerklicka på Windows PowerShell och välj Kör som administratör

Skriv följande PowerShell-cmdlet och ersätt

<the folder to be protected>med mappens sökväg (till exempel"c:\apps\"):Add-MpPreference -ControlledFolderAccessProtectedFolders "<the folder to be protected>"Upprepa steg 2 för varje mapp som du vill skydda. Mappar som är skyddade visas i Windows-säkerhet-appen.

Viktigt

Använd Add-MpPreference för att lägga till eller lägga till appar i listan och inte Set-MpPreference. Om du använder cmdleten Set-MpPreference skrivs den befintliga listan över.

Använda MDM-CSP:er för att skydda ytterligare mappar

Använd ./Vendor/MSFT/Policy/Config/Defender/GuardedFoldersList configuration service provider (CSP) för att tillåta att appar gör ändringar i skyddade mappar.

Tillåt att specifika appar gör ändringar i kontrollerade mappar

Du kan ange om vissa appar alltid anses vara säkra och ge skrivåtkomst till filer i skyddade mappar. Att tillåta appar kan vara användbart om en viss app som du känner till och litar på blockeras av funktionen för kontrollerad mappåtkomst.

Viktigt

Som standard lägger Windows till appar som anses vara användarvänliga i listan över tillåtna appar. Sådana appar som läggs till automatiskt registreras inte i listan som visas i Windows-säkerhet-appen eller med hjälp av tillhörande PowerShell-cmdletar. Du bör inte behöva lägga till de flesta appar. Lägg bara till appar om de blockeras och du kan verifiera deras tillförlitlighet.

När du lägger till en app måste du ange appens plats. Endast appen på den platsen får åtkomst till de skyddade mapparna. Om appen (med samma namn) finns på en annan plats läggs den inte till i listan över tillåtna och kan blockeras av kontrollerad mappåtkomst.

Ett tillåtet program eller en tjänst har bara skrivåtkomst till en kontrollerad mapp när den har startats. En uppdateringstjänst fortsätter till exempel att utlösa händelser efter att den har tillåtits tills den har stoppats och startats om.

Använda Windows Defender-säkerhetsappen för att tillåta specifika appar

Öppna Windows-säkerhet-appen genom att söka i Start-menyn efter Säkerhet.

Välj panelen Virus & skydd mot hot (eller sköldikonen på den vänstra menyraden) och välj sedan Hantera skydd mot utpressningstrojaner.

Under avsnittet Kontrollerad mappåtkomst väljer du Tillåt en app via kontrollerad mappåtkomst

Välj Lägg till en tillåten app och följ anvisningarna för att lägga till appar.

Använda grupprincip för att tillåta specifika appar

Öppna grupprincip-hanteringskonsolen på din grupprincip-hanteringsenhet, högerklicka på det grupprincip objekt som du vill konfigurera och välj Redigera.

I Redigeraren för grupprinciphantering går du till Datorkonfiguration och väljer Administrativa mallar.

Expandera trädet till Windows-komponenter>Microsoft Defender Antivirus>Windows Defender Exploit Guard>Kontrollerad mappåtkomst.

Dubbelklicka på inställningen Konfigurera tillåtna program och ange sedan alternativet till Aktiverad. Välj Visa.

Lägg till den fullständiga sökvägen till den körbara filen i Värdenamn. Ange Värde till

0. Om du till exempel vill tillåta kommandotolken anger du Värdenamn somC:\Windows\System32\cmd.exe. Värdet ska anges till0.

Använda PowerShell för att tillåta specifika appar

Skriv PowerShell på Start-menyn, högerklicka på Windows PowerShell och välj sedan Kör som administratör

Kör följande cmdlet:

Add-MpPreference -ControlledFolderAccessAllowedApplications "<the app that should be allowed, including the path>"Om du till exempel vill lägga till den körbara test.exe som finns i mappen C:\apps, skulle cmdleten vara följande:

Add-MpPreference -ControlledFolderAccessAllowedApplications "c:\apps\test.exe"Fortsätt att använda

Add-MpPreference -ControlledFolderAccessAllowedApplicationsför att lägga till fler appar i listan. Appar som läggs till med den här cmdleten visas i Windows-säkerhet-appen.

Viktigt

Använd Add-MpPreference för att lägga till eller lägga till appar i listan. Om du använder cmdleten Set-MpPreference skrivs den befintliga listan över.

Använda MDM-CSP:er för att tillåta specifika appar

Använd konfigurationstjänstleverantören ./Vendor/MSFT/Policy/Config/Defender/ControlledFolderAccessAllowedApplications (CSP) för att tillåta att appar gör ändringar i skyddade mappar.

Tillåt att signerade körbara filer får åtkomst till skyddade mappar

Microsoft Defender för Endpoint certifikat- och filindikatorer kan ge signerade körbara filer åtkomst till skyddade mappar. Mer information om implementering finns i Skapa indikatorer baserat på certifikat.

Obs!

Detta gäller inte för skriptmotorer, inklusive PowerShell

Anpassa aviseringen

Mer information om hur du anpassar meddelandet när en regel utlöses och blockerar en app eller fil finns i Konfigurera aviseringsaviseringar i Microsoft Defender för Endpoint.

Se även

- Skydda viktiga mappar med kontrollerad mappåtkomst

- Aktivera kontrollerad mappåtkomst

- Aktivera regler för minskning av attackytan

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.