Kom igång med felsökningsläge i Microsoft Defender för Endpoint

Gäller för:

- Microsoft Defender för Endpoint

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Med felsökningsläget i Microsoft Defender för Endpoint kan administratörer felsöka olika Microsoft Defender Antivirus-funktioner, även om enheter hanteras av organisationsprinciper. Om manipuleringsskydd till exempel är aktiverat kan vissa inställningar inte ändras eller inaktiveras, men du kan använda felsökningsläget på en enhet för att redigera inställningarna tillfälligt.

Felsökningsläget är inaktiverat som standard och kräver att du aktiverar det för en enhet (och/eller grupp av enheter) under en begränsad tid. Felsökningsläget är endast en funktion för företag och kräver Microsoft Defender portalåtkomst.

Tips

- Under felsökningsläget kan du använda PowerShell-kommandot

Set-MPPreference -DisableTamperProtection $truepå Windows-enheter. - Om du vill kontrollera tillståndet för manipuleringsskydd kan du använda PowerShell-cmdleten Get-MpComputerStatus . Leta efter

IsTamperProtectedellerRealTimeProtectionEnabledi listan med resultat. (Värdet true innebär att manipuleringsskydd är aktiverat.) .

Vad behöver jag veta innan jag börjar?

Under felsökningsläget kan du använda PowerShell-kommandot Set-MPPreference -DisableTamperProtection $true eller, på klientoperativsystem, Security Center-appen för att tillfälligt inaktivera manipuleringsskydd på enheten och göra nödvändiga konfigurationsändringar.

Använd felsökningsläge för att inaktivera/ändra inställningen för manipuleringsskydd för att utföra:

- Microsoft Defender Funktionsfelsökning/programkompatibilitet för antivirusprogram (falska positiva programblock).

Lokala administratörer med lämpliga behörigheter kan ändra konfigurationer på enskilda slutpunkter som vanligtvis är låsta av principer. Det kan vara bra att ha en enhet i felsökningsläge när du diagnostiserar Microsoft Defender antivirusprestanda och kompatibilitetsscenarier.

Lokala administratörer kan inte inaktivera Microsoft Defender Antivirus eller avinstallera det.

Lokala administratörer kan konfigurera alla andra säkerhetsinställningar i Microsoft Defender Antivirus-paketet (till exempel molnskydd, manipuleringsskydd).

Administratörer med behörigheten "Hantera säkerhetsinställningar" har åtkomst till att aktivera felsökningsläge.

Microsoft Defender för Endpoint samlar in loggar och undersökningsdata under hela felsökningsprocessen.

En ögonblicksbild av

MpPreferencetas innan felsökningsläget börjar.En andra ögonblicksbild tas precis innan felsökningsläget upphör att gälla.

Driftloggar från under felsökningsläget samlas också in.

Loggar och ögonblicksbilder samlas in och är tillgängliga för en administratör att samla in med hjälp av funktionen Samla in undersökningspaket på enhetssidan. Microsoft tar inte bort dessa data från enheten förrän en administratör har samlat in dem.

Administratörer kan också granska de ändringar i inställningarna som sker under felsökningsläget i Loggboken på själva enheten.

- Öppna Loggboken och expandera sedan Program- och tjänstloggar>Microsoft>Windows Windows>Defender och välj sedan Drift.

- Potentiella händelser kan innehålla händelser med ID:t 5000, 5001, 5004, 5007 och andra. Mer information finns i Granska händelseloggar och felkoder för att felsöka problem med Microsoft Defender Antivirus.

Felsökningsläget stängs automatiskt av när förfallotiden har nåtts (den varar i 4 timmar). Efter förfallodatumet blir alla principhanterade konfigurationer skrivskyddade igen och återgår till hur enheten konfigurerades innan felsökningsläget aktiveras.

Det kan ta upp till 15 minuter från det att kommandot skickas från Microsoft Defender XDR till när det blir aktivt på enheten.

Meddelanden skickas till användaren när felsökningsläget börjar och när felsökningsläget avslutas. En varning skickas också för att indikera att felsökningsläget snart avslutas.

Början och slutet av felsökningsläget identifieras i enhetens tidslinje på enhetssidan.

Du kan köra frågor mot alla felsökningslägeshändelser i avancerad jakt.

Obs!

Principhanteringsändringar tillämpas på enheten när den är aktivt i felsökningsläge. Ändringarna börjar dock inte gälla förrän felsökningsläget upphör att gälla. Dessutom tillämpas inte Microsoft Defender Antivirus Platform-uppdateringar under felsökningsläget. Plattformsuppdateringar tillämpas när felsökningsläget slutar med en Windows-uppdatering.

Förhandskrav

En enhet som kör Windows 10 (version 19044.1618 eller senare), Windows 11, Windows Server 2019 eller Windows Server 2022.

Termin/Redstone OS-version Version 21H2/SV1 >=22000.593 KB5011563: Microsoft Update Catalog 20H1/20H2/21H1 >=19042.1620

>=19041.1620

>=19043.1620KB5011543: Microsoft Update Catalog Windows Server 2022 >=20348.617 KB5011558: Microsoft Update Catalog Windows Server 2019 (RS5) >=17763.2746 KB5011551: Microsoft Update Catalog Felsökningsläget är också tillgängligt för datorer som kör den moderna, enhetliga lösningen för Windows Server 2012 R2 och Windows Server 2016. Innan du använder felsökningsläget kontrollerar du att alla följande komponenter är uppdaterade:

- Sense-version

10.8049.22439.1084eller senare (KB5005292: Microsoft Update Catalog) - Microsoft Defender Antivirus – Plattform:

4.18.2207.7eller senare (KB4052623: Microsoft Update Catalog) - Microsoft Defender Antivirus – Motor:

1.1.19500.2eller senare (KB2267602: Microsoft Update Catalog)

- Sense-version

För att felsökningsläget ska tillämpas måste Microsoft Defender för Endpoint vara klientregistrerat och aktivt på enheten.

Enheten måste aktivt köra Microsoft Defender Antivirus version 4.18.2203 eller senare.

Aktivera felsökningsläge

Gå till Microsoft Defender-portalen (https://security.microsoft.com) och logga in.

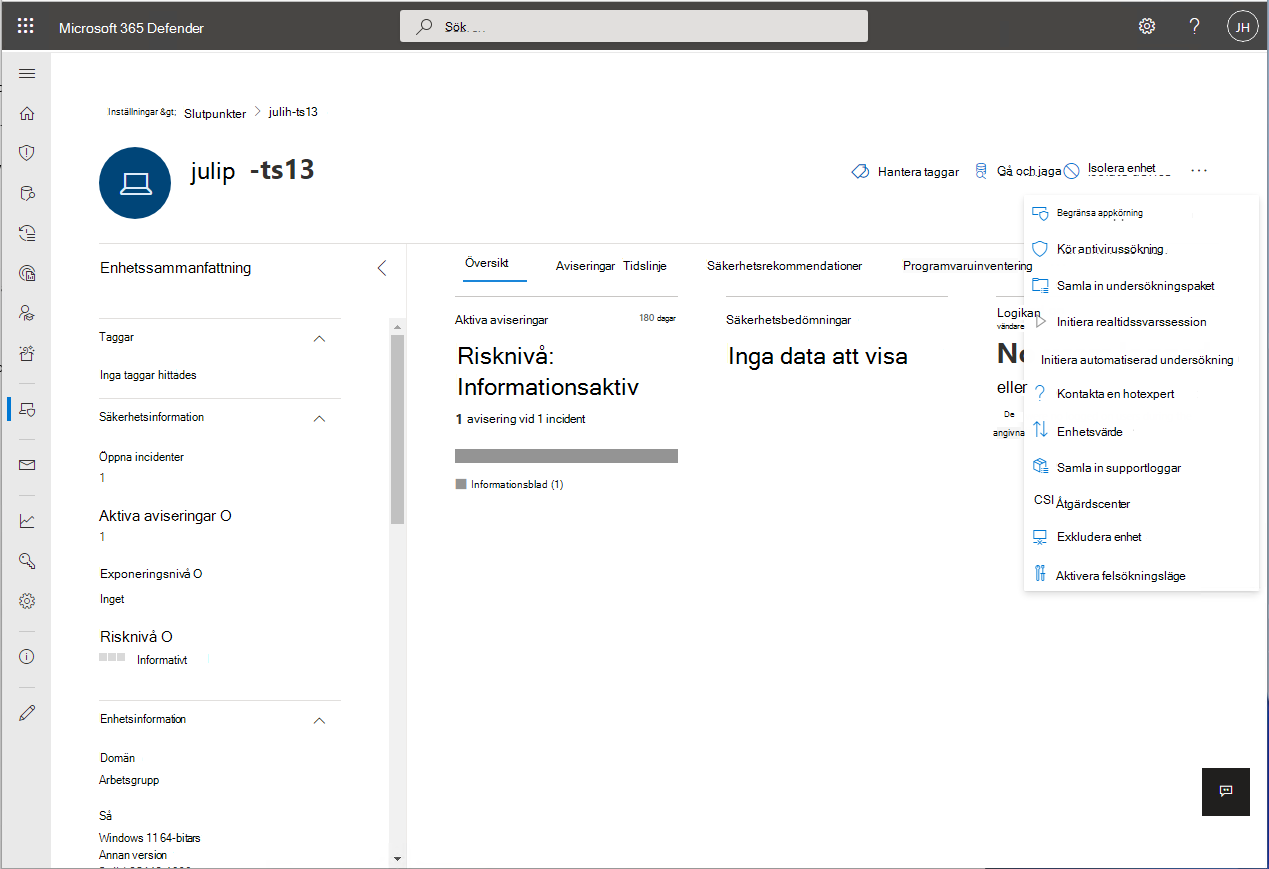

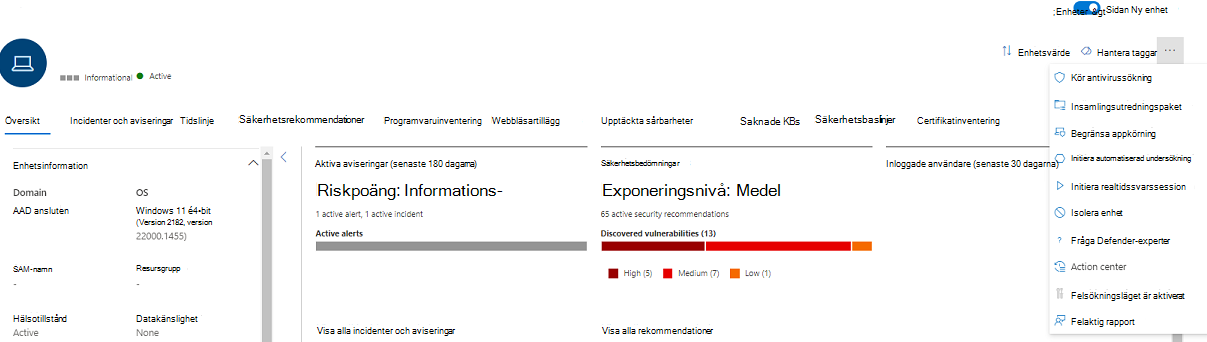

Gå till enhetssidan/datorsidan för den enhet som du vill aktivera felsökningsläget för. Välj Aktivera felsökningsläge. Du måste ha behörigheten "Hantera säkerhetsinställningar i Security Center" för Microsoft Defender för Endpoint.

Obs!

Alternativet Aktivera felsökningsläge är tillgängligt på alla enheter, även om enheten inte uppfyller kraven för felsökningsläge.

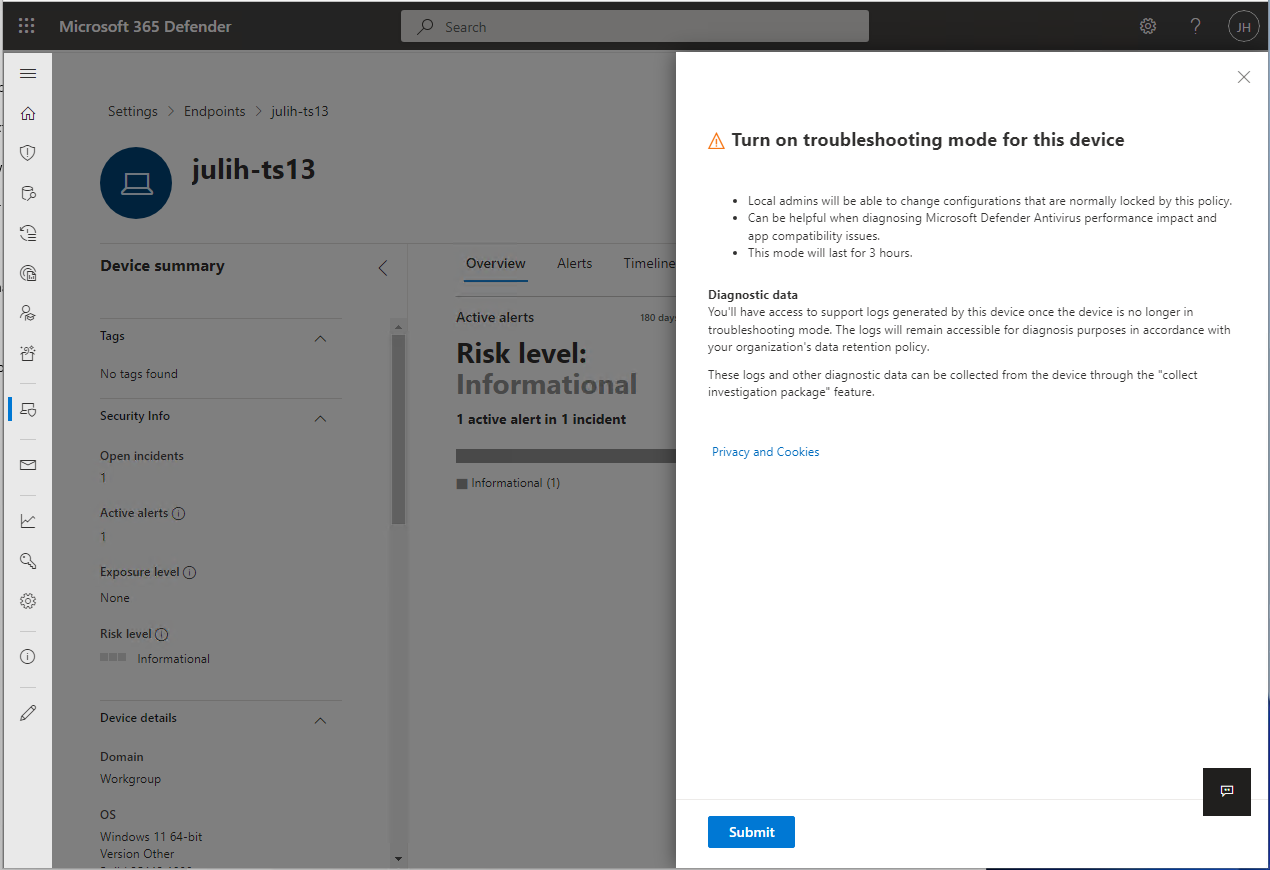

Bekräfta att du vill aktivera felsökningsläget för enheten.

Enhetssidan visar att enheten nu är i felsökningsläge.

Avancerade jaktfrågor

Här följer några fördefinierade avancerade jaktfrågor som ger dig insyn i de felsökningshändelser som inträffar i din miljö. Du kan också använda dessa frågor för att skapa identifieringsregler för att generera aviseringar när enheter är i felsökningsläge.

Hämta felsökningshändelser för en viss enhet

Sök efter deviceId eller deviceName genom att kommentera ut respektive rad.

//let deviceName = "<deviceName>"; // update with device name

let deviceId = "<deviceID>"; // update with device id

DeviceEvents

| where DeviceId == deviceId

//| where DeviceName == deviceName

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| project Timestamp,DeviceId, DeviceName, _tsmodeproperties,

_tsmodeproperties.TroubleshootingState, _tsmodeproperties.TroubleshootingPreviousState, _tsmodeproperties.TroubleshootingStartTime,

_tsmodeproperties.TroubleshootingStateExpiry, _tsmodeproperties.TroubleshootingStateRemainingMinutes,

_tsmodeproperties.TroubleshootingStateChangeReason, _tsmodeproperties.TroubleshootingStateChangeSource

Enheter som för närvarande är i felsökningsläge

DeviceEvents

| where Timestamp > ago(3h) // troubleshooting mode automatically disables after 4 hours

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

|summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| order by Timestamp desc

Antal felsökningslägesinstanser per enhet

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(30d) // choose the date range you want

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| sort by count_

Totalt antal

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(2d) //beginning of time range

| where Timestamp < ago(1d) //end of time range

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count()

| where count_ > 5 // choose your max # of TS mode instances for your time range

Relaterade artiklar

Tips

Prestandatips På grund av en mängd olika faktorer kan Microsoft Defender Antivirus, som andra antivirusprogram, orsaka prestandaproblem på slutpunktsenheter. I vissa fall kan du behöva justera prestanda för Microsoft Defender Antivirus för att lindra dessa prestandaproblem. Microsofts prestandaanalys är ett PowerShell-kommandoradsverktyg som hjälper dig att avgöra vilka filer, filsökvägar, processer och filnamnstillägg som kan orsaka prestandaproblem. Några exempel är:

- De vanligaste sökvägarna som påverkar genomsökningstiden

- De vanligaste filerna som påverkar genomsökningstiden

- De vanligaste processerna som påverkar genomsökningstiden

- De vanligaste filnamnstilläggen som påverkar genomsökningstiden

- Kombinationer – till exempel:

- de vanligaste filerna per tillägg

- de översta sökvägarna per tillägg

- de vanligaste processerna per sökväg

- de vanligaste genomsökningarna per fil

- de vanligaste genomsökningarna per fil per process

Du kan använda informationen som samlas in med hjälp av prestandaanalys för att bättre utvärdera prestandaproblem och tillämpa reparationsåtgärder. Se: Prestandaanalys för Microsoft Defender Antivirus.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.