Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Så här fungerar uppdateringar av säkerhetsinformation offline

Den här artikeln beskriver hur du konfigurerar uppdateringar av säkerhetsinformation offline i Defender för Endpoint i Linux. Med den här funktionen kan du uppdatera säkerhetsinformation (kallas även definitioner eller signaturer) på Linux-enheter som har begränsad eller ingen exponering för Internet. Med den här konfigurationen använder du en lokal värdserver, en så kallad speglingsserver, som ansluter till Microsoft-molnet för att ladda ned uppdateringar av säkerhetsinformation. Andra Linux-enheter hämtar dessa uppdateringar från speglingsservern med fördefinierade intervall.

Fördelar med att använda uppdateringar av säkerhetsinformation offline

Viktiga fördelar är:

- Säkerhetsteamet kan styra och hantera frekvensen för signaturnedladdningar på den lokala servern och hur ofta slutpunkter hämtar signaturer från den lokala servern.

- Du har ett extra lager av skydd och kontroll eftersom de nedladdade signaturerna kan testas på en testenhet innan de sprids till hela flottan.

- Du behöver mindre nätverksbandbredd eftersom endast en lokal server får de senaste uppdateringarna från Microsoft-molnet för hela flottans räkning.

- Speglingsservern kan köra Windows, Mac eller Linux och du behöver inte installera Defender för Endpoint på den servern.

- Du får det senaste antivirusskyddet eftersom signaturer alltid laddas ned tillsammans med den senaste kompatibla antivirusmotorn.

- Äldre versioner av signaturer (

n-1) flyttas till en säkerhetskopieringsmapp på speglingsservern i varje iteration. Om det finns ett problem med de senaste uppdateringarna kan du hämtan-1signaturversionen från mappen backup till dina enheter. - Om en offlineuppdatering misslyckas kan du konfigurera ett reservalternativ för att hämta onlineuppdateringar från Microsoft-molnet.

Så här fungerar uppdatering av säkerhetsinformation offline

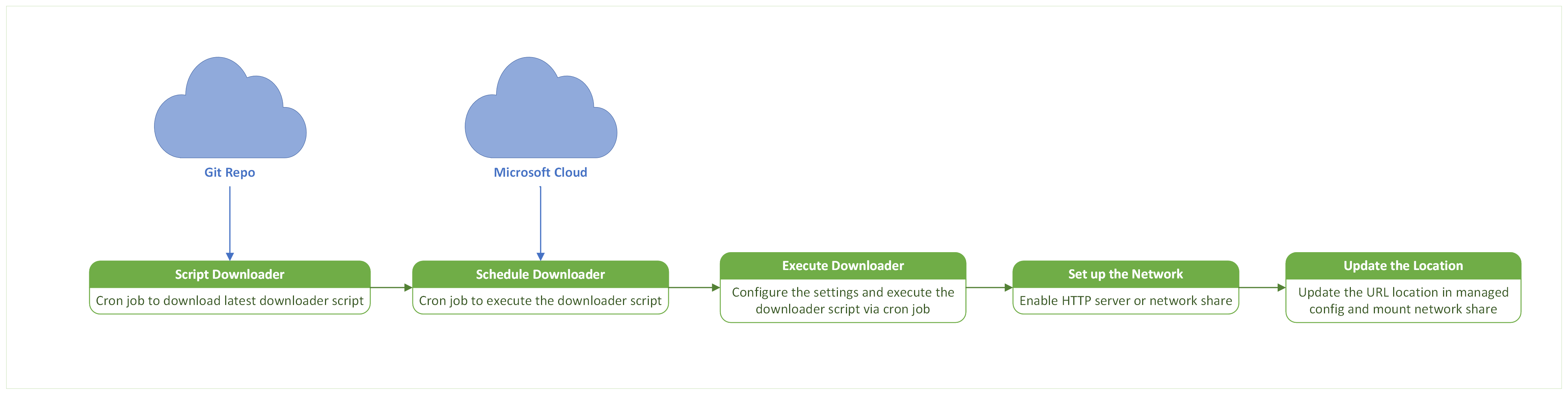

- Du konfigurerar en speglingsserver, som är en lokal webb- eller NFS-server som kan nås av Microsoft-molnet.

- Signaturer laddas ned från Microsoft-molnet på den här speglingsservern genom att köra ett skript med cron-jobb eller schemaläggare på den lokala servern.

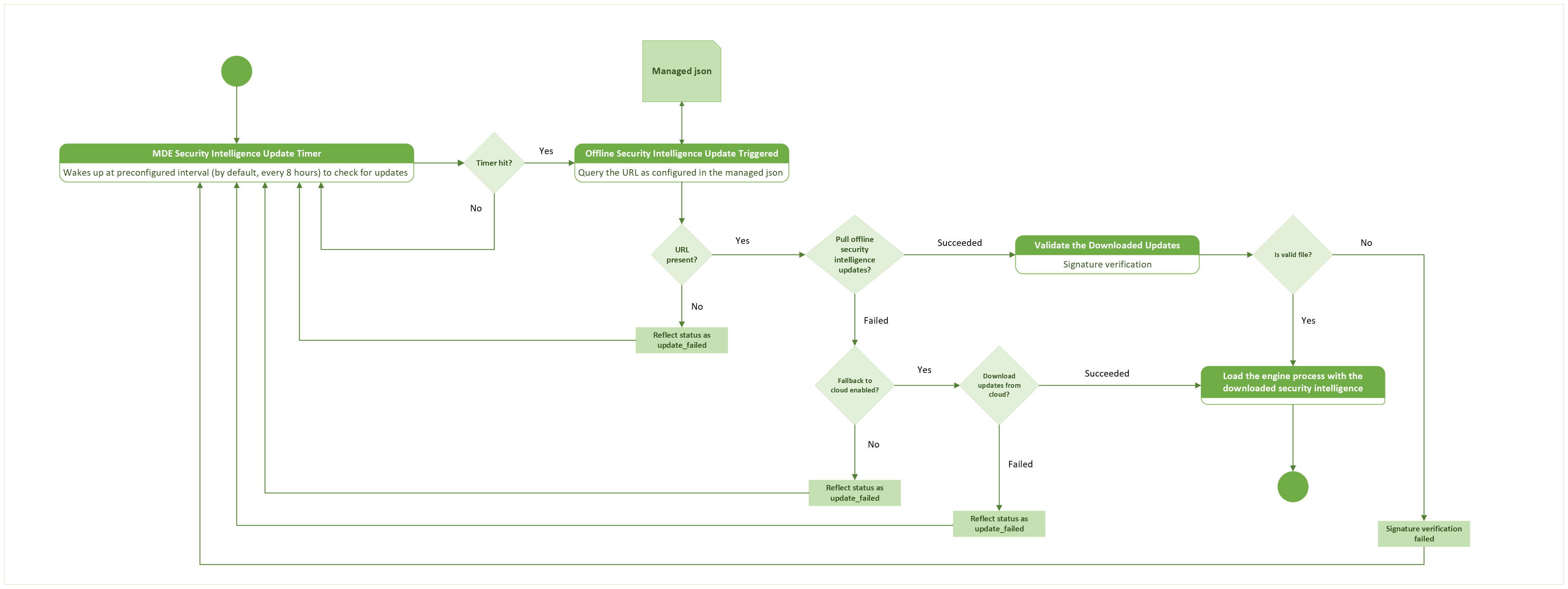

- Linux-slutpunkter som kör Defender för Endpoint hämtar de nedladdade signaturerna från speglingsservern med ett fördefinierat tidsintervall.

- Signaturer som hämtas till Linux-enheter från den lokala servern verifieras först innan de läses in i antivirusmotorn.

- Om du vill starta och konfigurera uppdateringsprocessen kan du uppdatera json-filen för den hanterade konfigurationen på dina Linux-enheter.

- Du kan visa status för uppdateringar i mdatp CLI.

Bild 1: Processflödesdiagram på speglingsservern för nedladdning av uppdateringar av säkerhetsinformation

Bild 2: Processflödesdiagram på Linux-slutpunkten för uppdateringar av säkerhetsinformation

Speglingsservern kan köra något av följande operativsystem:

- Linux (valfri smak)

- Windows (valfri version)

- Mac (valfri version)

Förhandskrav

Defender för Endpoint-versionen

101.24022.0001eller senare måste installeras på Linux-slutpunkterna.Linux-slutpunkterna måste ha anslutning till speglingsservern.

Linux-slutpunkten måste köra någon av de Defender för Endpoint-distributioner som stöds. (se Linux-distributioner som stöds.)

Speglingsservern kan antingen vara en HTTP/HTTPS-server eller en nätverksresursserver, till exempel en NFS-server.

Speglingsservern måste ha åtkomst till följande URL:er:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Speglingsservern bör ha stöd för bash eller PowerShell.

Följande minsta systemspecifikationer krävs för speglingsservern:

CPU Core BAGGE Kostnadsfri disk Byta 2 kärnor (prioriterad 4 kärnor) 1 GB min (rekommenderas 4 GB) 2 GB Systemberoende Obs!

Den här konfigurationen kan variera beroende på antalet begäranden som hanteras och vilken belastning varje server måste bearbeta.

Konfigurera speglingsservern

Obs!

- Hanteringen och ägarskapet för speglingsservern ligger enbart hos kunden eftersom den finns i kundens privata miljö.

- Speglingsservern behöver inte ha Defender för Endpoint installerat.

Hämta nedladdningsskriptet för säkerhetsinformation offline

Microsoft är värd för ett nedladdningsskript för säkerhetsinformation offline på den här GitHub-lagringsplatsen.

Utför följande steg för att hämta nedladdningsskriptet:

Alternativ 1: Klona lagringsplatsen (prioriterad)

Installera git på speglingsservern.

Navigera till den katalog där du vill klona lagringsplatsen.

Kör följande kommando:

git clone https://github.com/microsoft/mdatp-xplat.git

Alternativ 2: Ladda ned den zippade filen

Kopiera den nedladdade filen till mappen där du vill behålla skriptet.

Extrahera den zippade mappen.

Schemalägg en uppgift eller ett cron-jobb för att hålla lagringsplatsen/den nedladdade zip-filen uppdaterad till den senaste versionen med jämna mellanrum.

Lokal katalogstruktur efter kloning av lagringsplatsen eller nedladdning av den zippade filen

När du har klonat lagringsplatsen eller laddat ned den zippade filen ska den lokala katalogstrukturen vara så här:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Obs!

Gå igenom README.md filen för att få detaljerad information om hur du använder skriptet.

Filen settings.json består av några variabler som användaren kan konfigurera för att fastställa utdata från skriptkörningen.

| Fältnamn | Värde | Beskrivning |

|---|---|---|

downloadFolder |

sträng | Mappar till den plats där skriptet laddar ned filerna till. |

downloadLinuxUpdates |

Bool | När det är inställt på truehämtar skriptet de Linux-specifika uppdateringarna downloadFoldertill . |

logFilePath |

sträng | Konfigurerar diagnostikloggarna i en viss mapp. Den här filen kan delas med Microsoft för felsökning av skriptet om det finns några problem. |

downloadMacUpdates |

Bool | Skriptet laddar ned de Mac-specifika uppdateringarna downloadFoldertill . |

downloadPreviewUpdates |

Bool | Laddar ned förhandsversionen av de uppdateringar som är tillgängliga för det specifika operativsystemet. |

backupPreviousUpdates |

Bool | Tillåter att skriptet kopierar den tidigare uppdateringen i _back mappen och nya uppdateringar laddas ned till downloadFolder. |

Kör nedladdningsskriptet för säkerhetsinformation offline

Om du vill köra nedladdningsskriptet manuellt konfigurerar du parametrarna settings.json i filen enligt beskrivningen i föregående avsnitt och använder något av följande kommandon baserat på operativsystemet på speglingsservern:

Våldsamt slag:

./xplat_offline_updates_download.shPowerShell:

./xplat_offline_updates_download.ps1

Obs!

Schemalägg ett cron-jobb för att köra det här skriptet för att ladda ned de senaste uppdateringarna av säkerhetsinformation på speglingsservern med jämna mellanrum.

Värd för uppdateringar av säkerhetsinformation offline på speglingsservern

När skriptet har körts laddas de senaste signaturerna ned till mappen som konfigurerats i settings.json filen (updates.zip).

När signaturerna har laddats ned kan speglingsservern användas som värd för den. Speglingsservern kan hanteras med någon av HTTP/HTTPS/nätverksresursservrarna eller en lokal/fjärransluten monteringspunkt.

När värdservern är värd kopierar du den absoluta sökvägen till den värdbaserade servern (upp till och utan att inkludera arch_* katalogen).

Obs!

Om nedladdningsskriptet till exempel körs med downloadFolder=/tmp/wdav-updateoch HTTP-servern (www.example.server.com:8000) är värd för /tmp/wdav-update sökvägen är motsvarande URI: www.example.server.com:8000/linux/production/ (kontrollera att det finns arch_* kataloger i katalogen).

Du kan också använda den absoluta sökvägen till katalogen (lokal/fjärrmonteringspunkt). Om filerna till exempel laddas ned av skriptet till en katalog /tmp/wdav-updateär motsvarande URI:/tmp/wdav-update/linux/production.

När speglingsservern har konfigurerats måste du sprida den här URI:n till Linux-slutpunkterna som offlineDefinitionUpdateUrl i den hanterade konfigurationen enligt beskrivningen i nästa avsnitt.

Konfigurera slutpunkterna

Använd följande exempel mdatp_managed.json och uppdatera parametrarna enligt konfigurationen och kopiera filen till platsen /etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefinitionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Fältnamn | Värden | Kommentarer |

|---|---|---|

automaticDefinitionUpdateEnabled |

True/False |

Avgör hur Defender för Endpoint försöker utföra uppdateringar automatiskt, aktiveras eller inaktiveras. |

definitionUpdatesInterval |

Numerisk | Tidsintervall mellan varje automatisk uppdatering av signaturer (i sekunder). |

offlineDefinitionUpdateUrl |

Sträng | URL-värde som genereras som en del av konfigurationen av speglingsservern. Detta kan vara antingen när det gäller fjärrserverns URL eller en katalog (lokal/fjärrmonteringspunkt). Se föregående avsnitt för information om hur du anger den här sökvägen. |

offlineDefinitionUpdate |

enabled/disabled |

När inställningen är inställd enabledpå aktiveras funktionen för uppdatering av säkerhetsinformation offline och vice versa. |

offlineDefinitionUpdateFallbackToCloud |

True/False |

Fastställ defender för endpoint security intelligence-uppdateringsmetod när offlinespeglingsservern inte kan hantera uppdateringsbegäran. Om inställningen är inställd truepå görs ett nytt försök med uppdateringen via Microsoft-molnet när uppdateringen av säkerhetsinformation offline misslyckades, annars vice versa. |

offlineDefinitionUpdateVerifySig |

enabled/disabled |

När värdet enabledär verifieras nedladdade definitioner på slutpunkterna, annars vice versa. |

Obs!

För närvarande kan uppdateringar av säkerhetsinformation offline endast konfigureras på Linux-slutpunkter via hanterad json. Integrering med hantering av säkerhetsinställningar för Defender för Endpoint i Microsoft Defender-portalen finns med i översikten, men är inte tillgänglig ännu.

Verifiera konfigurationen

Testa om inställningarna tillämpas korrekt på Linux-slutpunkterna genom att köra följande kommando:

mdatp health --details definitions

Ett exempel på utdata skulle se ut som följande kodfragment:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Utlösa uppdateringar av säkerhetsinformation offline

Automatisk uppdatering

- Om tvingande nivå för antivirusmotorn är inställd på

real_time, och fältenautomaticDefinitionUpdateEnabledochoffline_definition_updatei den hanterade json är inställdatruepå , utlöses uppdateringarna av säkerhetsinformation offline automatiskt med jämna mellanrum. - Som standard är det här periodiska intervallet 8 timmar. Men den kan konfigureras genom att ange parametern

definitionUpdatesIntervali den hanterade json-filen.

Manuell uppdatering

Kör följande kommando för att utlösa uppdateringen av säkerhetsinformation offline manuellt för att ladda ned signaturerna från speglingsservern på Linux-slutpunkterna:

mdatp definitions update

Kontrollera uppdateringsstatus

När du har utlöst uppdateringar av säkerhetsinformation offline med hjälp av antingen den automatiska eller manuella metoden kontrollerar du att uppdateringen lyckades genom att köra kommandot :

mdatp health --details --definitions.Kontrollera följande fält:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Felsökning och diagnostik

Om uppdateringar misslyckas, har fastnat eller inte startar följer du dessa steg för att felsöka:

Kontrollera statusen för uppdateringar av säkerhetsinformation offline med hjälp av följande kommando:

mdatp health --details definitionsLeta efter information i avsnittet

definitions_update_fail_reason.Kontrollera att

offline_definition_updateochoffline_definition_update_verify_sigär aktiverade.Kontrollera att

definitions_update_source_uriär likaoffline_definition_url_configuredmed .-

definitions_update_source_uriär källan där signaturerna laddades ned. -

offline_definition_url_configuredär källan där signaturer ska laddas ned, den som nämns i den hanterade konfigurationsfilen.

-

Prova att utföra anslutningstestet för att kontrollera om speglingsservern kan nås från värden:

mdatp connectivity testFörsök att initiera en manuell uppdatering med hjälp av följande kommando:

mdatp definitions update