Konfigurera Microsoft Defender för Endpoint för macOS-principer i Jamf Pro

Gäller för:

- Defender för Endpoint på Mac

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

Använd den här artikeln om du vill konfigurera principer för Defender för Endpoint på Mac med Jamf Pro.

Steg 1: Hämta Microsoft Defender för Endpoint onboarding-paketet

Viktigt

Du måste ha en lämplig roll tilldelad för att visa, hantera och registrera enheter. Mer information finns i Hantera åtkomst till Microsoft Defender XDR med Microsoft Entra globala roller.

I Microsoft Defender-portalen går du till Inställningar>Slutpunkter>registrering.

Välj macOS som operativsystem och Mobile Enhetshantering/Microsoft Intune som distributionsmetod.

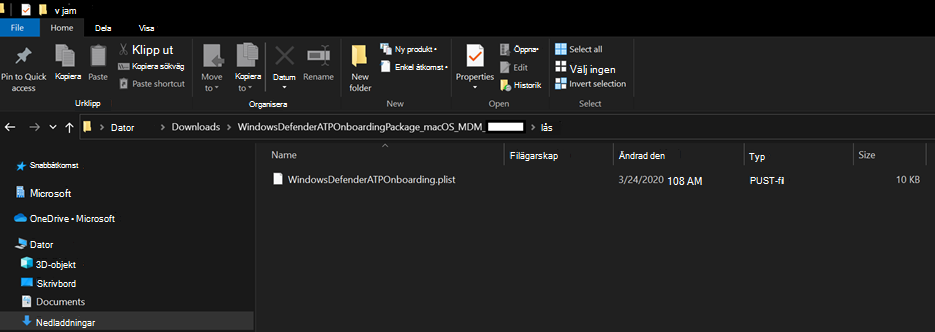

Välj Ladda ned registreringspaket (WindowsDefenderATPOnboardingPackage.zip).

Extrahera

WindowsDefenderATPOnboardingPackage.zip.Kopiera filen till önskad plats. Till exempel

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\Jamf\WindowsDefenderATPOnboarding.plist.

Steg 2: Skapa en konfigurationsprofil i Jamf Pro med hjälp av registreringspaketet

Leta upp filen

WindowsDefenderATPOnboarding.plistfrån föregående avsnitt.Logga in på Jamf Pro, gå till Konfigurationsprofiler för datorer> och välj Ny.

Ange följande information på fliken Allmänt :

-

Namn:

MDE onboarding for macOS -

Beskrivning:

MDE EDR onboarding for macOS -

Kategori:

None -

Distributionsmetod:

Install Automatically -

Nivå:

Computer Level

-

Namn:

Gå till sidan Program & Anpassade inställningar , välj Ladda upp och välj sedan Lägg till.

Välj Ladda upp fil (PLIST-fil) och skriv

com.microsoft.wdav.atpsedan i Inställningsdomän.Välj Öppna och välj registreringsfilen.

Välj Ladda upp.

Välj fliken Omfång .

Välj måldatorerna.

Välj Spara.

Välj Klar.

Steg 3: Konfigurera Microsoft Defender för Endpoint inställningar

I det här steget går vi igenom Inställningar så att du kan konfigurera principer för skydd mot skadlig kod och EDR med hjälp av Microsoft Defender XDR-portalen (https://security.microsoft.com) eller Jamf.

Viktigt

Microsoft Defender för Endpoint Principer för hantering av säkerhetsinställningar har företräde framför Jamf-uppsättningsprinciper (och andra MDM-principer från tredje part).

3a. Ange principer med hjälp av Microsoft Defender-portalen

Följ anvisningarna i Konfigurera Microsoft Defender för Endpoint i Intune innan du anger säkerhetsprinciper med hjälp av Microsoft Defender.

I Microsoft Defender-portalen går du till Konfigurationshantering>Slutpunktssäkerhetsprinciper>Mac-principer>Skapa ny princip.

Under Välj plattform väljer du macOS.

Under Välj mall väljer du en mall och sedan Skapa princip.

Ange ett namn och en beskrivning för principen och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns, eller Alla användare och Alla enheter.

Mer information om hur du hanterar säkerhetsinställningar finns i följande artiklar:

Hantera Microsoft Defender för Endpoint på enheter med Microsoft Intune

Hantera säkerhetsinställningar för Windows, macOS och Linux internt i Defender för Endpoint

3b. Ange principer med Jamf

Du kan antingen använda Jamf Pro GUI för att redigera enskilda inställningar för Microsoft Defender för Endpoint konfiguration eller använda den äldre metoden genom att skapa en konfigurations-Plist i en textredigerare och ladda upp den till Jamf Pro.

Du måste använda exakt com.microsoft.wdav som inställningsdomän. Microsoft Defender för Endpoint använder endast det här namnet och com.microsoft.wdav.ext för att läsa in dess hanterade inställningar. (Versionen com.microsoft.wdav.ext kan användas i sällsynta fall när du föredrar att använda GUI-metoden, men du måste också konfigurera en inställning som inte har lagts till i schemat ännu.)

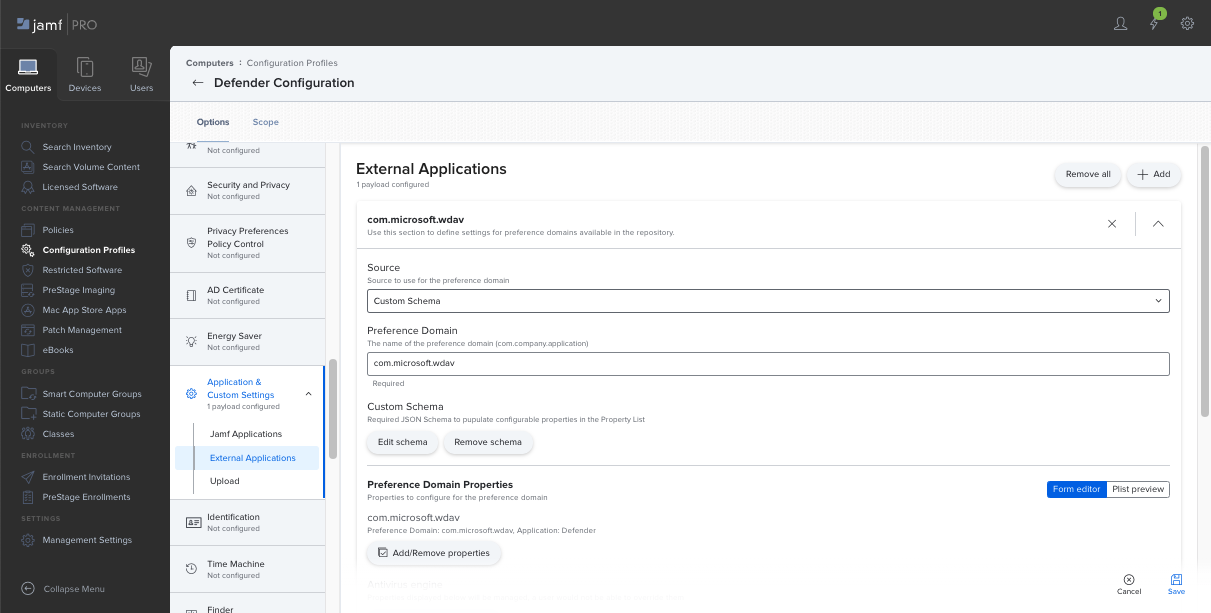

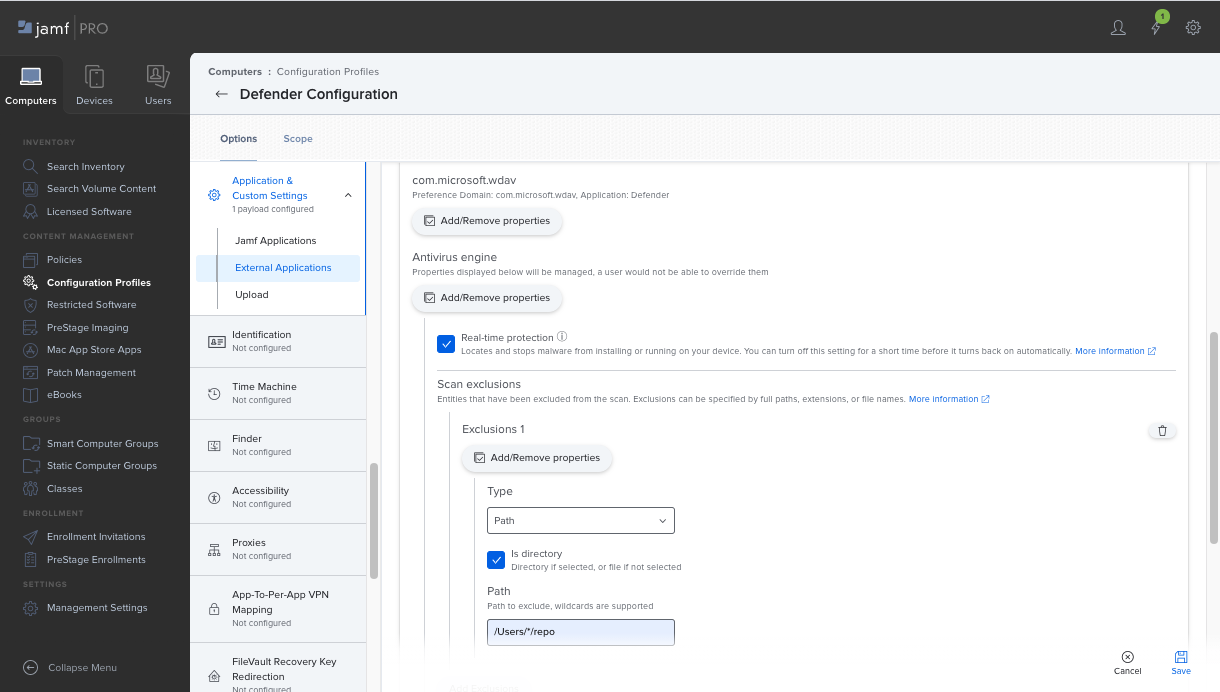

GUI-metod

schema.jsonLadda ned filen från Defender GitHub-lagringsplatsen och spara den i en lokal fil:curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonSkapa en ny konfigurationsprofil. Under Datorer går du till Konfigurationsprofiler och anger sedan följande information på fliken Allmänt :

-

Namn:

MDATP MDAV configuration settings -

Beskrivning:

<blank\> -

Kategori:

None (default) -

Nivå:

Computer Level (default) -

Distributionsmetod:

Install Automatically (default)

-

Namn:

Rulla ned till fliken Program & Anpassade inställningar , välj Externa program, välj Lägg till och använd sedan Anpassat schema som källa för inställningsdomänen.

Skriv

com.microsoft.wdavför inställningsdomänen, välj Lägg till schema och ladda sedan uppschema.jsonfilen som laddades ned i steg 1. Välj Spara.Du kan se alla Microsoft Defender för Endpoint konfigurationsinställningar som stöds under Egenskaper för inställningsdomän. Välj Lägg till/ta bort egenskaper för att välja de inställningar som du vill ska hanteras och välj sedan OK för att spara ändringarna. (Inställningar som lämnas omarkerade ingår inte i den hanterade konfigurationen, en slutanvändare kan konfigurera dessa inställningar på sina datorer.)

Ändra värden för inställningarna till önskade värden. Du kan välja Mer information för att hämta dokumentation för en viss inställning. (Du kan välja förhandsversion av Plist för att kontrollera vad konfigurationslistan är. Välj Formulärredigeraren för att återgå till det visuella redigeringsprogrammet.)

Välj fliken Omfång .

Välj Contosos datorgrupp. Välj Lägg till och sedan Spara.

Välj Klar. Du ser den nya konfigurationsprofilen.

Microsoft Defender för Endpoint lägger till nya inställningar över tid. Dessa nya inställningar läggs till i schemat och en ny version publiceras på GitHub. Hämta uppdateringar genom att ladda ned ett uppdaterat schema och redigera din befintliga konfigurationsprofil. På fliken Program & anpassade inställningar väljer du Redigera schema.

Äldre metod

Använd följande Microsoft Defender för Endpoint konfigurationsinställningar:

enableRealTimeProtection-

passiveMode(Den här inställningen är inte aktiverad som standard. Om du planerar att köra antivirusprogram som inte kommer från Microsoft på Mac anger du det tilltrue.) exclusionsexcludedPathexcludedFileExtensionexcludedFileNameexclusionsMergePolicy-

allowedThreats(EICAR finns med i exemplet. Om du går igenom ett konceptbevis tar du bort det, särskilt om du testar EICAR.) disallowedThreatActionspotentially_unwanted_applicationarchive_bombcloudServiceautomaticSampleSubmissiontagshideStatusMenuIcon

Mer information finns i Egenskapslista för fullständig Jamf-konfigurationsprofil.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Spara filen som

MDATP_MDAV_configuration_settings.plist.På Jamf Pro-instrumentpanelen öppnar du Datorer och deras konfigurationsprofiler. Välj Ny och växla till fliken Allmänt .

Ange följande information på fliken Allmänt :

-

Namn:

MDATP MDAV configuration settings -

Beskrivning:

<blank> -

Kategori:

None (default) -

Distributionsmetod:

Install Automatically (default) -

Nivå:

Computer Level (default)

-

Namn:

I Program & Anpassade inställningar väljer du Konfigurera.

Välj Ladda upp fil (PLIST-fil).

I Inställningsdomän skriver du

com.microsoft.wdavoch väljer sedan Ladda upp PLIST-fil.Välj Välj fil.

Välj MDATP_MDAV_configuration_settings.plist och välj sedan Öppna.

Välj Ladda upp.

Välj Spara.

Filen laddas upp.

Välj fliken Omfång .

Välj Contosos datorgrupp. Välj Lägg till och sedan Spara.

Välj Klar. Du ser den nya konfigurationsprofilen.

Steg 4: Konfigurera inställningar för meddelanden

Obs!

De här stegen gäller för macOS 11 (Big Sur) eller senare. Även om Jamf stöder meddelanden på macOS version 10.15 eller senare kräver Defender för Endpoint på Mac macOS 11 eller senare.

På Jamf Pro-instrumentpanelen väljer du Datorer och sedan Konfigurationsprofiler.

Välj Nytt och ange sedan följande information på fliken Allmänt för Alternativ:

På fliken Meddelanden väljer du Lägg till och anger följande värden:

-

Paket-ID:

com.microsoft.wdav.tray - Kritiska aviseringar: Välj Inaktivera

- Meddelanden: Välj Aktivera

- Aviseringstyp för banderoll: Välj Inkludera och Tillfällig(standard)

- Meddelanden på låsskärmen: Välj Dölj

- Meddelanden i Meddelandecenter: Välj Visa

- Ikonen Märkesapp: Välj Visa

-

Paket-ID:

På fliken Meddelanden väljer du Lägg till en gång till och rullar sedan ned till Nya aviseringsinställningar.

-

Paket-ID:

com.microsoft.autoupdate.fba

-

Paket-ID:

Konfigurera resten av inställningarna till samma värden som nämnts tidigare

Observera att du nu har två tabeller med meddelandekonfigurationer, en för paket-ID: com.microsoft.wdav.tray och en annan för paket-ID: com.microsoft.autoupdate.fba. Du kan konfigurera aviseringsinställningar enligt dina krav, men paket-ID:t måste vara exakt samma som tidigare beskrivits, och Include-växeln måste vara På för meddelanden.

Välj fliken Omfång och välj sedan Lägg till.

Välj Contosos datorgrupp. Välj Lägg till och sedan Spara.

Välj Klar. Du bör se den nya konfigurationsprofilen.

Steg 5: Konfigurera Microsoft AutoUpdate (MAU)

Använd följande Microsoft Defender för Endpoint konfigurationsinställningar:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Spara den som

MDATP_MDAV_MAU_settings.plist.På Jamf Pro-instrumentpanelen väljer du Allmänt.

Ange följande information på fliken Allmänt :

-

Namn:

MDATP MDAV MAU settings -

Beskrivning:

Microsoft AutoUpdate settings for MDATP for macOS -

Kategori:

None (default) -

Distributionsmetod:

Install Automatically (default) -

Nivå:

Computer Level (default)

-

Namn:

I Program & Anpassade inställningar väljer du Konfigurera.

Välj Ladda upp fil (PLIST-fil).

I Inställningsdomän skriver

com.microsoft.autoupdate2du och väljer sedan Ladda upp PLIST-fil.Välj Välj fil.

Välj MDATP_MDAV_MAU_settings.plist.

Välj Spara.

Välj fliken Omfång .

Välj Lägg till.

Välj Klar.

Steg 6: Bevilja fullständig diskåtkomst till Microsoft Defender för Endpoint

På Jamf Pro-instrumentpanelen väljer du Konfigurationsprofiler.

Välj + Ny.

Ange följande information på fliken Allmänt :

-

Namn:

MDATP MDAV - grant Full Disk Access to EDR and AV -

Beskrivning:

On macOS 11 (Big Sur) or later, the new Privacy Preferences Policy Control -

Kategori:

None -

Distributionsmetod:

Install Automatically -

Nivå:

Computer level

-

Namn:

I Konfigurera principkontroll för sekretessinställningar väljer du Konfigurera.

I Policykontroll för sekretessinställningar anger du följande information:

-

Identifierare:

com.microsoft.wdav -

Identifierartyp:

Bundle ID -

Kodkrav:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Identifierare:

Välj + Lägg till.

- Under App eller tjänst väljer du SystemPolicyAllFiles.

- Under Åtkomst väljer du Tillåt.

Välj Spara (inte det längst ned till höger).

+Välj tecknet bredvid App Access för att lägga till en ny post.Ange följande information:

-

Identifierare:

com.microsoft.wdav.epsext -

Identifierartyp:

Bundle ID -

Kodkrav:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Identifierare:

Välj + Lägg till.

- Under App eller tjänst väljer du SystemPolicyAllFiles.

- Under Åtkomst väljer du Tillåt.

- Välj Spara (inte det längst ned till höger).

- Välj fliken Omfång .

- Välj + Lägg till.

- Välj Dator Grupper och under Gruppnamn väljer du Contosos MachineGroup.

Du kan också ladda ned fulldisk.mobileconfig och ladda upp den till Jamf-konfigurationsprofiler enligt beskrivningen i Distribuera anpassade konfigurationsprofiler med Jamf Pro|Metod 2: Ladda upp en konfigurationsprofil till Jamf Pro.

Obs!

Fullständig diskåtkomst som beviljas via Apple MDM-konfigurationsprofilen återspeglas inte i Systeminställningar => Sekretess & Säkerhet => Fullständig diskåtkomst.

Steg 7: Godkänn systemtillägg för Microsoft Defender för Endpoint

I Konfigurationsprofiler väljer du + Ny.

Ange följande information på fliken Allmänt :

-

Namn:

MDATP MDAV System Extensions -

Beskrivning:

MDATP system extensions -

Kategori:

None -

Distributionsmetod:

Install Automatically -

Nivå:

Computer Level

-

Namn:

I Systemtillägg väljer du Konfigurera.

I Systemtillägg anger du följande information:

-

Visningsnamn:

Microsoft Corp. System Extensions -

Systemtilläggstyper:

Allowed System Extensions -

Teamidentifierare:

UBF8T346G9 -

Tillåtna systemtillägg:

com.microsoft.wdav.epsextcom.microsoft.wdav.netext

-

Visningsnamn:

Välj fliken Omfång .

Välj + Lägg till.

Välj Dator Grupper> under Gruppnamn> och välj Contosos datorgrupp.

Välj + Lägg till.

Välj Spara.

Välj Klar.

Steg 8: Konfigurera nätverkstillägg

Som en del av funktionerna Slutpunktsidentifiering och svar inspekterar Microsoft Defender för Endpoint på macOS sockettrafik och rapporterar den här informationen till Microsoft Defender-portalen.

Obs!

De här stegen gäller för macOS 11 (Big Sur) eller senare. Även om Jamf stöder meddelanden på macOS version 10.15 eller senare kräver Defender för Endpoint på Mac macOS 11 eller senare.

På Jamf Pro-instrumentpanelen väljer du Datorer och sedan Konfigurationsprofiler.

Välj Ny och ange följande information för Alternativ:

Ange följande värden på fliken Allmänt :

-

Namn:

Microsoft Defender Network Extension -

Beskrivning:

macOS 11 (Big Sur) or later -

Kategori:

None *(default)* -

Distributionsmetod:

Install Automatically *(default)* -

Nivå:

Computer Level *(default)*

-

Namn:

Ange följande värden på fliken Innehållsfilter :

-

Filternamn:

Microsoft Defender Content Filter -

Identifierare:

com.microsoft.wdav - Lämna tjänstadress, organisation, användarnamn, lösenord, certifikat tomt (Inkludera är inte markerat)

-

Filterordning:

Inspector -

Socketfilter:

com.microsoft.wdav.netext -

Krav för socketfilter:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Lämna fälten för nätverksfilter tomma (Inkludera är inte markerat)

Observera att värdena identifierare, socketfilter och socketfilter avsedda krav exakta värden som angavs tidigare.

-

Filternamn:

Välj fliken Omfång .

Välj + Lägg till. Välj Dator Grupper och välj sedan Contosos datorgrupp under Gruppnamn. Välj sedan + Lägg till.

Välj Spara.

Välj Klar.

Du kan också ladda ned netfilter.mobileconfig och ladda upp den till Jamf-konfigurationsprofiler enligt beskrivningen i Distribuera anpassade konfigurationsprofiler med Jamf Pro|

Steg 9: Konfigurera Background Services

Försiktighet

macOS 13 (Ventura) innehåller nya sekretessförbättringar. Från och med den här versionen kan program som standard inte köras i bakgrunden utan uttryckligt medgivande. Microsoft Defender för Endpoint måste köra sin daemonprocess i bakgrunden.

Den här konfigurationsprofilen ger bakgrundstjänsten behörighet att Microsoft Defender för Endpoint. Om du tidigare konfigurerade Microsoft Defender för Endpoint via Jamf rekommenderar vi att du uppdaterar distributionen med den här konfigurationsprofilen.

Ladda ned background_services.mobileconfig från vår GitHub-lagringsplats.

Ladda upp nedladdad mobileconfig till Jamf-konfigurationsprofiler enligt beskrivningen i Distribuera anpassade konfigurationsprofiler med Jamf Pro|Metod 2: Ladda upp en konfigurationsprofil till Jamf Pro.

Steg 10: Bevilja Bluetooth-behörigheter

Försiktighet

macOS 14 (Sonoma) innehåller nya sekretessförbättringar. Från och med den här versionen kan program som standard inte komma åt Bluetooth utan uttryckligt medgivande. Microsoft Defender för Endpoint använder den om du konfigurerar Bluetooth-principer för enhetskontroll.

Ladda ned bluetooth.mobileconfig från GitHub-lagringsplatsen.

Varning

Den aktuella versionen av Jamf Pro stöder inte den här typen av nyttolast ännu. Om du laddar upp den här mobileconfigen som den är tar Jamf Pro bort nyttolasten som inte stöds och den kommer inte att gälla för klientdatorer. Du måste signera nedladdad mobileconfig först, därefter kommer Jamf Pro att betrakta den som "förseglad" och kommer inte att manipulera den. Se anvisningarna nedan:

Du måste ha minst ett signeringscertifikat installerat i nyckelringen, även ett självsignerat certifikat fungerar. Du kan kontrollera vad du har med:

> /usr/bin/security find-identity -p codesigning -v 1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert" 2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)" 3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)" 4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)" 4 valid identities found

Välj någon av dem och ange den citerade texten som parameter:-N

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

Nu kan du ladda upp den genererade bluetooth-signerade.mobileconfig till Jamf Pro enligt beskrivningen i Distribuera anpassade konfigurationsprofiler med Jamf Pro|Metod 2: Ladda upp en konfigurationsprofil till Jamf Pro.

Obs!

Bluetooth som beviljas via Apple MDM-konfigurationsprofilen återspeglas inte i Systeminställningar => Sekretess & Säkerhet => Bluetooth.

Steg 11: Schemalägga genomsökningar med Microsoft Defender för Endpoint på macOS

Följ anvisningarna i Schemalägg genomsökningar med Microsoft Defender för Endpoint på macOS.

Steg 12: Distribuera Microsoft Defender för Endpoint på macOS

Obs!

I stegen nedan är namnet på .pkg filen och visningsnamnvärdena exempel. I de här exemplen 200329 representerar det datum då paketet och principen skapades (i yymmdd format) och v100.86.92 representerar versionen av Microsoft Defender program som distribueras.

Dessa värden bör uppdateras så att de överensstämmer med namngivningskonventionen som du använder i din miljö för paket och principer.

Navigera till platsen där du sparade

wdav.pkg.Byt namn på den till

wdav_MDM_Contoso_200329.pkg.Öppna Jamf Pro-instrumentpanelen.

Välj datorn och kugghjulsikonen längst upp och välj sedan Datorhantering.

I Paket väljer du + Ny.

På fliken Allmänt i Nytt paket anger du följande information:

- Visningsnamn: Lämna det tomt tills vidare. Eftersom den återställs när du väljer din pkg.

-

Kategori:

None (default) -

Filnamn:

Choose File

Öppna filen och peka den på

wdav.pkgellerwdav_MDM_Contoso_200329.pkg.Välj Öppna. Ange visningsnamnet till Microsoft Defender Advanced Threat Protection och Microsoft Defender Antivirus.

- Manifestfilen krävs inte. Microsoft Defender för Endpoint fungerar utan manifestfil.

- Fliken Alternativ: Behåll standardvärden.

- Fliken Begränsningar: Behåll standardvärden.

Välj Spara. Paketet laddas upp till Jamf Pro.

Det kan ta några minuter innan paketet är tillgängligt för distribution.

Gå till sidan Principer .

Välj + Ny för att skapa en ny princip.

I Allmänt använder du

MDATP Onboarding Contoso 200329 v100.86.92 or laterför Visningsnamn .Välj Återkommande incheckning.

Välj Spara. Välj sedan Paket och sedanKonfigurera.

Välj knappen Lägg till bredvid Microsoft Defender Advanced Threat Protection och Microsoft Defender Antivirus.

Välj Spara.

Skapa en smart grupp för datorer med Microsoft Defender profiler.

För en bättre användarupplevelse måste konfigurationsprofiler för registrerade datorer installeras innan Microsoft Defender paket. I de flesta fall push-överför JamF Pro konfigurationsprofiler omedelbart, och dessa principer körs efter en viss tid (det vill sa under incheckningen). I vissa fall kan dock distributionen av konfigurationsprofiler distribueras med en betydande fördröjning (det vill sägs om en användares dator är låst).

Jamf Pro är ett sätt att säkerställa rätt ordning. Du kan skapa en smart grupp för datorer som redan har tagit emot Microsoft Defender konfigurationsprofil och installera Microsoft Defender paket endast på dessa datorer (och så snart de får den här profilen).

Gör så här:

Skapa en smart grupp. I ett nytt webbläsarfönster öppnar du Smarta datorer Grupper.

Välj Ny och ge gruppen ett namn.

På fliken Villkor väljer du Lägg till och sedan Visa avancerade kriterier.

Välj Profilnamn som villkor och använd namnet på en tidigare skapad konfigurationsprofil som värde:

Välj Spara.

Gå tillbaka till fönstret där du konfigurerar en paketprincip.

Välj fliken Omfång .

Välj måldatorerna.

Under Omfång väljer du Lägg till.

Växla till fliken Dator Grupper. Leta upp den smarta grupp som du skapade och välj sedan Lägg till.

- Om du vill att användarna ska installera Defender för Endpoint frivilligt (eller på begäran) väljer du Självbetjäning.

- Välj Klar.

Omfång för konfigurationsprofil

Jamf kräver att du definierar en uppsättning datorer för en konfigurationsprofil. Du måste se till att alla datorer som tar emot Defender-paketet även får alla konfigurationsprofiler som anges ovan.

Varning

Jamf stöder smart dator Grupper som tillåter distribution, till exempel konfigurationsprofiler eller principer till alla datorer som matchar vissa kriterier som utvärderas dynamiskt. Det är ett kraftfullt begrepp som används ofta för distribution av konfigurationsprofiler.

Tänk dock på att dessa kriterier inte bör innehålla förekomst av Defender på en dator. När du använder det här kriteriet kan det låta logiskt, men det skapar problem som är svåra att diagnostisera.

Defender förlitar sig på alla dessa profiler när den installeras.

Att göra konfigurationsprofiler beroende på Defenders närvaro fördröjer effektivt distributionen av konfigurationsprofiler och resulterar i en produkt med ursprungligt feltillstånd och/eller uppmaningar om manuellt godkännande av vissa programbehörigheter, som annars godkänns automatiskt av profiler. Distribution av en princip med Microsoft Defender paket efter distribution av konfigurationsprofiler säkerställer slutanvändarens bästa upplevelse, eftersom alla nödvändiga konfigurationer kommer att tillämpas innan paketet installeras.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.