Nya konfigurationsprofiler för macOS Big Sur och nyare versioner av macOS

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Om du har distribuerat Microsoft Defender för Endpoint på macOS i en hanterad miljö (via JAMF, Intune eller en annan MDM-lösning) måste du distribuera nya konfigurationsprofiler. Om du inte utför de här stegen får användarna godkännandemeddelanden om att köra de nya komponenterna.

JAMF

JAMF-systemtilläggsprincip

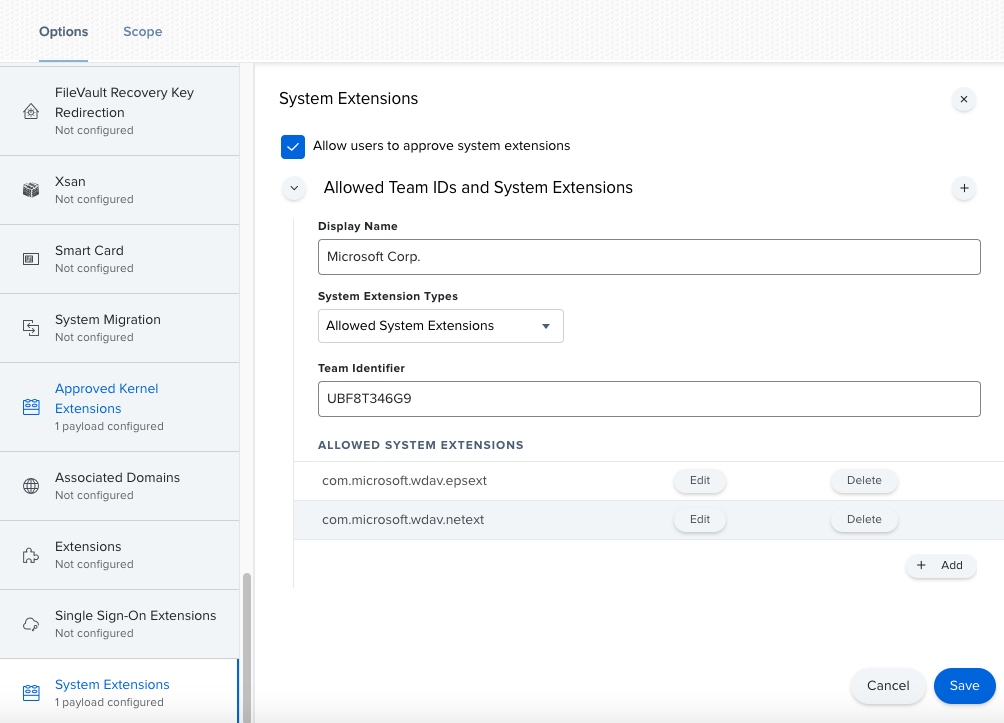

Om du vill godkänna systemtilläggen skapar du följande nyttolast:

I Konfigurationsprofiler för datorer > väljer du Alternativ > Systemtillägg.

Välj Tillåtna systemtillägg i listrutan Systemtilläggstyper .

Använd UBF8T346G9 för team-ID.

Lägg till följande paketidentifierare i listan Tillåtna systemtillägg :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Principkontroll för sekretessinställningar

Lägg till följande JAMF-nyttolast för att bevilja fullständig diskåtkomst till Microsoft Defender för Endpoint Endpoint Security-tillägget. Den här principen är en förutsättning för att köra tillägget på enheten.

Välj Alternativ>Principkontroll för sekretessinställningar.

Använd

com.microsoft.wdav.epsextsom identifierare ochBundle IDsom pakettyp.Ange kodkrav till

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Ange App eller tjänst till SystemPolicyAllFiles och åtkomst till Tillåt.

Princip för nätverkstillägg

Som en del av funktionerna Slutpunktsidentifiering och svar inspekterar Microsoft Defender för Endpoint på macOS sockettrafik och rapporterar den här informationen till Microsoft Defender-portalen. Följande princip gör att nätverkstillägget kan utföra den här funktionen.

Obs!

JAMF har inte inbyggt stöd för principer för innehållsfiltrering, vilket är ett krav för att aktivera de nätverkstillägg som Microsoft Defender för Endpoint på macOS-installationer på enheten. Dessutom ändrar JAMF ibland innehållet i de principer som distribueras. Därför ger följande steg en lösning som omfattar signering av konfigurationsprofilen.

Spara följande innehåll på enheten som

com.microsoft.network-extension.mobileconfigmed hjälp av en textredigerare:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Kontrollera att ovanstående fil kopierades korrekt genom att köra

plutilverktyget i terminalen:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigOm filen till exempel har lagrats i Dokument:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigKontrollera att kommandot matar ut

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKFölj anvisningarna på den här sidan för att skapa ett signeringscertifikat med JAMF:s inbyggda certifikatutfärdare.

När certifikatet har skapats och installerats på enheten kör du följande kommando från terminalen för att signera filen:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigOm certifikatnamnet till exempel är SigningCertificate och den signerade filen ska lagras i Dokument:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigFrån JAMF-portalen går du till Konfigurationsprofiler och klickar på knappen Ladda upp . Välj

com.microsoft.network-extension.signed.mobileconfignär du uppmanas att ange filen.

Intune

princip för Intune-systemtillägg

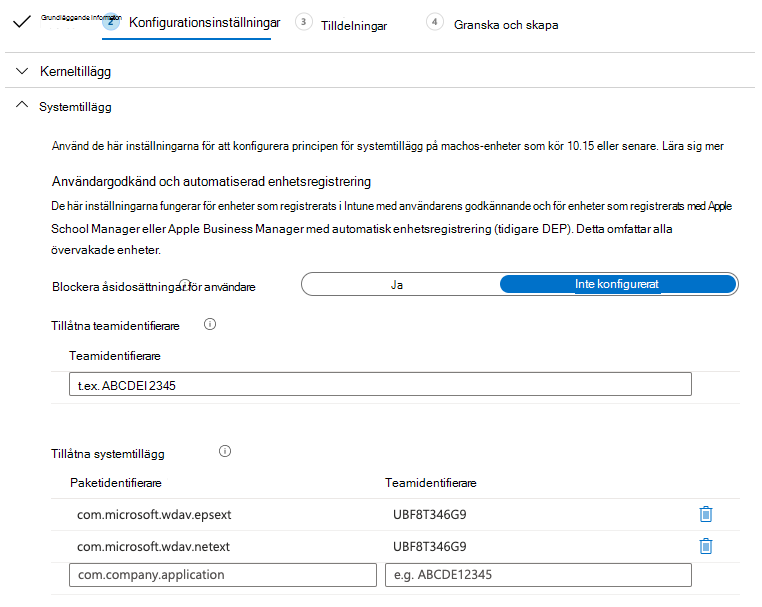

Så här godkänner du systemtilläggen:

Öppna Hantera>enhetskonfiguration i Intune. Välj Hantera>profiler>Skapa profil.

Välj ett namn för profilen. Ändra Platform=macOS till Profiltyp=Tillägg. Välj Skapa.

På fliken

Basicsanger du ett namn för den nya profilen.Lägg till följande poster i avsnittet på

Allowed system extensionsflikenConfiguration settings:

| Paketidentifierare | Teamidentifierare |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- På fliken

Assignmentstilldelar du profilen till Alla användare & Alla enheter. - Granska och skapa den här konfigurationsprofilen.

Skapa och distribuera den anpassade konfigurationsprofilen

Följande konfigurationsprofil aktiverar nätverkstillägget och ger fullständig diskåtkomst till systemtillägget Endpoint Security.

Spara följande innehåll i en fil med namnet sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Kontrollera att ovanstående fil har kopierats korrekt. Från terminalen kör du följande kommando och kontrollerar att det matar ut OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Så här distribuerar du den här anpassade konfigurationsprofilen:

Öppna Hantera>enhetskonfiguration i Intune. Välj Hantera>profiler>Skapa profil.

Välj ett namn för profilen. Change Platform=macOS and Profile type=Custom. Välj Konfigurera.

Öppna konfigurationsprofilen och ladda upp sysext.xml. Den här filen skapades i föregående steg.

Välj OK.

På fliken

Assignmentstilldelar du profilen till Alla användare & Alla enheter.Granska och skapa den här konfigurationsprofilen.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.