Konfigurera SAM-R för att aktivera identifiering av laterala förflyttningsvägar i Microsoft Defender för identitet

Microsoft Defender för identitetsmappning för potentiella laterala förflyttningsvägar förlitar sig på frågor som identifierar lokala administratörer på specifika datorer. Dessa frågor utförs med SAM-R-protokollet med hjälp av Defender for Identity Directory Service-kontot som du konfigurerade.

I den här artikeln beskrivs de konfigurationsändringar som krävs för att tillåta att Defender for Identity Directory Services-kontot (DSA) utför SAM-R-frågorna.

Dricks

Även om den här proceduren är valfri rekommenderar vi att du konfigurerar ett Katalogtjänstkonto och konfigurerar SAM-R för identifiering av laterala förflyttningsvägar för att helt skydda din miljö med Defender for Identity.

Konfigurera NÖDVÄNDIGA SAM-R-behörigheter

För att säkerställa att Windows-klienter och -servrar tillåter att ditt Defender för Identity Directory Services-konto (DSA) utför SAM-R-frågor måste du ändra grupprincipen och lägga till DSA, utöver de konfigurerade konton som anges i principen för nätverksåtkomst. Se till att tillämpa grupprinciper på alla datorer utom domänkontrollanter.

Viktigt!

Utför den här proceduren först i granskningsläge och kontrollera kompatibiliteten för den föreslagna konfigurationen innan du gör ändringarna i produktionsmiljön.

Testning i granskningsläge är viktigt för att säkerställa att din miljö förblir säker och att eventuella ändringar inte påverkar programmets kompatibilitet. Du kan se ökad SAM-R-trafik som genereras av Defender för identitetssensorer.

Så här konfigurerar du nödvändiga behörigheter:

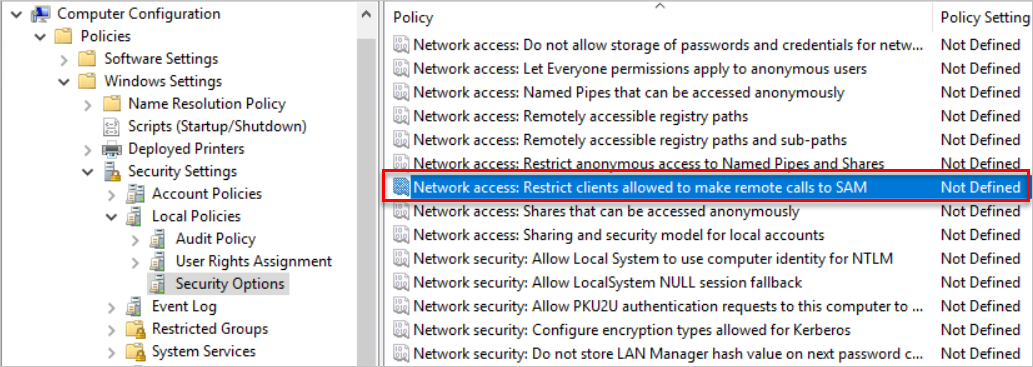

Leta upp principen. I Windows-inställningar > för datorkonfiguration > Säkerhetsinställningar > Lokala principer > Säkerhetsalternativ väljer du Nätverksåtkomst – Begränsa klienter som tillåts göra fjärranrop till SAM-principen. Till exempel:

Lägg till DSA i listan över godkända konton som kan utföra den här åtgärden, tillsammans med andra konton som du har upptäckt under granskningsläget

Mer information finns i Nätverksåtkomst: Begränsa klienter som tillåts göra fjärranrop till SAM.

Kontrollera att DSA har behörighet att komma åt datorer från nätverket (valfritt)

Kommentar

Den här proceduren krävs bara om du någonsin har konfigurerat inställningen Åtkomst till den här datorn från nätverket eftersom inställningen Åtkomst till den här datorn från nätverket inte har konfigurerats som standard

Så här lägger du till DSA i listan över tillåtna konton:

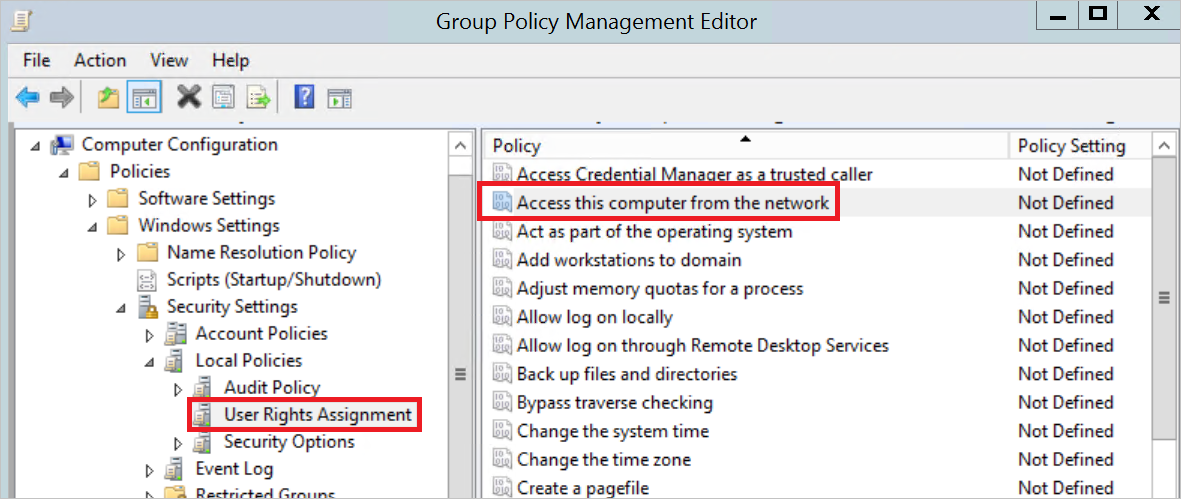

Gå till principen och gå till Datorkonfiguration -> Principer ->Windows Inställningar ->Lokala principer -> Tilldelning av användarrätt och välj åtkomst till den här datorn från nätverksinställningen. Till exempel:

Lägg till Defender for Identity Directory Service-kontot i listan över godkända konton.

Viktigt!

När du konfigurerar tilldelningar av användarrättigheter i grupprinciper är det viktigt att observera att inställningen ersätter den tidigare i stället för att lägga till den. Se därför till att inkludera alla önskade konton i den effektiva grupprincipen. Som standard innehåller arbetsstationer och servrar följande konton: administratörer, säkerhetskopieringsoperatörer, användare och alla

Microsoft Security Compliance Toolkit rekommenderar att du ersätter standardinställningen Alla med Autentiserade användare för att förhindra att anonyma anslutningar utför nätverksinloggningar. Granska dina lokala principinställningar innan du hanterar inställningen Åtkomst till den här datorn från nätverksinställningen från ett grupprincipobjekt och överväg att inkludera autentiserade användare i grupprincipobjektet om det behövs.

Konfigurera endast en enhetsprofil för Microsoft Entra-anslutna enheter

Den här proceduren beskriver hur du använder administrationscentret för Microsoft Intune för att konfigurera principerna i en enhetsprofil om du bara arbetar med Microsoft Entra-anslutna enheter och inga hybridanslutningar.

Skapa en ny enhetsprofil i administrationscentret för Microsoft Intune och definiera följande värden:

- Plattform: Windows 10 eller senare

- Profiltyp: Inställningar katalog

Ange ett beskrivande namn och en beskrivning för principen.

Lägg till inställningar för att definiera en NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM princip:

I Inställningar-väljaren söker du efter nätverksåtkomst begränsa klienter som tillåts att göra fjärranrop till SAM.

Välj om du vill bläddra efter kategorin Säkerhetsalternativ för lokala principer och välj sedan inställningen Begränsa nätverksåtkomst till klienter som tillåts göra fjärranrop till SAM .

Ange säkerhetsbeskrivningen (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%)och ersätt%SID%med SID för Defender for Identity Directory Service-kontot.Se till att inkludera den inbyggda gruppen Administratörer :

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Lägg till inställningar för att definiera en AccessFromNetwork-princip :

I Inställningar-väljaren söker du efter Åtkomst från nätverk.

Välj att bläddra efter kategorin Användarrättigheter och välj sedan inställningen Åtkomst från nätverk .

Välj att importera inställningar och bläddra till och välj sedan en CSV-fil som innehåller en lista över användare och grupper, inklusive SID:er eller namn.

Se till att inkludera den inbyggda gruppen Administratörer (S-1-5-32-544) och DEFENDER for Identity Directory Service-kontot SID.

Fortsätt guiden för att välja omfångstaggar och tilldelningar och välj Skapa för att skapa din profil.

Mer information finns i Tillämpa funktioner och inställningar på dina enheter med enhetsprofiler i Microsoft Intune.