Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Obs!

Den här funktionen stöds för närvarande endast av Defender för identitetssensor version 2.x.

Microsoft Defender for Identity kan integreras med DIN VPN-lösning genom att lyssna på RADIUS-redovisningshändelser som vidarebefordras till Defender för identitetssensorer, till exempel IP-adresser och platser där anslutningarna kommer från. VPN-redovisningsdata kan hjälpa dina undersökningar genom att ge mer information om användaraktivitet, till exempel varifrån datorer ansluter till nätverket och en extra identifiering för onormala VPN-anslutningar.

VPN-integreringen i Defender for Identity baseras på STANDARD RADIUS Accounting (RFC 2866) och stöder följande VPN-leverantörer:

- Microsoft

- F5

- Check Point

- Cisco ASA

VPN-integrering stöds inte i miljöer som följer FIPS (Federal Information Processing Standards)

VPN-integreringen i Defender for Identity stöder både primära UPN:er och alternativa namn på användarens huvudnamn. Samtal för att matcha externa IP-adresser till en plats är anonyma och ingen personlig identifierare skickas i samtalet.

Förhandskrav

Innan du börjar kontrollerar du att du har:

Åtkomst till området Inställningar i Microsoft Defender XDR. Mer information finns i Microsoft Defender for Identity rollgrupper.

Möjligheten att konfigurera RADIUS i VPN-systemet.

Den här artikeln innehåller ett exempel på hur du konfigurerar Microsoft Defender for Identity för att samla in redovisningsinformation från VPN-lösningar med hjälp av Microsoft Routing and Remote Access Server (RRAS). Om du använder en VPN-lösning från tredje part läser du dokumentationen för instruktioner om hur du aktiverar RADIUS-redovisning.

Obs!

När du konfigurerar VPN-integreringen aktiverar Defender for Identity-sensorn en företablerad Windows-brandväggsprincip med namnet Microsoft Defender for Identity Sensor. Den här principen tillåter inkommande RADIUS-redovisning på udp-port 1813.

Konfigurera RADIUS-redovisning i VPN-systemet

Den här proceduren beskriver hur du konfigurerar RADIUS-redovisning på en RRAS-server för att integrera ett VPN-system med Defender for Identity. Systemets instruktioner kan skilja sig åt.

På din RRAS-server:

Öppna konsolen Routning och fjärråtkomst .

Högerklicka på servernamnet och välj Egenskaper.

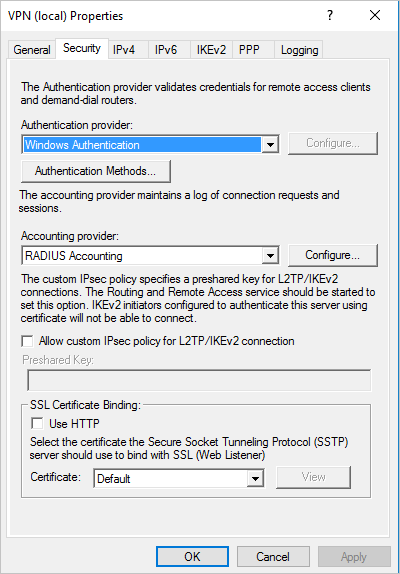

På fliken Säkerhet går du till Redovisningsprovider och väljer RADIUS-redovisnings>konfigurera. Till exempel:

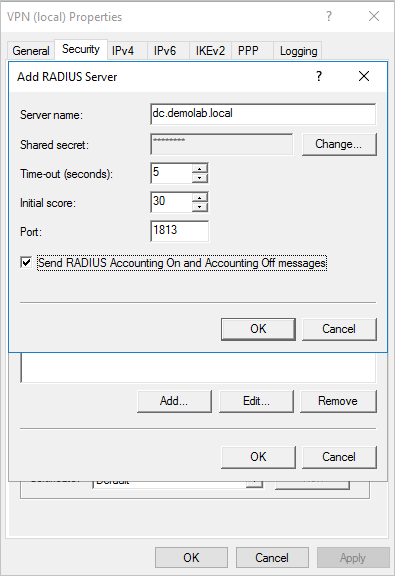

I dialogrutan Lägg till RADIUS-server anger du servernamnet för den närmaste Defender for Identity-sensorn med nätverksanslutning. För hög tillgänglighet kan du lägga till fler Defender for Identity-sensorer som RADIUS-servrar.

Under Port kontrollerar du att standardvärdet

1813för är konfigurerat.Välj Ändra och ange en ny delad hemlighetssträng med alfanumeriska tecken. Anteckna den nya delade hemlighetssträngen eftersom du behöver den senare när du konfigurerar VPN-integreringen i Defender för identitet.

Markera rutan Skicka MEDDELANDEN för RADIUS-konto på och Redovisning av och välj OK i alla öppna dialogrutor. Till exempel:

Konfigurera VPN i Defender för identitet

Den här proceduren beskriver hur du konfigurerar DEFENDER för identitetens VPN-integrering i Microsoft Defender XDR.

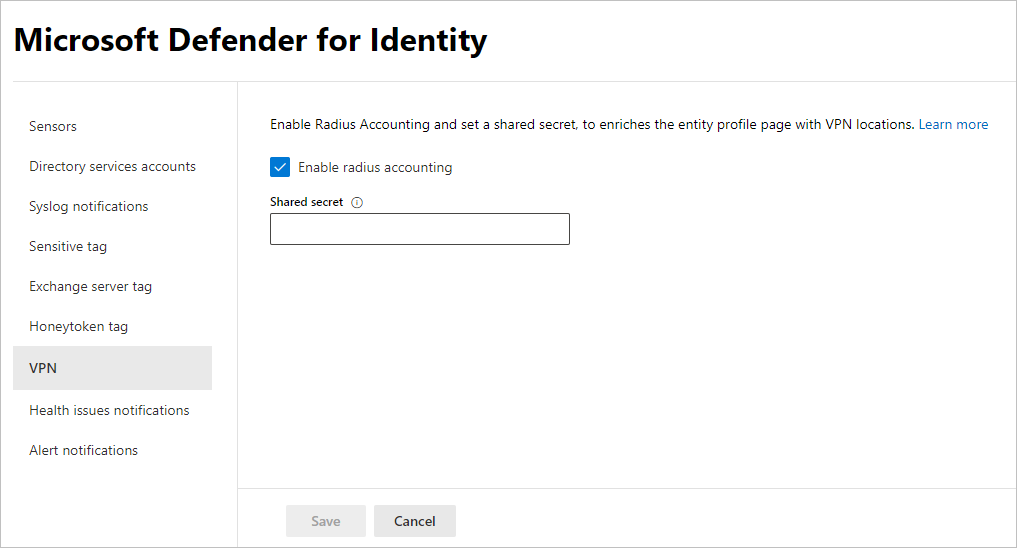

Logga in på Microsoft Defender XDR och välj Inställningar>Identiteter>VPN.

Välj Aktivera radieredovisning och ange den delade hemlighet som du tidigare har konfigurerat på RRAS VPN-servern. Till exempel:

Välj Spara för att fortsätta.

När du har sparat ditt val börjar dina Defender for Identity-sensorer lyssna på port 1813 för RADIUS-redovisningshändelser och VPN-konfigurationen är klar.

När Defender for Identity-sensorn tar emot VPN-händelser och skickar dem till molntjänsten Defender för identitet för bearbetning anger entitetsprofilen distinkta VPN-platser som har använts och profilaktiviteter anger platser.

Relaterat innehåll

Mer information finns i Konfigurera händelsesamling.