Microsoft Defender för Office 365 Plan 2-support för Microsoft Teams

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckta eller underförstådda, med avseende på den information som tillhandahålls här.

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Med den ökade användningen av samarbetsverktyg som Microsoft Teams har risken för skadliga attacker med chattmeddelanden också ökat. Microsoft Defender för Office 365 ger redan tid för klickskydd för URL:er och filer i Teams-meddelanden via säkra länkar för Microsoft Teams och säkra bifogade filer för SharePoint, OneDrive och Microsoft Teams.

I Microsoft 365 E5 och Defender för Office 365 plan 2 har vi utökat Teams-skyddet med en uppsättning funktioner som är utformade för att störa attackkedjan:

Rapportera misstänkta Teams-meddelanden: Användare kan rapportera skadliga Teams-meddelanden. Beroende på inställningarna för rapporterade meddelanden i organisationen går de rapporterade meddelandena till den angivna rapportpostlådan, till Microsoft eller båda. Mer information finns i Användarrapporterade inställningar i Teams.

Automatisk skydd utan timme (ZAP) för Teams: ZAP är en befintlig e-postskyddsfunktion som identifierar och neutraliserar meddelanden om skräppost, nätfiske och skadlig kod efter leverans genom att flytta meddelandena till mappen Junk Email eller karantän.

ZAP för Teams placerar meddelanden i karantän i Teams chattar eller kanaler som visar sig vara skadlig kod eller nätfiske med hög konfidens. Mer information finns i Automatisk rensning utan timme (ZAP) i Microsoft Teams.

Instruktioner för att konfigurera ZAP för Teams-skydd finns i nästa avsnitt.

Teams-meddelanden i karantän: Precis som med e-postmeddelanden som identifieras som skadlig kod eller nätfiske med hög konfidens kan endast administratörer hantera Teams-meddelanden som har placerats i karantän av ZAP för Teams som standard. Mer information finns i Hantera Teams-meddelanden i karantän.

Panelen Teams meddelandeentitet är en enda plats där du kan lagra alla Teams-meddelandemetadata för omedelbar SecOps-granskning. Hot som kommer från Teams-chattar, gruppchatter, möteschatter och andra kanaler kan hittas på ett ställe så snart de utvärderas. Mer information finns i panelen Teams meddelandeentitet i Microsoft Defender för Office 365 plan 2.

Övning av attacksimulering med Teams-meddelanden: För att säkerställa att användarna är motståndskraftiga mot nätfiskeattacker i Microsoft Teams kan administratörer konfigurera nätfiskesimuleringar med Teams-meddelanden i stället för e-postmeddelanden. Mer information finns i Microsoft Teams i Övning av attacksimulering.

Konfigurera ZAP för Teams-skydd i Defender för Office 365 plan 2

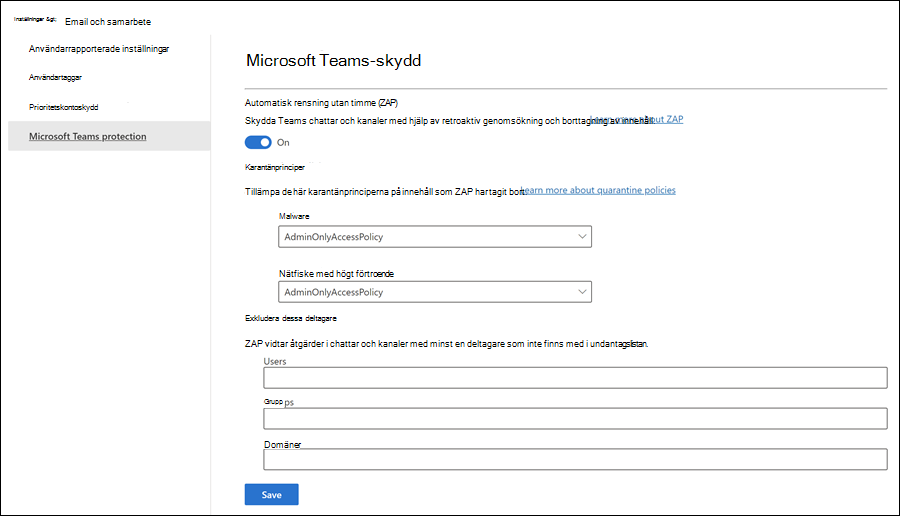

I Microsoft Defender-portalen på https://security.microsoft.comgår du till Inställningar>Email & samarbete>Microsoft Teams-skydd. Om du vill gå direkt till Microsoft Teams-skyddssidan använder du https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

På sidan Microsoft Teams-skydd kontrollerar du växlingsknappen i avsnittet Automatisk rensning i noll timmar (ZAP ):

-

Aktivera ZAP för Teams: Kontrollera att växlingsknappen är På

.

. -

Inaktivera ZAP för Teams: Skjut växlingsknappen till Av

.

.

-

Aktivera ZAP för Teams: Kontrollera att växlingsknappen är På

När växlingsknappen är På

använder du de återstående inställningarna på sidan för att anpassa ZAP för Teams-skydd:

använder du de återstående inställningarna på sidan för att anpassa ZAP för Teams-skydd:Avsnittet Karantänprinciper: Du kan välja den befintliga karantänprincip som ska användas för meddelanden som har placerats i karantän av ZAP för Teams-skydd som skadlig kod eller nätfiske med hög konfidens. Karantänprinciper definierar vad användare kan göra för meddelanden i karantän och om användarna får karantänaviseringar. Mer information finns i Anatomi för en karantänprincip.

Obs!

Karantänmeddelanden inaktiveras i principen AdminOnlyAccessPolicy. Om du vill meddela mottagare som har meddelanden i karantän som skadlig kod eller nätfiske med hög konfidens skapar eller använder du en befintlig karantänprincip där karantänmeddelanden aktiveras. Anvisningar finns i Skapa karantänprinciper i Microsoft Defender-portalen.

Exkludera följande deltagaravsnitt: Ange användare, Grupper eller domäner som ska undantas från ZAP för Teams-skydd. Undantag är viktiga för meddelandemottagare, inte meddelandeavsändare. Mer information finns i Automatisk rensning utan timme (ZAP) i Microsoft Teams.

Du kan bara använda ett undantag en gång, men undantaget kan innehålla flera värden:

- Flera värden för samma undantag använder OR-logik (till exempel <mottagare1> eller <mottagare2>). Om mottagaren matchar något av de angivna värdena tillämpas inte ZAP för Teams-skydd på dem.

- Olika typer av undantag använder OR-logik (till exempel <mottagare1> eller <medlem i grupp1> eller <medlem i domän1>). Om mottagaren matchar något av de angivna undantagsvärdena tillämpas inte ZAP för Teams-skydd på dem.

När du är klar på sidan för Microsoft Teams-skydd väljer du Spara.

Använd Exchange Online PowerShell för att konfigurera ZAP för Teams-skydd

Om du hellre vill använda Exchange Online PowerShell för att konfigurera ZAP för Microsoft Teams ingår följande cmdletar:

- Teams skyddsprincip (*-TeamsProtectionPolicy-cmdletar ) aktiverar och inaktiverar ZAP för Teams och anger de karantänprinciper som ska användas för identifiering av skadlig kod och nätfiske med hög konfidens.

- Teams skyddsprincipregel (*-TeamsProtectionPolicyRule-cmdletar ) identifierar Teams skyddsprincip och anger eventuella undantag för ZAP för Teams-skydd (användare, grupper eller domäner).

Anmärkningar:

- Det finns bara en Teams-skyddsprincip i en organisation. Som standard heter den principen Teams Protection Policy.

- Att använda cmdleten New-TeamsProtectionPolicy är bara meningsfullt om det inte finns någon Teams-skyddsprincip i organisationen (cmdleten Get-TeamsProtectionPolicy returnerar ingenting). Du kan köra cmdleten utan fel, men inga nya Teams-skyddsprinciper skapas om det redan finns någon.

- Du kan inte ta bort en befintlig Teams-skyddsprincip eller Teams skyddsprincipregel (det finns ingen cmdlet för Remove-TeamsProtectionPolicy eller Remove-TeamsProtectionPolicyRule ).

- Som standard finns det ingen Teams-skyddsprincipregel (cmdleten Get-TeamsProtectionPolicyRule returnerar ingenting). Om du anger karantänprinciper eller undantag för ZAP för Teams i Defender-portalen skapas regeln automatiskt. Eller så kan du använda cmdleten New-TeamsProtectionPolicyRule för att skapa regeln i PowerShell om den inte redan finns.

Använda PowerShell för att visa Teams skyddsprincip och Teams skyddsprincipregel

Om du vill visa viktiga värden i Teams skyddsprincip och Teams skyddsprincipregel kör du följande kommandon:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Detaljerad information om syntax och parametrar finns i Get-TeamsProtectionPolicy och Get-TeamsProtectionPolicyRule.

Använda PowerShell för att ändra Teams-skyddsprincipen

Om du vill ändra Teams-skyddsprincipen använder du följande syntax:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

Det här exemplet aktiverar ZAP för Teams och ändrar karantänprincipen som används för nätfiskeidentifiering med hög konfidens:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Detaljerad information om syntax och parametrar finns i Set-TeamsProtectionPolicy.

Använda PowerShell för att skapa Teams skyddsprincipregel

Som standard finns det ingen principregel för Teams-skydd eftersom det inte finns några standardfel för ZAP för Teams.

Om du vill skapa en ny principregel för Teams-skydd använder du följande syntax:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Viktigt

Som tidigare beskrivits i den här artikeln använder flera undantagstyper (användare, grupper och domäner) OR-logik, inte AND.

Det här exemplet skapar Teams skyddsprincipregel med medlemmar i gruppen med namnet Forskning utesluten från ZAP för Teams-skydd.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Detaljerad information om syntax och parametrar finns i New-TeamsProtectionPolicyRule.

Använda PowerShell för att ändra Teams skyddsprincipregel

Om teams skyddsprincipregel redan finns (cmdleten Get-TeamsProtectionPolicyRule returnerar utdata) använder du följande syntax för att ändra regeln:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Anmärkningar:

- Information om syntaxen för att lägga till, ta bort och ersätta alla värden för parametrarna ExceptIfSentTo, ExceptIfSentToMemberOf och ExceptIfRecipientDomainIs finns i parameterbeskrivningarna i Set-TeamsProtectionPolicyRule.

- Om du vill tömma parametrarna ExceptIfSentTo, ExceptIfSentToMemberOf eller ExceptIfRecipientDomainIs använder du värdet

$null.

Det här exemplet ändrar den befintliga Teams-skyddsprincipregeln genom att exkludera mottagare i domänerna research.contoso.com och research.contoso.net från ZAP för Teams-skydd.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Detaljerad information om syntax och parametrar finns i Set-TeamsProtectionPolicyRule.