Hotjakt i Threat Explorer och realtidsidentifieringar i Microsoft Defender för Office 365

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Microsoft 365-organisationer som har Microsoft Defender för Office 365 ingår i prenumerationen eller som köpts som ett tillägg har Explorer (även kallat Hotutforskaren) eller realtidsidentifieringar. Dessa funktioner är kraftfulla verktyg i nära realtid som hjälper SecOps-team (Security Operations) att undersöka och reagera på hot. Mer information finns i Om hotutforskaren och realtidsidentifieringar i Microsoft Defender för Office 365.

Med hotutforskaren eller realtidsidentifieringar kan du vidta följande åtgärder:

- Se skadlig kod som har identifierats av Säkerhetsfunktioner i Microsoft 365.

- Visa nätfiske-URL och klicka på bedömningsdata.

- Starta en automatiserad undersöknings- och svarsprocess (endast Threat Explorer).

- Undersök skadlig e-post.

- Och mera.

Titta på den här korta videon om du vill lära dig hur du jagar och undersöker e-post och samarbetsbaserade hot med hjälp av Defender för Office 365.

Tips

Avancerad jakt i Microsoft Defender XDR stöder en lätthanterad frågebyggare som inte använder Kusto-frågespråk (KQL). Mer information finns i Skapa frågor med hjälp av guidat läge.

Följande information finns i den här artikeln:

- En allmän genomgång av Hotutforskaren och realtidsidentifieringar

- Hotjakten med hotutforskaren och realtidsidentifieringar

- Utökade funktioner i Threat Explorer

Tips

Information om e-postscenarier med hotutforskaren och realtidsidentifieringar finns i följande artiklar:

- Email säkerhet med Hotutforskaren och realtidsidentifieringar i Microsoft Defender för Office 365

- Undersöka skadlig e-post som levererades i Microsoft 365

Om du letar efter attacker baserade på skadliga URL:er som är inbäddade i QR-koder kan du söka efter e-postmeddelanden med URL:er med QR-kod i vyerna All email, Malware och Phish i Threat Explorer eller Realtidsidentifieringar.

Vad behöver jag veta innan jag börjar?

Threat Explorer ingår i Defender för Office 365 plan 2. Realtidsidentifieringar ingår i Defender för Office Plan 1:

- Skillnaderna mellan Hotutforskaren och Realtidsidentifieringar beskrivs i Om hotutforskaren och realtidsidentifieringar i Microsoft Defender för Office 365.

- Skillnaderna mellan Defender för Office 365 plan 2 och Defender för Office Plan 1 beskrivs i Defender för Office 365 plan 1 jämfört med plan 2.

Behörigheter och licensieringskrav för Hotutforskaren och realtidsidentifieringar finns i Behörigheter och licensiering för Hotutforskaren och Realtidsidentifieringar.

Genomgång av hotutforskaren och realtidsidentifieringar

Hotutforskaren eller realtidsidentifieringar är tillgängliga i avsnittet Email & samarbete i Microsoft Defender-portalen på https://security.microsoft.com:

Realtidsidentifieringar är tillgängliga i Defender för Office 365 plan 1. Sidan Realtidsidentifieringar är tillgänglig direkt på https://security.microsoft.com/realtimereportsv3.

Threat Explorer är tillgängligt i Defender för Office 365 plan 2. Explorer-sidan är tillgänglig direkt på https://security.microsoft.com/threatexplorerv3.

Threat Explorer innehåller samma information och funktioner som realtidsidentifieringar, men med följande ytterligare funktioner:

- Fler vyer.

- Fler alternativ för egenskapsfiltrering, inklusive alternativet för att spara frågor.

- Hotjakt och åtgärder för att åtgärda hot.

Mer information om skillnaderna mellan Defender för Office 365 plan 1 och plan 2 finns i Defender för Office 365 plan 1 jämfört med plan 2.

Använd flikarna (vyerna) överst på sidan för att starta undersökningen.

Tillgängliga vyer i Threat Explorer och realtidsidentifieringar beskrivs i följande tabell:

| Visa | Hot Explorer |

Realtid Upptäckter |

Beskrivning |

|---|---|---|---|

| All e-post | ✔ | Standardvy för Threat Explorer. Information om alla e-postmeddelanden som skickas av externa användare till din organisation eller e-post som skickas mellan interna användare i din organisation. | |

| Skadlig kod | ✔ | ✔ | Standardvy för realtidsidentifieringar. Information om e-postmeddelanden som innehåller skadlig kod. |

| Nätfiske | ✔ | ✔ | Information om e-postmeddelanden som innehåller nätfiskehot. |

| Kampanjer | ✔ | Information om skadlig e-post som Defender för Office 365 plan 2 identifieras som en del av en samordnad kampanj för nätfiske eller skadlig kod. | |

| Skadlig kod för innehåll | ✔ | ✔ | Information om skadliga filer som identifieras av följande funktioner: |

| URL-klick | ✔ | Information om användaren klickar på URL:er i e-postmeddelanden, Teams-meddelanden, SharePoint-filer och OneDrive-filer. |

Använd datum-/tidsfiltret och de tillgängliga filteregenskaperna i vyn för att förfina resultatet:

- Anvisningar för hur du skapar filter finns i Egenskapsfilter i Hotutforskaren och Realtidsidentifieringar.

- Tillgängliga filteregenskaper för varje vy beskrivs på följande platser:

- Filterbara egenskaper i vyn Alla e-postmeddelanden i Hotutforskaren

- Filterbara egenskaper i vyn Skadlig kod i Hotutforskaren och identifieringar i realtid

- Filterbara egenskaper i phish-vyn i Hotutforskaren och realtidsidentifieringar

- Filterbara egenskaper i kampanjvyn i Hotutforskaren

- Filterbara egenskaper i vyn Skadlig kod för innehåll i Hotutforskaren och realtidsidentifieringar

- Filterbara egenskaper i URL:en klickar på vyn i Hotutforskaren

Tips

Kom ihåg att välja Uppdatera när du har skapat eller uppdaterat filtret. Filtren påverkar informationen i diagrammet och informationsområdet i vyn.

Du kan tänka dig att förfina fokus i Hotutforskaren eller Realtidsidentifieringar som lager för att göra det enklare att utföra dina steg:

- Det första lagret är den vy som du använder.

- Det andra senare är de filter som du använder i den vyn.

Du kan till exempel spåra de steg du vidtog för att hitta ett hot genom att registrera dina beslut så här: För att hitta problemet i Threat Explorer använde jag vyn Skadlig kod och använde ett fokus för mottagarfilter .

Se också till att testa dina visningsalternativ. Olika målgrupper (till exempel hantering) kan reagera bättre eller sämre på olika presentationer av samma data.

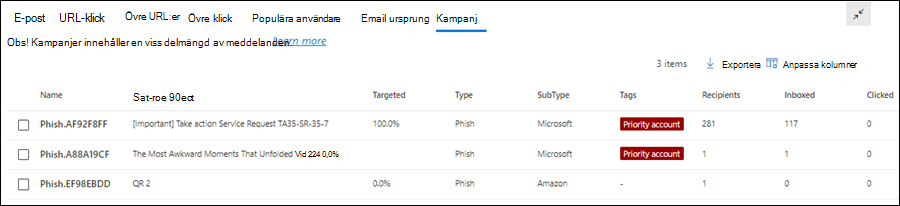

I Hotutforskaren finns till exempel e-postvyn Alla, Email-vyerna ursprung och Kampanjer (flikar) i informationsområdet längst ned på sidan:

För vissa målgrupper kan världskartan på fliken Email ursprung göra ett bättre jobb med att visa hur utbredda de identifierade hoten är.

Andra kanske tycker att den detaljerade informationen i tabellen på fliken Kampanjer är mer användbar för att förmedla informationen.

Du kan använda den här informationen för följande resultat:

- För att visa behovet av säkerhet och skydd.

- För att senare visa hur effektiva alla åtgärder är.

Email undersökning

I vyerna Alla e-postmeddelanden, Skadlig kod eller Nätfiske i Hotutforskaren eller Realtidsidentifieringar visas e-postresultat i en tabell på fliken Email (vy) i informationsområdet under diagrammet.

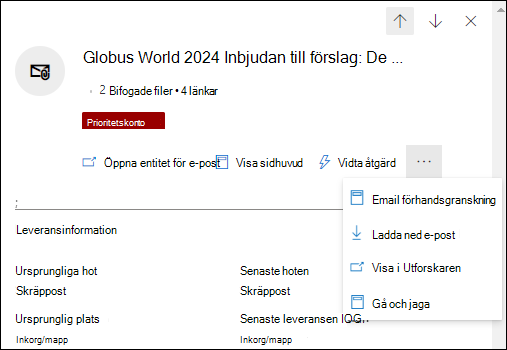

När du ser ett misstänkt e-postmeddelande klickar du på ämnesvärdet för en post i tabellen. Den utfällbara menyn med information som öppnas innehåller ![]() Öppna e-postentitet högst upp i den utfällbara menyn.

Öppna e-postentitet högst upp i den utfällbara menyn.

Sidan Email entitet samlar allt du behöver veta om meddelandet och dess innehåll så att du kan avgöra om meddelandet är ett hot. Mer information finns i översikten över Email entitetssida.

Email reparation

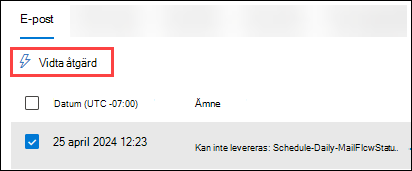

När du har fastställt att ett e-postmeddelande är ett hot är nästa steg att åtgärda hotet. Du kan åtgärda hotet i Hotutforskaren eller realtidsidentifieringar med åtgärden ![]() Vidta.

Vidta.

Åtgärden är tillgänglig i vyerna Alla e-postmeddelanden, Skadlig kod eller Nätfiske i Hotutforskaren eller Realtidsidentifieringar på fliken Email (vy) i informationsområdet under diagrammet:

Markera en eller flera poster i tabellen genom att markera kryssrutan bredvid den första kolumnen.

Åtgärden är tillgänglig direkt på fliken.

Åtgärden är tillgänglig direkt på fliken.Tips

Åtgärden gör att listrutan Meddelandeåtgärder ersätts.

Om du väljer 100 eller färre poster kan du vidta flera åtgärder på meddelandena i guiden Vidta åtgärder .

Om du väljer mellan 101 och 200 000 poster är endast följande åtgärder tillgängliga i guiden Vidta åtgärder :

- Hotutforskaren: Flytta eller ta bort och Föreslå reparation är tillgängliga, men de är ömsesidigt uteslutande (du kan välja den ena eller den andra).

- Realtidsidentifieringar: Endast Skicka till Microsoft för granskning och skapa motsvarande tillåtna/blockeringsposter i listan Tillåt/blockera klientorganisation är tillgängliga.

Klicka på ämnesvärdet för en post i tabellen. Den utfällbara menyn med information som öppnas innehåller

Åtgärden Vidta överst i den utfällbara menyn.

Åtgärden Vidta överst i den utfällbara menyn.

Guiden Vidta åtgärder

Om du väljer ![]() Vidta åtgärd öppnas guiden Vidta åtgärd i en utfälld meny. De tillgängliga åtgärderna i guiden Vidta åtgärder i Defender för Office 365 plan 2 och Defender för Office 365 plan 1 visas i följande tabell:

Vidta åtgärd öppnas guiden Vidta åtgärd i en utfälld meny. De tillgängliga åtgärderna i guiden Vidta åtgärder i Defender för Office 365 plan 2 och Defender för Office 365 plan 1 visas i följande tabell:

| Åtgärd | Defender för Office 365 plan 2 |

Defender för Office 365 plan 1 |

|---|---|---|

| Flytta eller ta bort | ✔¹ | |

| Släppa meddelanden i karantän till vissa eller alla ursprungliga mottagare² | ✔ | |

| Skicka till Microsoft för granskning | ✔ | ✔ |

| Tillåt eller blockera poster i listan Tillåt/blockera klientorganisation ² | ✔ | ✔ |

| Starta automatiserad undersökning | ✔ | |

| Föreslå reparation | ✔ |

² Den här åtgärden kräver sök- och rensningsrollen i Email & samarbetsbehörigheter eller behörigheten Security operations/Security data/Email & collaboration advanced actions (manage) i Microsoft Defender XDR unified role based access control (RBAC). Som standard tilldelas rollen Sök och Rensa endast till rollgrupperna Datadetektiv och Organisationshantering . Du kan lägga till användare i dessa rollgrupper, eller så kan du skapa en ny rollgrupp med rollen Sök och Rensa tilldelad och lägga till användarna i den anpassade rollgruppen.

² Det här alternativet är tillgängligt för meddelanden i karantän när du väljer Inkorgen som flyttplats.

³ Den här åtgärden är tillgänglig under Skicka till Microsoft för granskning.

Guiden Vidta åtgärder beskrivs i följande lista:

På sidan Välj svarsåtgärder är följande alternativ tillgängliga:

Visa alla svarsåtgärder: Det här alternativet är endast tillgängligt i Threat Explorer.

Som standard är vissa åtgärder otillgängliga/nedtonade baserat på meddelandets senaste leveransplatsvärde . Om du vill visa alla tillgängliga svarsåtgärder skjuter du växlingsknappen till

På.

På.Flytta eller ta bort: Välj ett av de tillgängliga värdena som visas:

Skräppost: Flytta meddelandet till mappen Junk Email.

Inkorg: Flytta meddelandet till Inkorgen. Om du väljer det här värdet visas även följande alternativ:

Flytta tillbaka till mappen Skickat: Om meddelandet skickades av en intern avsändare och meddelandet togs bort mjukt (flyttades till mappen Återställningsbara objekt\Borttagningar) försöker du flytta tillbaka meddelandet till mappen Skickat objekt genom att välja det här alternativet. Det här alternativet är en ångra-åtgärd om du tidigare har valt Flytta eller ta bort>mjukt borttagna objekt och även valt Ta bort avsändarens kopia i ett meddelande.

För meddelanden med värdet Quarantine för egenskapen Latest delivery location (Senaste leveransplats ) släpper inkorgen meddelandet från karantänen, så följande alternativ är också tillgängliga:

- Släpp till en eller flera av de ursprungliga mottagarna av e-postmeddelandet: Om du väljer det här värdet visas en ruta där du kan välja eller avmarkera de ursprungliga mottagarna av meddelandet i karantän.

- Släpp till alla mottagare

Borttagna objekt: Flytta meddelandet till mappen Borttaget.

Mjukt borttagna objekt: Flytta meddelandet till mappen Återställningsbara objekt\Borttagningar, vilket motsvarar att ta bort meddelandet från mappen Borttagna objekt. Meddelandet kan återställas av användaren och administratörerna.

Ta bort avsändarens kopia: Om meddelandet har skickats av en intern avsändare kan du även försöka att mjukt ta bort meddelandet från avsändarens mapp Skickade objekt.

Hårt borttagna objekt: Rensa det borttagna meddelandet. Administratörer kan återställa hårt borttagna objekt med hjälp av enstaka objektåterställning. Mer information om hårt borttagna och mjukt borttagna objekt finns i Mjukt borttagna och hårt borttagna objekt.

Skicka till Microsoft för granskning: Välj ett av de tillgängliga värdena som visas:

Jag har bekräftat att det är rent: Välj det här värdet om du är säker på att meddelandet är rent. Följande alternativ visas:

-

Tillåt meddelanden som detta: Om du väljer det här värdet läggs tillåtna poster till i listan Tillåt/blockera klientorganisation för avsändaren och eventuella relaterade URL:er eller bifogade filer i meddelandet. Följande alternativ visas också:

- Ta bort post efter: Standardvärdet är 1 dag, men du kan också välja 7 dagar, 30 dagar eller ett specifikt datum som är mindre än 30 dagar.

- Tillåt postanteckning: Ange en valfri anteckning som innehåller ytterligare information.

-

Tillåt meddelanden som detta: Om du väljer det här värdet läggs tillåtna poster till i listan Tillåt/blockera klientorganisation för avsändaren och eventuella relaterade URL:er eller bifogade filer i meddelandet. Följande alternativ visas också:

Den verkar ren eller så verkar den misstänkt: Välj ett av dessa värden om du är osäker och du vill ha en bedömning från Microsoft.

Jag har bekräftat att det är ett hot: Välj det här värdet om du är säker på att objektet är skadligt och välj sedan något av följande värden i avsnittet Välj en kategori som visas:

- Nätfiske

- Skadlig kod

- Skräppost

När du har valt ett av dessa värden öppnas utfällbar utfällbar lista Välj entiteter som ska blockeras , där du kan välja en eller flera entiteter som är associerade med meddelandet (avsändaradress, avsändardomän, URL:er eller bifogade filer) för att lägga till som blockposter i listan Tillåt/blockera klientorganisation.

När du har valt de objekt som ska blockeras väljer du Lägg till för att blockera regel för att stänga den utfällbara menyn Välj entiteter som ska blockeras . Eller välj inga objekt och välj sedan Avbryt.

På sidan Välj svarsåtgärder väljer du ett förfalloalternativ för blockposterna:

-

Upphör att gälla: Välj ett datum då blockposter ska upphöra att gälla.

Upphör att gälla: Välj ett datum då blockposter ska upphöra att gälla. -

Upphör aldrig att gälla

Upphör aldrig att gälla

Antalet blockerade entiteter visas (till exempel 4/4 entiteter som ska blockeras). Välj

Redigera för att öppna regeln Lägg till för att blockera igen och göra ändringar.

Redigera för att öppna regeln Lägg till för att blockera igen och göra ändringar.

Starta automatiserad undersökning: Endast Hotutforskaren. Välj något av följande värden som visas:

- Undersöka e-post

- Undersöka mottagare

- Undersök avsändaren: Det här värdet gäller endast för avsändare i din organisation.

- Kontakta mottagare

Föreslå reparation: Välj något av följande värden som visas:

Skapa ny: Det här värdet utlöser en väntande åtgärd för mjuk borttagning av e-post som måste godkännas av en administratör i åtgärdscentret. Det här resultatet kallas annars för tvåstegsgodkännande.

Lägg till i befintlig: Använd det här värdet för att tillämpa åtgärder på det här e-postmeddelandet från en befintlig reparation. I rutan Skicka e-post till följande reparation väljer du den befintliga reparationen.

Tips

SecOps-personal som inte har tillräcklig behörighet kan använda det här alternativet för att skapa en reparation, men någon med behörighet måste godkänna åtgärden i Åtgärdscenter.

När du är klar på sidan Välj svarsåtgärder väljer du Nästa.

På sidan Välj målentiteter konfigurerar du följande alternativ:

- Namn och beskrivning: Ange ett unikt, beskrivande namn och en valfri beskrivning för att spåra och identifiera den valda åtgärden.

Resten av sidan är en tabell som visar de berörda tillgångarna. Tabellen är ordnad efter följande kolumner:

-

Tillgångar som påverkas: De berörda tillgångarna från föregående sida. Till exempel:

- Mottagarens e-postadress

- Hela klientorganisationen

-

Åtgärd: De valda åtgärderna för tillgångarna från föregående sida. Till exempel:

- Värden från Skicka till Microsoft för granskning:

- Rapportera som ren

- Rapport

- Rapportera som skadlig kod, Rapportera som skräppost eller Rapportera som nätfiske

- Spärra avsändare

- Blockera avsändardomän

- Blockera URL

- Blockera bifogad fil

- Värden från Initiera automatiserad undersökning:

- Undersöka e-post

- Undersöka mottagare

- Undersöka avsändaren

- Kontakta mottagare

- Värden från Föreslå reparation:

- Skapa ny reparation

- Lägg till i befintlig reparation

- Värden från Skicka till Microsoft för granskning:

-

Målentitet: Till exempel:

- Värdet för nätverksmeddelande-ID för e-postmeddelandet.

- E-postadressen till den blockerade avsändaren.

- Den blockerade avsändardomänen.

- Den blockerade URL:en.

- Den blockerade bifogade filen.

-

Upphör att gälla: Värden finns bara för tillåt eller blockera poster i listan Över tillåtna/tillåtna. Till exempel:

- Upphör aldrig att gälla för blockposter.

- Förfallodatum för tillåt- eller blockposter.

- Omfång: Vanligtvis är det här värdet MDO.

I det här skedet kan du också ångra vissa åtgärder. Om du till exempel bara vill skapa en blockpost i listan Tillåt/blockera klientorganisation utan att skicka entiteten till Microsoft kan du göra det här.

När du är klar på sidan Välj målentiteter väljer du Nästa.

Granska dina tidigare val på sidan Granska och skicka .

Välj

Exportera för att exportera de tillgångar som påverkas till en CSV-fil. Som standard påverkas filnamnet assets.csvfinns i mappen Nedladdningar .

Exportera för att exportera de tillgångar som påverkas till en CSV-fil. Som standard påverkas filnamnet assets.csvfinns i mappen Nedladdningar .Välj Tillbaka för att gå tillbaka och ändra dina val.

När du är klar på sidan Granska och skicka väljer du Skicka.

Tips

Åtgärderna kan ta tid innan de visas på de relaterade sidorna, men reparationens hastighet påverkas inte.

Hotjakten med hotutforskaren och realtidsidentifieringar

Hotutforskaren eller realtidsidentifieringar hjälper ditt säkerhetsteam att undersöka och reagera effektivt på hot. Följande underavsnitt förklarar hur hotutforskaren och realtidsidentifieringar kan hjälpa dig att hitta hot.

Hotjakt från aviseringar

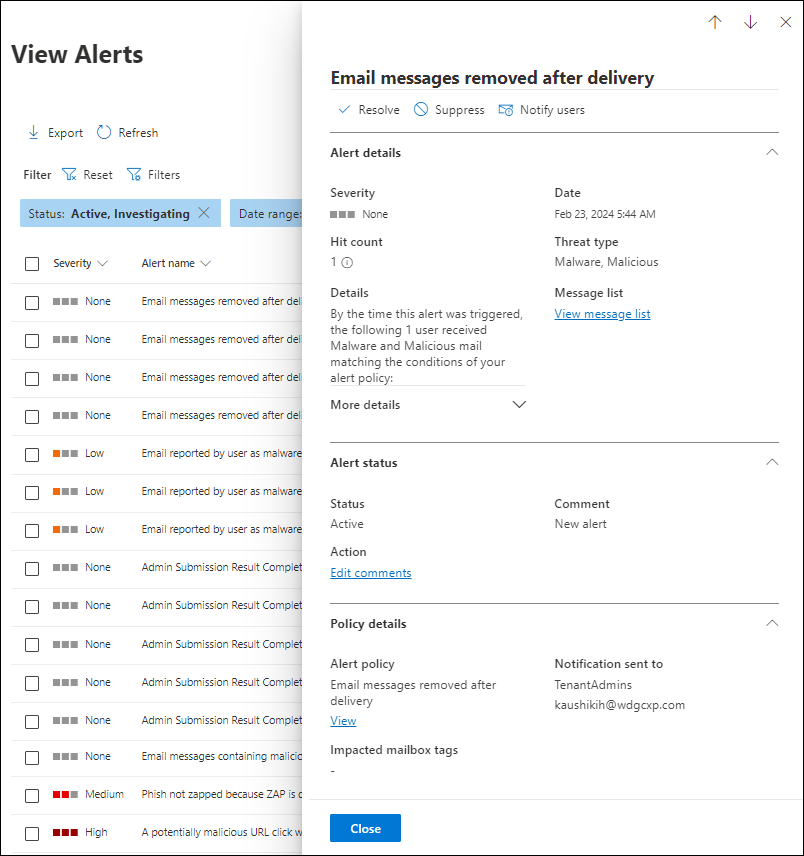

Sidan Aviseringar är tillgänglig i Defender-portalen på Incidenter & aviseringar Aviseringar>, eller direkt på .https://security.microsoft.com/alerts

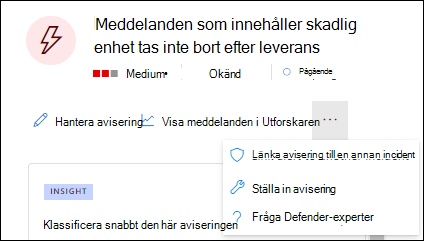

Många aviseringar med värdet IdentifieringskällaMDO ha åtgärden Visa meddelanden i Utforskaren![]() tillgänglig överst i den utfällbara menyn med aviseringsinformation.

tillgänglig överst i den utfällbara menyn med aviseringsinformation.

Den utfällbara menyn med aviseringsinformation öppnas när du klickar någonstans i aviseringen, förutom kryssrutan bredvid den första kolumnen. Till exempel:

- Ett potentiellt skadligt URL-klick upptäcktes

- Admin sändningsresultatet har slutförts

- Email meddelanden som innehåller skadlig URL har tagits bort efter leverans

- E-postmeddelanden som tagits bort efter leverans

- Meddelanden som innehåller en skadlig entitet tas inte bort efter leverans

- Phish inte zapped eftersom ZAP är inaktiverad

Om du väljer Visa meddelanden i Explorer öppnas Hotutforskaren i vyn Alla e-postmeddelanden med egenskapsfiltret Aviserings-ID valt för aviseringen. Aviserings-ID-värdet är ett unikt GUID-värde för aviseringen (till exempel 89e00cdc-4312-7774-6000-08dc33a24419).

Aviserings-ID är en filterbar egenskap i följande vyer i Hotutforskaren och Realtidsidentifieringar:

- Vyn Alla e-postmeddelanden i Threat Explorer.

- Vyn Skadlig kod i Hotutforskaren och realtidsidentifieringar

- **Nätfiskevyn i Hotutforskaren och realtidsidentifieringar

I dessa vyer är aviserings-ID tillgängligt som en valbar kolumn i informationsområdet under diagrammet på följande flikar (vyer):

- Vyn Email för informationsområdet i vyn Alla e-postmeddelanden i Hotutforskaren

- Den Email vyn för informationsområdet i vyn Skadlig kod i Hotutforskaren och Realtidsidentifieringar

- Den Email vyn för informationsområdet i nätfiskevyn i Hotutforskaren och realtidsidentifieringar

I den utfällbara menyn med e-postinformation som öppnas när du klickar på ett ämnesvärde från någon av posterna är länken Aviserings-ID tillgänglig i avsnittet Email information i den utfällbara menyn. Om du väljer länken Aviserings-ID öppnas sidan Visa aviseringar på https://security.microsoft.com/viewalertsv2 med aviseringen markerad och den utfällbara menyn med information öppen för aviseringen.

Taggar i Threat Explorer

Om du använder användartaggar för att markera konton med högt värdemål (till exempel kontotaggen Prioritet) i Defender för Office 365 plan 2 kan du använda dessa taggar som filter. Den här metoden visar nätfiskeförsök som riktas mot målkonton med högt värde under en viss tidsperiod. Mer information om användartaggar finns i Användartaggar.

Användartaggar är tillgängliga på följande platser i Threat Explorer:

- All e-postvy :

- Vy över skadlig kod :

- Nätfiskevy :

- URL-klickvyn :

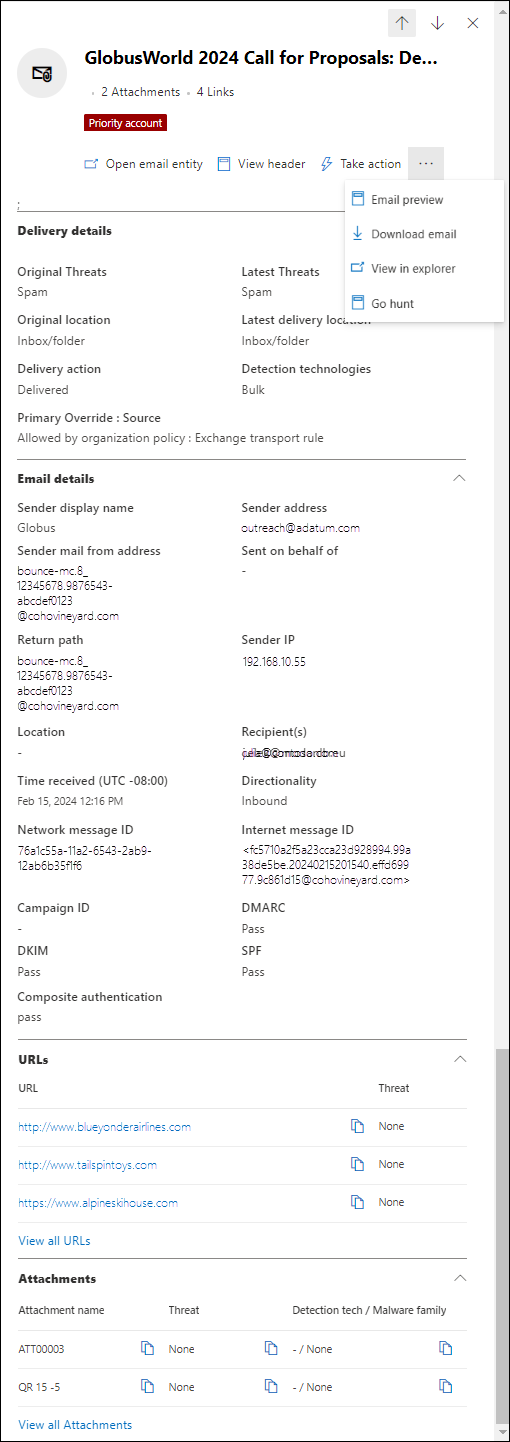

Hotinformation för e-postmeddelanden

Åtgärder före leverans och efter leverans på e-postmeddelanden konsolideras till en enda post, oavsett de olika händelser efter leveransen som påverkade meddelandet. Till exempel:

- Automatisk rensning på nolltimmes (ZAP).

- Manuell reparation (administratörsåtgärd).

- Dynamisk leverans.

Den utfällbara menyn med e-postinformation från fliken Email (vy) i vyerna All email, Malware eller Phish visar associerade hot och motsvarande identifieringstekniker som är associerade med e-postmeddelandet. Ett meddelande kan ha noll, ett eller flera hot.

I avsnittet Leveransinformation visar egenskapen Identifieringsteknik den identifieringsteknik som identifierade hotet. Identifieringsteknik är också tillgänglig som en diagrampivot eller en kolumn i informationstabellen för många vyer i Threat Explorer och realtidsidentifieringar.

Avsnittet URL:er visar specifik hotinformation för alla URL:er i meddelandet. Till exempel Skadlig kod, Nätfiske, **Skräppost eller Ingen.

Tips

Bedömningsanalys kanske inte nödvändigtvis är knuten till entiteter. Filtren utvärderar innehåll och annan information i ett e-postmeddelande innan du tilldelar en bedömning. Ett e-postmeddelande kan till exempel klassificeras som nätfiske eller skräppost, men inga URL:er i meddelandet stämplas med en bedömning av nätfiske eller skräppost.

Välj ![]() Öppna e-postentitet överst i den utfällbara menyn för att se fullständig information om e-postmeddelandet. Mer information finns på sidan Email entitet i Microsoft Defender för Office 365.

Öppna e-postentitet överst i den utfällbara menyn för att se fullständig information om e-postmeddelandet. Mer information finns på sidan Email entitet i Microsoft Defender för Office 365.

Utökade funktioner i Threat Explorer

Följande underavsnitt beskriver filter som är exklusiva för Threat Explorer.

E-postflödesregler för Exchange (transportregler)

Om du vill hitta meddelanden som påverkas av Exchange-e-postflödesregler (kallas även transportregler) har du följande alternativ i vyerna All e-post, Skadlig kod och Nätfiske i Hotutforskaren (inte i realtidsidentifieringar):

- Exchange-transportregeln är ett valbart värde för egenskaperna Primär åsidosättningskälla, Åsidosättningskälla och Principtyp .

- Exchange-transportregeln är en filterbar egenskap. Du anger ett partiellt textvärde för namnet på regeln.

Mer information finns i följande länkar:

- All e-postvy i Threat Explorer

- Vyn Skadlig kod i Hotutforskaren och identifieringar i realtid

- Nätfiskevy i Hotutforskaren och realtidsidentifieringar

Fliken Email (vy) för informationsområdet för vyerna All email, Malware och Phish i Threat Explorer har även Exchange-transportregeln som en tillgänglig kolumn som inte är markerad som standard. Den här kolumnen visar namnet på transportregeln. Mer information finns i följande länkar:

- Email vy för informationsområdet i vyn Alla e-postmeddelanden i Hotutforskaren

- Email vy för informationsområdet i vyn Skadlig kod i Hotutforskaren och Realtidsidentifieringar

- Email vy för informationsområdet i vyn Nätfiske i Hotutforskaren och Realtidsidentifieringar

Tips

De behörigheter som krävs för att söka efter e-postflödesregler efter namn i Threat Explorer finns i Behörigheter och licensiering för Hotutforskaren och Realtidsidentifieringar. Inga särskilda behörigheter krävs för att se regelnamn i utfällbara utfällbara e-postmeddelanden, informationstabeller och exporterade resultat.

Inkommande anslutningsappar

Inkommande anslutningsappar anger specifika inställningar för e-postkällor för Microsoft 365. Mer information finns i Konfigurera e-postflöde med anslutningsappar i Exchange Online.

Om du vill hitta meddelanden som har påverkats av inkommande anslutningsappar kan du använda egenskapen Anslutningsapp som kan filtreras för att söka efter anslutningsappar efter namn i vyerna All email, Malware och Phish i Threat Explorer (inte i Realtidsidentifieringar). Du anger ett partiellt textvärde för namnet på anslutningsappen. Mer information finns i följande länkar:

- All e-postvy i Threat Explorer

- Vyn Skadlig kod i Hotutforskaren och identifieringar i realtid

- Nätfiskevy i Hotutforskaren och realtidsidentifieringar

Fliken Email (vy) för informationsområdet för vyerna All email, Malware och Phish i Threat Explorer har också Connector som en tillgänglig kolumn som inte är markerad som standard. Den här kolumnen visar namnet på anslutningsappen. Mer information finns i följande länkar:

- Email vy för informationsområdet i vyn Alla e-postmeddelanden i Hotutforskaren

- Email vy för informationsområdet i vyn Skadlig kod i Hotutforskaren och Realtidsidentifieringar

- Email vy för informationsområdet i vyn Nätfiske i Hotutforskaren och Realtidsidentifieringar

Email säkerhetsscenarier i Hotutforskaren och realtidsidentifieringar

Specifika scenarier finns i följande artiklar:

- Email säkerhet med Hotutforskaren och realtidsidentifieringar i Microsoft Defender för Office 365

- Undersöka skadlig e-post som levererades i Microsoft 365

Fler sätt att använda Hotutforskaren och realtidsidentifieringar

Förutom de scenarier som beskrivs i den här artikeln har du fler alternativ i Utforskaren eller Realtidsidentifieringar. Mer information finns i följande artiklar: