Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Microsoft Defender-portalen tillämpar korrelationsanalys och aggregerar relaterade aviseringar och automatiserade undersökningar från olika produkter till en incident. Microsoft Sentinel och Defender XDR utlöser också unika aviseringar om aktiviteter som bara kan identifieras som skadliga med tanke på synligheten från slutpunkt till slutpunkt på den enhetliga plattformen i hela produktpaketet. Den här vyn ger dina säkerhetsanalytiker den bredare attackberättelsen, som hjälper dem att bättre förstå och hantera komplexa hot i hela organisationen.

Viktigt

Microsoft Sentinel är allmänt tillgängligt i Microsoft Defender-portalen, med eller utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Incidentkö

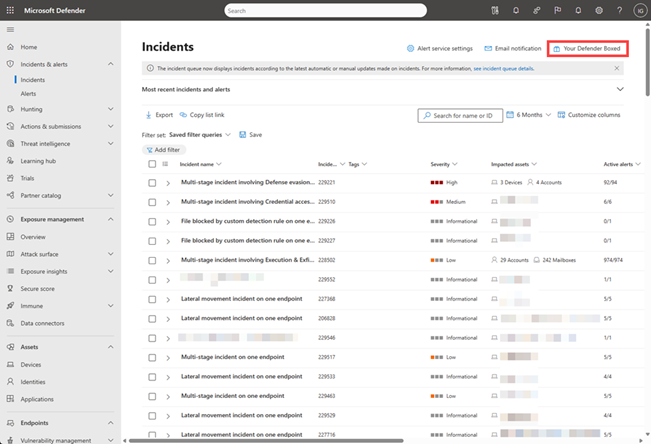

Incidentkön visar en kö med incidenter som har skapats mellan enheter, användare, postlådor och andra resurser. Det hjälper dig att prioritera incidenter, prioritera och skapa ett välgrundat beslut om cybersäkerhetssvar.

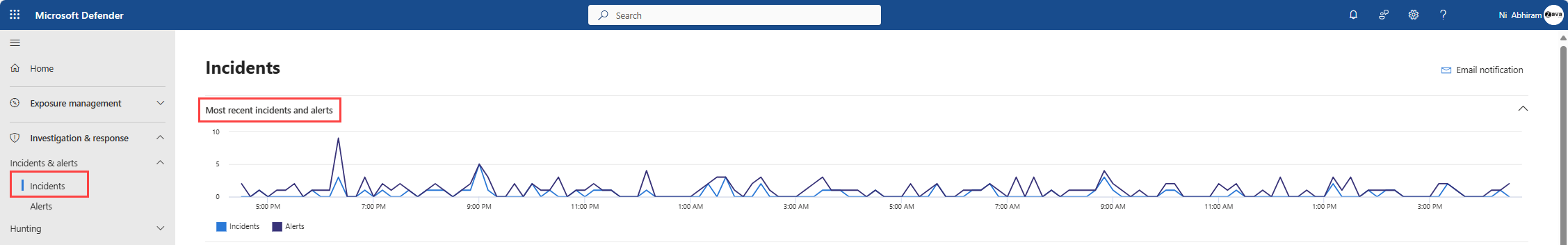

Leta upp incidentkön i Incidenter & aviseringar > Incidenter vid snabbstart av Microsoft Defender-portalen.

Välj De senaste incidenterna och aviseringarna för att växla ett tidslinjediagram över antalet mottagna aviseringar och incidenter som skapats under de senaste 24 timmarna.

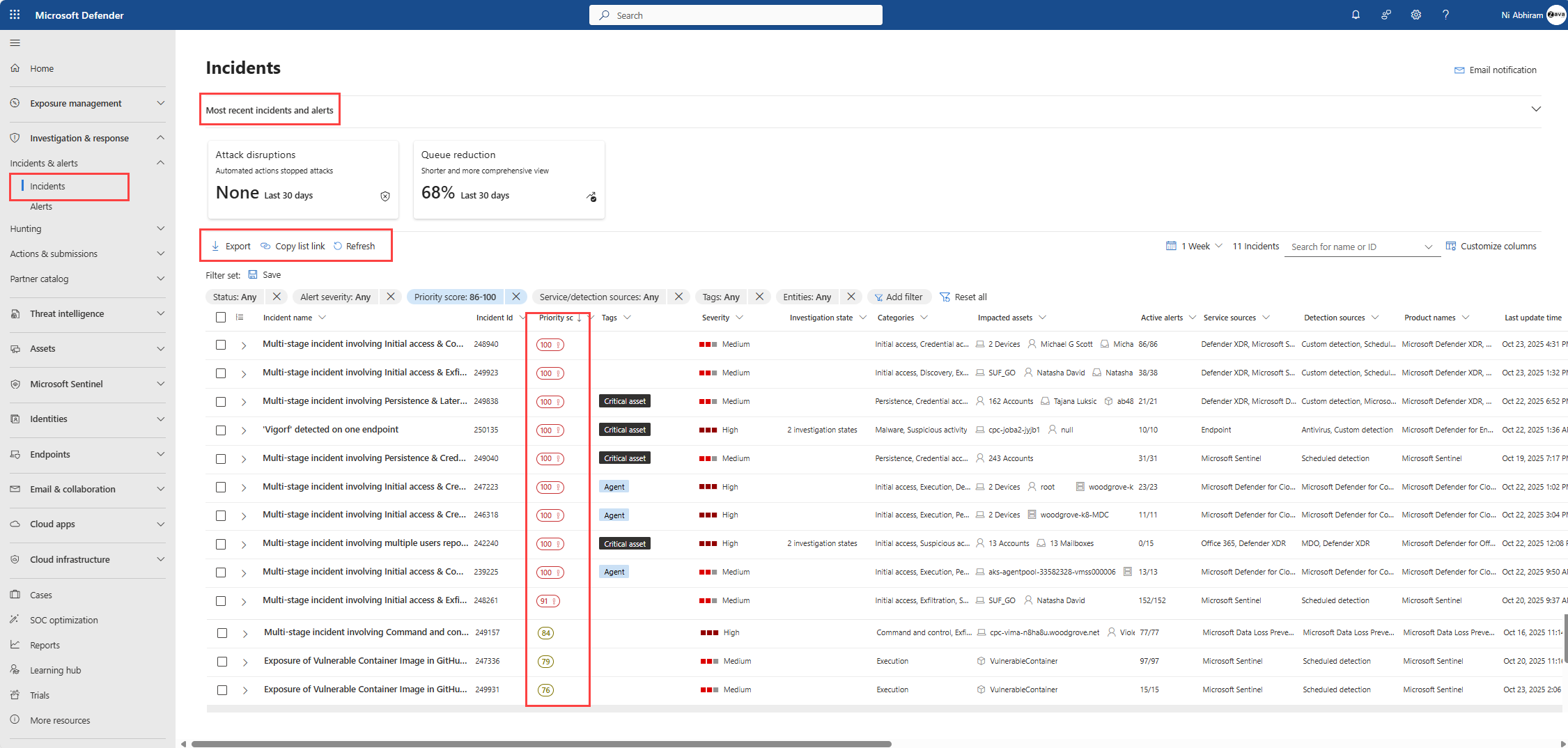

Incidentkön innehåller Defender Queue Assistant som hjälper säkerhetsteam att ta sig igenom det stora antalet incidenter och fokusera på de incidenter som är viktigast. Med hjälp av en algoritm för maskininlärningsprioritering visar Köassistenten incidenter med högst prioritet, förklarar resonemanget bakom prioriteringen och tillhandahåller intuitiva verktyg för sortering och filtrering av incidentkön. Algoritmen körs för alla aviseringar, microsofts interna aviseringar, anpassade identifieringar eller signaler från tredje part. Algoritmen tränas på verkliga anonymiserade data och tar bland annat hänsyn till följande datapunkter vid beräkning av prioritetspoängen:

- Signal för attackstörningar

- Analys av hot

- Allvarlighetsgrad

- Snr

- MITRE-tekniker

- Tillgångskritiskitet

- Aviseringstyper och sällsynthet

- Uppmärksammade hot som utpressningstrojaner och nationalstatsattacker.

Incidenter tilldelas automatiskt en prioritetspoäng från 0 till 100, där 100 har högst prioritet. Poängintervall färgkodas på följande sätt:

- Röd: Högsta prioritet (poäng > 85)

- Orange: Medelhög prioritet (15–85)

- Grå: Låg prioritet (<15)

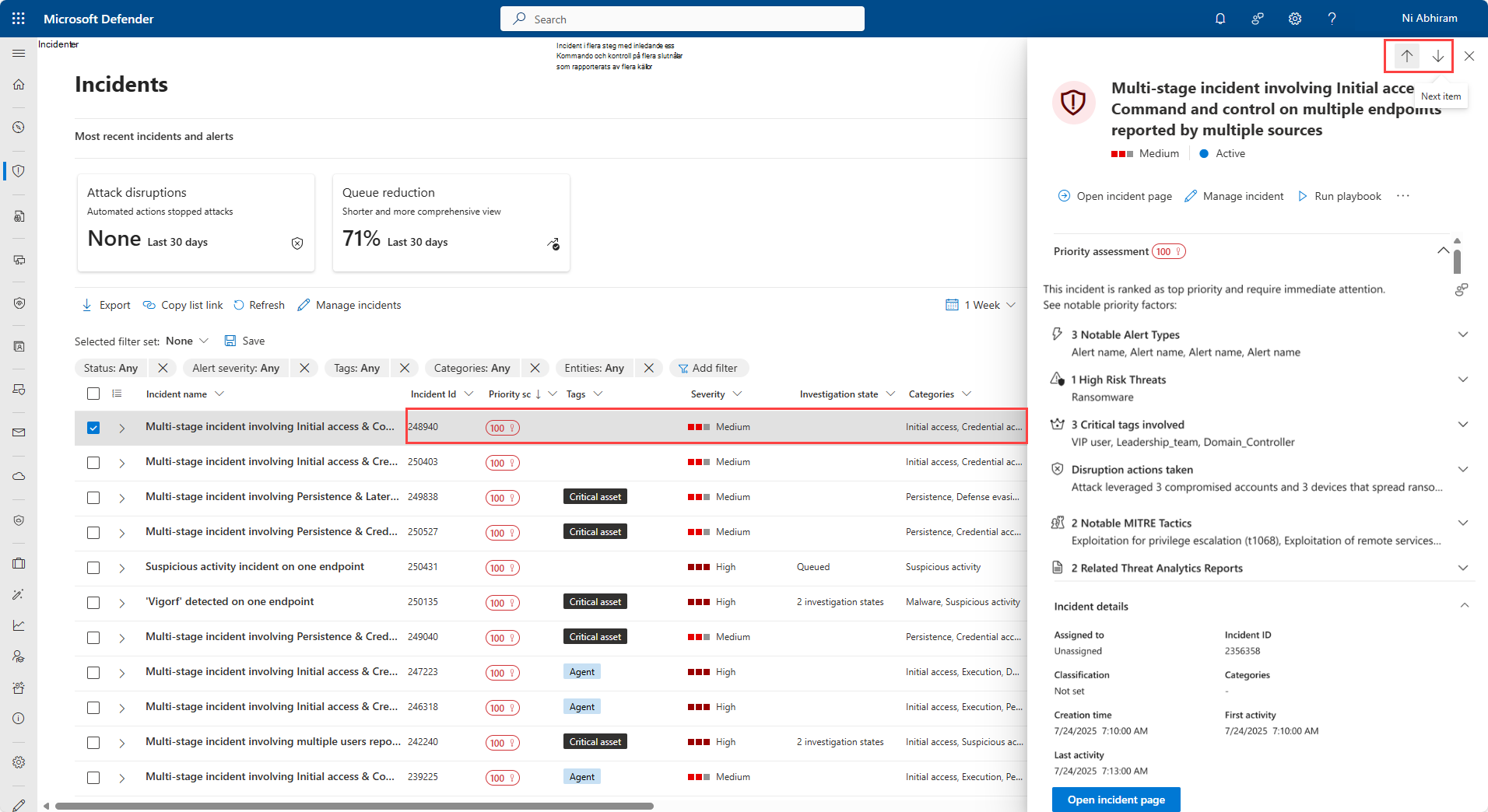

Välj incidentraden var som helst utom incidentnamnet för att visa ett sammanfattningsfönster med viktig information om incidenten. Fönstret innehåller prioritetsbedömningen, faktorer som påverkar prioritetspoängen, incidentens information, rekommenderade åtgärder och relaterade hot. Använd upp- och nedpilarna överst i fönstret för att navigera till föregående eller nästa incident i incidentkön. Mer information om hur du undersöker incidenten finns i Undersöka incidenter.

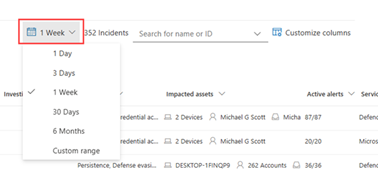

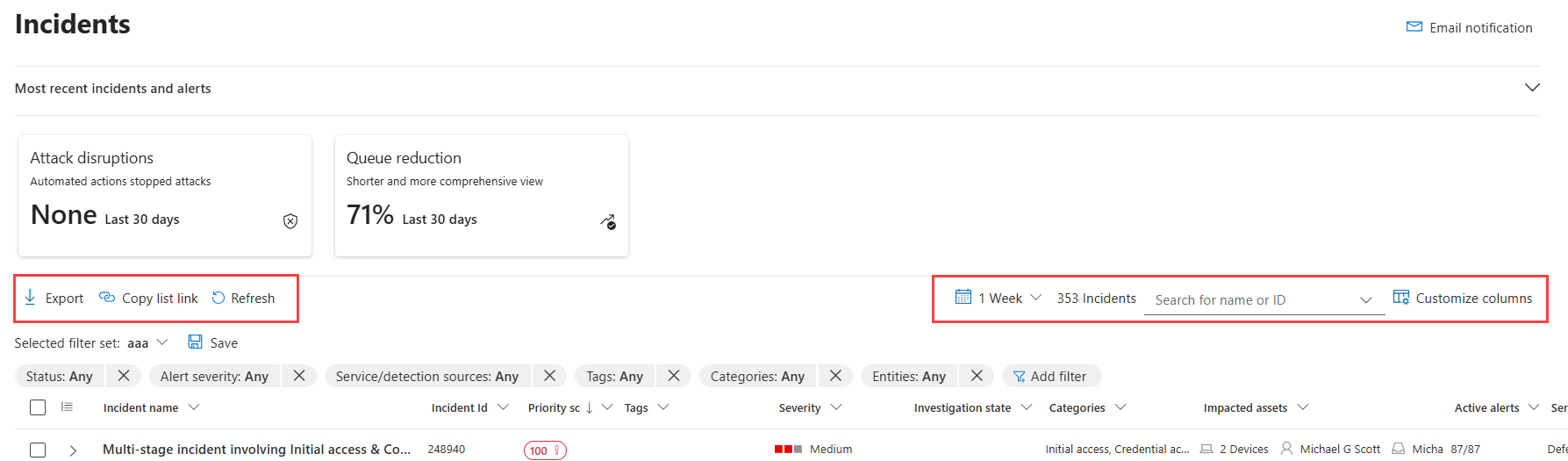

Som standard visar incidentkön incidenter som skapats under den senaste veckan. Välj en annan tidsram genom att välja listrutan tidsväljare ovanför kön.

Det totala antalet incidenter i kön visas bredvid tidsväljaren. Antalet incidenter varierar beroende på vilka filter som används. Du kan söka efter incidenter efter namn eller incident-ID

Välj Anpassa kolumner för att välja kolumner som visas i kön. Kontrollera eller avmarkera de kolumner som du vill se i incidentkön. Ordna ordningen på kolumnerna genom att dra dem uppåt och nedåt.

Med knappen Exportera kan du exportera filtrerade data i incidentkön till en CSV-fil. Det maximala antalet poster som du kan exportera till en CSV-fil är 10 000.

Incidentnamn

Om du vill ha mer insyn i korthet genererar Microsoft Defender XDR incidentnamn automatiskt, baserat på aviseringsattribut, till exempel antalet slutpunkter som påverkas, användare som påverkas, identifieringskällor eller kategorier. Med den här specifika namngivningen kan du snabbt förstå incidentens omfattning.

Exempel: Incident i flera steg på flera slutpunkter som rapporterats av flera källor.

Om du registrerade Microsoft Sentinel till Defender-portalen kommer eventuella aviseringar och incidenter som kommer från Microsoft Sentinel sannolikt att få sina namn ändrade (oavsett om de har skapats före eller sedan registreringen).

Vi rekommenderar att du undviker att använda incidentnamnet som ett villkor för att utlösa automatiseringsregler. Om incidentnamnet är ett villkor och incidentnamnet ändras utlöses inte regeln.

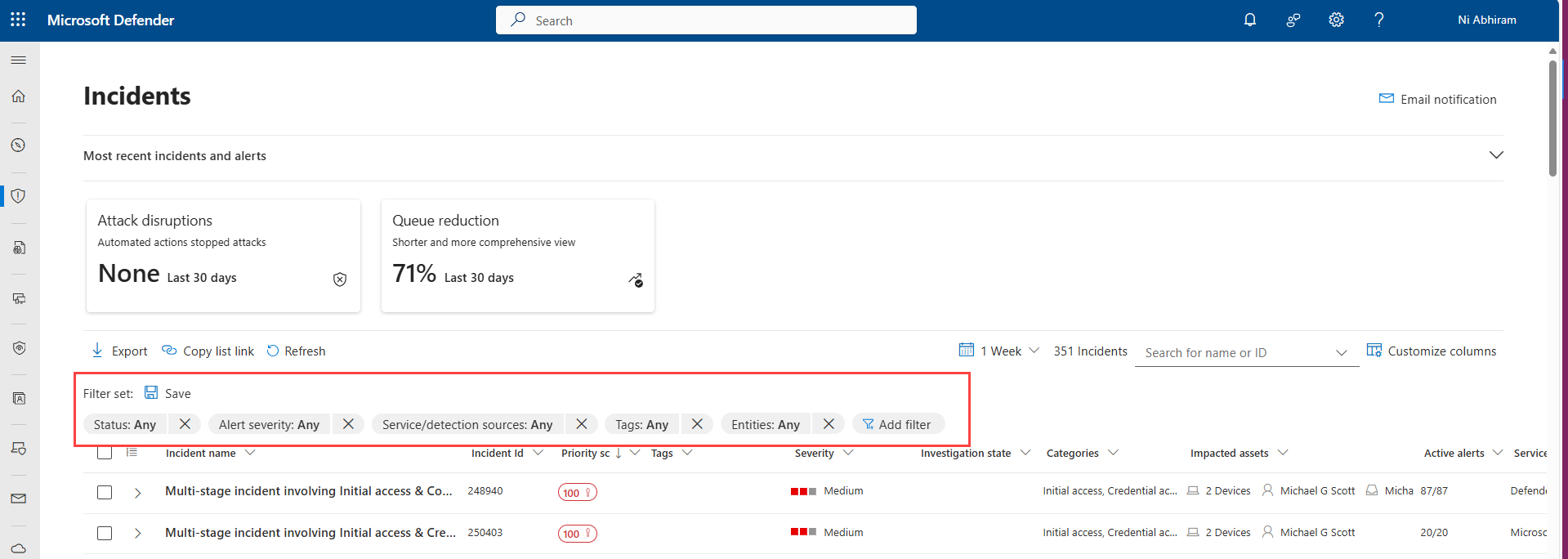

Filter

Incidentkön innehåller också flera filtreringsalternativ, som när de tillämpas gör att du kan utföra en bred genomsökning av alla befintliga incidenter i din miljö eller välja att fokusera på ett specifikt scenario eller hot. Genom att använda filter i incidentkön kan du avgöra vilken incident som kräver omedelbar uppmärksamhet.

Listan Filter ovanför incidentkön visar de aktuella filter som för närvarande tillämpas på kön. Välj Lägg till filter om du vill använda fler filter för att begränsa antalet incidenter som visas.

Välj de filter som du vill använda och välj sedan Lägg till. De valda filtren visas tillsammans med befintliga tillämpade filter. Välj det nya filtret för att ange dess villkor. Om du till exempel väljer filtret "Tjänst/identifieringskällor" väljer du det för att välja de källor som listan ska filtreras efter.

Du kan ta bort ett filter genom att välja X i filternamnet i filterlistan.

I följande tabell visas de tillgängliga filtren.

| Filternamn | Beskrivning/villkor |

|---|---|

| Status | Välj Ny, Pågår eller Löst. |

|

Allvarlighetsgrad för aviseringar Allvarlighetsgrad för incidenter |

Allvarlighetsgraden för en avisering eller incident är ett tecken på hur den kan påverka dina tillgångar. Ju högre allvarlighetsgrad, desto större påverkan och kräver vanligtvis den mest omedelbara uppmärksamheten. Välj Hög, Medel, Låg eller Informationsbaserad. |

| Incidenttilldelning | Välj den tilldelade användaren eller användarna. |

| Flera tjänstkällor | Ange om filtret är för mer än en tjänstkälla. |

| Tjänst-/identifieringskällor | Ange incidenter som innehåller aviseringar från en eller flera av följande: Många av dessa tjänster kan utökas på menyn för att visa ytterligare alternativ för identifieringskällor inom en viss tjänst. |

| Taggar | Välj ett eller flera taggnamn i listan. |

| Flera kategorier | Ange om filtret gäller för mer än en kategori. |

| Kategorier | Välj kategorier för att fokusera på specifika taktiker, tekniker eller attackkomponenter som visas. |

| Enheter | Ange namnet på en tillgång, till exempel en användare, enhet, postlåda eller programnamn. |

| Känslighetsetikett | Filtrera incidenter baserat på känslighetsetiketten som tillämpas på data. Vissa attacker fokuserar på att exfiltratera känsliga eller värdefulla data. Genom att använda ett filter för specifika känslighetsetiketter kan du snabbt avgöra om känslig information kan komprometteras och prioritera hanteringen av dessa incidenter. |

| Enhetsgrupper | Ange ett enhetsgruppsnamn . |

| OS-plattform | Ange enhetens operativsystem. |

| Klassificering | Ange uppsättningen med klassificeringar för relaterade aviseringar. |

| Automatiserat undersökningstillstånd | Ange status för automatiserad undersökning. |

| Associerat hot | Ange ett namngivet hot. |

| Princip/principregel | Filtrera incidenter baserat på princip eller principregel. |

| Produktnamn | Filtrera incidenter baserat på produktnamn. |

| Dataström | Filtrera incidenter baserat på plats eller arbetsbelastning. |

Obs!

Om du har etablerat åtkomst till Hantering av interna risker i Microsoft Purview kan du visa och hantera aviseringar för hantering av insiderrisk och söka efter händelser för hantering av insiderrisk i Microsoft Defender-portalen. Mer information finns i Undersöka insiderriskhot i Microsoft Defender-portalen.

Standardfiltret är att visa alla aviseringar och incidenter med statusen Ny och Pågår och med allvarlighetsgraden Hög, Medel eller Låg.

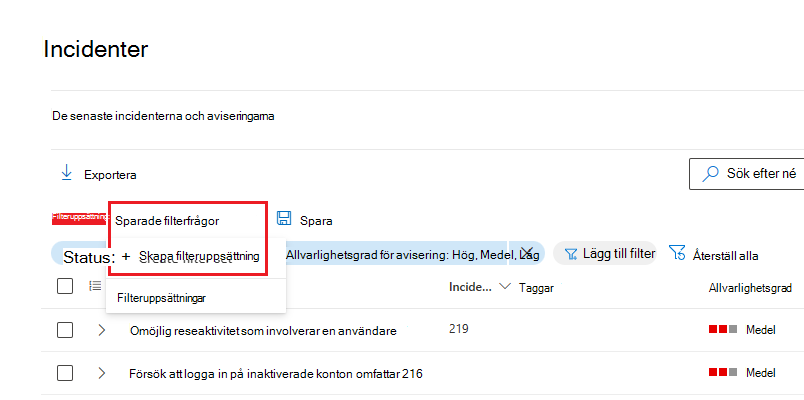

Du kan också skapa filteruppsättningar på incidentsidan genom att välja Sparade filterfrågor > Skapa filteruppsättning. Om inga filteruppsättningar har skapats väljer du Spara för att skapa en.

Obs!

Microsoft Defender XDR kunder kan nu filtrera incidenter med aviseringar där en komprometterad enhet kommunicerade med enheter med driftteknik (OT) som är anslutna till företagsnätverket via integrering av enhetsidentifiering av Microsoft Defender för IoT och Microsoft Defender för Endpoint. Om du vill filtrera dessa incidenter väljer du Alla i tjänst-/identifieringskällorna och väljer sedan Microsoft Defender för IoT i Produktnamn eller i Undersöka incidenter och aviseringar i Microsoft Defender för IoT i Defender-portalen. Du kan också använda enhetsgrupper för att filtrera efter platsspecifika aviseringar. Mer information om kraven för Defender för IoT finns i Kom igång med IoT-övervakning för företag i Microsoft Defender XDR.

Spara anpassade filter som URL:er

När du har konfigurerat ett användbart filter i incidentkön kan du bokmärka URL:en för webbläsarfliken eller på annat sätt spara den som en länk på en webbsida, ett Word dokument eller en valfri plats. Bokmärken ger dig enkelklicksåtkomst till viktiga vyer i incidentkön, till exempel:

- Nya incidenter

- Incidenter med hög allvarlighetsgrad

- Otilldelade incidenter

- Incidenter med hög allvarlighetsgrad och otilldelade

- Incidenter som tilldelats mig

- Incidenter som tilldelats mig och för Microsoft Defender för Endpoint

- Incidenter med en specifik tagg eller taggar

- Incidenter med en specifik hotkategori

- Incidenter med ett specifikt associerat hot

- Incidenter med en specifik aktör

När du har kompilerat och lagrat listan över användbara filtervyer som URL:er använder du den för att snabbt bearbeta och prioritera incidenterna i kön och hantera dem för efterföljande tilldelning och analys.

Söka

I rutan Sök efter namn eller ID ovanför listan över incidenter kan du söka efter incidenter på flera olika sätt för att snabbt hitta det du letar efter.

Sök efter incidentnamn eller ID

Sök direkt efter en incident genom att skriva incident-ID:t eller incidentnamnet. När du väljer en incident i listan över sökresultat öppnar Microsoft Defender-portalen en ny flik med egenskaperna för incidenten, där du kan starta undersökningen.

Sök efter påverkade tillgångar

Du kan namnge en tillgång, till exempel en användare, enhet, postlåda, programnamn eller molnresurs, och hitta alla incidenter som är relaterade till tillgången.

Ange ett tidsintervall

Standardlistan över incidenter är för dem som har inträffat under de senaste sex månaderna. Du kan ange ett nytt tidsintervall från listrutan bredvid kalenderikonen genom att välja:

- En dag

- Tre dagar

- En vecka

- 30 dagar

- 30 dagar

- Sex månader

- Ett anpassat intervall där du kan ange både datum och tider

Nästa steg

När du har fastställt vilken incident som kräver högsta prioritet väljer du den och:

- Hantera egenskaperna för incidenten för taggar, tilldelning, omedelbar lösning för falska positiva incidenter och kommentarer.

- Påbörja dina undersökningar.

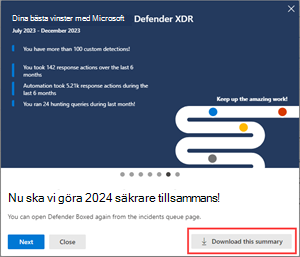

Defender Boxad

Under en begränsad tid under januari och juli varje år visas Defender Boxed automatiskt när du först öppnar incidentkön. Defender Boxed belyser organisationens säkerhetsframgång, förbättringar och svarsåtgärder under de senaste sex månaderna eller kalenderåret.

Obs!

Defender Boxed är endast tillgängligt för användare som utförde tillämpliga aktiviteter i Microsoft Defender-portalen.

Du kan utföra följande åtgärder i kortserien som visas i Defender Boxed:

Ladda ned en detaljerad sammanfattning av dina prestationer som kan delas med andra i din organisation.

Ändra frekvensen för hur ofta Defender Boxed ska visas. Du kan välja mellan en gång (varje januari) eller två gånger (varje januari och juli) per år.

Dela din prestation till dina sociala medier nätverk, e-post och andra forum genom att spara bilden som en bild.

Öppna Defender Boxed igen genom att gå till incidentkön och sedan välja Din Defender Boxed till höger i fönstret.

Se även

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.