Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för:

- Microsoft Defender XDR

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckta eller underförstådda, med avseende på den information som tillhandahålls här.

Hotanalys är vår lösning för hotinformation i produkten från microsofts säkerhetsexperter. Den är utformad för att hjälpa säkerhetsteamen att vara så effektiva som möjligt när de står inför nya hot, till exempel:

- Aktiva hotaktörer och deras kampanjer

- Populära och nya attacktekniker

- Kritiska sårbarheter

- Vanliga attackytor

- Vanlig skadlig kod

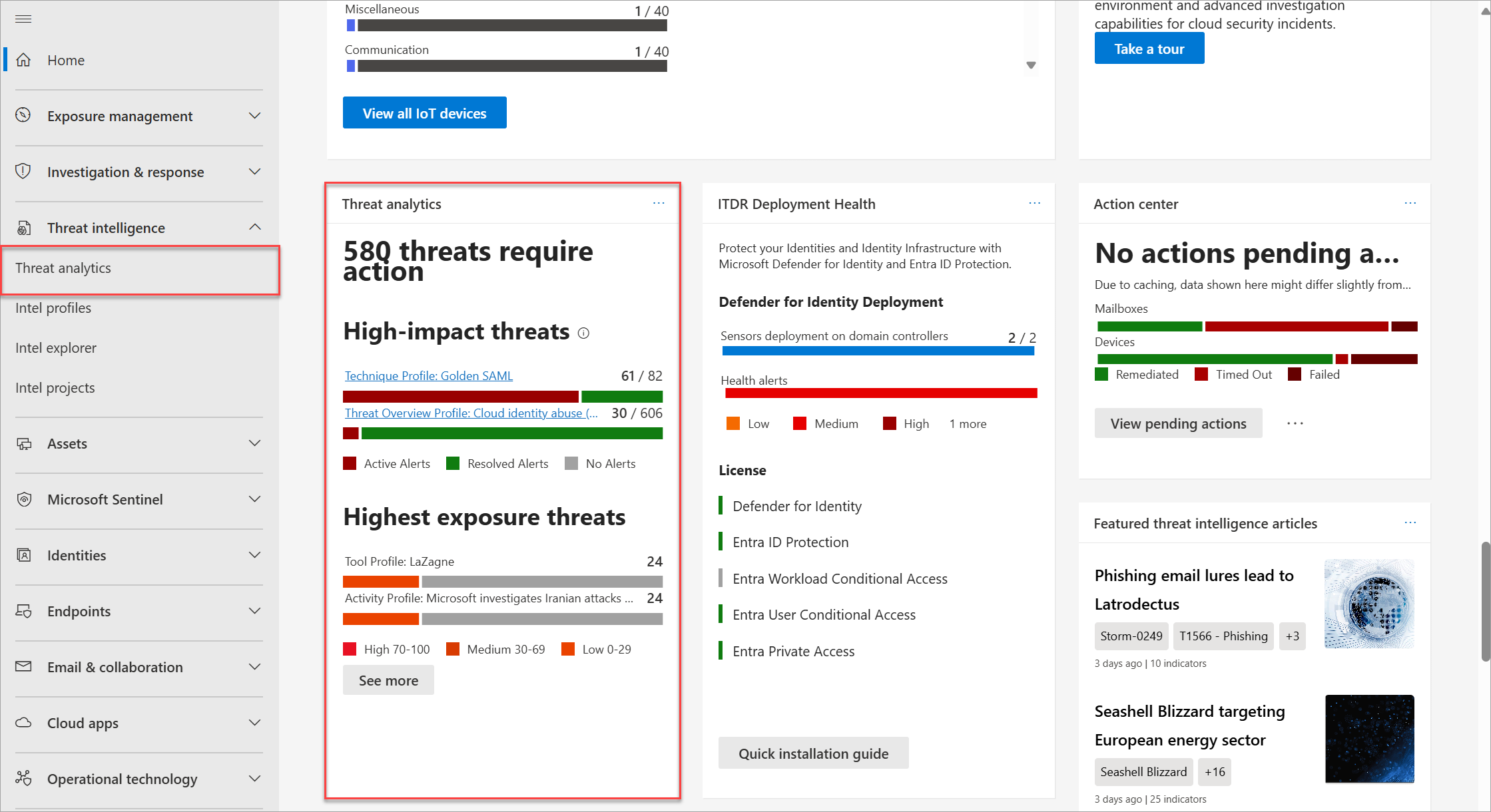

Du kan komma åt hotanalyser antingen från den övre vänstra sidan av Microsoft Defender portalens navigeringsfält eller från ett dedikerat instrumentpanelskort som visar de främsta hoten mot din organisation, både när det gäller känd påverkan och när det gäller din exponering.

Genom att få insyn i aktiva eller pågående kampanjer och veta vad du ska göra via hotanalys kan du hjälpa ditt säkerhetsteam att fatta välgrundade beslut.

Med mer sofistikerade angripare och nya hot som dyker upp ofta och ofta är det viktigt att snabbt kunna:

- Identifiera och reagera på nya hot

- Lär dig om du för närvarande är under attack

- Utvärdera effekten av hotet mot dina tillgångar

- Granska din motståndskraft mot eller exponering för hoten

- Identifiera de åtgärder för riskreducering, återställning eller förebyggande åtgärder som du kan vidta för att stoppa eller begränsa hoten

Varje rapport innehåller en analys av ett spårat hot och omfattande vägledning om hur du skyddar mot det hotet. Den innehåller också data från nätverket som anger om hotet är aktivt och om du har tillämpliga skydd på plats.

Nödvändiga roller och behörigheter

För att få åtkomst till hotanalys i Defender-portalen måste du ha en licens för minst en Microsoft Defender XDR produkt. Mer information finns i Microsoft Defender XDR krav.

Obs!

Microsoft Defender för Endpoint P1-licensen är ett undantag från detta krav och ger inte åtkomst till hotanalys.

Följande roller och behörigheter krävs också för åtkomst till hotanalys:

- Grunderna i säkerhetsdata (läsa) – för att visa hotanalysrapporter, relaterade incidenter och aviseringar och tillgångar som påverkas

- Sårbarhetshantering (läs) och exponeringshantering (läs) – för att se relaterade exponeringsdata och rekommenderade åtgärder

Som standard hanteras åtkomsten till tjänster som är tillgängliga i Defender-portalen kollektivt med hjälp av Microsoft Entra globala roller. Om du behöver större flexibilitet och kontroll över åtkomsten till specifika produktdata och ännu inte använder Microsoft Defender XDR enhetlig rollbaserad åtkomstkontroll (RBAC) för centraliserad behörighetshantering rekommenderar vi att du skapar anpassade roller för varje tjänst. Läs mer om att skapa anpassade roller

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Du får insyn i alla hotanalysrapporter även om du bara har en av de produkter som stöds. Du måste dock ha varje produkt och roll för att se produktens specifika incidenter, tillgångar, exponering och rekommenderade åtgärder som är associerade med hotet.

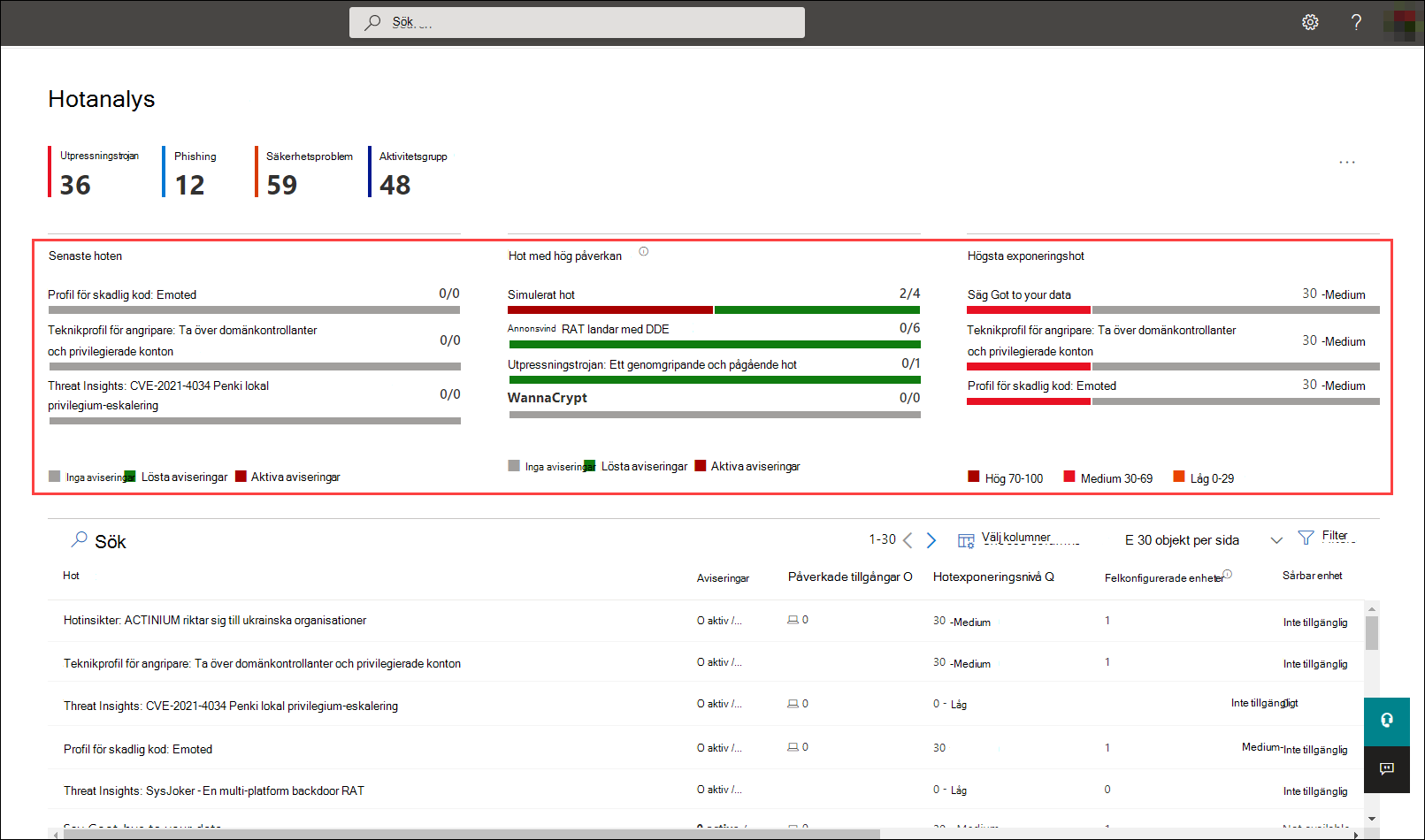

Visa instrumentpanelen för hotanalys

Instrumentpanelen för hotanalys (security.microsoft.com/threatanalytics3) visar de rapporter som är mest relevanta för din organisation. Den sammanfattar hoten i följande avsnitt:

- De senaste hoten – visar de senast publicerade eller uppdaterade hotrapporterna, tillsammans med antalet aktiva och lösta aviseringar.

- Hot med hög påverkan – visar de hot som har störst inverkan på din organisation. I det här avsnittet visas hot med det högsta antalet aktiva och lösta aviseringar först.

- Högsta exponeringshot – visar en lista över hot som din organisation har störst exponering för. Din exponeringsnivå för ett hot beräknas med hjälp av två typer av information: hur allvarliga säkerhetsriskerna som är kopplade till hotet är och hur många enheter i din organisation som kan utnyttjas av dessa sårbarheter.

Välj ett hot från instrumentpanelen för att visa rapporten för det hotet. Du kan också välja det sökfält som ska nyckelas i ett nyckelord som är relaterat till hotanalysrapporten som du vill läsa.

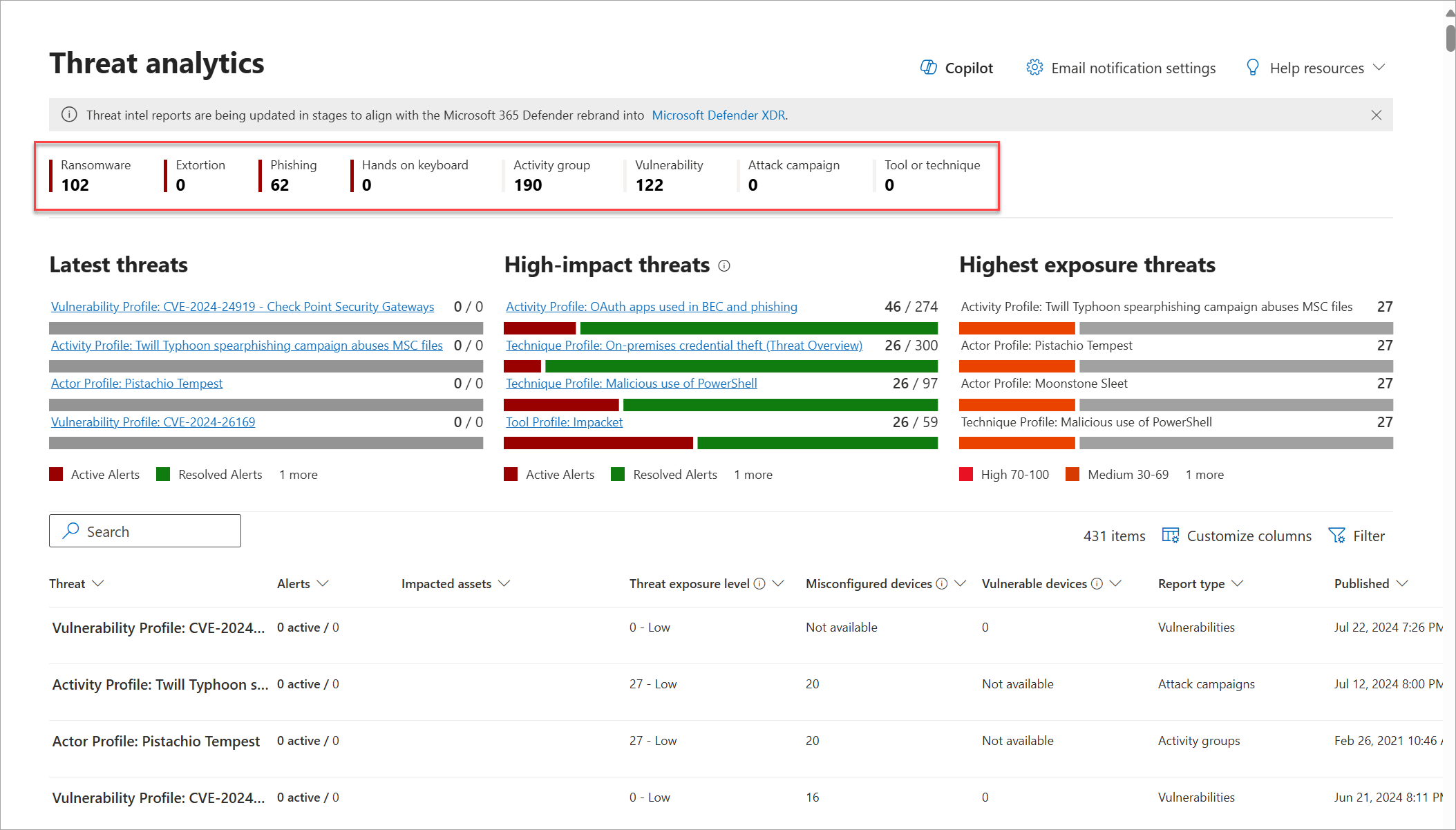

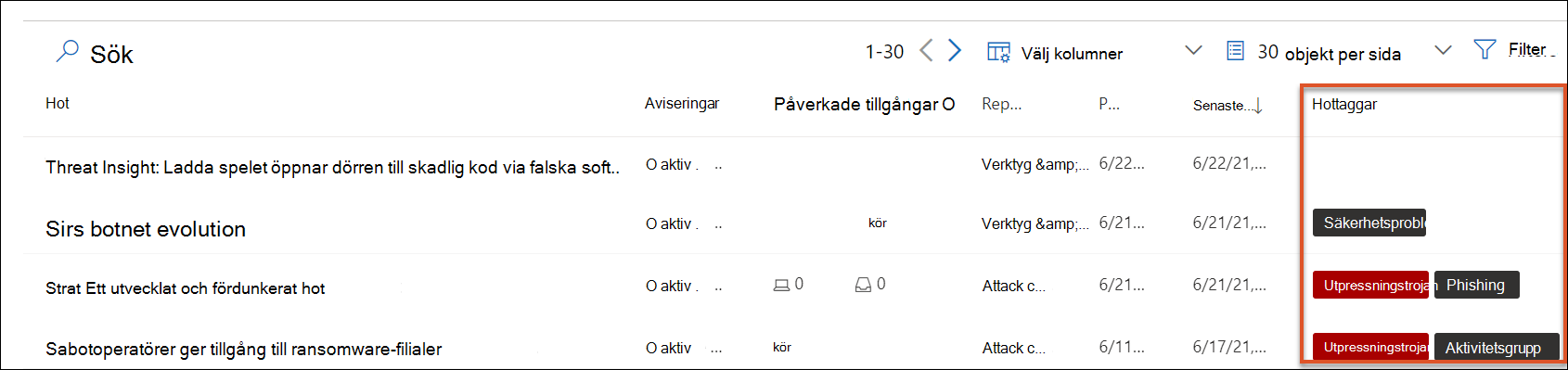

Visa rapporter efter kategori

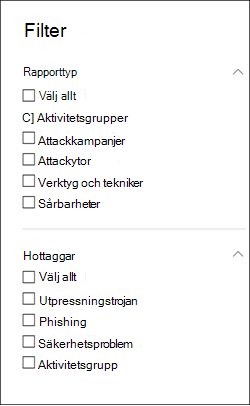

Du kan filtrera hotrapportlistan och visa de mest relevanta rapporterna enligt en specifik hottyp eller efter typ av rapport.

- Rapporttyper – hjälper dig att visa de mest relevanta rapporterna enligt en viss rapporttyp. Taggen Verktyg & tekniker innehåller till exempel alla rapporter som omfattar verktyg och tekniker.

- Hottaggar – hjälper dig att visa de mest relevanta rapporterna enligt en specifik hotkategori. Taggen Utpressningstrojan innehåller till exempel alla rapporter som rör utpressningstrojaner.

De olika taggarna har motsvarande filter som hjälper dig att effektivt granska hotrapportlistan och filtrera vyn baserat på en specifik hottagg eller rapporttyp. Om du till exempel vill visa alla hotrapporter relaterade till kategorin utpressningstrojaner eller hotrapporter som omfattar sårbarheter.

Rapporttyper visas överst på sidan hotanalys. Det finns räknare för antalet tillgängliga rapporter under varje typ.

Microsoft Threat Intelligence-teamet lägger till hottaggar i varje hotrapport. Följande hottaggar är för närvarande tillgängliga:

- Utpressningstrojan

- Fiske

- Aktivitetsgrupp

- Sårbarhet

Om du vill ange vilka typer av rapporter som du vill använda i listan väljer du Filter, väljer i listan och sedan Använd.

Om du anger fler än ett filter kan listan med hotanalysrapporter också sorteras efter hottagg genom att välja kolumnen hottaggar:

Visa en hotanalysrapport

Varje hotanalysrapport innehåller information i flera avsnitt:

- Översikt

- Analytikerrapport

- Relaterade incidenter

- Påverkade tillgångar

- Exponering av slutpunkter

- Rekommenderade åtgärder

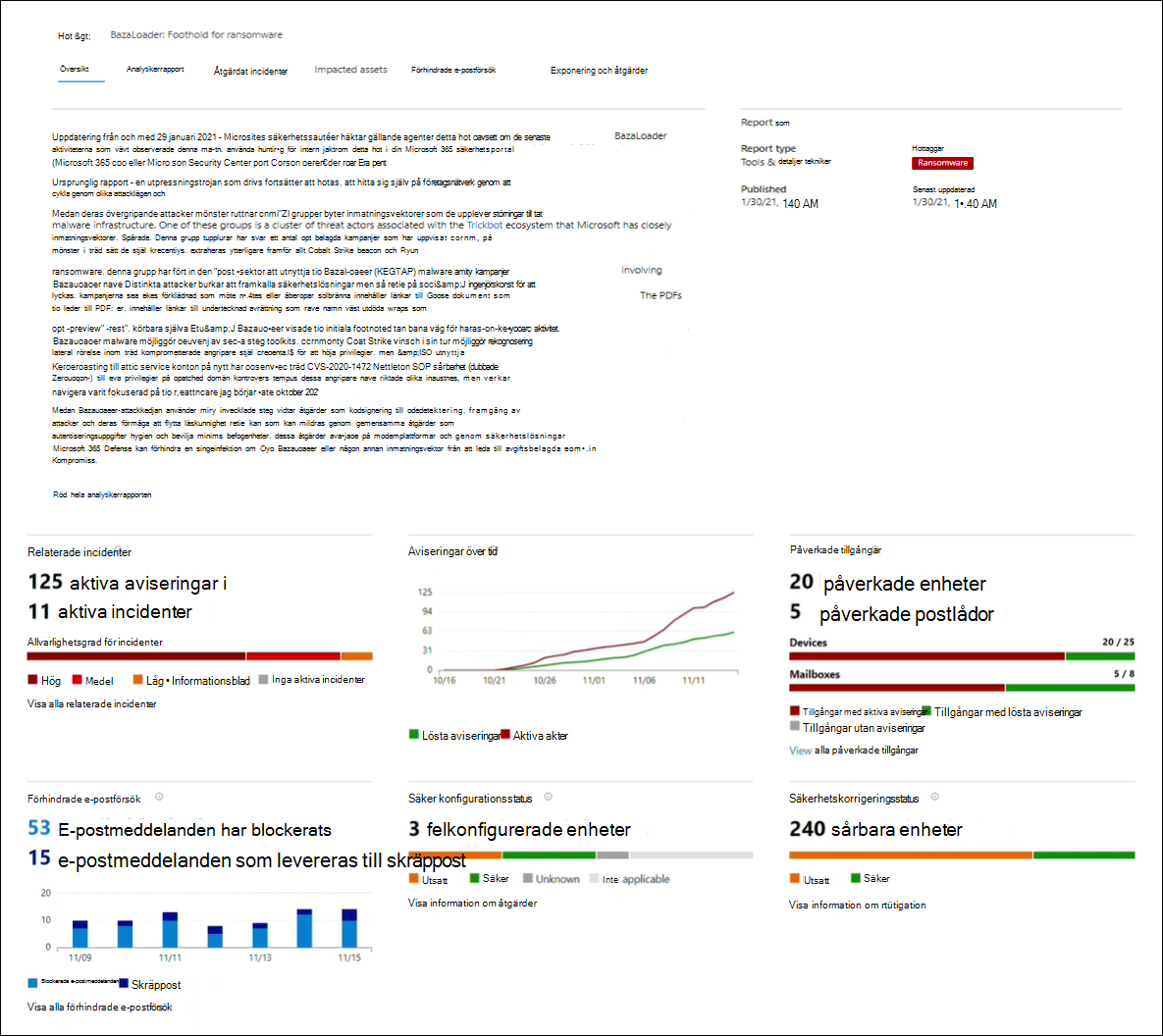

Översikt: Snabbt förstå hotet, utvärdera dess inverkan och granska skydd

Avsnittet Översikt innehåller en förhandsversion av den detaljerade analytikerrapporten. Den innehåller också diagram som belyser effekten av hotet mot din organisation och din exponering via felkonfigurerade och opatcherade enheter.

Utvärdera påverkan på din organisation

Varje rapport innehåller diagram som är utformade för att ge information om hur ett hot påverkar organisationen:

-

Relaterade incidenter – ger en översikt över effekten av det spårade hotet mot din organisation med följande data:

- Antal aktiva aviseringar och antalet aktiva incidenter som de är associerade med

- Allvarlighetsgrad för aktiva incidenter

- Aviseringar över tid – visar antalet relaterade aktiva och lösta aviseringar över tid. Antalet lösta aviseringar anger hur snabbt organisationen svarar på aviseringar som är associerade med ett hot. Helst bör diagrammet visa aviseringar som har lösts inom några dagar.

- Påverkade tillgångar – visar antalet distinkta tillgångar som för närvarande har minst en aktiv avisering som är associerad med det spårade hotet. Aviseringar utlöses för postlådor som tagit emot hotmeddelanden. Granska principer på både organisations- och användarnivå för åsidosättningar som orsakar leverans av hotmeddelanden.

Granska säkerhetsresiliens och hållning

Varje rapport innehåller diagram som ger en översikt över hur motståndskraftig din organisation är mot ett visst hot:

- Rekommenderade åtgärder – visar procentsatsen Åtgärdsstatus eller antalet punkter som du har uppnått för att förbättra din säkerhetsstatus. Utför de rekommenderade åtgärderna för att åtgärda hotet. Du kan visa uppdelningen av punkter efter kategori eller status.

- Exponering av slutpunkter – visar antalet sårbara enheter. Tillämpa säkerhetsuppdateringar eller korrigeringar för att åtgärda sårbarheter som hoten utnyttjar.

Analytikerrapport: Få expertinsikter från Microsofts säkerhetsforskare

I avsnittet Analytikerrapport läser du igenom den detaljerade expertskrivningen. De flesta rapporter innehåller detaljerade beskrivningar av attackkedjor, inklusive taktiker och tekniker som är mappade till MITRE ATT-&CK-ramverket, uttömmande listor med rekommendationer och kraftfull vägledning för hotjakt .

Läs mer om analytikerrapporten

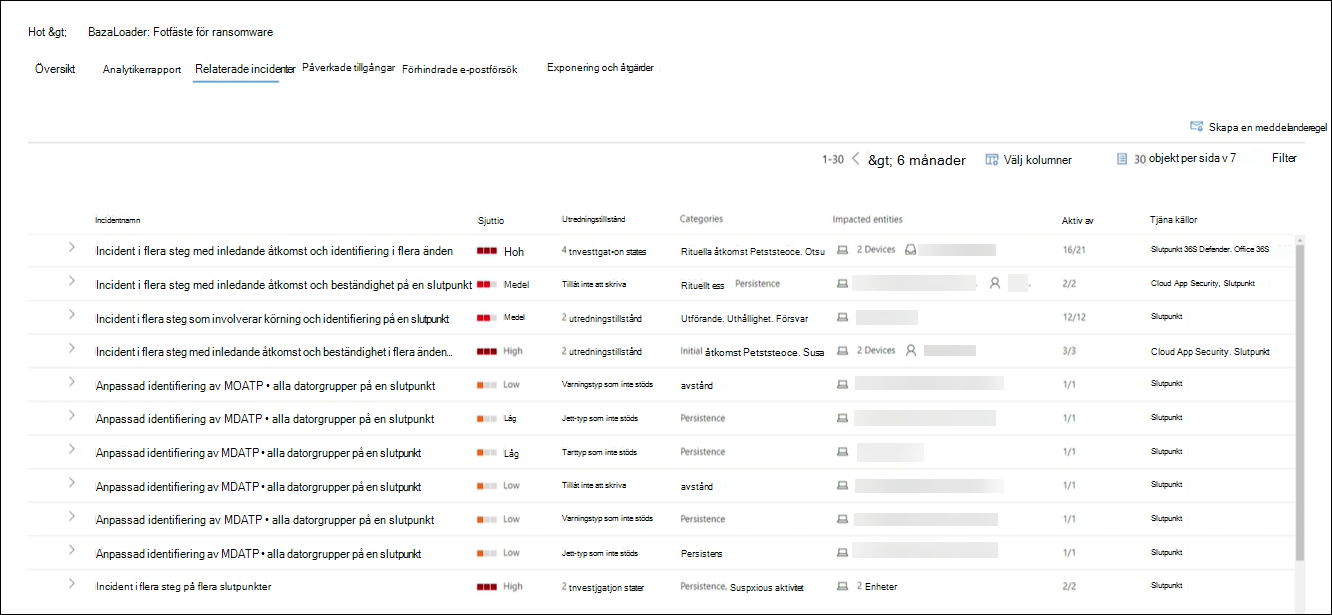

Relaterade incidenter: Visa och hantera relaterade incidenter

Fliken Relaterade incidenter innehåller en lista över alla incidenter som är relaterade till det spårade hotet. Du kan tilldela incidenter eller hantera aviseringar som är länkade till varje incident.

Obs!

Incidenter och aviseringar som är associerade med hotet kommer från Defender för Endpoint, Defender för identitet, Defender för Office 365, Defender for Cloud Apps och Defender för molnet.

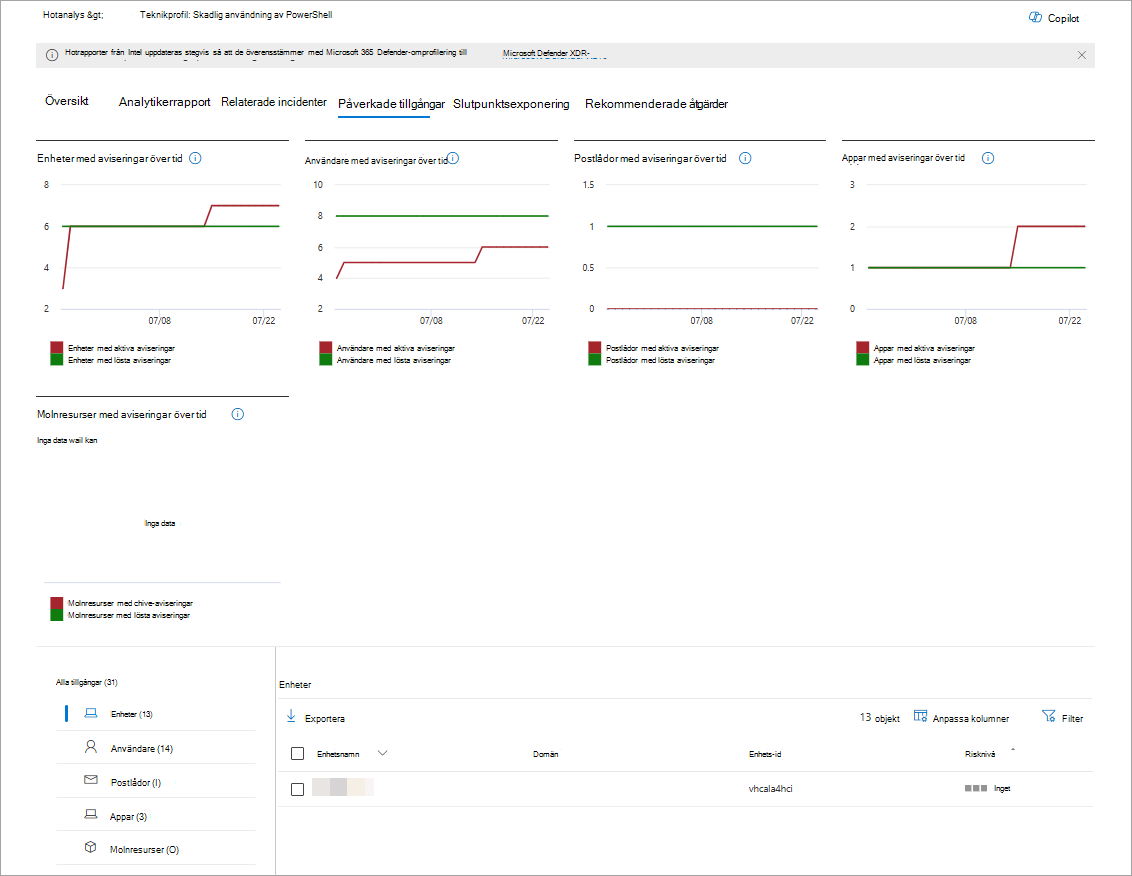

Påverkade tillgångar: Hämta en lista över berörda enheter, användare, postlådor, appar och molnresurser

Fliken Påverkade tillgångar visar de tillgångar som påverkas av hotet över tid. Den visar:

- Tillgångar som påverkas av aktiva aviseringar

- Tillgångar som påverkas av lösta aviseringar

- Alla tillgångar eller det totala antalet tillgångar som påverkas av aktiva och lösta aviseringar

Tillgångar är indelade i följande kategorier:

- Enheter

- Användare

- Postlådor

- Apps

- Molnresurser

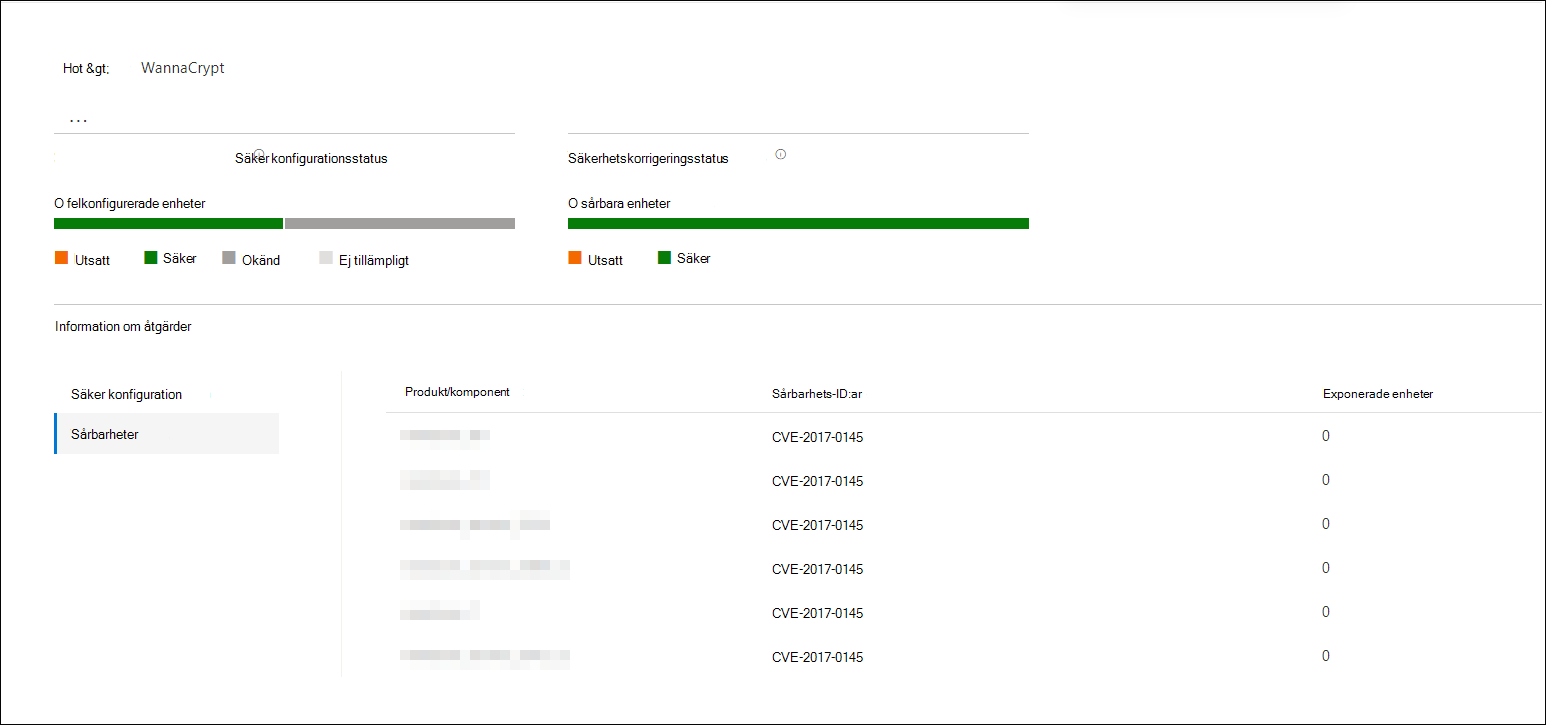

Exponering av slutpunkter: Känna till distributionsstatusen för säkerhetsuppdateringar

Avsnittet Exponering av slutpunkter innehåller organisationens exponeringsnivå för hotet, som beräknas baserat på allvarlighetsgraden för de sårbarheter och felkonfigurationer som utnyttjats av det nämnda hotet och antalet enheter med dessa svagheter.

Det här avsnittet innehåller även distributionsstatus för programsäkerhetsuppdateringar som stöds för säkerhetsrisker som finns på registrerade enheter. Den innehåller data från Microsoft Defender – hantering av säkerhetsrisker, som även innehåller detaljerad detaljerad information från olika länkar i rapporten.

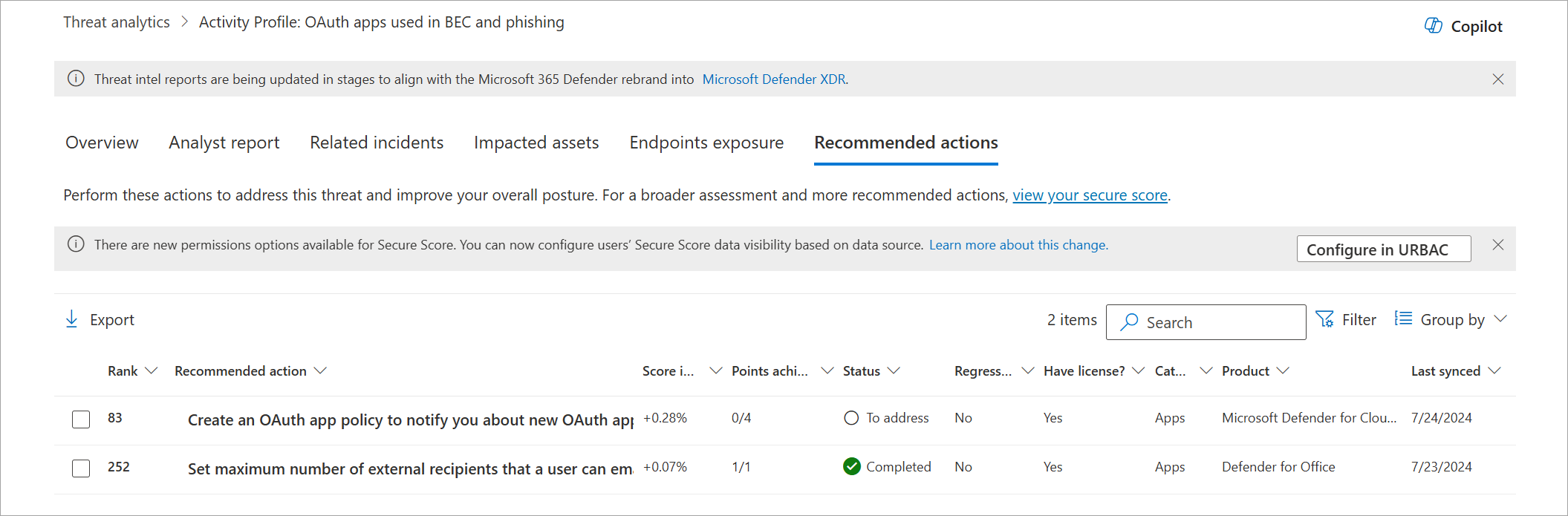

Rekommenderade åtgärder: Granska listan över åtgärder och status för dina enheter

På fliken Rekommenderade åtgärder granskar du listan över specifika åtgärdsrekommendationer som kan hjälpa dig att öka organisationens motståndskraft mot hotet. Listan över spårade åtgärder innehåller säkerhetskonfigurationer som stöds, till exempel:

- Molnbaserat skydd

- Skydd mot potentiellt oönskade program (PUA)

- Realtidsskydd

Konfigurera anpassade identifieringar och länka dem till hotanalysrapporter

Du kan konfigurera anpassade identifieringsregler och länka dem till hotanalysrapporter. Om de här reglerna utlöses och en avisering genererar en incident visas rapporten i incidenten och incidenten visas på fliken Relaterade incidenter , precis som alla andra Microsoft-definierade identifieringar.

Läs mer om att skapa och hantera anpassade identifieringsregler

Konfigurera e-postaviseringar för rapportuppdateringar

Du kan konfigurera e-postaviseringar som skickar uppdateringar i hotanalysrapporter. Om du vill skapa e-postaviseringar följer du stegen i hämta e-postaviseringar för uppdateringar av hotanalys i Microsoft Defender XDR.

Annan rapportinformation och begränsningar

Kom ihåg följande faktorer när du tittar på hotanalysdata:

- Checklistan på fliken Rekommenderade åtgärder visar bara rekommendationer som spåras i Microsoft Secure Score. Mer rekommenderade åtgärder som inte spåras i Säkerhetspoäng finns på fliken Analytikerrapport .

- De rekommenderade åtgärderna garanterar inte fullständig motståndskraft och återspeglar bara de bästa möjliga åtgärder som krävs för att förbättra den.

- Antivirusrelaterad statistik baseras på Microsoft Defender Antivirus-inställningar.

- Kolumnen Felkonfigurerade enheter på huvudsidan för hotanalys visar antalet enheter som påverkas av ett hot när hotets relaterade rekommenderade åtgärder inte aktiveras. Men om Microsoft-forskare inte länkar några rekommenderade åtgärder visar kolumnen Felkonfigurerade enheter statusen Inte tillgänglig.

- Kolumnen Sårbara enheter på huvudsidan hotanalys visar antalet enheter som kör programvara som är sårbara för någon av de sårbarheter som är kopplade till hotet. Men om Microsoft-forskare inte länkar några sårbarheter visar kolumnen Sårbara enheter statusen Inte tillgänglig.

Se även

- Proaktivt hitta hot med avancerad jakt

- Förstå avsnittet analytikerrapport

- Utvärdera och lösa säkerhetsbrister och exponeringar

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.