Felsöka vanliga problem med Microsoft Entra B2B-samarbete

Gäller för: Personalklientorganisationer

Personalklientorganisationer  Externa klienter (läs mer)

Externa klienter (läs mer)

Här följer några lösningar på vanliga problem med Microsoft Entra B2B-samarbete.

Gästinloggning misslyckas med felkod AADSTS50020

När en gästanvändare från en identitetsprovider (IdP) inte kan logga in på en resursklientorganisation i Microsoft Entra-ID och får en felkod AADSTS50020 finns det flera möjliga orsaker. I felsökningsartikeln finns fel AADSTS50020.

B2B-direktanslutningsanvändaren kan inte komma åt en delad kanal (fel AADSTS90071)

När en B2B-direktanslutning ser följande felmeddelande när du försöker komma åt en annan organisations delade teams-kanal har förtroendeinställningar för multifaktorautentisering inte konfigurerats av den externa organisationen:

Den organisation som du försöker nå måste uppdatera sina inställningar så att du kan logga in.

AADSTS90071: En administratör från <organisationen> måste uppdatera sina åtkomstinställningar för att acceptera inkommande multifaktorautentisering.

Den organisation som är värd för den delade Teams-kanalen måste aktivera förtroendeinställningen för multifaktorautentisering för att tillåta åtkomst till B2B-direktanslutningsanvändare. Förtroendeinställningar kan konfigureras i en organisations åtkomstinställningar mellan klientorganisationer.

Ett fel som liknar "Det gick inte att uppdatera principen på grund av objektgränsen" visas när du konfigurerar åtkomstinställningar för flera klientorganisationer

När du konfigurerar åtkomstinställningar mellan klientorganisationer har du nått gränsen på 25 KB om du får ett felmeddelande om att det inte gick att uppdatera principen på grund av objektgräns. Vi arbetar för att öka den här gränsen. Om du behöver kunna beräkna hur nära den aktuella principen är till den här gränsen gör du följande:

Öppna Microsoft Graph Explorer och kör följande:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyKopiera hela JSON-svaret och spara det som en txt-fil, till exempel

policyobject.txt.Öppna PowerShell och kör följande skript och ersätt filplatsen på den första raden med textfilen:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Användare kan inte längre läsa e-post krypterad med Microsoft Rights Management Service (OME))

När du konfigurerar åtkomstinställningar mellan klientorganisationer kan användarna inte läsa e-postmeddelanden som krypterats med Microsoft Rights Management Service (även kallat OME) om du blockerar åtkomst till alla appar som standard. För att undvika det här problemet rekommenderar vi att du konfigurerar dina utgående inställningar så att användarna kan komma åt det här app-ID:t: 00000012-0000-0000-c000-000000000000. Om det här är det enda program som du tillåter blockeras åtkomsten till alla andra appar som standard.

Jag har lagt till en extern användare men ser dem inte i min globala adressbok eller i personväljaren

Om externa användare inte fylls i i listan kan det ta några minuter att replikera objektet.

En B2B-gästanvändare visas inte i SharePoint Online/OneDrive-personväljaren

Möjligheten att söka efter befintliga gästanvändare i SharePoint Online-personväljaren (SPO) är av som standard för att matcha äldre beteende.

Du kan aktivera den här funktionen med hjälp av inställningen "ShowPeoplePickerSuggestionsForGuestUsers" på klient- och webbplatssamlingsnivå. Du kan ange funktionen med hjälp av cmdletarna Set-SPOTenant och Set-SPOSite, som gör att medlemmar kan söka efter alla befintliga gästanvändare i katalogen. Ändringar i klientomfånget påverkar inte redan etablerade SPO-webbplatser.

Mina inställningar för gästinbjudan och domänbegränsningar respekteras inte av SharePoint Online/OneDrive

Som standard har SharePoint Online och OneDrive en egen uppsättning externa användaralternativ och använder inte inställningarna från Microsoft Entra-ID. Du måste aktivera SharePoint- och OneDrive-integrering med Microsoft Entra B2B för att säkerställa att alternativen är konsekventa mellan dessa program.

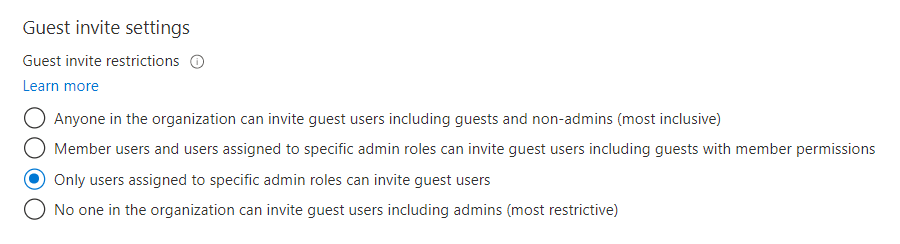

Inbjudningar har inaktiverats för katalogen

Om du får ett meddelande om att du inte har behörighet att bjuda in användare kontrollerar du att ditt användarkonto har behörighet att bjuda in externa användare under Användarinställningar > för Microsoft Entra-ID > Användare > Externa användare > Hantera inställningar för externt samarbete:

Om du nyligen har ändrat de här inställningarna eller tilldelat rollen Gästinbjudare till en användare kan det ta 15–60 minuter innan ändringarna börjar gälla.

Den användare som jag bjöd in får ett fel under inlösenprocessen

Vanliga fel är:

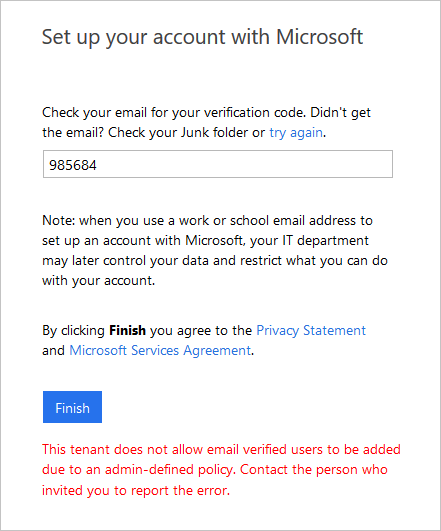

Den inbjudna administratören har nekat e-postVerifierade användare från att skapas i klientorganisationen

När du bjuder in användare vars organisation använder Microsoft Entra-ID, men där den specifika användarens konto inte finns (till exempel finns inte användaren i Microsoft Entra contoso.com). Administratören för contoso.com kan ha en princip på plats som förhindrar att användare skapas. Användaren måste kontakta administratören för att avgöra om externa användare tillåts. Den externa användarens administratör kan behöva tillåta e-postverifierade användare i sin domän (se den här artikeln om att tillåta e-postverifierade användare).

Extern användare finns inte redan i en federerad domän

Om du använder federationsautentisering och användaren inte redan finns i Microsoft Entra-ID kan användaren inte bjudas in.

För att lösa problemet måste den externa användarens administratör synkronisera användarens konto med Microsoft Entra-ID.

Extern användare har en proxyAddress som står i konflikt med en proxyAdress för en befintlig lokal användare

När vi kontrollerar om en användare kan bjudas in till din klientorganisation är en av de saker vi söker efter en kollision i proxyadressen. Detta omfattar alla proxyAddresses för användaren i deras hemklientorganisation och eventuella proxyAdresser för lokala användare i din klientorganisation. För externa användare lägger vi till e-postmeddelandet i proxyadressen för den befintliga B2B-användaren. För lokala användare kan du be dem logga in med det konto de redan har.

Jag kan inte bjuda in en e-postadress på grund av en konflikt i proxyAddresses

Detta händer när ett annat objekt i katalogen har samma inbjudna e-postadress som en av dess proxyAddresses. Det andra objektet i konflikt kan vara en användare, grupp eller Microsoft 365-kontakt.

Du kan åtgärda konflikten genom att söka efter e-postadressen i Administrationscenter för Microsoft 365 för att hitta det motstridiga objektet. Du måste ta bort e-postadressen med hjälp av Microsoft Graph API.

Så här åtgärdar du den här konflikten:

- Logga in på Microsoft 365 administratörscenter.

- Bläddra till Användare>Alla användare och sök efter den e-postadress som du försöker bjuda in.

- Ta bort e-postmeddelandet från Microsoft Graph-användarobjektet .

- Bläddra till Användarkontakter> för att se om det finns en kontakt med den e-postadressen.

- Ta bort det associerade Microsoft Graph-kontaktobjektet .

- Bläddra till Teams &grupper>Aktiva team och grupper och sök efter den e-postadress som du försöker bjuda in och ändra e-postadressen om den hittas.

När du har tagit bort den motstridiga e-postadressen kan du bjuda in användaren.

I ett gästanvändarobjekt fylls inte proxyAddresses- eller e-postattributet i

När du lägger till eller bjuder in en gäst med ett e-postmeddelande som matchar ett befintligt Kontakt-objekt i katalogen fylls inte egenskapen proxyAddresses i gästanvändarobjektet. Om en gästanvändare har en matchande proxyAddresses-egenskap, tas även egenskapen proxyAddresses i konflikt bort från den befintliga gästanvändaren när kontaktobjekt synkroniseras från lokal AD.

Processen för inlösen av inbjudan har uppdaterats så att det här scenariot inte längre orsakar problem med just-in-time-inlösen eller autentisering med engångslösenord via e-post. Tidigare sökte externt ID endast i egenskapen proxyAddresses, så inlösen med en direktlänk eller engångslösenord misslyckades när det inte gick att hitta en matchning. Nu söker externt ID i proxyAddresses och inbjudna e-postegenskaper.

Om du vill identifiera motstridiga användarobjekt i din katalog använder du följande PowerShell-steg:

- Öppna Microsoft Graph PowerShell-modulen och kör

Connect-MgGraph. - Logga in som minst en katalogläsare till Microsoft Entra-klientorganisationen som du vill söka efter duplicerade kontaktobjekt för.

- Kör PowerShell-kommandot

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}.

Hur synkroniserar '#', som normalt inte är ett giltigt tecken, med Microsoft Entra-ID?

"#" är ett reserverat tecken i UPN för Microsoft Entra B2B-samarbete eller externa användare, eftersom det inbjudna kontot user@contoso.com blir user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Därför tillåts inte # i UPN:er som kommer från lokala enheter att logga in på administrationscentret för Microsoft Entra.

Jag får ett fel när jag lägger till externa användare i en synkroniserad grupp

Externa användare kan bara läggas till i grupper med "tilldelad" eller "säkerhet" och inte till grupper som hanteras lokalt.

Min externa användare fick inget e-postmeddelande att lösa in

Den inbjudna bör kontrollera med sin ISP eller skräppostfilter för att se till att följande adress tillåts: Invites@microsoft.com.

Kommentar

- För Azure-tjänsten som drivs av 21Vianet i Kina är Invites@oe.21vianet.comavsändaradressen .

- För Microsoft Entra Government-molnet är invites@azuread.usavsändaradressen .

Jag märker att det anpassade meddelandet inte tas med i inbjudningsmeddelanden ibland

För att följa sekretesslagar inkluderar våra API:er inte anpassade meddelanden i e-postinbjudan när:

- Inbjudaren har ingen e-postadress i den inbjudande klientorganisationen

- När ett huvudnamn för appservice skickar inbjudan

Om det här scenariot är viktigt för dig kan du ignorera vår API-inbjudans e-post och skicka den via valfri e-postmekanism. Kontakta organisationens juridiska ombud för att se till att alla e-postmeddelanden som du skickar på det här sättet också följer sekretesslagarna.

Du får felet "AADSTS65005" när du försöker logga in på en Azure-resurs

En användare som har ett gästkonto kan inte logga in och får följande felmeddelande:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Användaren har ett Azure-användarkonto och är en viral klientorganisation som har övergivits eller ohanterats. Dessutom finns det inga administratörer i klientorganisationen.

För att lösa det här problemet måste du ta över den övergivna klientorganisationen. Se Ta över en ohanterad katalog som administratör i Microsoft Entra-ID. Du måste också komma åt internetuppkopplad DNS för det aktuella domänsuffixet för att kunna tillhandahålla direkta bevis för att du har kontroll över namnområdet. När klientorganisationen har returnerats till ett hanterat tillstånd kan du diskutera med kunden om det bästa alternativet för organisationen är att lämna användarna och verifierat domännamn.

En gästanvändare med en just-in-time- eller "viral" klientorganisation kan inte återställa sitt lösenord

Om identitetsklientorganisationen är en JIT (just-in-time) eller en viral klientorganisation (vilket innebär att det är en separat, ohanterad Azure-klientorganisation) kan endast gästanvändaren återställa sitt lösenord. Ibland tar en organisation över hanteringen av virala klienter som skapas när anställda använder sina e-postadresser för arbetet för att registrera sig för tjänster. När organisationen har övertar en viral klientorganisation kan endast en administratör i organisationen återställa användarens lösenord eller aktivera SSPR. Om det behövs, som den inbjudande organisationen, kan du ta bort gästanvändarkontot från din katalog och skicka en inbjudan igen.

En gästanvändare kan inte använda Azure AD PowerShell V1-modulen

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. Mer information finns i utfasningsuppdateringen. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

Från och med den 18 november 2019 blockeras gästanvändare i din katalog (definierade som användarkonton där egenskapen userType är lika med Gäst) från att använda Azure AD PowerShell V1-modulen. Framöver måste en användare antingen vara medlem (där userType är lika med Medlem) eller använda Azure AD PowerShell V2-modulen.

I en Azure US Government-klientorganisation kan jag inte bjuda in en gästanvändare för B2B-samarbete

I Azure US Government-molnet är B2B-samarbete aktiverat mellan klienter som både finns i Azure US Government-molnet och som båda stöder B2B-samarbete. Om du bjuder in en användare i en klientorganisation som ännu inte stöder B2B-samarbete får du ett fel. Mer information och begränsningar finns i Microsoft Entra ID P1- och P2-varianter.

Om du behöver samarbeta med en Microsoft Entra-organisation som är utanför Azure US Government-molnet kan du använda Microsofts molninställningar för att aktivera B2B-samarbete.

Inbjudan blockeras på grund av åtkomstprinciper mellan klientorganisationer

När du försöker bjuda in en B2B-samarbetsanvändare kan det här felmeddelandet visas: "Den här inbjudan blockeras av åtkomstinställningar mellan klientorganisationer. Administratörer i både din organisation och den inbjudna användarens organisation måste konfigurera åtkomstinställningar mellan klientorganisationer för att tillåta inbjudan." Det här felmeddelandet visas om B2B-samarbete stöds, men blockeras av åtkomstinställningar mellan klientorganisationer. Kontrollera inställningarna för åtkomst mellan klientorganisationer och se till att inställningarna tillåter B2B-samarbete med användaren. När du försöker samarbeta med en annan Microsoft Entra-organisation i ett separat Microsoft Azure-moln kan du använda Microsofts molninställningar för att aktivera Microsoft Entra B2B-samarbete.

Inbjudan blockeras på grund av inaktiverat Microsoft B2B Cross Cloud Worker-program

Sällan kan det här meddelandet visas: "Den här åtgärden kan inte slutföras eftersom Microsoft B2B Cross Cloud Worker-programmet har inaktiverats i den inbjudna användarens klientorganisation. Be den inbjudna användarens administratör att återaktivera den och försök sedan igen." Det här felet innebär att Microsoft B2B Cross Cloud Worker-programmet har inaktiverats i B2B-samarbetsanvändarens hemklientorganisation. Den här appen är vanligtvis aktiverad, men den kan ha inaktiverats av en administratör i användarens hemklientorganisation, antingen via PowerShell eller administrationscentret för Microsoft Entra (se Inaktivera hur en användare loggar in). En administratör i användarens hemklientorganisation kan återaktivera appen via PowerShell eller administrationscentret för Microsoft Entra. I administrationscentret söker du efter "Microsoft B2B Cross Cloud Worker" för att hitta appen, väljer den och väljer sedan att återaktivera den.

Jag får felet att Microsoft Entra-ID:t inte kan hitta aad-extensions-app i min klientorganisation

När du använder registreringsfunktioner med självbetjäning, till exempel anpassade användarattribut eller användarflöden, skapas en app med namnet aad-extensions-app. Do not modify. Used by AAD for storing user data. automatiskt. Det används av Microsoft Entra Externt ID för att lagra information om användare som registrerar sig och anpassade attribut som samlas in.

Om du har tagit bort aad-extensions-app av misstag har du 30 dagar på dig att återställa den. Du kan återställa appen med hjälp av Microsoft Graph PowerShell-modulen.

- Starta Microsoft Graph PowerShell-modulen och kör

Connect-MgGraph. - Logga in som minst en programadministratör till Microsoft Entra-klientorganisationen som du vill återställa den borttagna appen för.

- Kör PowerShell-kommandot

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}. Som exempel:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 8/30/2021 7:37:37 AM

- Kör PowerShell-kommandot

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}. Ersätt delen{id}av kommandot medDirectoryObjectIdfrån föregående steg.

Nu bör du se den återställde appen i administrationscentret för Microsoft Entra.

Extern åtkomst blockerad av principfel på inloggningsskärmen

När du försöker logga in på din klient kan det här felmeddelandet visas: "Nätverksadministratören har begränsat vilka organisationer som kan nås. Kontakta IT-avdelningen för att avblockera åtkomst." Det här felet gäller inställningar för klientbegränsningar. Lös problemet genom att be IT-teamet att följa anvisningarna i den här artikeln.

Användare får en loop när de försöker lägga till nyckel i Authenticator

Organisationer som distribuerar nyckelnycklar och har principer för villkorsstyrd åtkomst som kräver nätfiskebeständig autentisering vid åtkomst till alla resurser (tidigare "Alla molnappar") kan stöta på ett loopningsproblem när användare försöker lägga till en nyckel i Microsoft Authenticator. Mer information och möjliga lösningar finns i Lösningar för en principslinga för autentiseringsstyrka för villkorsstyrd åtkomst.

Inbjudan blockeras på grund av att åtkomstinställningar för flera klientorganisationer saknas

Du kan se det här meddelandet: "Den här inbjudan blockeras av åtkomstinställningar mellan klientorganisationer i din organisation. Administratören måste konfigurera åtkomstinställningar mellan klientorganisationer för att tillåta den här inbjudan." I det här fallet ber du administratören att kontrollera inställningarna för åtkomst mellan klientorganisationer.