Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Fjärrnätverk är fjärrplatser, till exempel ett avdelningskontor eller nätverk som kräver internetanslutning. När du konfigurerar fjärrnätverk ansluts användarna på fjärrplatser till global säker åtkomst. När ett fjärrnätverk har konfigurerats kan du tilldela en profil för vidarebefordran av trafik för att hantera företagets nätverkstrafik. Global säker åtkomst ger fjärranslutning till nätverk så att du kan tillämpa nätverkssäkerhetsprinciper på din utgående trafik.

Det finns flera sätt att ansluta fjärrnätverk till global säker åtkomst. I ett nötskal skapar du en IPSec-tunnel (Internet Protocol Security) mellan en kärnrouter, kallad kundens lokala utrustning (CPE), i fjärrnätverket och närmaste globala slutpunkt för säker åtkomst. All internetbunden trafik dirigeras via kärnroutern i fjärrnätverket för utvärdering av säkerhetsprinciper i molnet. Installation av en klient krävs inte på enskilda enheter.

Den här artikeln beskriver hur du skapar ett fjärrnätverk för global säker åtkomst.

Förutsättningar

Om du vill konfigurera fjärrnätverk måste du ha:

- En global administratörsroll för säker åtkomst i Microsoft Entra-ID.

- Produkten kräver licensiering. Mer information finns i avsnittet om licensiering i Vad är global säker åtkomst. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

- Kundens lokala utrustning (CPE) måste ha stöd för följande protokoll:

- Internet Protocol Security (IPSec)

- GCMEAES128, GCMAES 192 eller GCMAES256 algoritmer för IKE-fas 2-förhandling (Internet Key Exchange)

- Internet Key Exchange Version 2 (IKEv2)

- BGP (Border Gateway Protocol)

- Granska de giltiga konfigurationerna för att konfigurera fjärrnätverk.

- Anslutningslösningen för fjärrnätverk använder RouteBased VPN-konfiguration med alla-till-alla-trafikväljare (jokertecken eller 0.0.0.0/0). Kontrollera att CPE har rätt trafikväljare inställd.

- Fjärranslutningslösningen använder svararlägen . Din CPE måste initiera anslutningen.

Kända begränsningar

Detaljerad information om kända problem och begränsningar finns i Kända begränsningar för global säker åtkomst.

Steg på hög nivå

Du kan skapa ett fjärrnätverk i administrationscentret för Microsoft Entra eller via Microsoft Graph API.

På hög nivå finns det fem steg för att skapa ett fjärrnätverk och konfigurera en aktiv IPsec-tunnel:

Grunderna: Ange grundläggande information som namn och region för fjärrnätverket. Region anger var du vill ha den andra änden av IPsec-tunneln. Den andra änden av tunneln är routern eller CPE.

Anslutning: Lägg till en enhetslänk (eller IPsec-tunnel) till fjärrnätverket. I det här steget anger du routerns information i administrationscentret för Microsoft Entra, som talar om för Microsoft var du kan förvänta dig att IKE-förhandlingar kommer ifrån.

Profil för trafikvidarebefordring: Associera en trafikvidarebefordringsprofil med fjärrnätverket, som anger vilken trafik som ska hämtas via IPsec-tunneln. Vi använder dynamisk routning via BGP.

Visa CPE-anslutningskonfiguration: Hämta information om IPsec-tunneln vid Microsofts ände av tunneln. I anslutningssteget angav du routerns information till Microsoft. I det här steget hämtar du Microsofts sida av anslutningskonfigurationen.

Konfigurera din CPE: Ta Microsofts anslutningskonfiguration från föregående steg och ange den i hanteringskonsolen för routern eller CPE. Det här steget finns inte i administrationscentret för Microsoft Entra.

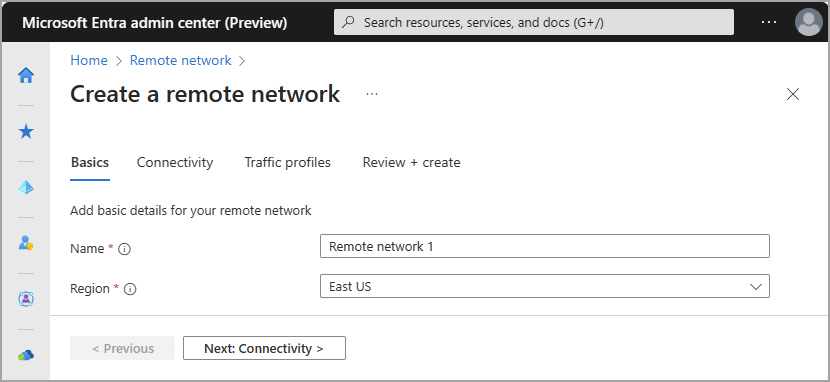

Fjärrnätverk konfigureras på tre flikar. Du måste slutföra varje flik i ordning. När du har slutfört fliken väljer du antingen nästa flik överst på sidan eller väljer knappen Nästa längst ned på sidan.

Grundläggande

Det första steget är att ange namn och plats för fjärrnätverket. Du måste slutföra den här fliken.

- Logga in på administrationscentret för Microsoft Entra som global administratör för säker åtkomst.

- Bläddra till Global säker åtkomst>Anslut>Fjärrnätverk.

-

Välj knappen Skapa fjärrnätverk och ange informationen.

- Namn

- Region

Anslutning

Fliken Anslutning är den plats där du lägger till enhetslänkarna för fjärrnätverket. Du kan lägga till enhetslänkar när du har skapat fjärrnätverket. Du måste ange enhetstyp, offentlig IP-adress för din CPE-adress, BGP-adress (Border Gateway Protocol) och autonomt systemnummer (ASN) för varje enhetslänk.

Informationen som krävs för att slutföra fliken Anslutning kan vara komplex. Mer information finns i Hantera länkar för fjärrnätverksenheter.

Profiler för trafikvidarebefordring

Du kan tilldela fjärrnätverket till en trafikvidarebefordringsprofil när du skapar fjärrnätverket. Du kan också tilldela fjärrnätverket vid ett senare tillfälle. Mer information finns i Profiler för vidarebefordran av trafik.

Välj antingen knappen Nästa eller välj fliken Trafikprofiler .

Välj lämplig trafikvidarebefordringsprofil.

Välj Granska + skapa-knappen.

Den sista fliken i processen är att granska alla inställningar som du angav. Granska informationen här och välj knappen Skapa fjärrnätverk .

Visa konfiguration av CPE-anslutning

Alla fjärrnätverk visas på sidan Fjärrnätverk . Välj länken Visa konfiguration i kolumnen Anslutningsinformation för att visa konfigurationsinformationen.

Den här informationen innehåller anslutningsinformationen från Microsofts sida av den dubbelriktade kommunikationskanal som du använder för att konfigurera din CPE.

Den här processen beskrivs i detalj i Hur du konfigurerar kundens lokala utrustning.

Konfigurera din CPE

Du utför det här steget i hanteringskonsolen för CPE, inte i administrationscentret för Microsoft Entra. Din IPsec har inte konfigurerats förrän du har slutfört det här steget. IPsec är en dubbelriktad kommunikation. IKE-förhandlingar förs mellan två parter innan tunneln har upprättats. Hoppa inte över det här steget.

Tips/Råd

Vägledning om hur du förbättrar motståndskraften för fjärrnätverk finns i Metodtips för motståndskraft för fjärrnätverk med global säker åtkomst.

Verifiera dina fjärrnätverkskonfigurationer

Det finns några saker att tänka på och verifiera när du skapar fjärrnätverk. Du kan behöva dubbelkolla vissa inställningar.

Verifiera IKE-kryptoprofil: Kryptoprofilen (IKE fas 1 och fas 2-algoritmer) som angetts för en enhetslänk ska matcha det som anges i CPE. Om du väljer standardprincipen för IKE kontrollerar du att din CPE har konfigurerats med den kryptoprofil som anges i referensartikeln Fjärrnätverkskonfigurationer.

Verifiera i förväg delad nyckel: Jämför den i förväg delade nyckeln (PSK) som du angav när du skapade enhetslänken i Microsoft Global Säker åtkomst med den PSK som du angav i din CPE. Den här informationen läggs till på fliken Säkerhet under processen Lägg till en länk . Mer information finns i Hantera länkar till fjärrnätverksenheter..

Verifiera lokala och peer-BGP IP-adresser: Den offentliga IP- och BGP-adress som du använder för att konfigurera CPE måste matcha det du använder när du skapar en enhetslänk i Microsoft Global Secure Access.

- Se listan över giltiga BGP-adresser för reserverade värden som inte kan användas.

- De lokala BGP-adresserna och peer-BGP-adresserna är omvända mellan CPE och det som anges i Global Secure Access.

- CPE: Lokal BGP IP-adress = IP1, Peer BGP IP-adress = IP2

- Global säker åtkomst: Lokal BGP IP-adress = IP2, Peer BGP IP-adress = IP1

- Välj en IP-adress för global säker åtkomst som inte överlappar det lokala nätverket.

Verifiera ASN: Global säker åtkomst använder BGP för att annonsera vägar mellan två autonoma system: ditt nätverk och Microsofts. Dessa autonoma system bör ha olika autonoma systemnummer (ASN).

- Se listan med giltiga ASN-värden för reserverade värden som inte kan användas.

- När du skapar ett fjärrnätverk i administrationscentret för Microsoft Entra använder du nätverkets ASN.

- När du konfigurerar din CPE använder du Microsofts ASN. Gå till Global Secure Access>Enheter>Fjärrnätverk. Välj Länkar och bekräfta värdet i kolumnen Länka ASN .

Kontrollera din offentliga IP-adress: I en testmiljö eller labbkonfiguration kan den offentliga IP-adressen för din CPE ändras oväntat. Den här ändringen kan leda till att IKE-förhandlingen misslyckas trots att allt förblir detsamma.

- Om du stöter på det här scenariot utför du följande steg:

- Uppdatera den offentliga IP-adressen i kryptoprofilen för din CPE.

- Gå till Global Secure Access>Enheter>Fjärrnätverk.

- Välj lämpligt fjärrnätverk, ta bort den gamla tunneln och återskapa en ny tunnel med den uppdaterade offentliga IP-adressen.

- Om du stöter på det här scenariot utför du följande steg:

Verifiera Microsofts offentliga IP-adress: När du tar bort en enhetslänk och/eller skapar en ny kan du få en annan offentlig IP-slutpunkt för länken i Visa konfiguration för det fjärranslutna nätverket. Den här ändringen kan leda till att IKE-förhandlingen misslyckas. Om du stöter på det här scenariot uppdaterar du den offentliga IP-adressen i kryptoprofilen för din CPE.

Kontrollera inställningen för BGP-anslutningen i CPE: Anta att du skapar en enhetslänk för ett fjärrnätverk. Microsoft tillhandahåller den offentliga IP-adressen, till exempel PIP1, och BGP-adressen, till exempel BGP1, för dess gateway. Den här anslutningsinformationen är tillgänglig under

localConfigurationsi jSON-bloben som du ser när du väljer Visa konfiguration för fjärrnätverket. Kontrollera på din CPE att du har en statisk väg för BGP1 som skickas via det tunnelgränssnitt som skapats med PIP1. Vägen är nödvändig så att CPE kan lära sig de BGP-vägar som vi publicerar via IPsec-tunneln som du skapade med Microsoft.Verifiera brandväggsregler: Tillåt UDP-port (User Datagram Protocol) port 500 och 4500 och TCP-port (Transmission Control Protocol) port 179 för IPsec-tunnel och BGP-anslutning i brandväggen.

Portvidarebefordring: I vissa situationer är internetleverantörens router också en NAT-enhet (Network Address Translation). En NAT konverterar de privata IP-adresserna för hemenheter till en offentlig internetrouterbar enhet.

- I allmänhet ändrar en NAT-enhet både IP-adressen och porten. Den här portbytet är roten till problemet.

- För att IPsec-tunnlar ska fungera använder Global Secure Access port 500. I den här porten sker IKE-förhandling.

- Om ISP-routern ändrar den här porten till något annat kan global säker åtkomst inte identifiera den här trafiken och förhandlingarna misslyckas.

- Därför misslyckas fas 1 i IKE-förhandlingen och tunneln upprättas inte.

- Åtgärda det här felet genom att slutföra portvidarebefordring på enheten, vilket gör att ISP-routern inte ändrar porten och vidarebefordrar den som den är.

Nästa steg

Nästa steg för att komma igång med Microsoft Entra internetåtkomst är att rikta in sig på Microsofts trafikprofil med principen för villkorsstyrd åtkomst.

Mer information om fjärrnätverk finns i följande artiklar: