Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Att tillämpa principer för villkorlig åtkomst på dina Microsoft Entra privatåtkomst-appar är ett kraftfullt sätt att tillämpa säkerhetsprinciper för dina interna, privata resurser. Du kan använda principer för villkorsstyrd åtkomst för dina snabbåtkomst- och privata åtkomstappar från Global säker åtkomst.

I den här artikeln beskrivs hur du tillämpar principer för villkorsstyrd åtkomst på dina appar för snabbåtkomst och privat åtkomst.

Förutsättningar

- Administratörer som interagerar med funktioner för global säker åtkomst måste ha en eller flera av följande rolltilldelningar beroende på vilka uppgifter de utför.

- Rollen Global administratör för säker åtkomst för att hantera funktionerna för global säker åtkomst.

- Administratören för villkorlig åtkomst för att skapa och interagera med principer för villkorsstyrd åtkomst.

- Du måste ha konfigurerat snabbåtkomst eller privat åtkomst.

- Produkten kräver licensiering. Mer information finns i avsnittet om licensiering i Vad är global säker åtkomst. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

Kända begränsningar

Detaljerad information om kända problem och begränsningar finns i Kända begränsningar för global säker åtkomst.

Villkorlig åtkomst och global säker åtkomst

Du kan skapa en princip för villkorlig åtkomst för dina snabbåtkomstappar eller privata åtkomstappar från Global säker åtkomst. När processen startas från Global säker åtkomst läggs den valda appen automatiskt till som målresurs för principen. Allt du behöver göra är att konfigurera principinställningarna.

Logga in på Microsoft Entra administrationscenter som minst administratör för villkorsstyrd åtkomst.

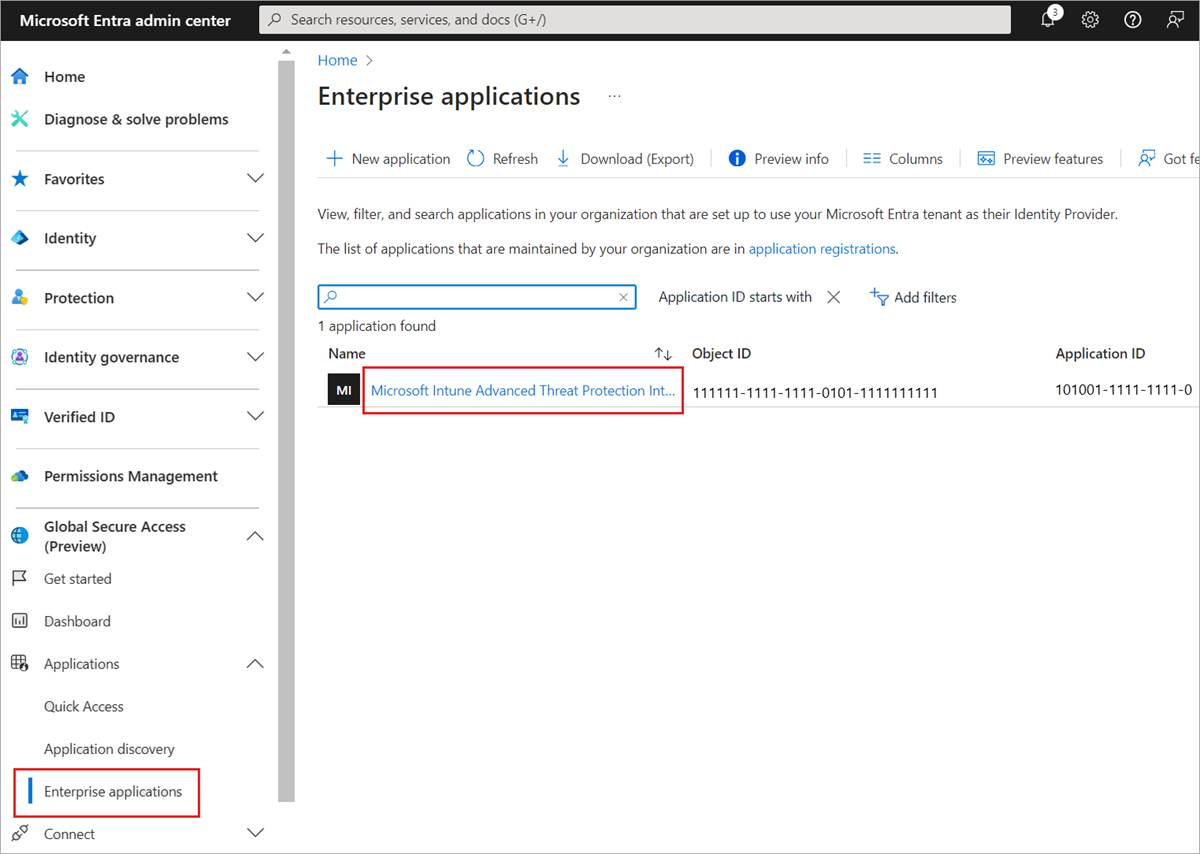

Bläddra till Global Secure Access>Program>Företagsprogram.

Välj ett program i listan.

Välj Villkorlig åtkomst på sidomenyn. Alla befintliga principer för villkorsstyrd åtkomst visas i en lista.

Välj Ny princip. Den valda appen visas i information om målresurser .

Konfigurera villkor, åtkomstkontroller och tilldela användare och grupper efter behov.

Du kan också använda principer för villkorsstyrd åtkomst för en grupp program baserat på anpassade attribut. För att lära dig mer, gå till Filtrera för applikationer i policyn för villkorsstyrd åtkomst.

Exempel på tilldelningar och åtkomstkontroller

Justera följande principinformation för att skapa en princip för villkorsstyrd åtkomst som kräver multifaktorautentisering, enhetsefterlevnad eller en Microsoft Entra-hybridkopplad enhet för ditt Snabbåtkomst-program. Användartilldelningarna säkerställer att organisationens konton för nödåtkomst eller akutåtkomst undantas från policyn.

- Under Tilldelningar väljer du Användare:

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konto för nödåtkomst eller akuta åtgärder.

- Under Åtkomstkontroller>Beviljande:

- Välj Kräv multifaktorautentisering, Kräv att enheten markeras som kompatibel och Kräv Microsoft Entra-hybridanslutning

- Bekräfta inställningarna och ställ in Aktivera princip till Rapportera endast.

När administratörerna har bekräftat principinställningarna med endast rapportläge kan en administratör flytta växlingsknappen Aktivera princip från Endast rapport till På.

Användarundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

-

Nödåtkomst eller nödkonton för att förhindra utelåsning på grund av felaktig policykonfiguration. I det osannolika scenariot där alla administratörer är utelåst kan ditt administratörskonto för akut åtkomst användas för att logga in och återställa åtkomst.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

-

Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Connect Sync-kontot. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon specifik användare. De används vanligtvis av serverdelstjänster för att tillåta programmatisk åtkomst till program, men de används också för att logga in på system för administrativa ändamål. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som är begränsade till användare. Använd villkorlig åtkomst för arbetsbelastningsidentiteter för att definiera principer som är avsedda för tjänstens huvudnamn.

- Om din organisation använder dessa konton i skript eller kod ersätter du dem med hanterade identiteter.