Använda åtkomstgranskningar för att hantera användare som undantas från principer för villkorsstyrd åtkomst

I en idealisk värld följer alla användare åtkomstprinciperna för att skydda åtkomsten till organisationens resurser. Ibland finns det dock affärsfall som kräver att du gör undantag. Den här artikeln går över några exempel på situationer där undantag kan vara nödvändiga. Som IT-administratör kan du hantera den här uppgiften, undvika tillsyn över principundantag och ge granskare bevis på att dessa undantag granskas regelbundet med hjälp av åtkomstgranskningar i Microsoft Entra.

Kommentar

En giltig Microsoft Entra ID P2 eller Microsoft Entra ID Governance, Enterprise Mobility + Security E5 betald eller utvärderingslicens krävs för att använda Microsoft Entra-åtkomstgranskningar. Mer information finns i Microsoft Entra-utgåvor.

Varför skulle du undanta användare från principer?

Anta att du som administratör bestämmer dig för att använda villkorsstyrd åtkomst för Microsoft Entra för att kräva multifaktorautentisering (MFA) och begränsa autentiseringsbegäranden till specifika nätverk eller enheter. Under distributionsplaneringen inser du att inte alla användare kan uppfylla dessa krav. Du kan till exempel ha användare som arbetar från fjärranslutna kontor, inte en del av ditt interna nätverk. Du kan också behöva hantera användare som ansluter med enheter som inte stöds i väntan på att enheterna ska ersättas. Kort och väl behöver företaget dessa användare för att logga in och göra sitt jobb så att du utesluter dem från principer för villkorsstyrd åtkomst.

Som ett annat exempel kan du använda namngivna platser i villkorlig åtkomst för att ange en uppsättning länder och regioner som du inte vill tillåta användare att komma åt sin klientorganisation från.

Tyvärr kan vissa användare fortfarande ha en giltig anledning att logga in från dessa blockerade länder/regioner. Användare kan till exempel resa för arbete och behöva komma åt företagsresurser. I det här fallet kan principen för villkorsstyrd åtkomst för att blockera dessa länder/regioner använda en molnsäkerhetsgrupp för de exkluderade användarna från principen. Användare som behöver åtkomst när de reser kan lägga till sig själva i gruppen med hjälp av Microsoft Entra-självbetjäningsgrupphantering.

Ett annat exempel kan vara att du har en princip för villkorlig åtkomst som blockerar äldre autentisering för de flesta av dina användare. Men om du har vissa användare som behöver använda äldre autentiseringsmetoder för att få åtkomst till specifika resurser kan du utesluta dessa användare från principen som blockerar äldre autentiseringsmetoder.

Kommentar

Microsoft rekommenderar starkt att du blockerar användningen av äldre protokoll i klientorganisationen för att förbättra din säkerhetsstatus.

Varför är undantag utmanande?

I Microsoft Entra-ID kan du begränsa en princip för villkorsstyrd åtkomst till en uppsättning användare. Du kan också konfigurera undantag genom att välja Microsoft Entra-roller, enskilda användare eller gäster. Tänk på att när undantag har konfigurerats kan princip avsikten inte tillämpas på exkluderade användare. Om undantag konfigureras med hjälp av en lista över användare eller med hjälp av äldre lokala säkerhetsgrupper har du begränsad insyn i undantagen. Som ett resultat:

Användarna kanske inte vet att de är undantagna.

Användare kan ansluta till säkerhetsgruppen för att kringgå principen.

Exkluderade användare kan ha kvalificerat sig för undantaget tidigare men inte längre kvalificera sig för det.

När du först konfigurerar ett undantag finns det ofta en slutlista över användare som kringgår principen. Med tiden läggs fler användare till i undantaget och listan växer. Någon gång måste du granska listan och bekräfta att var och en av dessa användare fortfarande är berättigad till uteslutning. Det kan vara relativt enkelt att hantera undantagslistan ur teknisk synvinkel, men vem fattar affärsbesluten och hur ser du till att allt är granskningsbart? Men om du konfigurerar undantaget med hjälp av en Microsoft Entra-grupp kan du använda åtkomstgranskningar som en kompenserande kontroll, för att öka synligheten och minska antalet exkluderade användare.

Så här skapar du en undantagsgrupp i en princip för villkorsstyrd åtkomst

Följ de här stegen för att skapa en ny Microsoft Entra-grupp och en princip för villkorsstyrd åtkomst som inte gäller för den gruppen.

Skapa en undantagsgrupp

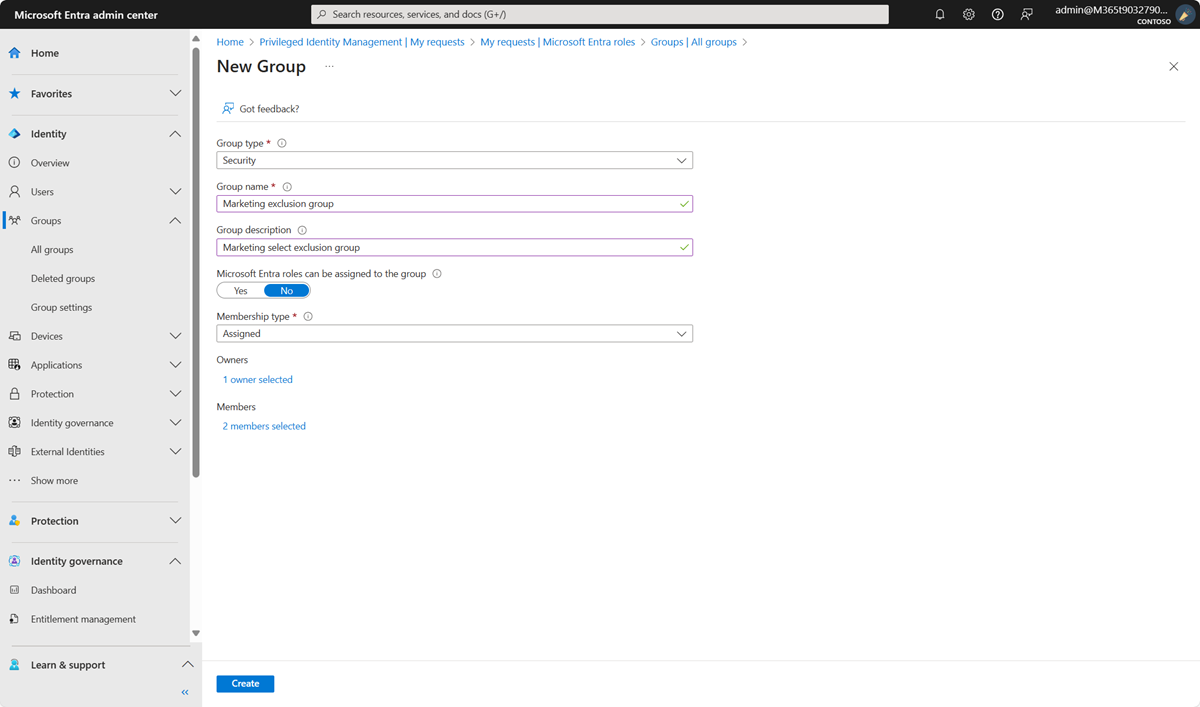

Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

Bläddra till Identitetsgrupper>>Alla grupper.

Välj Ny grupp.

I listan Grupptyp väljer du Säkerhet. Ange ett namn och en beskrivning.

Se till att ange Medlemskapstyp till Tilldelad.

Välj de användare som ska ingå i den här undantagsgruppen och välj sedan Skapa.

Skapa en princip för villkorsstyrd åtkomst som exkluderar gruppen

Nu kan du skapa en princip för villkorsstyrd åtkomst som använder den här undantagsgruppen.

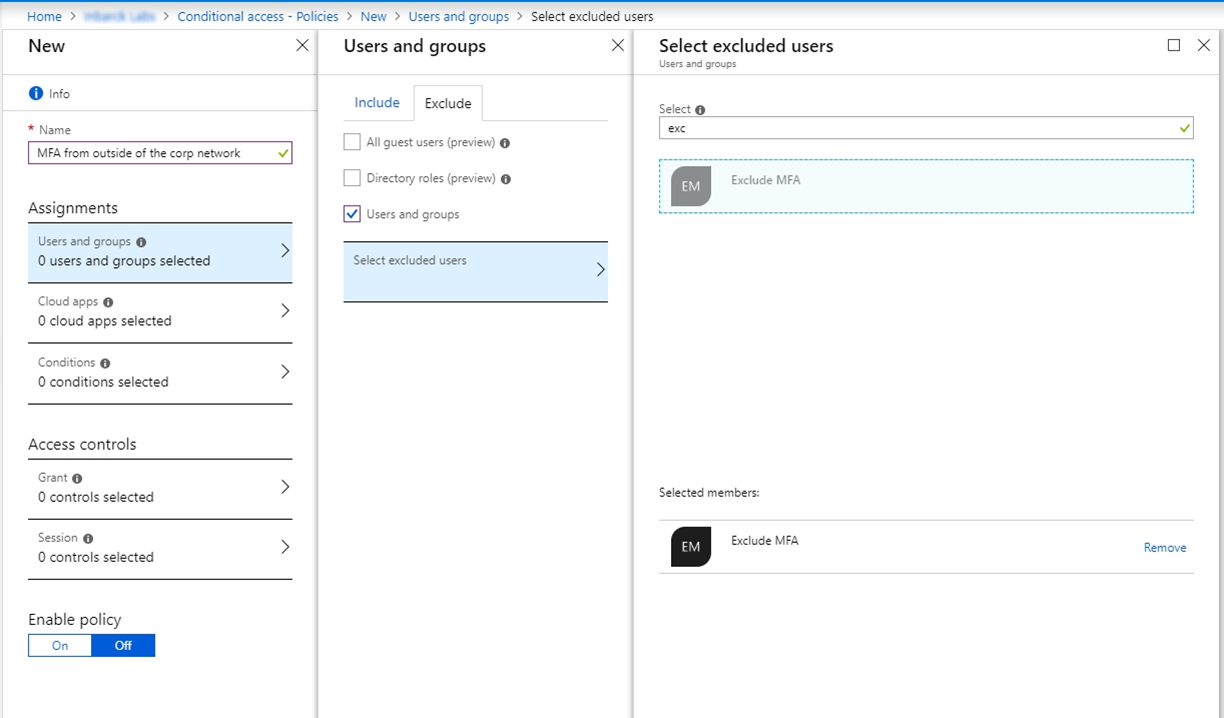

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Villkorlig åtkomst för skydd>.

Välj Skapa ny princip.

Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Under Tilldelningar väljer du Användare och grupper.

På fliken Inkludera väljer du Alla användare.

Under Exkludera väljer du Användare och grupper och väljer den exkluderingsgrupp som du skapade.

Kommentar

Vi rekommenderar att du undantar minst ett administratörskonto från principen när du testar för att se till att du inte är utelåst från klientorganisationen.

Fortsätt med att konfigurera principen för villkorsstyrd åtkomst baserat på organisationens krav.

Låt oss ta upp två exempel där du kan använda åtkomstgranskningar för att hantera undantag i principer för villkorsstyrd åtkomst.

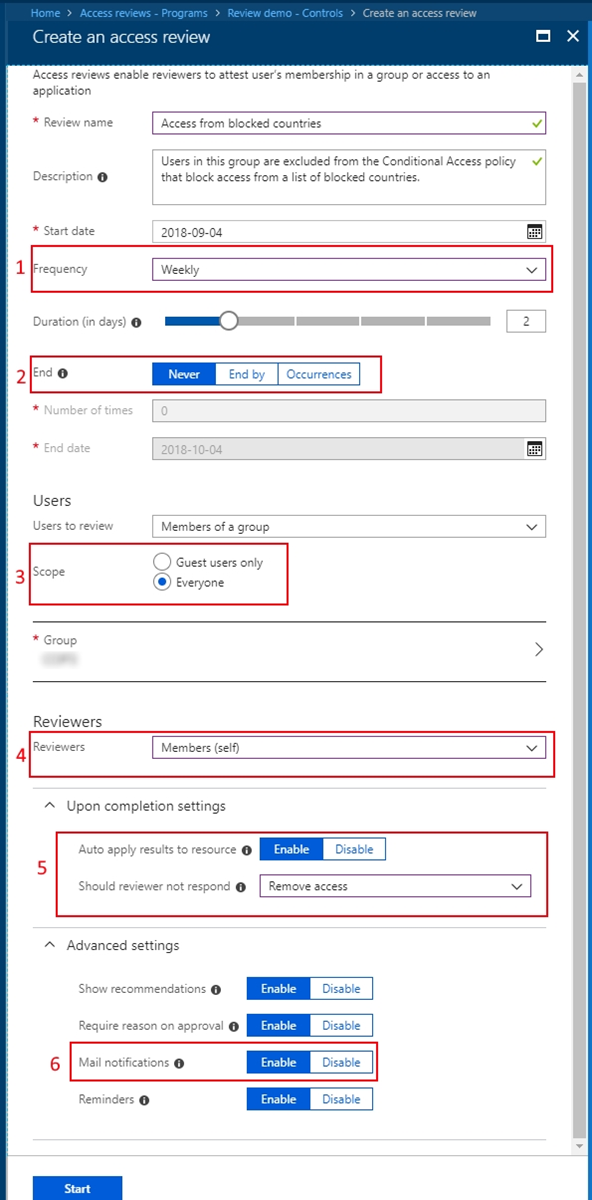

Exempel 1: Åtkomstgranskning för användare som har åtkomst från blockerade länder/regioner

Anta att du har en princip för villkorsstyrd åtkomst som blockerar åtkomst från vissa länder/regioner. Den innehåller en grupp som undantas från principen. Här är en rekommenderad åtkomstgranskning där medlemmar i gruppen granskas.

Kommentar

Minst identitetsstyrningsadministratören eller användaradministratörsrollen krävs för att skapa åtkomstgranskningar. En stegvis guide om hur du skapar en åtkomstgranskning finns i: Skapa en åtkomstgranskning av grupper och program.

Granskningen sker varje vecka.

Granskningen slutar aldrig för att se till att du håller den här undantagsgruppen mest uppdaterad.

Alla medlemmar i den här gruppen är i omfånget för granskningen.

Varje användare måste själv intyga att de fortfarande behöver åtkomst från dessa blockerade länder/regioner, och därför måste de fortfarande vara medlemmar i gruppen.

Om användaren inte svarar på granskningsbegäran tas de automatiskt bort från gruppen och har inte längre åtkomst till klientorganisationen när de reser till dessa länder/regioner.

Aktivera e-postaviseringar för att informera användarna om att åtkomstgranskningen har påbörjats och slutförts.

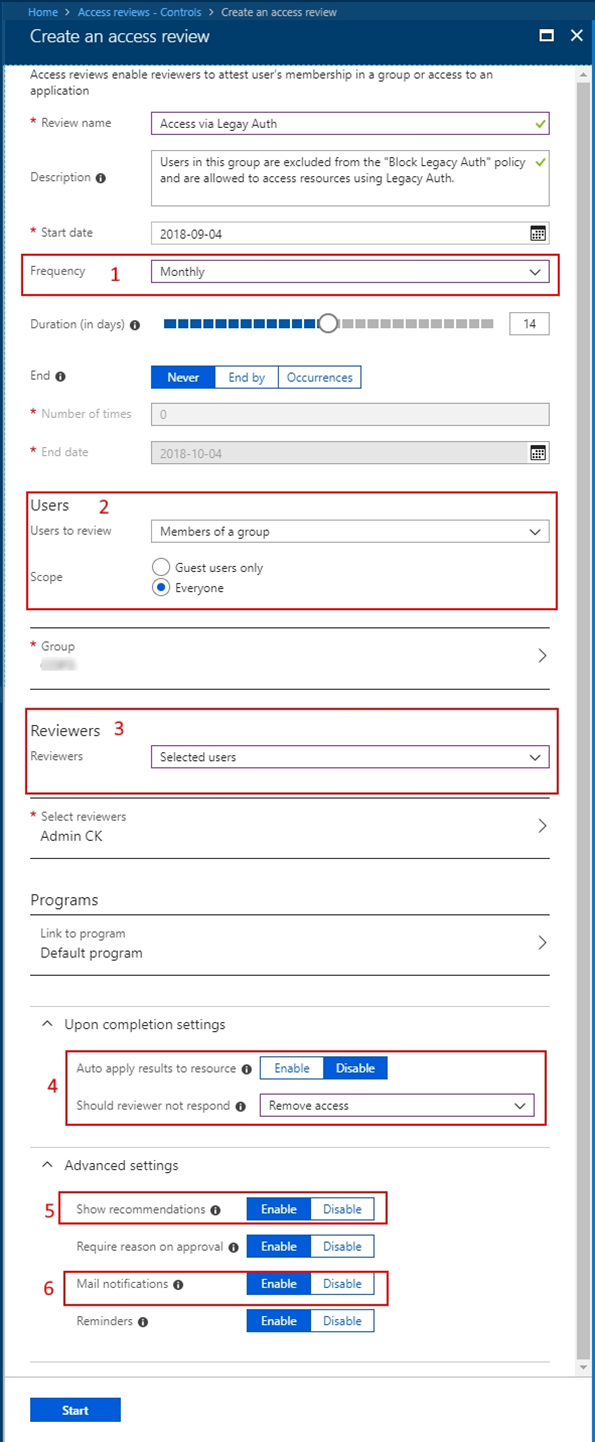

Exempel 2: Åtkomstgranskning för användare som har åtkomst till äldre autentisering

Anta att du har en princip för villkorsstyrd åtkomst som blockerar åtkomst för användare med äldre autentisering och äldre klientversioner och innehåller en grupp som undantas från principen. Här är en rekommenderad åtkomstgranskning där medlemmar i gruppen granskas.

Den här granskningen måste vara en återkommande granskning.

Alla i gruppen skulle behöva granskas.

Det kan konfigureras för att visa ägare till affärsenheter som valda granskare.

Tillämpa resultaten automatiskt och ta bort användare som inte är godkända för att fortsätta använda äldre autentiseringsmetoder.

Det kan vara bra att aktivera rekommendationer så att granskare av stora grupper enkelt kan fatta sina beslut.

Aktivera e-postmeddelanden så att användarna meddelas om att åtkomstgranskningen har påbörjats och slutförts.

Viktigt!

Om du har många undantagsgrupper och därför behöver skapa flera åtkomstgranskningar kan du med Microsoft Graph skapa och hantera dem programmatiskt. Kom igång genom att läsa api-referensen och självstudien för åtkomstgranskningar med hjälp av API:et för åtkomstgranskningar i Microsoft Graph.

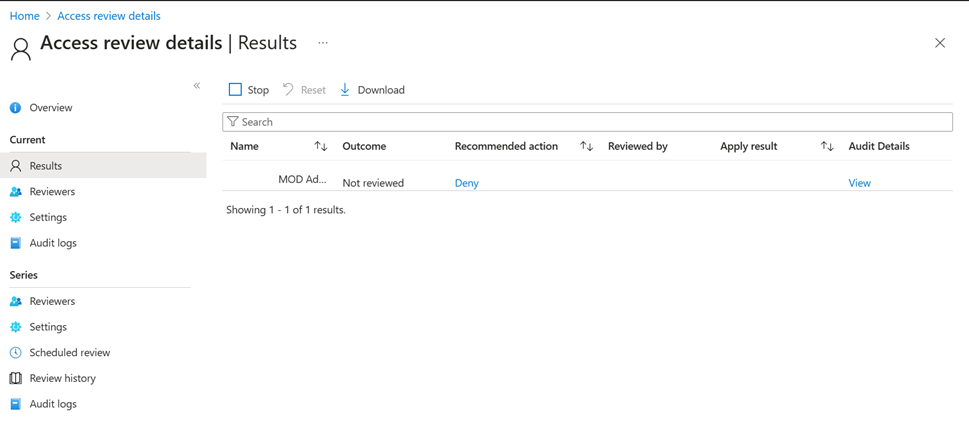

Få åtkomst till granskningsresultat och granskningsloggar

Nu när du har allt på plats, grupp, princip för villkorlig åtkomst och åtkomstgranskningar är det dags att övervaka och spåra resultatet av dessa granskningar.

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Åtkomstgranskningar för identitetsstyrning>.

Välj den åtkomstgranskning som du använder med den grupp som du skapade en exkluderingsprincip för.

Välj Resultat för att se vem som har godkänts för att stanna kvar i listan och vem som har tagits bort.

Välj Granskningsloggar för att se de åtgärder som vidtogs under den här granskningen.

Som IT-administratör vet du att det ibland är oundvikligt att hantera exkluderingsgrupper till dina principer. Men att underhålla dessa grupper, granska dem regelbundet av företagsägaren eller användarna själva, och granskning av dessa ändringar kan göras enklare med åtkomstgranskningar.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för