Tilldela Microsoft Entra-roller (förhandsversion)

Berättigandehantering stöder åtkomstlivscykel för olika resurstyper, till exempel program, SharePoint-webbplatser, grupper och Teams. Ibland behöver användarna extra behörigheter för att använda dessa resurser på specifika sätt. En användare kan till exempel behöva ha åtkomst till din organisations Power BI-instrumentpaneler, men skulle behöva rollen Power BI-administratör för att se organisationsomfattande mått. Även om andra Microsoft Entra-ID-funktioner, till exempel rolltilldelningsbara grupper, kan ha stöd för dessa Microsoft Entra-rolltilldelningar är åtkomsten som beviljas via dessa metoder mindre explicit. Du skulle till exempel hantera en grupps medlemskap i stället för att hantera användarnas rolltilldelningar direkt.

Genom att tilldela Microsoft Entra-roller till anställda och gäster, med hjälp av Berättigandehantering, kan du titta på en användares rättigheter för att snabbt avgöra vilka roller som tilldelas den användaren. När du inkluderar en Microsoft Entra-roll som en resurs i ett åtkomstpaket kan du också ange om rolltilldelningen är "berättigad" eller "aktiv".

Genom att tilldela Microsoft Entra-roller via åtkomstpaket kan du effektivt hantera rolltilldelningar i stor skala och förbättra rolltilldelningens livscykel.

Scenarier för Microsoft Entra-rolltilldelning med hjälp av åtkomstpaket

Anta att din organisation nyligen anställde 50 nya anställda för supportteamet och att du har till uppgift att ge dessa nya anställda åtkomst till de resurser de behöver. Dessa anställda behöver åtkomst till supportgruppen och vissa supportrelaterade program. De behöver också tre Microsoft Entra-roller, inklusive rollen Supportadministratör , för att utföra sina jobb. I stället för att individuellt tilldela var och en av de 50 anställda till alla resurser och roller kan du konfigurera ett åtkomstpaket som innehåller SharePoint-webbplatsen, Gruppen och de specifika Microsoft Entra-rollerna. Sedan kan du konfigurera åtkomstpaketet så att de har chefer som godkännare och dela länken med supportteamet.

Nu kan nya medlemmar som ansluter sig till supportteamet begära åtkomst till det här åtkomstpaketet i Min åtkomst och få åtkomst till allt de behöver så snart deras chef godkänner begäran. Detta sparar tid och energi eftersom supportteamet planerar att expandera globalt och anställa ~1 000 nya anställda, men du behöver inte längre tilldela varje person manuellt till ett åtkomstpaket.

PIM-åtkomstanteckning:

Not

Vi rekommenderar att du använder Privileged Identity Management för att ge just-in-time-åtkomst till en användare för att utföra en uppgift som kräver utökade behörigheter. Dessa behörigheter tillhandahålls via Microsoft Entra-roller, som är märkta som "privilegierade", i vår dokumentation här: Inbyggda Microsoft Entra-roller. Berättigandehantering passar bättre för att tilldela användare ett paket med resurser, som kan innehålla en Microsoft Entra-roll, som krävs för att utföra ett jobb. Användare som har tilldelats åtkomstpaket tenderar att ha mer långvarig åtkomst till resurser. Vi rekommenderar att du hanterar högprivilegierade roller via Privileged Identity Management, men du kan konfigurera behörighet för dessa roller via åtkomstpaket i Berättigandehantering.

Förutsättningar

För att kunna använda den här funktionen krävs Microsoft Entra ID-styrning eller Microsoft Entra Suite-licenser. Information om hur du hittar rätt licens för dina krav finns i Grunderna för Microsoft Entra ID-styrningslicensiering.

Lägga till en Microsoft Entra-roll som resurs i ett åtkomstpaket

Följ dessa steg för att ändra listan över inkompatibla grupper eller andra åtkomstpaket för ett befintligt åtkomstpaket:

Logga in på administrationscentret för Microsoft Entra som global administratör.

Bläddra till Åtkomstpaket för rättighetshantering>för identitetsstyrning.>

På sidan Åtkomstpaket öppnar du det åtkomstpaket som du vill lägga till resursroller i och väljer Resursroller.

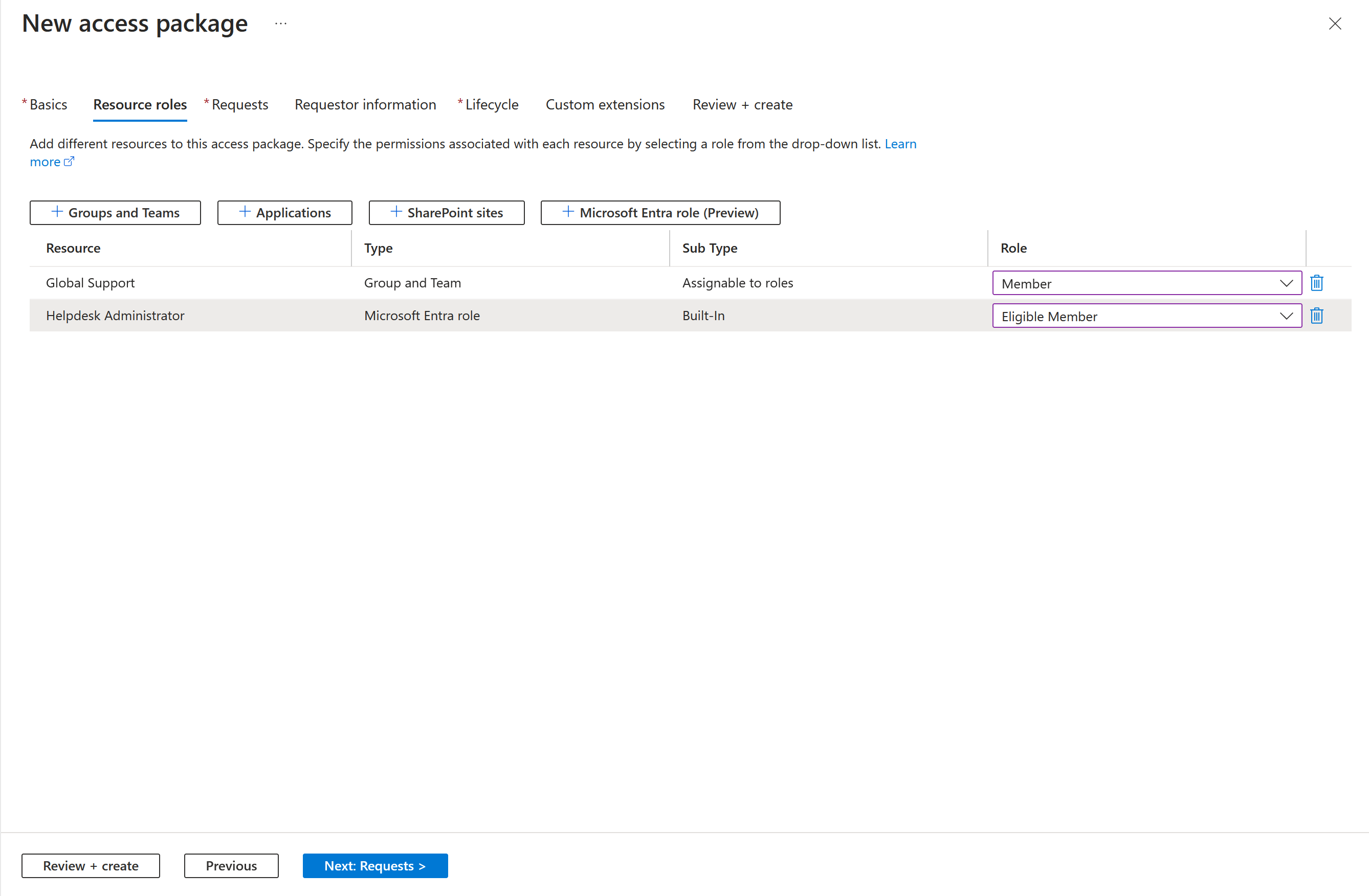

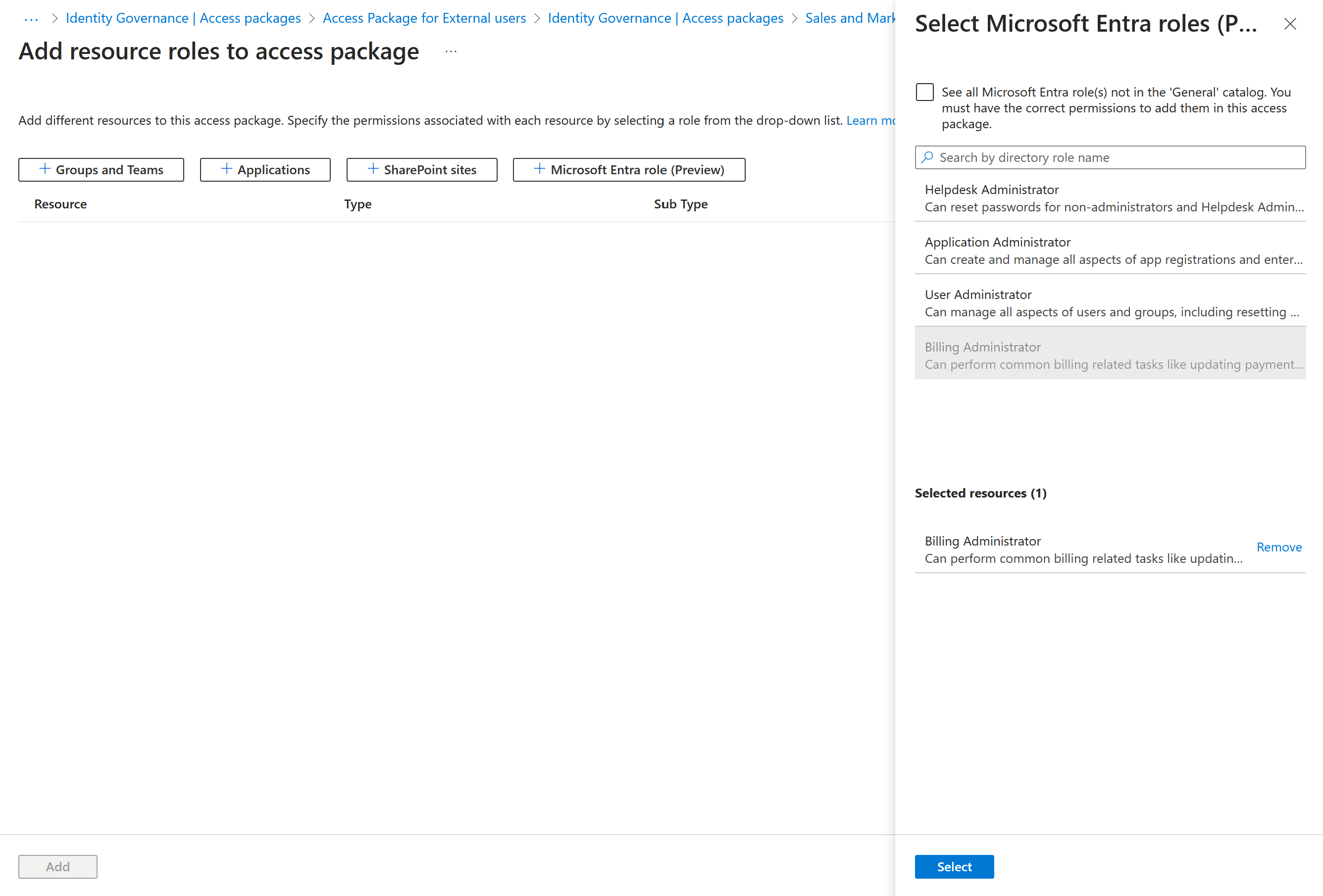

På sidan Lägg till resursroller för att komma åt paket väljer du Microsoft Entra-roller (förhandsversion) för att öppna fönstret Välj Microsoft Entra-roller.

Välj de Microsoft Entra-roller som du vill inkludera i åtkomstpaketet.

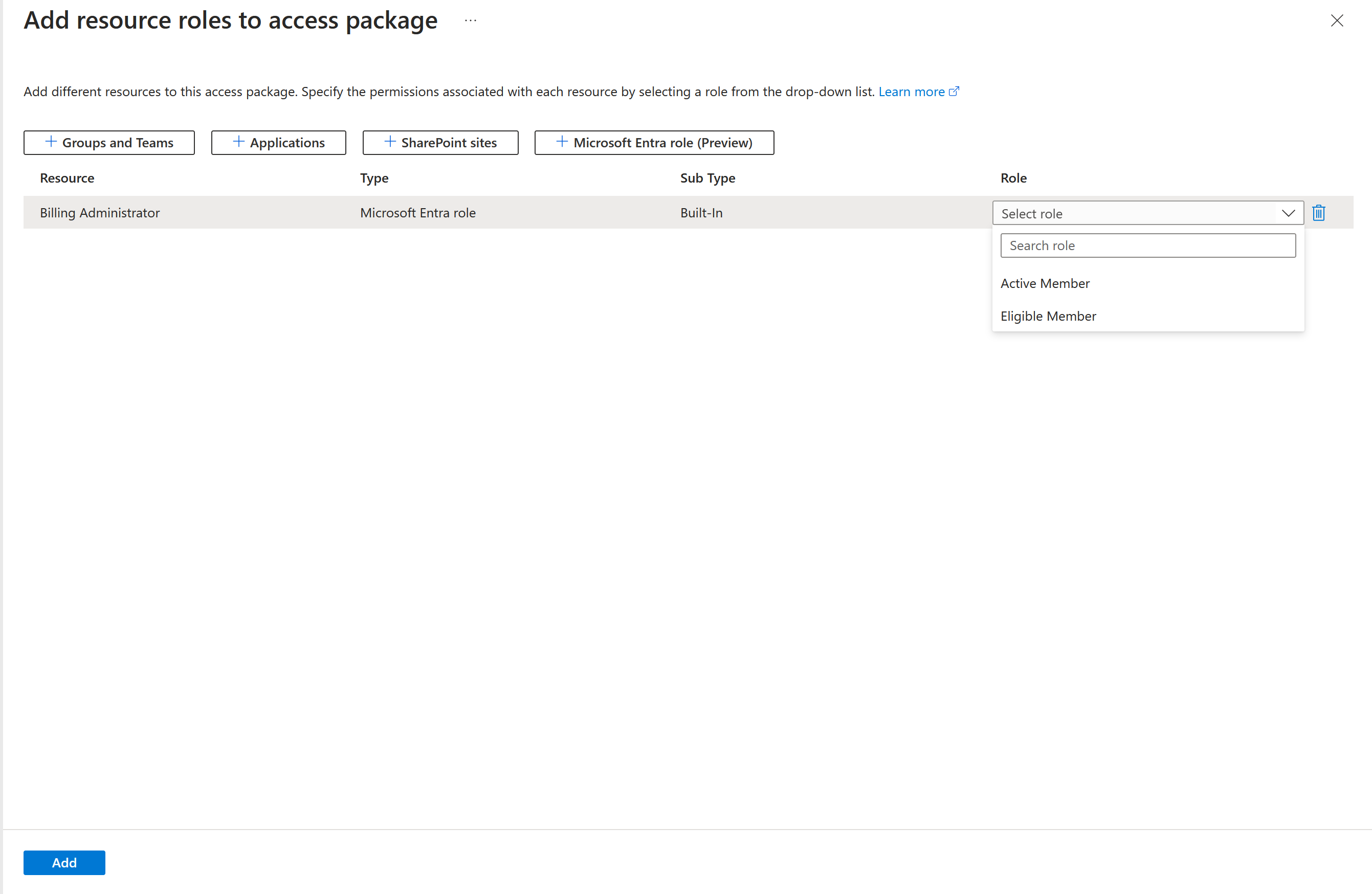

I listan Roll väljer du Berättigad medlem eller Aktiv medlem.

Välj Lägg till.

Not

Om du väljer Berättigad blir användarna berättigade till den rollen och kan aktivera tilldelningen med hjälp av Privileged Identity Management i administrationscentret för Microsoft Entra. Om du väljer Aktiv har användarna en aktiv rolltilldelning tills de inte längre har åtkomst till åtkomstpaketet. För Entra-roller som är taggade som "privilegierade" kan du bara välja Berättigad. Du hittar en lista över privilegierade roller här: Inbyggda Microsoft Entra-roller.

Lägga till en Microsoft Entra-roll som en resurs i ett åtkomstpaket programmatiskt

Om du vill lägga till en Microsoft Entra-roll programmatiskt använder du följande kod:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Lägga till en Microsoft Entra-roll som en resurs i ett åtkomstpaket med hjälp av Graph

Du kan lägga till Microsoft Entra-roller som resurser i ett åtkomstpaket med hjälp av Microsoft Graph. En användare i en lämplig roll med ett program som har delegerat EntitlementManagement.ReadWrite.All permission, eller ett program med EntitlementManagement.ReadWrite.All programbehörighet, kan anropa API:et för att skapa ett åtkomstpaket som innehåller Microsoft Entra-roller och tilldela användare till det åtkomstpaketet.

Lägga till en Microsoft Entra-roll som en resurs i ett åtkomstpaket med hjälp av PowerShell

Du kan också lägga till Microsoft Entra-roller som resurser i åtkomstpaket i PowerShell med cmdletar från Microsoft Graph PowerShell-cmdletar för modulen Identitetsstyrning version 1.16.0 eller senare.

Följande skript visar hur du lägger till en Microsoft Entra-roll som en resurs i ett åtkomstpaket:

Hämta först katalogens ID och resursen i katalogen och dess omfång och roller som du vill inkludera i åtkomstpaketet. Använd ett skript som liknar följande exempel. Detta förutsätter att det finns en Microsoft Entra-rollresurs i katalogen.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Tilldela sedan Microsoft Entra-rollen från den resursen till åtkomstpaketet. Om du till exempel vill inkludera den första resursrollen för resursen som returnerades tidigare som en resursroll för ett åtkomstpaket använder du ett skript som liknar följande.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams