Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

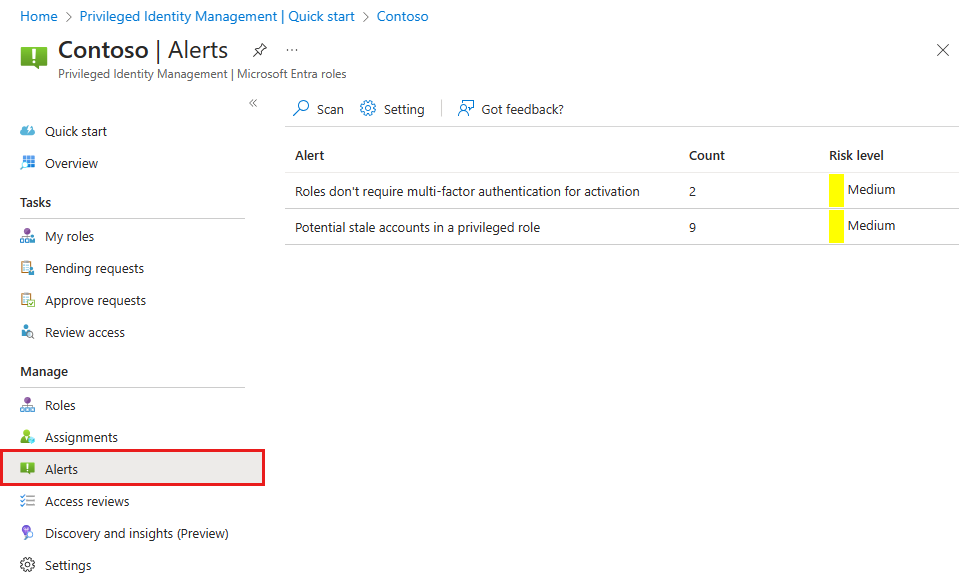

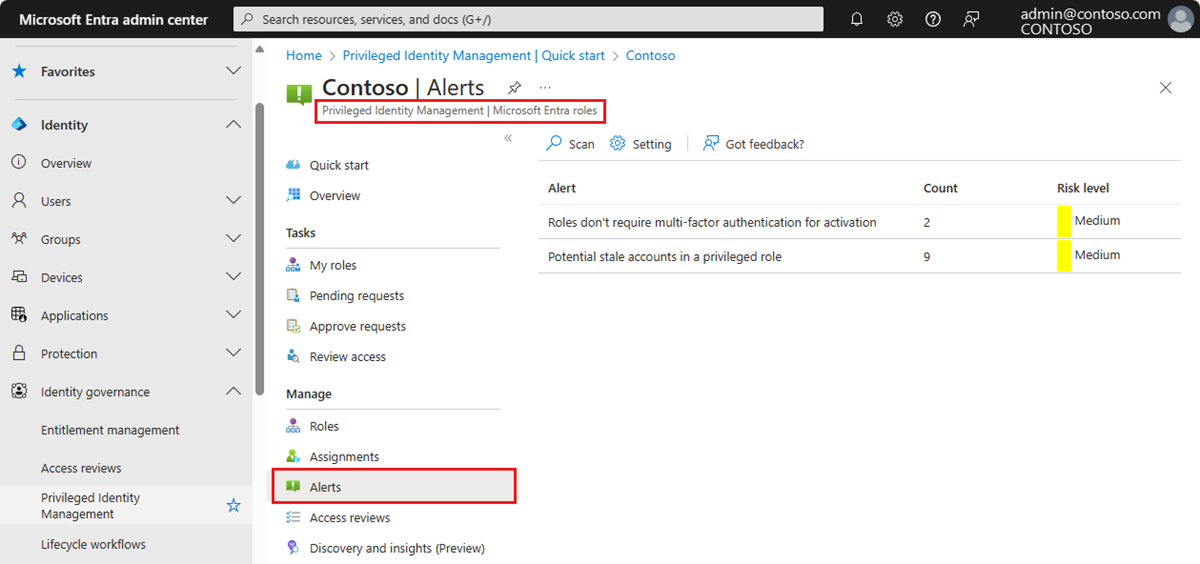

Privileged Identity Management (PIM) genererar aviseringar när det finns misstänkt eller osäker aktivitet i din organisation i Microsoft Entra-ID. När en avisering utlöses visas den på instrumentpanelen Privileged Identity Management. Välj aviseringen för att se en rapport som visar de användare eller roller som utlöste aviseringen.

Kommentar

En händelse i Privileged Identity Management kan generera e-postmeddelanden till flera mottagare – tilldelare, godkännare eller administratörer. Det maximala antalet meddelanden som skickas per en händelse är 1 000. Om antalet mottagare överstiger 1 000 får endast de första 1 000 mottagarna ett e-postmeddelande. Detta hindrar inte andra tilldelningar, administratörer eller godkännare från att använda sina behörigheter i Microsoft Entra ID och Privileged Identity Management.

Licenskrav

Användning av Privileged Identity Management kräver licenser. Mer information om licensiering finns i Grunderna för Microsoft Entra ID-styrningslicensiering .

Säkerhetsaviseringar

I det här avsnittet visas alla säkerhetsaviseringar för Microsoft Entra-roller, samt hur du åtgärdar och hur du förhindrar. Allvarlighetsgrad har följande betydelse:

- Hög: Kräver omedelbara åtgärder på grund av en principöverträdelse.

- Medel: Kräver inte omedelbara åtgärder men signalerar en potentiell principöverträdelse.

- Låg: Kräver inte omedelbara åtgärder, men föreslår en bättre principändring.

Kommentar

Endast följande roller kan läsa PIM-säkerhetsaviseringar för Microsoft Entra-roller: global administratör, privilegierad rolladministratör, global läsare, säkerhetsadministratör och säkerhetsläsare.

Administratörer använder inte sina privilegierade roller

Allvarlighetsgrad: Låg

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Användare som har tilldelats privilegierade roller de inte behöver ökar risken för en attack. Det är också enklare för angripare att förbli obemärkta i konton som inte används aktivt. |

| Hur man åtgärdar? | Granska användarna i listan och ta bort dem från privilegierade roller som de inte behöver. |

| Förebyggande | Tilldela endast privilegierade roller till användare som har en affärsmotiverad motivering.

Schemalägg regelbundna åtkomstgranskningar för att kontrollera att användarna fortfarande behöver sin åtkomst. |

| Åtgärd för att mildra i portalen | Tar bort kontot från deras privilegierade roll. |

| Utlösa | Utlöses om en användare går över ett angivet antal dagar utan att aktivera en roll. |

| Antal dagar | Den här inställningen anger det maximala antalet dagar, från 0 till 100, som en användare kan gå utan att aktivera en roll. |

Roller kräver inte multifaktorautentisering för aktivering

Allvarlighetsgrad: Låg

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Utan multifaktorautentisering kan komprometterade användare aktivera privilegierade roller. |

| Hur man åtgärdar? | Granska listan över roller och kräva multifaktorautentisering för varje roll. |

| Förebyggande | Kräv MFA för varje roll. |

| Åtgärd för att mildra i portalen | Gör multifaktorautentisering krävs för aktivering av den privilegierade rollen. |

Organisationen har inte Microsoft Entra ID P2 eller Microsoft Entra ID Governance

Allvarlighetsgrad: Låg

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Den aktuella Microsoft Entra-organisationen har inte Microsoft Entra ID P2 eller Microsoft Entra ID Governance. |

| Hur man åtgärdar? | Läs mer om Microsoft Entra-utgåvor. Uppgradera till Microsoft Entra ID P2 eller Microsoft Entra ID Governance. |

Potentiella inaktuella konton i en privilegierad roll

Allvarlighetsgrad: Medel

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Den här aviseringen utlöses inte längre baserat på det senaste datumet för lösenordsändring för ett konto. Den här aviseringen gäller för konton i en privilegierad roll som inte har loggat in under de senaste n dagarna, där n är många dagar som kan konfigureras mellan 1 och 365 dagar. Dessa konton kan vara tjänst- eller delade konton som inte underhålls och som är sårbara för angripare. |

| Hur man åtgärdar? | Granska kontona i listan. Om de inte längre behöver åtkomst tar du bort dem från deras privilegierade roller. |

| Förebyggande | Se till att konton som delas roterar starka lösenord när det sker en ändring i de användare som känner till lösenordet.

Granska regelbundet konton med privilegierade roller med hjälp av åtkomstgranskningar och ta bort rolltilldelningar som inte längre behövs. |

| Åtgärd för att mildra i portalen | Tar bort kontot från deras privilegierade roll. |

| Metodtips | Delade konton, tjänst- och nödåtkomstkonton som autentiserar med ett lösenord och tilldelas till mycket privilegierade administrativa roller som global administratör eller säkerhetsadministratör bör ha sina lösenord roterade i följande fall:

|

Roller tilldelas utanför Privileged Identity Management

Allvarlighetsgrad: Hög

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Privilegierade rolltilldelningar som görs utanför Privileged Identity Management övervakas inte korrekt och kan tyda på en aktiv attack. |

| Hur man åtgärdar? | Granska användarna i listan och ta bort dem från privilegierade roller som tilldelats utanför Privileged Identity Management. Du kan också aktivera eller inaktivera både aviseringen och dess tillhörande e-postmeddelande i aviseringsinställningarna. |

| Förebyggande | Undersök var användare tilldelas privilegierade roller utanför Privileged Identity Management och förhindra framtida tilldelningar därifrån. |

| Åtgärd för att mildra i portalen | Tar bort användaren från deras privilegierade roll. |

Kommentar

PIM skickar e-postaviseringar för rollen som tilldelats utanför PIM-aviseringen när aviseringen är aktiverad från aviseringsinställningar För Microsoft Entra-roller i PIM skickas e-postmeddelanden till privilegierade rolladministratörer, säkerhetsadministratörer och globala administratörer som har aktiverat Privileged Identity Management. För Azure-resurser i PIM skickas e-postmeddelanden till ägare och användaråtkomstadministratörer.

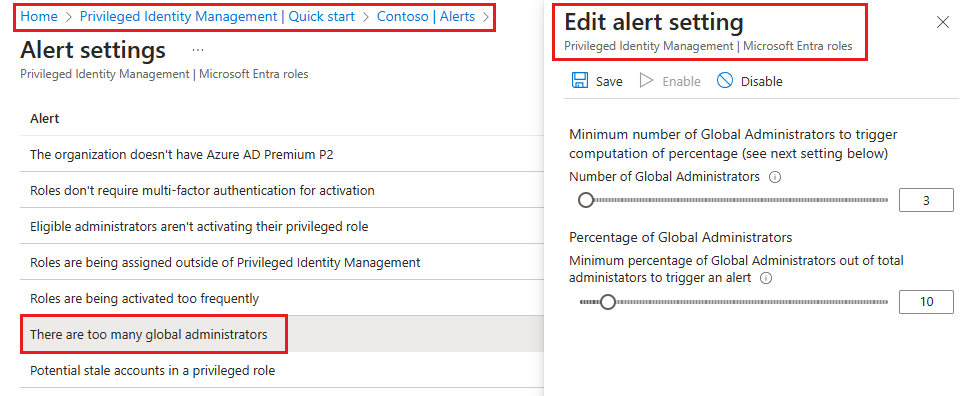

Det finns för många globala administratörer

Allvarlighetsgrad: Låg

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Global administratör är den högst privilegierade rollen. Om en global administratör komprometteras får angriparen åtkomst till alla sina behörigheter, vilket utsätter hela systemet för risker. |

| Hur man åtgärdar? | Granska användarna i listan och ta bort alla som inte absolut behöver rollen Global administratör.

Tilldela lägre privilegierade roller till dessa användare i stället. |

| Förebyggande | Tilldela användarna den minst privilegierade roll de behöver. |

| Åtgärd för att mildra i portalen | Tar bort kontot från deras privilegierade roll. |

| Utlösa | Utlöses om två olika villkor uppfylls och du kan konfigurera båda. Först måste du nå ett visst tröskelvärde för rolltilldelningar för global administratör. För det andra måste en viss procentandel av dina totala rolltilldelningar vara globala administratörer. Om du bara uppfyller något av dessa mått visas inte aviseringen. |

| Minsta antal globala administratörer | Den här inställningen anger antalet rolltilldelningar för global administratör, från 2 till 100, som du anser vara för få för din Microsoft Entra-organisation. |

| Procentandel globala administratörer | Den här inställningen anger den lägsta procentandelen administratörer som är globala administratörer, från 0 % till 100 %, under vilka du inte vill att din Microsoft Entra-organisation ska sjunka. |

Roller aktiveras för ofta

Allvarlighetsgrad: Låg

| beskrivning | |

|---|---|

| Varför får jag den här aviseringen? | Flera aktiveringar till samma privilegierade roll av samma användare är ett tecken på en attack. |

| Hur man åtgärdar? | Granska användarna i listan och se till att aktiveringstiden för deras privilegierade roll är tillräckligt lång för att de ska kunna utföra sina uppgifter. |

| Förebyggande | Se till att aktiveringstiden för privilegierade roller är tillräckligt lång för att användarna ska kunna utföra sina uppgifter. Kräv multifaktorautentisering för privilegierade roller som har konton som delas av flera administratörer. |

| Åtgärd för att mildra i portalen | Ej tillämpligt |

| Utlösa | Utlöses om en användare aktiverar samma privilegierade roll flera gånger inom en angiven period. Du kan konfigurera både tidsperioden och antalet aktiveringar. |

| Tidsram för aktiveringsförnyelse | Den här inställningen anger i dagar, timmar, minuter och sekund den tidsperiod som du vill använda för att spåra misstänkta förnyelser. |

| Antal aktiveringsförnyelser | Den här inställningen anger antalet aktiveringar, från 2 till 100, där du vill bli meddelad inom den tidsram som du har valt. Du kan ändra den här inställningen genom att flytta skjutreglaget eller skriva ett tal i textrutan. |

Anpassa inställningar för säkerhetsaviseringar

Följ de här stegen för att konfigurera säkerhetsaviseringar för Microsoft Entra-roller i Privileged Identity Management:

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

Bläddra till ID Governance>Privileged Identity Management>Microsoft Entra-roller>Aviseringar>Inställning. Information om hur du lägger till panelen Privileged Identity Management på instrumentpanelen finns i Börja använda Privileged Identity Management.

Anpassa inställningarna för de olika aviseringarna så att de fungerar med din miljö och dina säkerhetsmål.