Skydda arbetsbelastningsidentiteter

Microsoft Entra ID Protection kan identifiera, undersöka och åtgärda arbetsbelastningsidentiteter för att skydda program och tjänstens huvudnamn utöver användaridentiteter.

En arbetsbelastningsidentitet är en identitet som ger ett program eller tjänstens huvudnamn åtkomst till resurser, ibland i kontexten för en användare. Dessa arbetsbelastningsidentiteter skiljer sig från traditionella användarkonton eftersom de:

- inte kan utföra multifaktorautentisering

- ofta saknar en formell livscykelprocess

- behöver lagra sina uppgifter eller hemligheter någonstans.

Dessa skillnader gör arbetsbelastningsidentiteter svårare att hantera och utsätter dem för högre risk för kompromisser.

Viktigt!

Identifieringar är endast synliga för Premium-kunder med arbetsbelastningsidentiteter. Kunder utan arbetsbelastningsidentiteter Premium-licenser får fortfarande alla identifieringar, men rapporteringen av information är begränsad.

Kommentar

ID Protection identifierar risker för en enskild klientorganisation, saaS från tredje part och appar med flera klientorganisationer. Hanterade identiteter finns för närvarande inte i omfånget.

Förutsättningar

Om du vill använda arbetsbelastningsidentitetsrisk, inklusive det nya bladet Riskfyllda arbetsbelastningsidentiteter och fliken Identifiering av arbetsbelastningsidentitet på bladet Riskidentifieringar i portalen, måste du ha följande.

- Premium-licensiering för arbetsbelastningsidentiteter: Du kan visa och hämta licenser på bladet Arbetsbelastningsidentiteter.

- En av följande administratörsroller har tilldelats

- Säkerhetsadministratör

- Säkerhetsoperator

- Säkerhetsläsare Användare som tilldelats administratörsrollen för villkorsstyrd åtkomst kan skapa principer som använder risker som ett villkor.

Identifiering av arbetsbelastningsidentitetsrisk

Vi identifierar risker för arbetsbelastningsidentiteter för inloggningsbeteende och offlineindikatorer för kompromisser.

| Identifieringsnamn | Identifieringstyp | beskrivning |

|---|---|---|

| Microsoft Entra-hotinformation | Offline | Den här riskidentifieringen indikerar viss aktivitet som överensstämmer med kända attackmönster baserat på Microsofts interna och externa hotinformationskällor. |

| Misstänkta inloggningar | Offline | Den här riskidentifieringen indikerar inloggningsegenskaper eller mönster som är ovanliga för tjänstens huvudnamn. Identifieringen lär sig inloggningsbeteendet för baslinjer för arbetsbelastningsidentiteter i klientorganisationen. Den här identifieringen tar mellan 2 och 60 dagar och utlöses om en eller flera av följande okända egenskaper visas under en senare inloggning: IP-adress/ASN, målresurs, användaragent, värd-/icke-värd-IP-ändring, IP-land, typ av autentiseringsuppgifter. På grund av den programmatiska karaktären hos inloggningar för arbetsbelastningsidentiteter tillhandahåller vi en tidsstämpel för den misstänkta aktiviteten i stället för att flagga en specifik inloggningshändelse. Inloggningar som initieras efter en auktoriserad konfigurationsändring kan utlösa den här identifieringen. |

| Administratören bekräftade att tjänstens huvudnamn har komprometterats | Offline | Den här identifieringen anger att en administratör har valt "Confirm compromised" (Bekräfta komprometterad) i användargränssnittet för riskfyllda arbetsbelastningsidentiteter eller med riskyServicePrincipals API. Om du vill se vilken administratör som har bekräftat att kontot har komprometterats kontrollerar du kontots riskhistorik (via användargränssnittet eller API:et). |

| Läckta autentiseringsuppgifter | Offline | Den här riskidentifieringen anger att kontots giltiga autentiseringsuppgifter läckte ut. Den här läckan kan inträffa när någon checkar in autentiseringsuppgifterna i den offentliga kodartefakten på GitHub eller när autentiseringsuppgifterna läcker ut genom ett dataintrång. När Tjänsten Microsofts läckta autentiseringsuppgifter hämtar autentiseringsuppgifter från GitHub, den mörka webben, klistra in webbplatser eller andra källor, kontrolleras de mot aktuella giltiga autentiseringsuppgifter i Microsoft Entra-ID för att hitta giltiga matchningar. |

| Skadligt program | Offline | Den här identifieringen kombinerar aviseringar från ID Protection och Microsoft Defender för molnet Apps för att ange när Microsoft inaktiverar ett program för att bryta mot våra användarvillkor. Vi rekommenderar att du utför en undersökning av programmet. Obs! Dessa program visas DisabledDueToViolationOfServicesAgreement på disabledByMicrosoftStatus egenskapen för de relaterade resurstyperna för program och tjänstens huvudnamn i Microsoft Graph. För att förhindra att de instansieras i din organisation igen i framtiden kan du inte ta bort dessa objekt. |

| Misstänkt program | Offline | Den här identifieringen anger att ID Protection eller Microsoft Defender för molnet Apps har identifierat ett program som kan bryta mot våra användarvillkor men som inte har inaktiverat det. Vi rekommenderar att du utför en undersökning av programmet. |

| Avvikande aktivitet för tjänstens huvudnamn | Offline | Den här riskidentifieringen baslinjer normalt beteende för tjänstens huvudnamn i Microsoft Entra-ID och upptäcker avvikande beteendemönster som misstänkta ändringar i katalogen. Identifieringen utlöses mot det administrativa tjänstens huvudnamn som gör ändringen eller objektet som ändrades. |

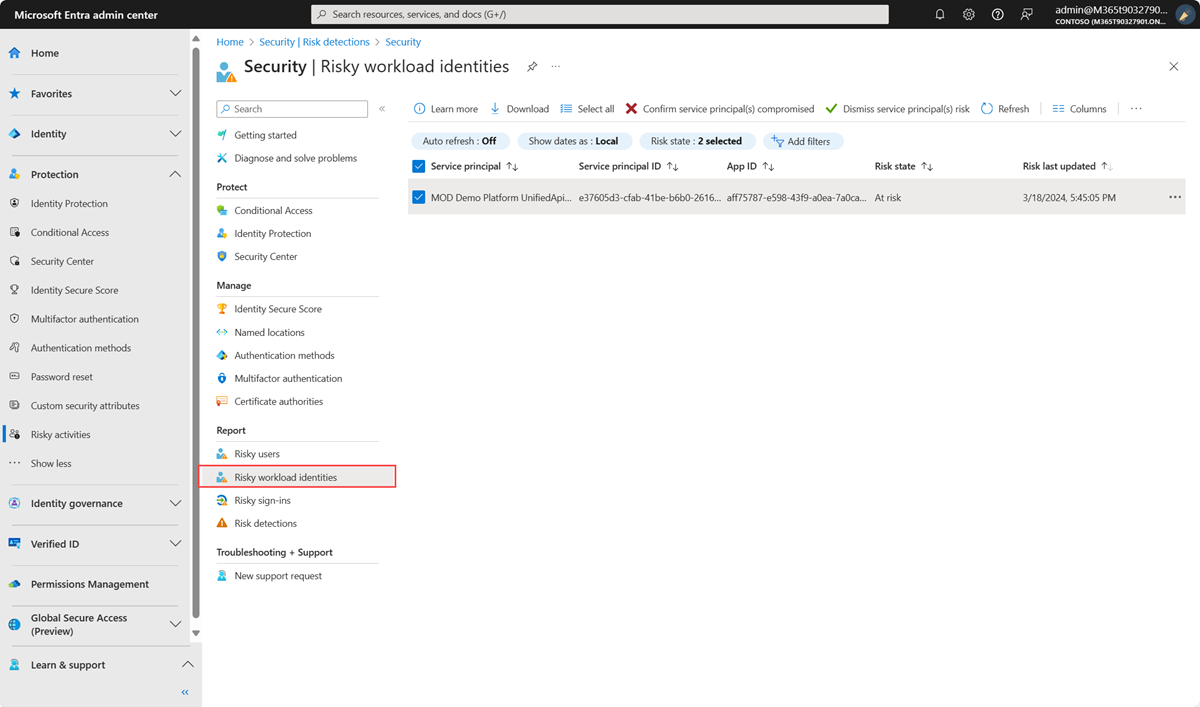

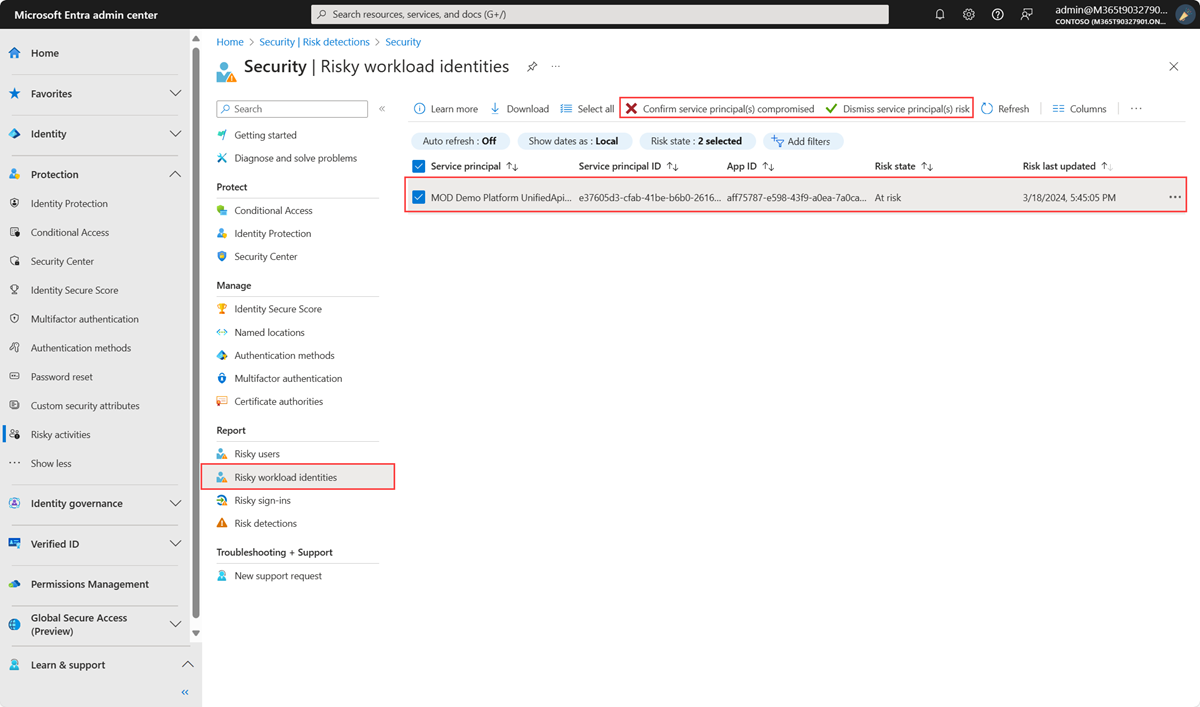

Identifiera riskfyllda arbetsbelastningsidentiteter

Organisationer kan hitta arbetsbelastningsidentiteter som har flaggats för risk på någon av två platser:

- Logga in på administrationscentret för Microsoft Entra som minst en säkerhetsläsare.

- Bläddra till Skyddsidentitetsskydd>>Riskfyllda arbetsbelastningsidentiteter.

Microsoft Graph-API:er

Du kan också fråga efter riskfyllda arbetsbelastningsidentiteter med hjälp av Microsoft Graph API. Det finns två nya samlingar i ID Protection-API:erna.

riskyServicePrincipalsservicePrincipalRiskDetections

Exportera riskdata

Organisationer kan exportera data genom att konfigurera diagnostikinställningar i Microsoft Entra-ID för att skicka riskdata till en Log Analytics-arbetsyta, arkivera dem till ett lagringskonto, strömma dem till en händelsehubb eller skicka dem till en SIEM-lösning.

Framtvinga åtkomstkontroller med riskbaserad villkorlig åtkomst

Med villkorlig åtkomst för arbetsbelastningsidentiteter kan du blockera åtkomst för specifika konton som du väljer när ID Protection markerar dem som "i riskzonen". Principen kan tillämpas på tjänstens huvudnamn för en klientorganisation som är registrerade i din klientorganisation. SaaS från tredje part, appar med flera klientorganisationer och hanterade identiteter ligger utanför omfånget.

För bättre säkerhet och motståndskraft för dina arbetsbelastningsidentiteter är Kontinuerlig åtkomstutvärdering (CAE) för arbetsbelastningsidentiteter ett kraftfullt verktyg som ger omedelbar tillämpning av dina principer för villkorsstyrd åtkomst och eventuella identifierade risksignaler. CAE-aktiverade arbetsbelastningsidentiteter från tredje part som har åtkomst till CAE-kompatibla resurser från första part är utrustade med 24-timmars longlivade token (LLT) som är föremål för kontinuerliga säkerhetskontroller. Mer information om hur du konfigurerar arbetsbelastningsidentitetsklienter för CAE och aktuellt funktionsomfång finns i dokumentationen för CAE för arbetsbelastningsidentiteter.

Undersöka riskfyllda arbetsbelastningsidentiteter

ID Protection ger organisationer två rapporter som de kan använda för att undersöka arbetsbelastningens identitetsrisk. Dessa rapporter är riskfyllda arbetsbelastningsidentiteter och riskidentifieringar för arbetsbelastningsidentiteter. Alla rapporter tillåter nedladdning av händelser i . CSV-format för ytterligare analys.

Några av de viktigaste frågorna att besvara under undersökningen är:

- Visar konton misstänkt inloggningsaktivitet?

- Har det gjorts obehöriga ändringar i autentiseringsuppgifterna?

- Har det skett misstänkta konfigurationsändringar i konton?

- Hämtade kontot obehöriga programroller?

Säkerhetsåtgärdsguiden för Microsoft Entra för program ger detaljerad vägledning om undersökningsområdena ovan.

När du har fastställt om arbetsbelastningsidentiteten har komprometterats kan du stänga kontots risk eller bekräfta kontot som komprometterat i rapporten Riskfyllda arbetsbelastningsidentiteter. Du kan också välja "Inaktivera tjänstens huvudnamn" om du vill blockera kontot från ytterligare inloggningar.

Åtgärda riskfyllda arbetsbelastningsidentiteter

- Inventeringsautentiseringsuppgifter som tilldelats den riskfyllda arbetsbelastningsidentiteten, oavsett om det gäller tjänstens huvudnamn eller programobjekt.

- Lägg till en ny autentiseringsuppgift. Microsoft rekommenderar att du använder x509-certifikat.

- Ta bort de komprometterade autentiseringsuppgifterna. Om du tror att kontot är i fara rekommenderar vi att du tar bort alla befintliga autentiseringsuppgifter.

- Åtgärda eventuella Azure KeyVault-hemligheter som tjänstens huvudnamn har åtkomst till genom att rotera dem.

Microsoft Entra Toolkit är en PowerShell-modul som kan hjälpa dig att utföra några av dessa åtgärder.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för