Registrera mobilappar som anropar webb-API:er

Den här artikeln innehåller instruktioner som hjälper dig att registrera ett mobilprogram som du skapar.

Kontotyper som stöds

Vilka kontotyper som dina mobilprogram stöder beror på vilken upplevelse du vill aktivera och vilka flöden du vill använda.

Målgrupp för anskaffning av interaktiv token

De flesta mobilprogram använder interaktiv autentisering. Om din app använder den här typen av autentisering kan du logga in användare från valfri kontotyp.

Målgrupp för integrerad Windows-autentisering, användarnamn och lösenord och B2C

Om du har en UWP-app (Universal Windows Platform) kan du använda integrerad Windows-autentisering (IWA) för att logga in användare. Om du vill använda autentisering med IWA eller användarnamn och lösenord måste ditt program logga in användare i din egen verksamhetsspecifika klientorganisation för utvecklare. I ett oberoende programvaruleverantörsscenario (ISV) kan ditt program logga in användare i Microsoft Entra-organisationer. Dessa autentiseringsflöden stöds inte för Microsofts personliga konton.

URI:er för plattformskonfiguration och omdirigering

Interaktiv autentisering

När du skapar en mobilapp som använder interaktiv autentisering är det viktigaste registreringssteget omdirigerings-URI:n. Med den här upplevelsen kan din app få enkel inloggning (SSO) via Microsoft Authenticator (och Intune-företagsportalen på Android). Den stöder också enhetshanteringsprinciper.

Logga in på administrationscentret för Microsoft Entra som minst programutvecklare.

Bläddra till Appregistreringar för identitetsprogram>>.

Välj Ny registrering.

Ange ett namn för programmet.

För Kontotyper som stöds väljer du Endast konton i den här organisationskatalogen.

Välj Registrera.

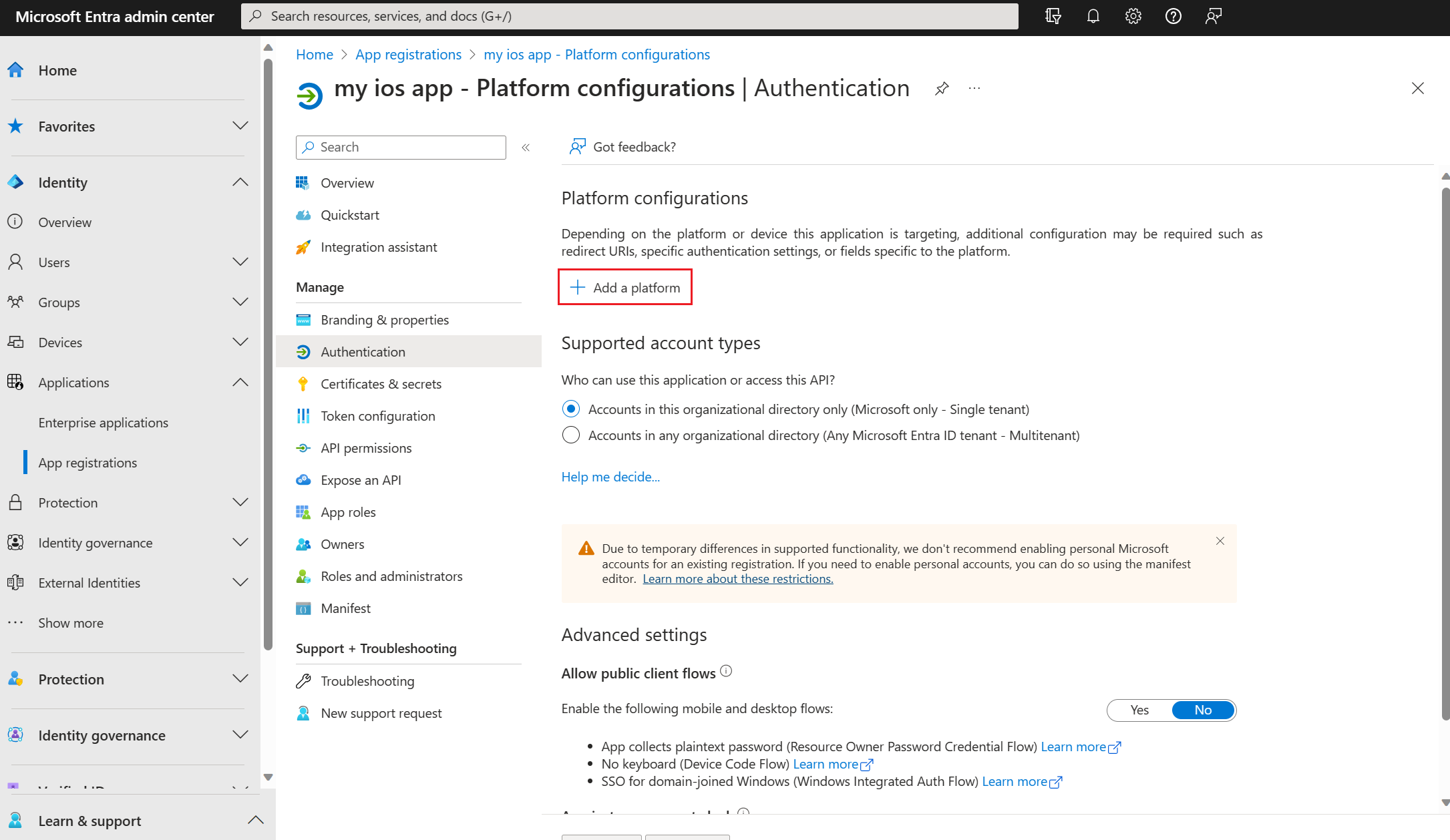

Välj Autentisering och välj sedan Lägg till en plattform.

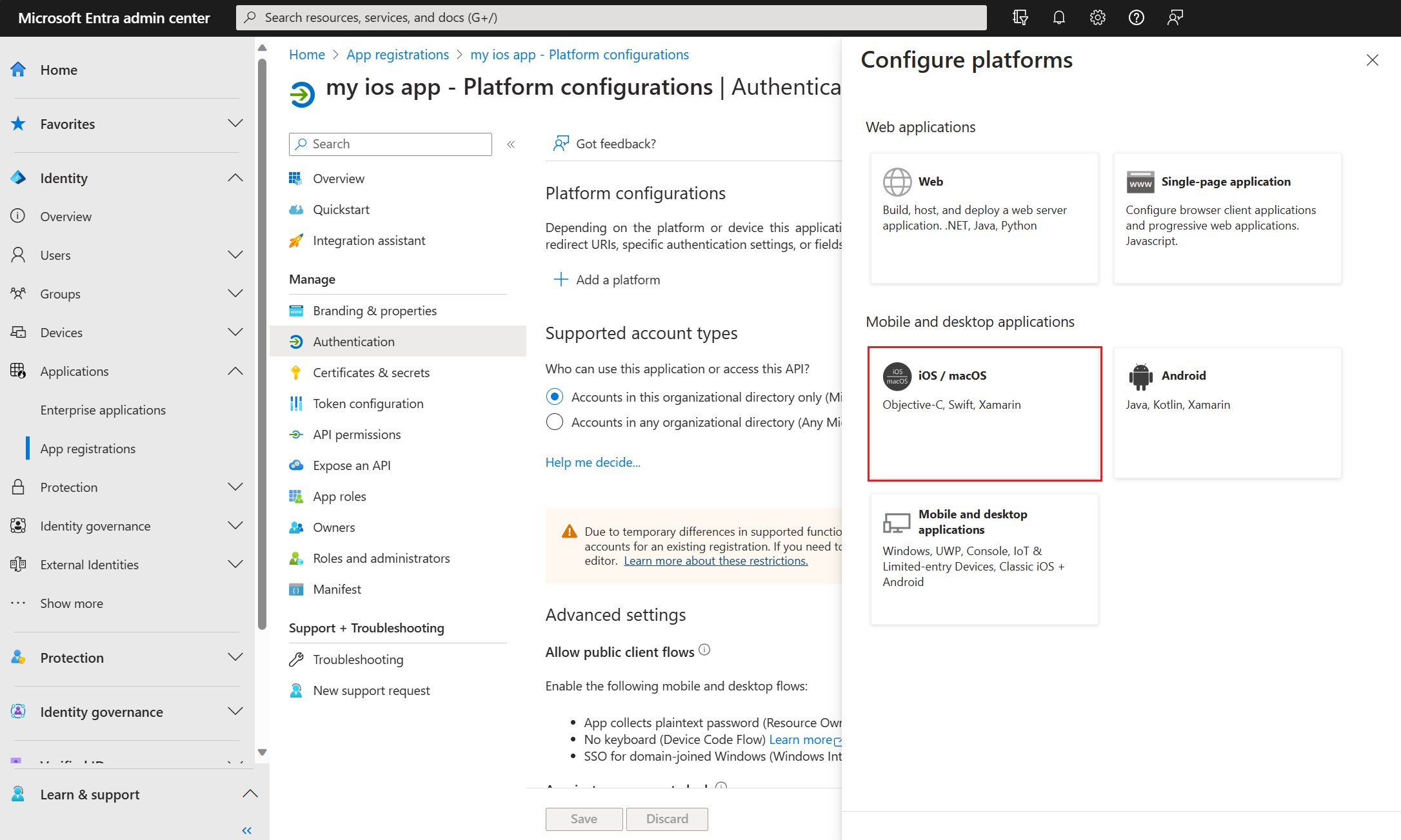

När listan över plattformar stöds väljer du iOS/macOS.

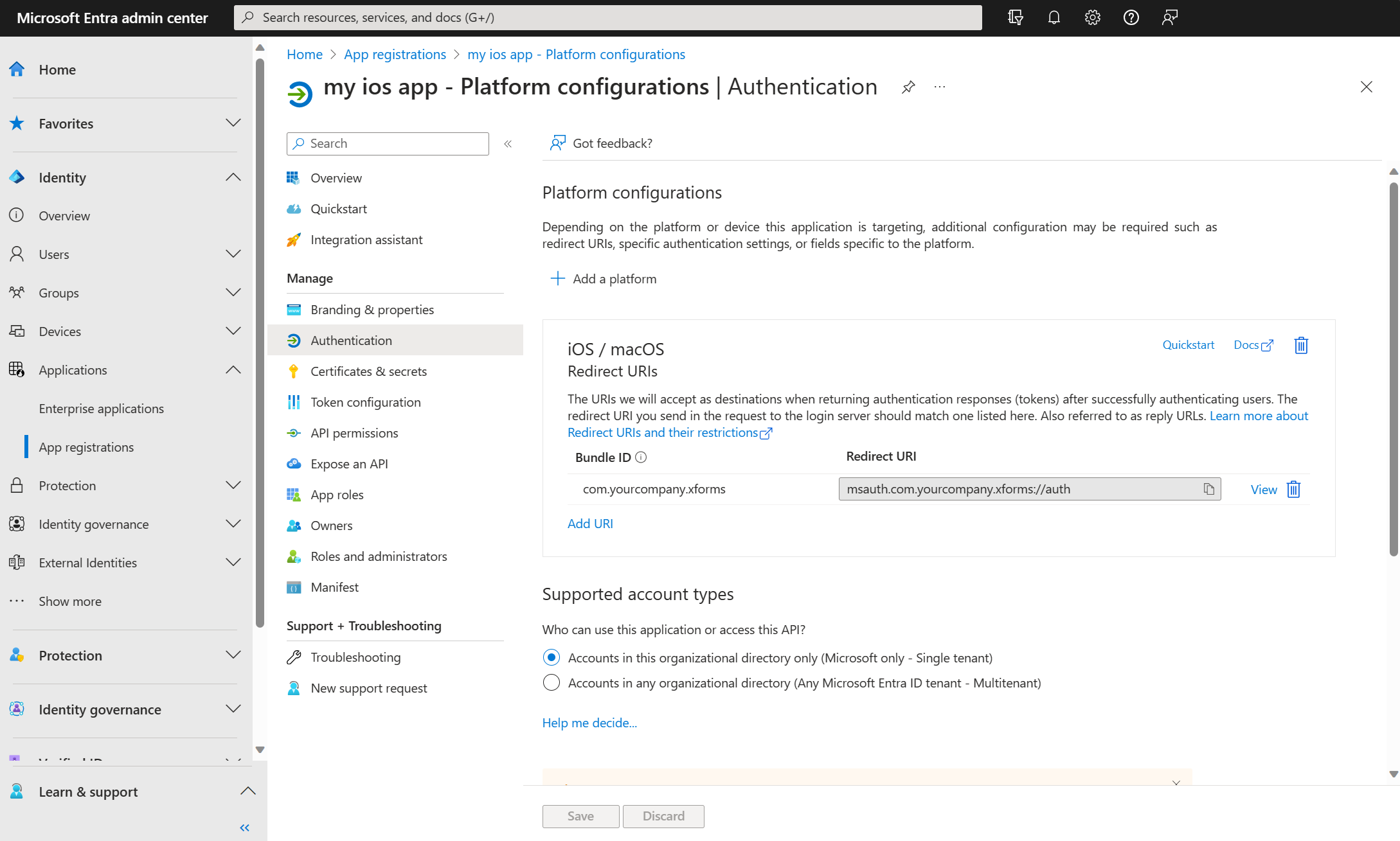

Ange ditt paket-ID och välj sedan Konfigurera.

När du slutför stegen beräknas omdirigerings-URI:n åt dig, som i följande bild.

Om du föredrar att manuellt konfigurera omdirigerings-URI:n kan du göra det via programmanifestet. Här är det rekommenderade formatet för manifestet:

- iOS:

msauth.<BUNDLE_ID>://auth- Ange till exempel

msauth.com.yourcompany.appName://auth

- Ange till exempel

- Android:

msauth://<PACKAGE_NAME>/<SIGNATURE_HASH>- Du kan generera Android-signaturens hash med hjälp av versionsnyckeln eller felsökningsnyckeln via kommandot KeyTool.

Autentisering med användarnamn och lösenord

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Om din app endast använder autentisering med användarnamn och lösenord behöver du inte registrera en omdirigerings-URI för ditt program. Det här flödet gör en tur och retur till Microsoft platforma za identitete. Programmet anropas inte tillbaka på någon specifik URI.

Identifiera dock ditt program som ett offentligt klientprogram. Så här gör du:

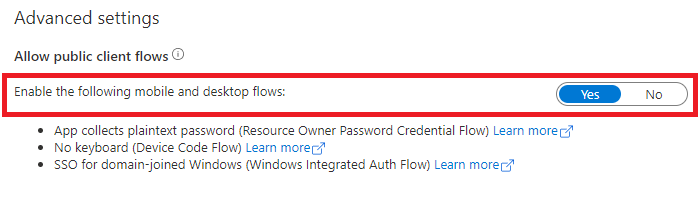

I administrationscentret för Microsoft Entra väljer du din app i Appregistreringar och väljer sedan Autentisering.

I Avancerade inställningar>Tillåt offentliga klientflöden>Aktivera följande mobil- och skrivbordsflöden: välj Ja.

API-behörigheter

Mobilprogram anropar API:er för den inloggade användaren. Appen måste begära delegerade behörigheter. Dessa behörigheter kallas även omfång. Beroende på vilken upplevelse du vill kan du begära delegerade behörigheter statiskt via Azure-portalen. Eller så kan du begära dem dynamiskt vid körning.

Genom att statiskt registrera behörigheter kan administratörer enkelt godkänna din app. Statisk registrering rekommenderas.

Nästa steg

Gå vidare till nästa artikel i det här scenariot, Appkodkonfiguration.