Etablera användare i program med PowerShell

Följande dokumentation innehåller information om konfiguration och självstudier. Den visar hur den generiska PowerShell-anslutningsappen och ECMA-anslutningsvärden (Extensible Connectivity) används för att integrera Microsoft Entra-ID med externa system som erbjuder Windows PowerShell-baserade API:er.

Mer information finns i teknisk referens för Windows PowerShell Connector

Krav för etablering via PowerShell

I följande avsnitt beskrivs kraven för den här självstudien.

Ladda ned PowerShell-installationsfilerna

Ladda ned PowerShell-installationsfilerna från vår GitHub-lagringsplats. Installationsfilerna består av konfigurationsfilen, indatafilen, schemafilen och skripten som används.

Krav för det lokala systemet

Anslutningsappen ger en brygga mellan funktionerna i ECMA Connector Host och Windows PowerShell. Innan du använder anslutningsappen kontrollerar du att du har följande på servern som är värd för anslutningsappen

- En Windows Server 2016 eller en senare version.

- Minst 3 GB RAM-minne som värd för en etableringsagent.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 eller 4.0

- Anslutning mellan värdservern, anslutningsappen och målsystemet som PowerShell-skripten interagerar med.

- Körningsprincipen på servern måste konfigureras för att anslutningsappen ska kunna köra Windows PowerShell-skript. Om inte skripten som anslutningsappen kör är digitalt signerade konfigurerar du körningsprincipen genom att köra det här kommandot:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - För att distribuera den här anslutningsappen krävs ett eller flera PowerShell-skript. Vissa Microsoft-produkter kan tillhandahålla skript för användning med den här anslutningsappen, och supportuttryck för dessa skript tillhandahålls av den produkten. Om du utvecklar egna skript för användning med den här anslutningsappen måste du känna till api:et Extensible Connectivity Management Agent för att utveckla och underhålla dessa skript. Om du integrerar med tredjepartssystem med dina egna skript i en produktionsmiljö rekommenderar vi att du arbetar med tredjepartsleverantören eller en distributionspartner för att få hjälp, vägledning och support för den här integreringen.

Molnkrav

- En Microsoft Entra-klientorganisation med Microsoft Entra ID P1 eller Premium P2 (eller EMS E3 eller E5). För att använda den här funktionen krävs Microsoft Entra ID P1-licenser. Hitta rätt licens för dina behov i Jämför allmänt tillgängliga funktioner i Microsoft Entra ID.

- Rollen Hybrididentitetsadministratör för att konfigurera etableringsagenten och rollerna Programadministratör eller Molnprogramadministratör för att konfigurera etablering i Azure Portal.

- Microsoft Entra-användarna, som ska etableras, måste redan vara ifyllda med de attribut som krävs av schemat.

Ladda ned, installera och konfigurera Microsoft Entra Connect Provisioning Agent Package

Om du har laddat ned etableringsagenten och konfigurerat den för ett annat lokalt program fortsätter du att läsa i nästa avsnitt.

- Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

- Bläddra till Identity>Hybrid Management>Microsoft Entra Connect>Cloud Sync>Agents.

Välj Ladda ned lokal agent, granska villkoren för tjänsten och välj sedan Acceptera villkor och ladda ned.

Kommentar

Använd olika etableringsagenter för lokal programetablering och Microsoft Entra Connect-molnsynkronisering/HR-driven etablering. Alla tre scenarierna ska inte hanteras på samma agent.

Öppna installationsprogrammet för etableringsagenten, godkänn villkoren för tjänsten och välj Installera.

När konfigurationsguiden för Microsoft Entra-etableringsagenten öppnas fortsätter du till fliken Välj tillägg och väljer Lokal programetablering när du uppmanas att ange det tillägg som du vill aktivera.

Etableringsagenten använder operativsystemets webbläsare för att visa ett popup-fönster där du kan autentisera till Microsoft Entra-ID och eventuellt även din organisations identitetsprovider. Om du använder Internet Explorer som webbläsare på Windows Server kan du behöva lägga till Microsoft-webbplatser i webbläsarens lista över betrodda webbplatser så att JavaScript kan köras korrekt.

Ange autentiseringsuppgifter för en Microsoft Entra-administratör när du uppmanas att auktorisera. Användaren måste ha minst rollen Hybrididentitetsadministratör .

Välj Bekräfta för att bekräfta inställningen. När installationen har slutförts kan du välja Avsluta och även stänga installationsprogrammet för etableringsagentpaketet.

Konfigurera den lokala ECMA-appen

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Bläddra till Identity>Applications Enterprise-program.>

- Välj Nytt program.

- Sök efter det lokala ECMA-appprogrammet , ge appen ett namn och välj Skapa för att lägga till den i din klientorganisation.

- Gå till sidan Etablering i ditt program.

- Välj Komma igång.

- På sidan Etablering ändrar du läget till Automatisk.

- I avsnittet Lokal anslutning väljer du den agent som du nyss distribuerade och väljer Tilldela agenter.

- Håll det här webbläsarfönstret öppet när du slutför nästa konfigurationssteg med hjälp av konfigurationsguiden.

Placera filen InputFile.txt och Schema.xml på platser

Innan du kan skapa PowerShell-anslutningsappen för den här självstudien måste du kopiera filen InputFile.txt och Schema.xml till rätt platser. Dessa filer är de som du behövde ladda ned i avsnittet Ladda ned PowerShell-installationsfilerna.

| Fil | plats |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Konfigurera värdcertifikatet för Microsoft Entra ECMA Connector

- På Windows Server där etableringsagenten är installerad väljer du konfigurationsguiden Microsoft ECMA2Host från Start-menyn och kör som administratör. Det är nödvändigt att köra som Windows-administratör för att guiden ska kunna skapa nödvändiga Windows-händelseloggar.

- När ecma connector-värdkonfigurationen har startats, om det är första gången du kör guiden, uppmanas du att skapa ett certifikat. Lämna standardporten 8585 och välj Generera certifikat för att generera ett certifikat. Det automatiskt genererade certifikatet självsignerar som en del av den betrodda rotcertifikatet. Certifikatet SAN matchar värdnamnet.

- Välj Spara.

Skapa PowerShell-anslutningsappen

Allmän skärm

Starta konfigurationsguiden för Microsoft ECMA2Host från Start-menyn.

Längst upp väljer du Importera och väljer filen configuration.xml från steg 1.

Den nya anslutningsappen ska skapas och visas i rött. Välj Redigera.

Generera en hemlig token som används för att autentisera Microsoft Entra-ID till anslutningsappen. Det ska vara minst 12 tecken och unikt för varje program. Om du inte redan har en hemlig generator kan du använda ett PowerShell-kommando, till exempel följande för att generera ett exempel på en slumpmässig sträng.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})På sidan Egenskaper ska all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

Property Värde Name Namnet du valde för anslutningsappen, som ska vara unikt för alla anslutningsappar i din miljö. Exempel: PowerShellAutosynkronisering av timer (minuter) 120 Hemlig token Ange din hemliga token här. Det bör vara minst 12 tecken. Tilläggs-DLL För PowerShell-anslutningsappen väljer du Microsoft.IAM.Connector.PowerShell.dll.

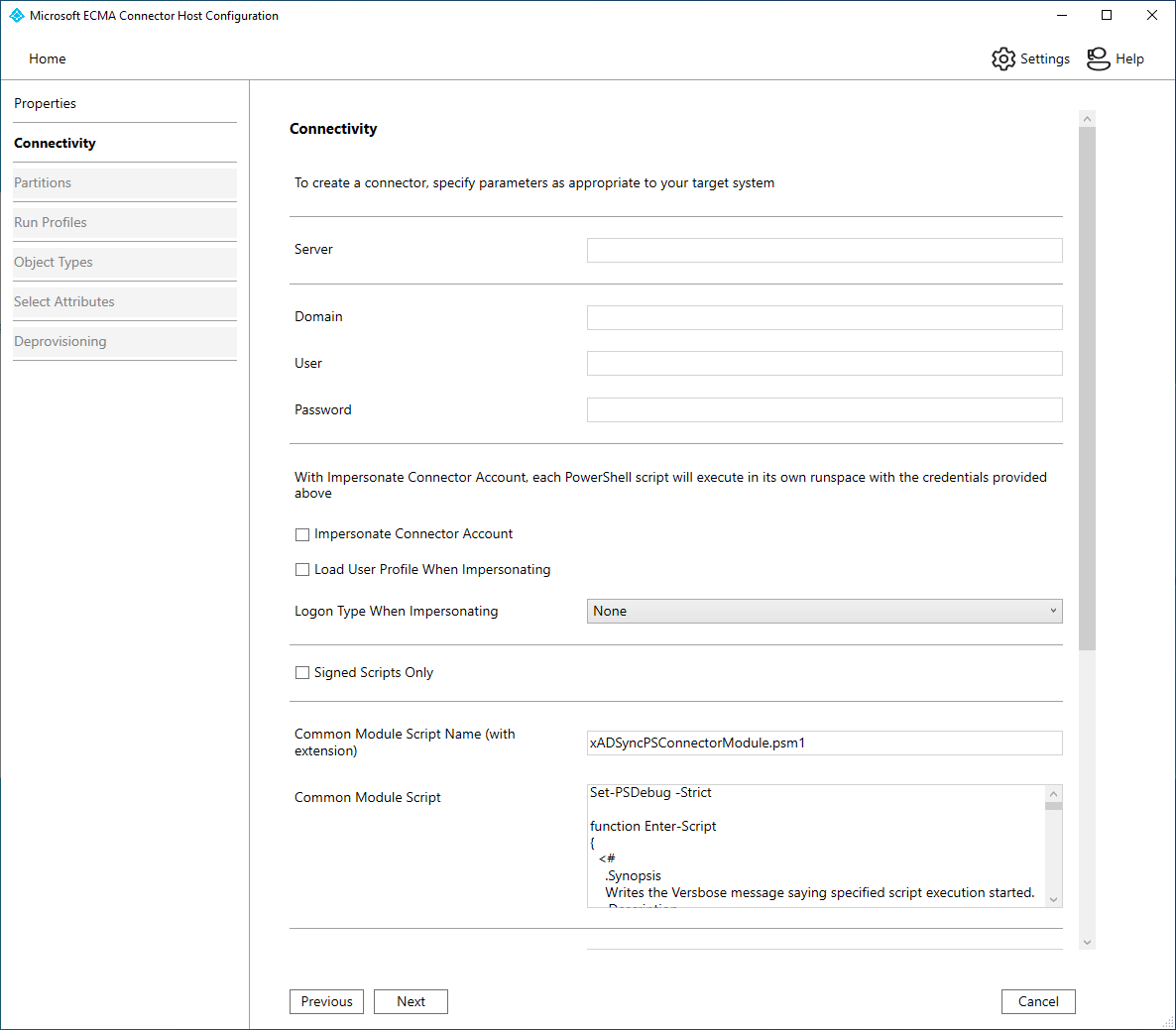

Anslutning

På fliken Anslutning kan du ange konfigurationsparametrar för anslutning till ett fjärrsystem. Konfigurera anslutningsfliken med den information som anges i tabellen.

- På sidan Anslutning ska all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

| Parameter | Värde | Syfte |

|---|---|---|

| Server | <Blank> | Servernamn som anslutningsappen ska ansluta till. |

| Domän | <Blank> | Domän för autentiseringsuppgifterna som ska lagras för användning när anslutningsappen körs. |

| User | <Blank> | Användarnamn för autentiseringsuppgifterna som ska lagras för användning när anslutningsappen körs. |

| Lösenord | <Blank> | Lösenordet för autentiseringsuppgifterna som ska lagras för användning när anslutningsappen körs. |

| Personifiera anslutningskonto | Avmarkerat | När det är sant kör synkroniseringstjänsten Windows PowerShell-skripten i kontexten för de angivna autentiseringsuppgifterna. När det är möjligt rekommenderar vi att parametern $Credentials skickas till varje skript i stället för personifiering. |

| Läs in användarprofil vid personifiering | Avmarkerat | Instruerar Windows att läsa in användarprofilen för anslutningsappens autentiseringsuppgifter under personifieringen. Om den personifierade användaren har en nätverksroamingsprofil läser inte anslutningsappen in roamingprofilen. |

| Inloggningstyp vid personifiering | Ingen | Inloggningstyp under personifiering. Mer information finns i dwLogonType-dokumentationen. |

| Endast signerade skript | Avmarkerat | Om det är sant verifierar Windows PowerShell-anslutningsappen att varje skript har en giltig digital signatur. Om det är falskt kontrollerar du att synkroniseringstjänstserverns Windows PowerShell-körningsprincip är RemoteSigned eller Unrestricted. |

| Common Module Script Name (med tillägg) | xADSyncPSConnectorModule.psm1 | Med anslutningsappen kan du lagra en delad Windows PowerShell-modul i konfigurationen. När anslutningsappen kör ett skript extraheras Windows PowerShell-modulen till filsystemet så att varje skript kan importera det. |

| Common Module Script | AD Sync PowerShell Connector-modulkod som värde. Den här modulen skapas automatiskt av ECMA2Host när anslutningsappen körs. | |

| Valideringsskript | <Blank> | Valideringsskriptet är ett valfritt Windows PowerShell-skript som kan användas för att säkerställa att konfigurationsparametrarna för anslutningsappen som tillhandahålls av administratören är giltiga. |

| Schemaskript | GetSchema-kod som värde. | |

| Ytterligare namn på konfigurationsparameter | FileName,Delimiter,Encoding | Förutom standardkonfigurationsinställningarna kan du definiera ytterligare anpassade konfigurationsinställningar som är specifika för instansen av anslutningsappen. Dessa parametrar kan anges på nivåerna för anslutningsappen, partitionen eller körningsstegen och nås från det relevanta Windows PowerShell-skriptet. |

| Ytterligare namn på krypterade konfigurationsparametrar | <Blank> |

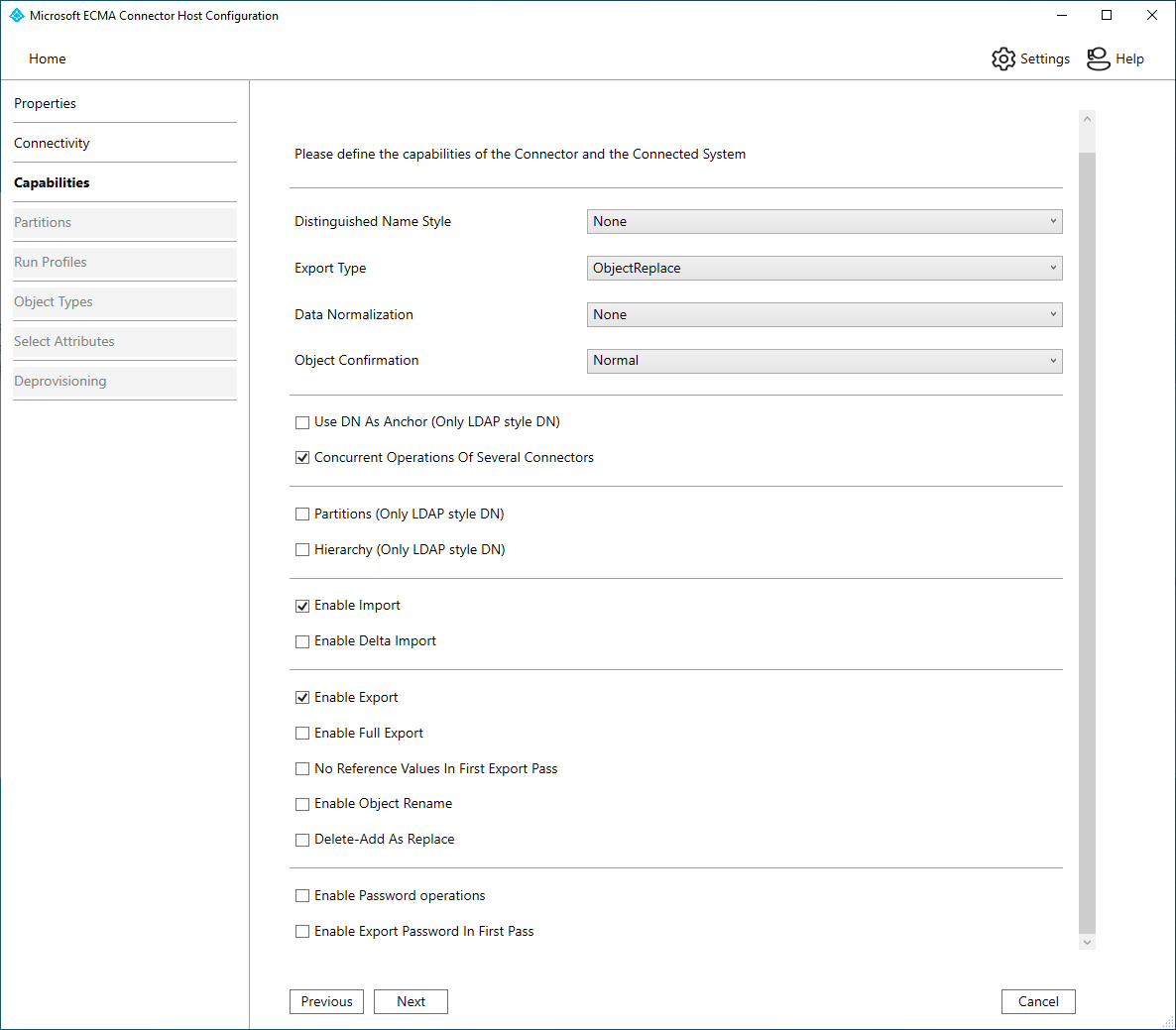

Funktioner

Fliken Funktioner definierar anslutningsappens beteende och funktioner. De val som görs på den här fliken kan inte ändras när anslutningsappen skapas. Konfigurera fliken Funktioner med den information som anges i tabellen.

- På sidan Funktioner ska all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

| Parameter | Värde | Syfte |

|---|---|---|

| Formatmall för unikt namn | Ingen | Anger om anslutningsappen stöder unika namn och i så fall vilken formatmall. |

| Exporttyp | ObjectReplace | Avgör vilken typ av objekt som visas för exportskriptet. |

| Datanormalisering | Ingen | Instruerar synkroniseringstjänsten att normalisera fästpunktsattribut innan de tillhandahålls till skript. |

| Objektbekräftelse | Normal | Detta ignoreras. |

| Använda DN som fästpunkt | Avmarkerat | Om formatmallen Unikt namn är inställt på LDAP är fästpunktsattributet för anslutningsutrymmet också det unika namnet. |

| Samtidiga åtgärder för flera anslutningsappar | Kontrollerad | När det är markerat kan flera Windows PowerShell-anslutningsappar köras samtidigt. |

| Partitioner | Avmarkerat | När den är markerad stöder anslutningsappen flera partitioner och partitionsidentifiering. |

| Hierarki | Avmarkerat | När den är markerad stöder anslutningsappen en hierarkisk struktur i LDAP-format. |

| Aktivera import | Kontrollerad | När den är markerad importerar anslutningsappen data via importskript. |

| Aktivera deltaimport | Avmarkerat | När den är markerad kan anslutningsappen begära delta från importskripten. |

| Aktivera export | Kontrollerad | När den är markerad exporterar anslutningsappen data via exportskript. |

| Aktivera fullständig export | Kontrollerad | Stöds ej. Detta ignoreras. |

| Inga referensvärden i första exportpasset | Avmarkerat | När det är markerat exporteras referensattribut i ett andra exportpass. |

| Aktivera objektbyte | Avmarkerat | När det är markerat kan unika namn ändras. |

| Ta bort lägg till som ersätt | Kontrollerad | Stöds ej. Detta ignoreras. |

| Aktivera exportlösenord i första passet | Avmarkerat | Stöds ej. Detta ignoreras. |

Globala parametrar

På fliken Globala parametrar kan du konfigurera De Windows PowerShell-skript som anslutningsappen kör. Du kan också konfigurera globala värden för anpassade konfigurationsinställningar som definierats på fliken Anslutning. Konfigurera fliken globala parametrar med den information som anges i tabellen.

- På sidan Globala parametrar ska all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

| Parameter | Värde |

|---|---|

| Partitionsskript | <Blank> |

| Hierarkiskript | <Blank> |

| Börja importera skript | <Blank> |

| Importera skript | Klistra in importskriptet som värde |

| Slutimportskript | <Blank> |

| Börja exportera skript | <Blank> |

| Exportera skript | Klistra in importskriptet som värde |

| Slutexportskript | <Blank> |

| Börja lösenordsskript | <Blank> |

| Skript för lösenordstillägg | <Blank> |

| Avsluta lösenordsskript | <Blank> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Tom> (standardvärdet ÄR UTF8) |

Partitioner, Kör profiler, Exportera, FullImport

Behåll standardvärdena och välj nästa.

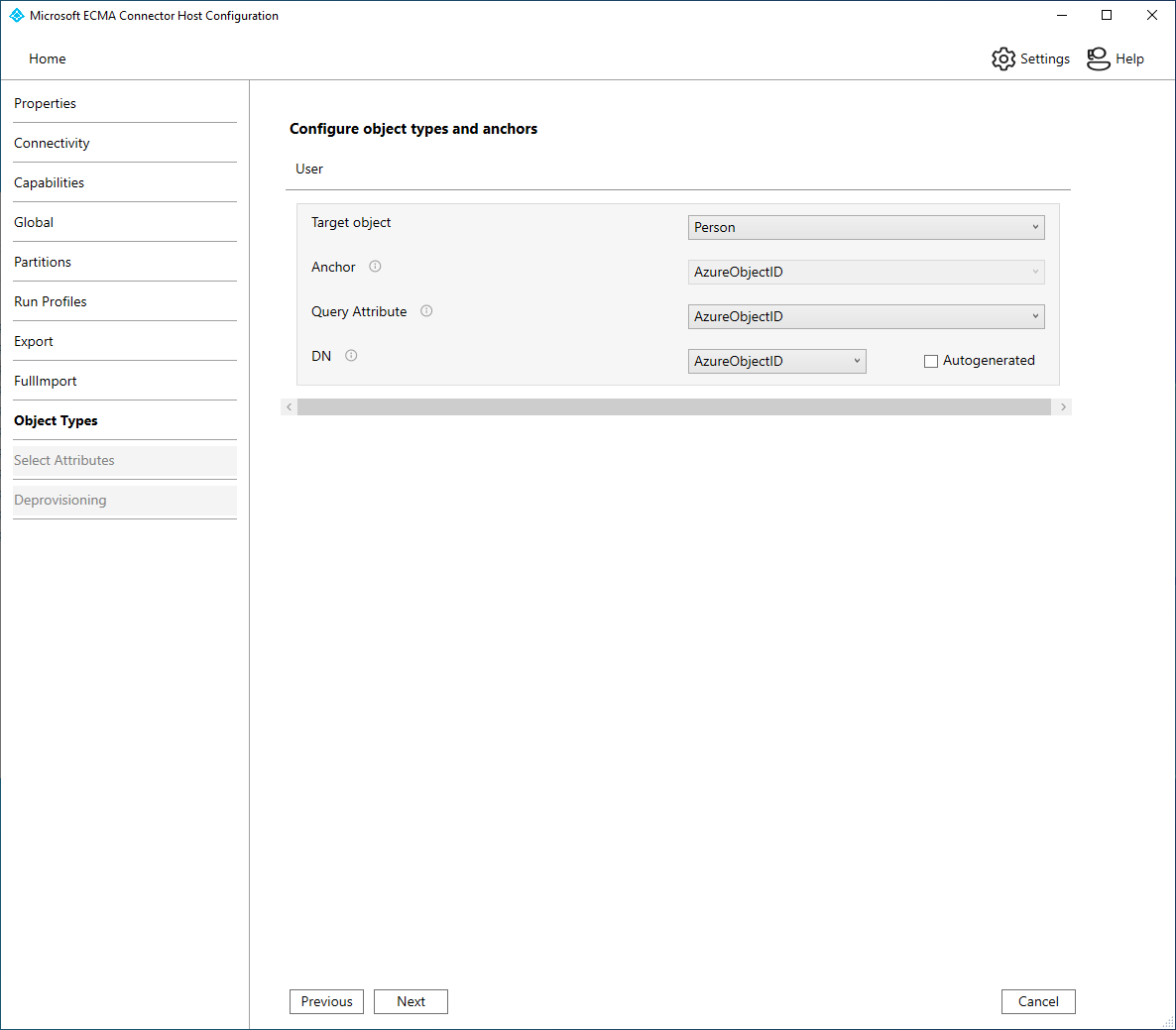

Objekttyper

Konfigurera fliken objekttyper med den information som anges i tabellen.

- På sidan Objekttyper ska all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

| Parameter | Värde |

|---|---|

| Målobjekt | Person |

| Fästpunkt | AzureObjectID |

| Frågeattribut | AzureObjectID |

| DN | AzureObjectID |

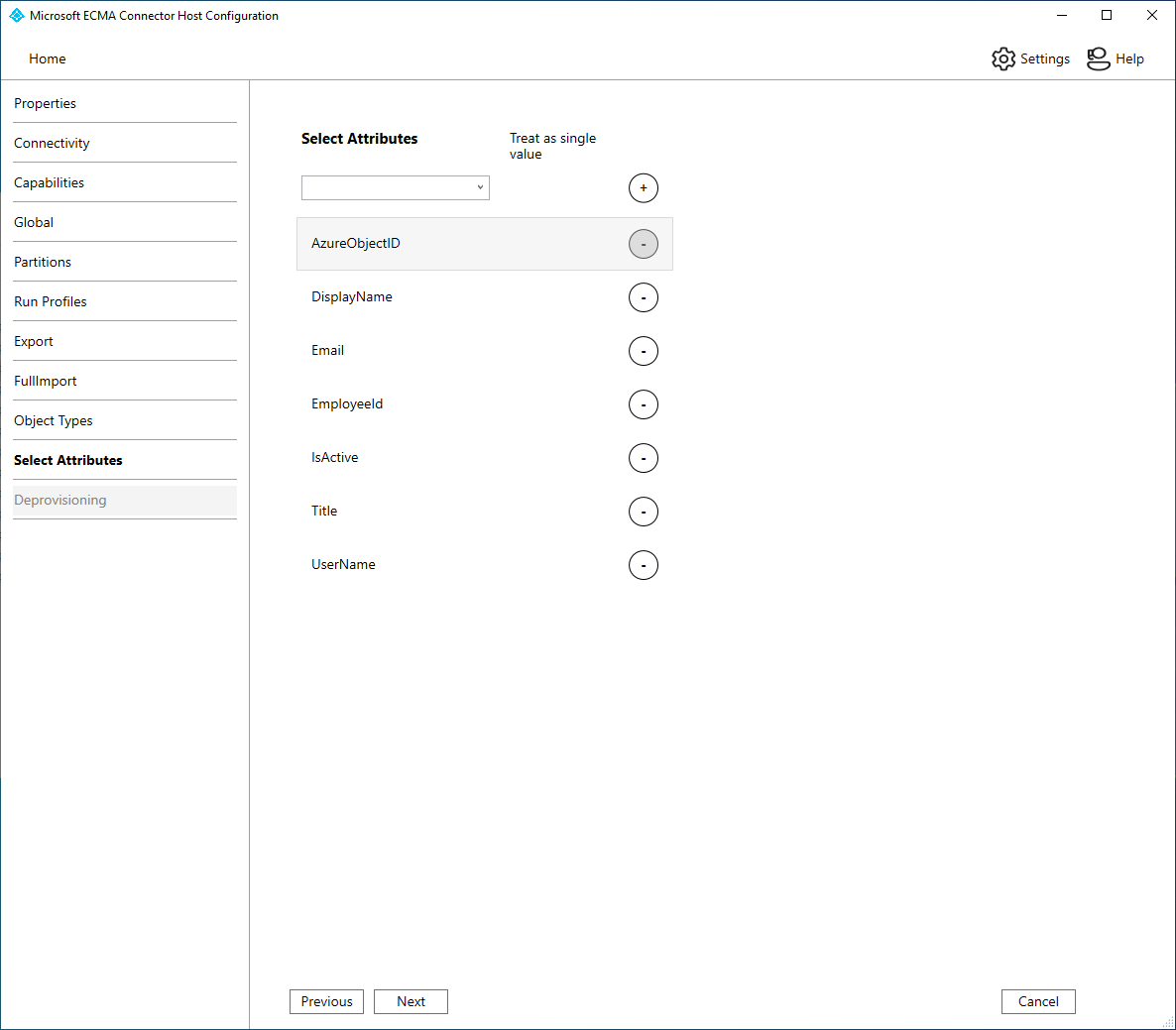

Välj attribut

Kontrollera att följande attribut är markerade:

På sidan Välj attribut ska all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

AzureObjectID

Är aktiv

DisplayName

EmployeeId

Title

UserName

Email

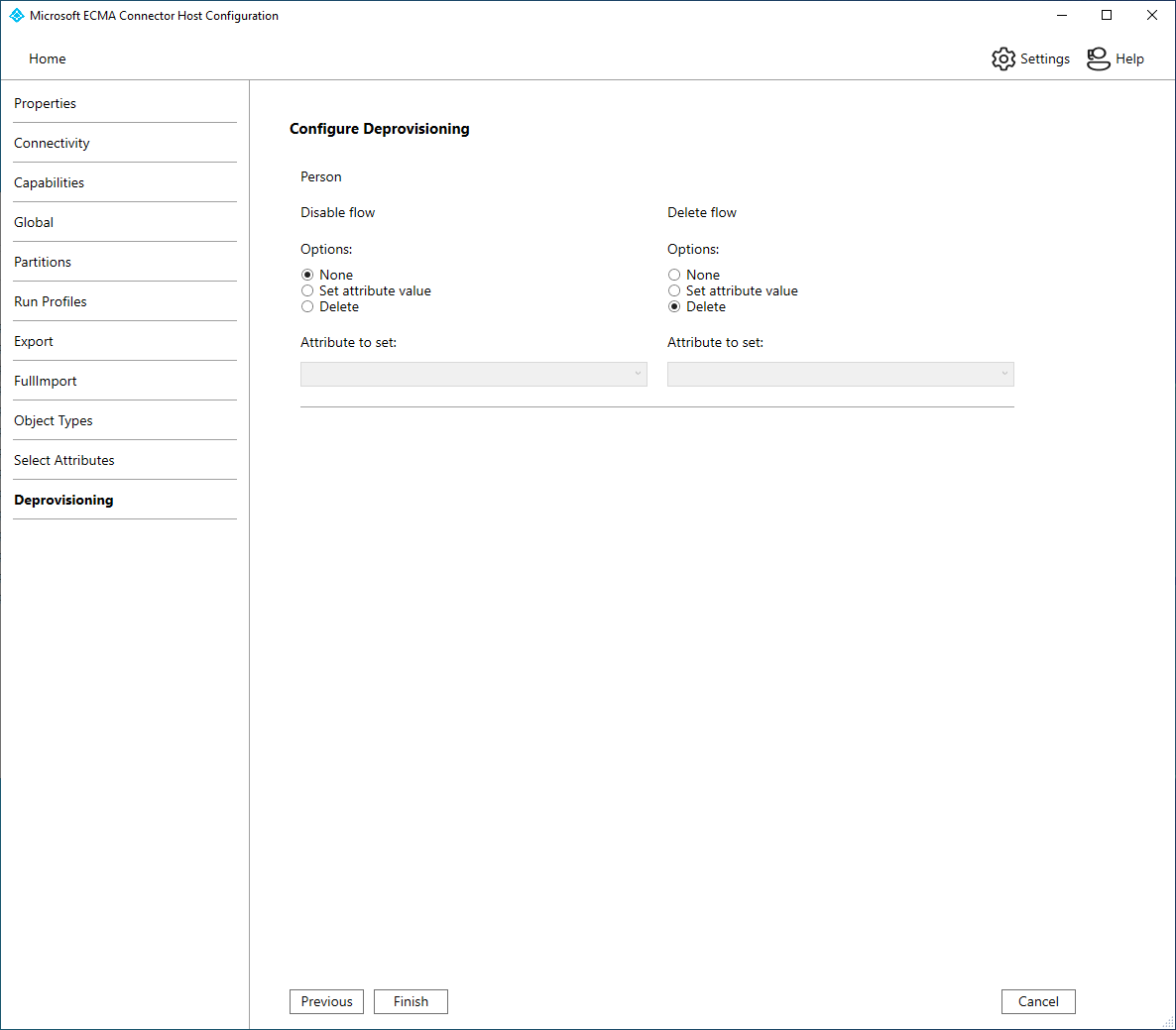

Avetablering

På sidan Avetablering kan du ange om du vill att Microsoft Entra-ID ska ta bort användare från katalogen när de inte omfattas av programmet. I så fall väljer du Ta bort under Inaktivera flöde och under Ta bort flöde väljer du Ta bort. Om Ange attributvärde väljs kommer de attribut som valts på föregående sida inte att vara tillgängliga att välja på sidan Avetablering.

- På sidan Avetablering bör all information fyllas i. Tabellen tillhandahålls som referens. Välj Nästa.

Kontrollera att ECMA2Host-tjänsten körs och kan läsa från en fil via PowerShell

Följ de här stegen för att bekräfta att värdservern har startats och har identifierat befintliga användare från det aktuella systemet.

- På servern som kör Microsoft Entra ECMA Connector Host väljer du Starta.

- Välj kör om det behövs och ange sedan services.msc i rutan.

- I listan Tjänster kontrollerar du att Microsoft ECMA2Host finns och körs. Om den inte körs väljer du Starta.

- Starta PowerShell på den server som kör Microsoft Entra ECMA Connector Host.

- Ändra till mappen där ECMA-värden installerades, till exempel

C:\Program Files\Microsoft ECMA2Host. - Ändra till underkatalogen

Troubleshooting. - Kör skriptet

TestECMA2HostConnection.ps1i katalogen som det visas och ange anslutningsappens namn ochObjectTypePathvärdetcachesom argument. Om anslutningsappens värd inte lyssnar på TCP-port 8585 kan du också behöva ange-Portargumentet. När du uppmanas till det skriver du den hemliga token som konfigurerats för anslutningsappen.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Om skriptet visar ett felmeddelande eller varningsmeddelande kontrollerar du att tjänsten körs och att anslutningsnamnet och den hemliga token matchar de värden som du konfigurerade i konfigurationsguiden.

- Om skriptet visar utdata

Falsehar anslutningsappen inte sett några poster i källmålsystemet för befintliga användare. Om det här är en ny målsysteminstallation kan du förvänta dig det här beteendet och du kan fortsätta i nästa avsnitt. - Men om målsystemet redan innehåller en eller flera användare men skriptet visade

False, indikerar denna status att anslutningen inte kunde läsa från målsystemet. Om du försöker etablera kanske Microsoft Entra-ID:t inte matchar användarna i källkatalogen korrekt med användare i Microsoft Entra-ID. Vänta några minuter tills anslutningsvärden slutför läsningen av objekt från det befintliga målsystemet och kör sedan skriptet igen. Om utdata fortsätter att varaFalsekontrollerar du konfigurationen av anslutningsappen och behörigheterna i målsystemet tillåter att anslutningsappen läser befintliga användare.

Testa anslutningen från Microsoft Entra-ID till anslutningsvärden

Gå tillbaka till webbläsarfönstret där du konfigurerade programetablering i portalen.

Kommentar

Om tidsgränsen för fönstret hade överskrids måste du välja agenten igen.

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Bläddra till Identity>Applications Enterprise-program.>

- Välj det lokala ECMA-appprogrammet .

- Välj Etablering.

- Om Kom igång visas ändrar du läget till Automatisk. I avsnittet Lokal anslutning väljer du den agent som du just distribuerade och väljer Tilldela agenter och väntar 10 minuter. Annars går du till Redigera etablering.

Under avsnittet Administratörsautentiseringsuppgifter anger du följande URL.

connectorNameErsätt delen med namnet på anslutningsappen på ECMA-värden, till exempelPowerShell. Om du har angett ett certifikat från certifikatutfärdare för ECMA-värden ersätterlocalhostdu med värdnamnet för den server där ECMA-värden är installerad.Property Värde Klientorganisations-URL https://localhost:8585/ecma2host_connectorName/scim Ange värdet för den hemliga token som du definierade när du skapade anslutningsappen.

Kommentar

Om du precis har tilldelat agenten till programmet väntar du 10 minuter tills registreringen har slutförts. Anslutningstestet fungerar inte förrän registreringen har slutförts. Att tvinga agentregistreringen att slutföras genom att starta om etableringsagenten på servern kan påskynda registreringsprocessen. Gå till servern, sök efter tjänster i Sökfältet i Windows, identifiera Microsoft Entra Connect Provisioning Agent-tjänsten, högerklicka på tjänsten och starta om.

Välj Testa anslutning och vänta en minut.

När anslutningstestet har slutförts och anger att de angivna autentiseringsuppgifterna har behörighet att aktivera etablering väljer du Spara.

Konfigurera programanslutningen

Gå tillbaka till webbläsarfönstret där du konfigurerade programetablering.

Kommentar

Om tidsgränsen för fönstret hade överskrids måste du välja agenten igen.

Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

Bläddra till Identity>Applications Enterprise-program.>

Välj det lokala ECMA-appprogrammet .

Välj Etablering.

Om Kom igång visas ändrar du läget till Automatisk. I avsnittet Lokal anslutning väljer du den agent som du distribuerade och väljer Tilldela agenter. Annars går du till Redigera etablering.

Under avsnittet Administratörsautentiseringsuppgifter anger du följande URL.

{connectorName}Ersätt delen med namnet på anslutningsappen på ECMA-anslutningsvärden, till exempel CSV. Anslutningsappens namn är skiftlägeskänsligt och bör vara samma skiftläge som konfigurerades i guiden. Du kan också ersättalocalhostmed datorns värdnamn.Property Värde Klientorganisations-URL https://localhost:8585/ecma2host_CSV/scimAnge värdet för den hemliga token som du definierade när du skapade anslutningsappen.

Kommentar

Om du precis har tilldelat agenten till programmet väntar du 10 minuter tills registreringen har slutförts. Anslutningstestet fungerar inte förrän registreringen har slutförts. Att tvinga agentregistreringen att slutföras genom att starta om etableringsagenten på servern kan påskynda registreringsprocessen. Gå till din server, sök efter tjänster i Windows sökfält, identifiera Microsoft Entra Connect Provisioning Agent Service, högerklicka på tjänsten och starta om.

Välj Testa anslutning och vänta en minut.

När anslutningstestet har slutförts och anger att de angivna autentiseringsuppgifterna har behörighet att aktivera etablering väljer du Spara.

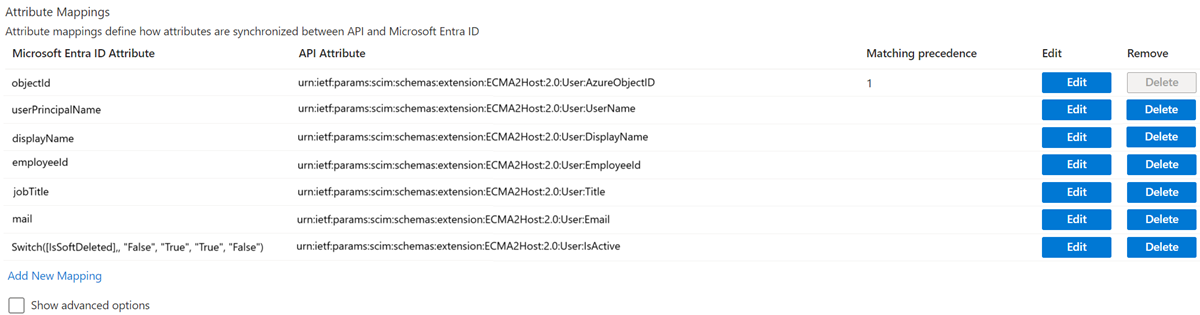

Konfigurera attributmappningar

Nu måste du mappa attribut mellan representationen av användaren i Microsoft Entra-ID och representationen av en användare i den lokala InputFile.txt.

Du använder Azure Portal för att konfigurera mappningen mellan Microsoft Entra-användarens attribut och de attribut som du tidigare valde i konfigurationsguiden för ECMA-värden.

Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

Bläddra till Identity>Applications Enterprise-program.>

Välj det lokala ECMA-appprogrammet .

Välj Etablering.

Välj Redigera etablering och vänta 10 sekunder.

Expandera Mappningar och välj Etablera Microsoft Entra-användare. Om det här är första gången du har konfigurerat attributmappningarna för det här programmet finns det bara en mappning för en platshållare.

Bekräfta att schemat är tillgängligt i Microsoft Entra-ID genom att markera kryssrutan Visa avancerade alternativ och välja Redigera attributlista för ScimOnPremises. Kontrollera att alla attribut som valts i konfigurationsguiden visas. Annars väntar du flera minuter på att schemat ska uppdateras och läser sedan in sidan igen. När du ser attributen i listan, avbryt sedan från den här sidan för att återgå till mappningslistan.

Nu väljer du på userPrincipalName PLACEHOLDER-mappning. Den här mappningen läggs till som standard när du först konfigurerar lokal etablering. Ändra värdet så att det matchar följande:

Mappningstyp Källattribut Målattribut Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Välj Lägg till ny mappning och upprepa nästa steg för varje mappning.

Ange käll- och målattributen för var och en av mappningarna i följande tabell.

Mappningstyp Källattribut Målattribut Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Direct displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Direct employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Direct jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Direct e-post urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Uttryck Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive När alla mappningar har lagts till väljer du Spara.

Tilldela användare till ett program

Nu när du har Microsoft Entra ECMA Connector Host som pratar med Microsoft Entra-ID och attributmappningen konfigurerad kan du gå vidare till att konfigurera vem som är i omfånget för etablering.

Viktigt!

Om du är inloggad med rollen Hybrididentitetsadministratör måste du logga ut och logga in med en roll som är minst Programadministratör för det här avsnittet. Rollen Hybrididentitetsadministratör har inte behörighet att tilldela användare till program.

Om det finns befintliga användare i InputFile.txt bör du skapa programrolltilldelningar för dessa befintliga användare. Mer information om hur du skapar programrolltilldelningar i grupp finns i styra ett programs befintliga användare i Microsoft Entra-ID.

Om det inte finns några aktuella användare av programmet väljer du annars en testanvändare från Microsoft Entra som ska etableras till programmet.

- Kontrollera att den valda användaren har alla egenskaper, mappade till de obligatoriska attributen i schemat.

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Bläddra till Identity>Applications Enterprise-program.>

- Välj det lokala ECMA-appprogrammet .

- Till vänster under Hantera väljer du Användare och grupper.

- Välj Lägg till användare/grupp.

- Under Användare väljer du Ingen markerad.

- Välj användare till höger och välj knappen Välj .

- Välj nu Tilldela.

Testetablering

Nu när dina attribut har mappats och användarna har tilldelats kan du testa etablering på begäran med en av dina användare.

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Bläddra till Identity>Applications Enterprise-program.>

- Välj det lokala ECMA-appprogrammet .

- Välj Etablering.

- Välj Etablera på begäran.

- Sök efter en av testanvändarna och välj Etablera.

- Efter flera sekunder visas meddelandet Skapad användare i målsystemet med en lista över användarattributen.

Starta etableringsanvändare

- När etableringen på begäran har slutförts ändrar du tillbaka till konfigurationssidan för etablering. Kontrollera att omfånget endast är inställt på tilldelade användare och grupper, aktivera etablering och välj Spara.

- Vänta flera minuter tills etableringen har startat. Det kan ta upp till 40 minuter. När försörjningsjobbet har slutförts, enligt beskrivningen i nästa avsnitt, kan du, när du är färdig med testningen, ändra etableringsstatusen till Avoch välja Spara. Den här åtgärden hindrar etableringstjänsten från att köras i framtiden.