Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Microsoft Authenticator ger en annan säkerhetsnivå till ditt Arbets- eller skolkonto för Microsoft Entra eller ditt Microsoft-konto. Den är tillgänglig för Android och iOS. Med Microsoft Authenticator-appen kan användarna autentisera på ett lösenordslöst sätt under inloggningen. De kan också använda det som ett verifieringsalternativ under SSPR-händelser (självbetjäning av lösenordsåterställning) eller multifaktorautentisering (MFA).

Microsoft Authenticator stöder nyckel, lösenordslös inloggning och MFA med hjälp av meddelanden och verifieringskoder.

- Användare kan logga in med en nyckel i Authenticator-appen och slutföra nätfiskeresistent autentisering med sin biometriska inloggning eller enhetens PIN-kod.

- Användare kan konfigurera Authenticator-meddelanden och logga in med Authenticator i stället för användarnamn och lösenord.

- Användare kan få en MFA-begäran på sin mobila enhet och godkänna eller neka inloggningsförsöket från sin telefon.

- De kan också använda en OATH-verifieringskod i Authenticator-appen och ange den i ett inloggningsgränssnitt.

Mer information finns i Aktivera lösenordslös inloggning med Microsoft Authenticator.

Anteckning

Android-användare med företagsportalversioner under 2111 (5.0.5333.0) kan inte registrera Authenticator förrän de uppdaterar sitt företagsportalprogram till en nyare version.

Inloggning med passkey

Authenticator är en kostnadsfri nyckellösning som låter användare göra lösenordsfria nätfiskeresistenta autentiseringar från sina egna telefoner. Några viktiga fördelar med att använda lösenordsnycklar i Authenticator-appen:

- Passnycklar kan enkelt distribueras i stor skala. Sedan är passkeys tillgängliga på en användares telefon för både hantering av mobila enheter (MDM) och BYOD-scenarier (ta med din egen enhet).

- Nycklar i Authenticator kostar inget mer och reser med användaren vart de än går.

- Nycklar i Authenticator är enhetsbundna, vilket säkerställer att nyckeln inte lämnar enheten som den skapades på.

- Användarna håller sig uppdaterade med den senaste nyckelinnovationen baserat på öppna WebAuthn-standarder.

- Företag kan lägga andra funktioner ovanpå autentiseringsflöden, till exempel FIPS 140-efterlevnad (Federal Information Processing Standards).

Enhetsbunden nyckel

Nycklar i Authenticator-appen är enhetsbundna för att säkerställa att de aldrig lämnar den enhet som de skapades på. På en iOS-enhet använder Authenticator den säkra enklaven för att skapa nyckeln. På Android skapar vi nyckeln i det säkra elementet på enheter som stöder det eller återgår till den betrodda körningsmiljön (TEE).

Så här fungerar nyckelattestering med Authenticator

När attestering är aktiverat i principen Nyckelnyckel (FIDO2) försöker Microsoft Entra-ID:t verifiera legitimiteten för säkerhetsnyckelmodellen eller nyckelprovidern där nyckeln skapas. När en användare registrerar en nyckel i Authenticator verifierar att den legitima Microsoft Authenticator-appen skapade nyckeln med hjälp av Apple- och Google-tjänster. Här följer information om hur attestering fungerar för varje plattform:

iOS: Authenticator-attesteringen använder iOS App Attest-tjänsten för att säkerställa autentiseringsappens legitimitet innan nyckeln registreras.

Android:

- För Play Integrity-attestering använder Authenticator-attestering Play Integrity API för att säkerställa legitimiteten hos Authenticator-appen innan passnyckeln registreras.

- För nyckelattestering använder autentiseringsattesteringen Androids nyckelattestering för att kontrollera att åtkomstkoden som registreras är maskinvarubaserad.

Anteckning

För både iOS och Android förlitar sig Authenticator-attesteringen på Apple- och Google-tjänster för att verifiera äktheten hos Authenticator-appen. Tung tjänstanvändning kan göra att nyckelregistreringen misslyckas och användarna kan behöva försöka igen. Om Apple- och Google-tjänsterna är nere blockerar Authenticator-attesteringen registrering som kräver attestering tills tjänsterna återställs. Information om hur du övervakar statusen för Google Play-integritetstjänsten finns i Instrumentpanelen för Google Play-status. Information om hur du övervakar status för iOS App Attest-tjänsten finns i Systemstatus.

Mer information om hur du konfigurerar attestering finns i Så här aktiverar du nycklar i Microsoft Authenticator för Microsoft Entra-ID.

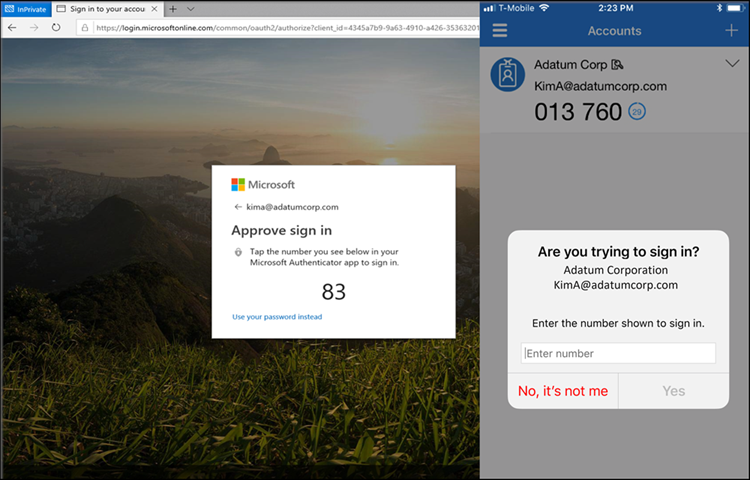

Lösenordsfri inloggning via meddelanden

I stället för att se en uppmaning om ett lösenord efter att ha angett ett användarnamn ser användare som aktiverar telefoninloggning från Authenticator-appen ett meddelande om att ange ett nummer i sin app. När rätt nummer har valts slutförs inloggningsprocessen.

Den här autentiseringsmetoden ger en hög säkerhetsnivå och tar bort behovet av att användaren anger ett lösenord vid inloggning.

Information om hur du kommer igång med lösenordslös inloggning finns i Aktivera lösenordslös inloggning med Microsoft Authenticator.

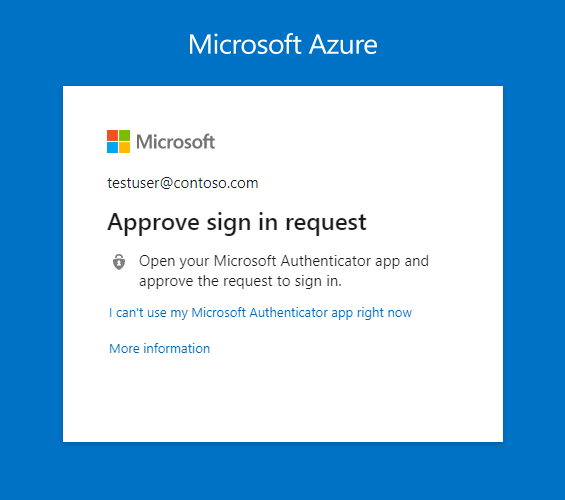

MFA genom aviseringar i mobilappen

Authenticator-appen kan hjälpa till att förhindra obehörig åtkomst till konton och stoppa bedrägliga transaktioner genom att skicka ett meddelande till din smartphone eller surfplatta. Användarna visar meddelandet och väljer Verifiera om det är legitimt. Annars kan de välja Neka.

Anteckning

Från och med augusti 2023 genererar avvikande inloggningar inte meddelanden, på samma sätt som inloggningar från okända platser inte genererar meddelanden. Om du vill godkänna en avvikande inloggning kan användarna öppna Microsoft Authenticator eller Authenticator Lite i en relevant tillhörande app som Outlook. Därefter kan de antingen dra ner för att uppdatera eller trycka på Uppdatera och godkänna begäran.

I Kina fungerar inte metoden Notification through mobile app på Android-enheter eftersom google play-tjänster (inklusive push-meddelanden) blockeras i regionen. IOS-meddelanden fungerar dock. För Android-enheter bör alternativa autentiseringsmetoder göras tillgängliga för dessa användare.

Verifieringskod från mobilapp

Authenticator-appen kan användas som en programvarutoken för att generera en OATH-verifieringskod. När du har angett ditt användarnamn och lösenord anger du koden som tillhandahålls av Authenticator-appen i inloggningsgränssnittet. Verifieringskoden utgör en andra form av autentisering.

Anteckning

OATH-verifieringskoder som genereras av Authenticator stöds inte för certifikatbaserad autentisering.

Användare kan ha en kombination av upp till fem OATH-maskinvarutoken eller autentiseringsprogram, till exempel Authenticator-appen, som konfigurerats för användning när som helst.

FIPS 140-kompatibel för Microsoft Entra-autentisering

I enlighet med riktlinjerna som beskrivs i National Institute of Standards and Technologies (NIST) Special Publication 800-63B, krävs autentisering som används av amerikanska myndigheter för att använda FIPS 140-validerad kryptografi. Den här riktlinjen hjälper amerikanska myndigheter att uppfylla kraven i Executive Order (EO) 14028. Dessutom hjälper den här riktlinjen andra reglerade branscher som sjukvårdsorganisationer som arbetar med elektroniska recept för kontrollerade ämnen (EPCS) att uppfylla sina regelkrav.

FIPS 140 är en amerikansk myndighetsstandard som definierar minimikrav för säkerhet för kryptografiska moduler i informationsteknikprodukter och -system. Valideringsprogrammet för kryptografiska moduler (CMVP) underhåller testningen mot FIPS 140-standarden.

Microsoft Authenticator för iOS

Från och med version 6.6.8 använder Microsoft Authenticator för iOS den inbyggda Apple CoreCrypto-modulen för FIPS-validerad kryptografi på Apple iOS FIPS 140-kompatibla enheter. Alla Microsoft Entra-autentiseringar med nätfiskeresistenta enhetsbundna nycklar, push-multifaktorautentisering (MFA), lösenordslös telefoninloggning (PSI) och tidsbaserade engångslösenord (TOTP) använder FIPS-kryptografin.

Mer information om FIPS 140-verifierade kryptografiska moduler som används och kompatibla iOS-enheter finns i Apple iOS-säkerhetscertifieringar.

Microsoft Authenticator för Android

Från och med version 6.2409.6094 på Microsoft Authenticator för Android betraktas alla autentiseringar i Microsoft Entra-ID, inklusive nyckelnycklar, som FIPS-kompatibla. Authenticator använder kryptografimodulen wolfSSL Inc. för att uppnå FIPS 140- och säkerhetsnivå 1-efterlevnad på Android-enheter. Mer information om certifieringen finns i Cryptographic Module Validation Program.

Fastställa registreringstypen Microsoft Authenticator i Säkerhetsinformation

Användare kan komma åt säkerhetsinformation (se URL:er i nästa avsnitt) eller genom att välja Säkerhetsinformation från MyAccount för att hantera och lägga till fler Microsoft Authenticator-registreringar. Specifika ikoner används för att skilja mellan om Microsoft Authenticator-registreringen är lösenordslös inloggning eller MFA.

| Registreringstyp för authenticator | Ikon |

|---|---|

| Microsoft Authenticator: Lösenordslös telefoninloggning |

|

| Microsoft Authenticator: (Notification/Code) |

|

SecurityInfo-länkar

| Moln | URL för säkerhetsinformation |

|---|---|

| Azure Commercial (inkluderar Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Azure for US Government (inkluderar GCC High och DoD) | https://aka.ms/MySecurityInfo-us |

Uppdateringar av autentiseringsapp

Microsoft uppdaterar kontinuerligt Authenticator för att upprätthålla en hög säkerhetsnivå. För att säkerställa att användarna får bästa möjliga upplevelse rekommenderar vi att de kontinuerligt uppdaterar sin Authenticator-app. Vid kritiska säkerhetsuppdateringar kanske appversioner som inte är uppdaterade inte fungerar och kan blockera användare från att slutföra sin autentisering. Om en användare använder en version av appen som inte stöds uppmanas de att uppgradera till den senaste versionen innan de fortsätter att logga in.

Microsoft drar också regelbundet tillbaka äldre versioner av Authenticator-appen för att upprätthålla en hög säkerhetsstapel för din organisation. Om en användares enhet inte stöder moderna versioner av Microsoft Authenticator kan de inte logga in med appen. Vi rekommenderar att de loggar in med en OATH-verifieringskod i Microsoft Authenticator för att slutföra MFA.

Nästa steg

Information om hur du kommer igång med åtkomstnycklar finns i Så här aktiverar du åtkomstnycklar i Microsoft Authenticator för Microsoft Entra ID.

Mer information om lösenordslös inloggning finns i Aktivera lösenordslös inloggning med Microsoft Authenticator.

Läs mer om hur du konfigurerar autentiseringsmetoder med hjälp av Microsoft Graph REST API.