Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Din organisation kan använda Microsoft Entra-certifikatbaserad autentisering (CBA) för att tillåta eller kräva att användare autentiserar direkt med X.509-certifikat autentiserade i Microsoft Entra-ID för program- och webbläsarinloggning.

Använd funktionen för att införa en nätfiskebeständig autentisering och autentisera med X.509-certifikat mot din offentliga nyckelinfrastruktur (PKI).

Vad är Microsoft Entra CBA?

Innan molnhanterat stöd för CBA till Microsoft Entra-ID var tillgängligt var en organisation tvungen att implementera federerad cba för användare att autentisera med hjälp av X.509-certifikat mot Microsoft Entra-ID. Det inkluderade distribution av Active Directory Federation Services (AD FS). Med Microsoft Entra CBA kan du autentisera direkt mot Microsoft Entra-ID och eliminera behovet av federerad AD FS för en förenklad miljö och kostnadsminskning.

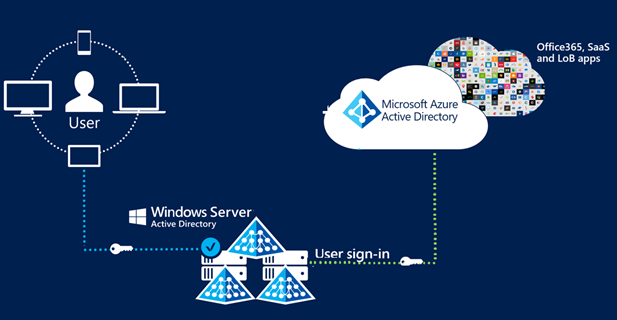

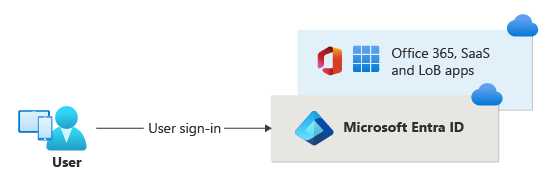

Nästa siffror visar hur Microsoft Entra CBA förenklar din miljö genom att eliminera federerad AD FS.

CBA med federerad AD FS

Microsoft Entra CBA

Viktiga fördelar med att använda Microsoft Entra CBA

| Förmån | beskrivning |

|---|---|

| Förbättrad användarupplevelse | – Användare som behöver CBA kan nu autentisera direkt mot Microsoft Entra-ID och inte behöva investera i federerad AD FS. – Du kan använda administrationscentret för att enkelt mappa certifikatfält till attribut för användarobjekt för att leta upp användaren i klientorganisationen (certifikatets användarnamnsbindningar) – Använd administrationscentret för att konfigurera autentiseringsprinciper för att avgöra vilka certifikat som är enfaktor kontra multifaktor. |

| Enkelt att distribuera och administrera | – Microsoft Entra CBA är en kostnadsfri funktion. Du behöver inga betalda utgåvor av Microsoft Entra-ID för att använda det. – Inget behov av komplexa lokala distributioner eller nätverkskonfiguration. – Autentisera direkt mot Microsoft Entra-ID. |

| Säkra | – Lokala lösenord behöver inte lagras i molnet i någon form. – Skyddar dina användarkonton genom att arbeta sömlöst med Principer för villkorsstyrd åtkomst i Microsoft Entra, inklusive nätfiskeresistent multifaktorautentisering (MFA). MFA kräver en licensierad utgåva och blockerar äldre autentisering. – Starkt autentiseringsstöd. Administratörer kan definiera autentiseringsprinciper via certifikatfälten, till exempel utfärdare eller principobjektidentifierare (princip-OID), för att avgöra vilka certifikat som kvalificeras som enfaktor kontra multifaktor. – Funktionen fungerar sömlöst med funktioner för villkorsstyrd åtkomst och autentiseringsstyrka för att framtvinga MFA för att skydda dina användare. |

Stödda scenarier

Följande scenarier stöds:

Användarinloggningar till webbläsarbaserade program på alla plattformar

Användarinloggningar till Office-mobilappar på iOS- och Android-plattformar och Office-inbyggda appar i Windows, inklusive Outlook och OneDrive

Användarinloggningar i mobila inbyggda webbläsare

Detaljerade autentiseringsregler för MFA med certifikatutfärdarens ämne och princip-OID

Certifikat-till-användarkonto-bindningar med hjälp av något av certifikatfälten:

-

SubjectAlternativeName(SAN),PrincipalName, ochRFC822Name -

SubjectKeyIdentifier(SKI) ochSHA1PublicKey -

IssuerAndSubjectochIssuerAndSerialNumber

-

Certifikat-till-användarkonto-bindningar med hjälp av något av användarobjektattributen:

userPrincipalNameonPremisesUserPrincipalNamecertificateUserIds

Scenarier som inte stöds

Följande scenarier stöds inte:

- CBA stöds inte i alternativet Webbinloggning vid Windows-inloggning (på lås-/inloggningsskärmen).

- Endast en CRL-distributionsplats (CDP) för en betrodd ca stöds.

- CDP:n kan bara vara HTTP-URL:er. Vi stöder inte URL:er för Online Certificate Status Protocol (OCSP) eller Lightweight Directory Access Protocol (LDAP).

- Lösenord som autentiseringsmetod kan inte inaktiveras. Alternativet att logga in med ett lösenord visas, även när Microsoft Entra CBA-metoden är tillgänglig för användaren.

Känd begränsning med Windows Hello för företag-certifikat

Windows Hello för företag kan användas för MFA i Microsoft Entra-ID, men Windows Hello för företag stöds inte för ny MFA. Du kan välja att registrera certifikat för dina användare med hjälp av windows Hello för företag-nyckeln/-paret. När det är korrekt konfigurerat kan Windows Hello för företag-certifikat användas för MFA i Microsoft Entra-ID.

Windows Hello för företag-certifikat är kompatibla med Microsoft Entra CBA i Microsoft Edge- och Chrome-webbläsare. För närvarande är Windows Hello för företag-certifikat inte kompatibla med Microsoft Entra CBA i icke-inväxlarscenarier, till exempel i Office 365-program. En lösning är att använda alternativet Logga in Windows Hello eller säkerhetsnyckel för att logga in (när det är tillgängligt). Det här alternativet använder inte certifikat för autentisering och undviker problemet med Microsoft Entra CBA. Alternativet kanske inte är tillgängligt i vissa tidigare program.

Utanför omfånget

Följande scenarier ligger utanför omfånget för Microsoft Entra CBA:

- Skapa eller tillhandahålla en offentlig nyckelinfrastruktur (PKI) för att skapa klientcertifikat. Du måste konfigurera din egen PKI och etablera certifikat till dina användare och enheter.